一、概述

通常,网络管理员会使用各种各样的防火墙,通过访问控制列表来限制网络访问,对渗透测试会造成非常大的困难,而为了来获得reverse

shell,而ICMP就是解决这个问题的重点,icmpsh是一个简单的reverse ICMP shell,它分别用C

(icmpsh-m.c)、Perl(icmpsh-m.pl)、Python(icmpsh_m.py)使win32.slave兼容原始POSIX。它比其它类似的开源工具的主要优点是,它并不需要管理员权限就能运行到目标机器上。该工具简洁,方便和便于携带(跨平台)。而且该工具是主要针对Windows的,它是他是一个C/S架构:slave(客户端)它是用C写的只能在Windows上运行,master(服务器)是跨平台的,然而目前已将C和Perl已经移植到Python上了。

二、环境搭建

操作系统| IP地址| 用途—|—|—Win7 旗舰版| 192.168.37.143| 靶机Kali| 192.168.37.131| 攻击机三、过程复现

1、获取利用ICMP协议反弹shell的poc

POC获取地址:https://github.com/inquisb/icmpsh

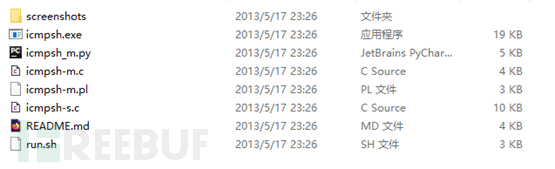

文件夹内容如下图所示:

2、将icmpsh-master文件夹移动至kali攻击机下,使用命令:

sysc

本文详细介绍了如何利用ICMP协议实现反弹shell的过程,包括环境搭建、 poc获取、在Kali和Win7系统间的应用步骤,以及如何验证shell有效性。通过这个过程,展示了在面对严格访问控制时,如何利用icmpsh工具进行网络渗透测试。

本文详细介绍了如何利用ICMP协议实现反弹shell的过程,包括环境搭建、 poc获取、在Kali和Win7系统间的应用步骤,以及如何验证shell有效性。通过这个过程,展示了在面对严格访问控制时,如何利用icmpsh工具进行网络渗透测试。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

321

321

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?