宇宙免责声明:本系列文章全系个人学习笔记,初衷是发出来供大家参考学习,激励自己的同时也希望能和大家一起进步,仅可用于网络安全学习,若有错漏、侵权等问题请评论或私信。

信息收集篇

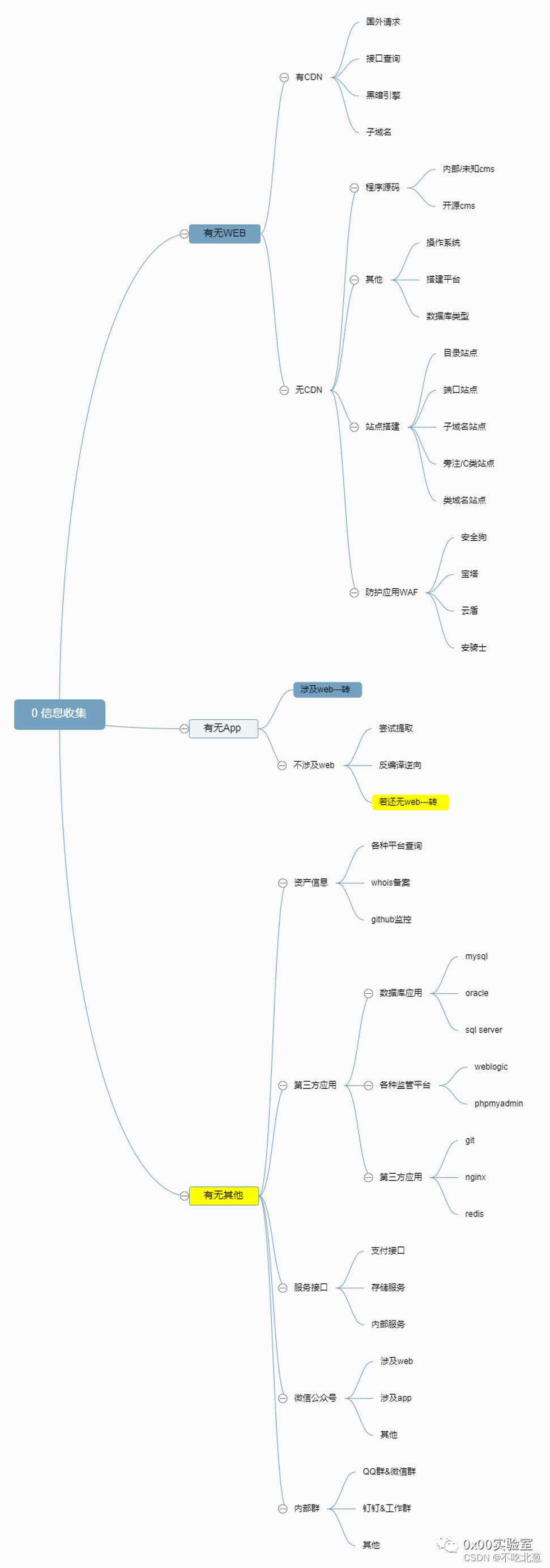

下面这个思维导图是迪总一个学员公众号上的,比较清晰我就贴在这了,可以参考一下,蛮不错的。

以下是无CDN或者已进行CDN绕过的情况

1.网站类型——根据搭建习惯的站点分类

- 同服异目录——目录型站点

在同一台服务器上用了两套程序搭建了两个网站,并且两套程序存放在不同的目录下而已,一个网站遭殃,整个服务器都会寄

- 同服异端口——端口型站点

在同一台服务器上用了两套程序搭建了两个网站,两个网站访问时的区别只有端口号的不同

- 子域名型站点

这种情况有可能是同服(同Ip)也有可能是不同服(不同ip)的。这种类型的网站url上的区别只有子域名的不同,如果是同服的,跟上面一样,一个寄全部寄。

如果是不同服务器的分两种情况,同网段和不同网段。同网段的就能涉及到内网渗透了,如果是不同网段的话就只能在子站点上找主站的相关信息,因为是相关网站,所以一般都会有相关联的敏感信息

- 类似域名型站点

例如违法网站,会经常更换域名,但基本上长得都大差不差。比如顶级域名可能是com、cn等,域名多,选择性就多,有可能不同域名上是不同的cms。

- 旁注、C段站点 现在出现的概率比较小,但是思路是互通的:一个寄全部寄

- 旁注:同服不同站点,在同一台服务器上搭建的网站。旁注就跟上面提到的差不多,多个网站运营在一台服务器上,一个寄全部寄。和上面不同的是,旁注类站点的网站一般都会有自己网站的独立域名、子域名、目录等

比如192.168.1.100下有

#www.a.com

#www.b.com

…

旁注思路是当目标站找不到漏洞的时候可以从旁站下手,获取到权限以后,由于是同服务器的不同站点,所以进而可以对目标站操作 - C段:不同服务器,不同站点。这种就是上面子域名型站点中的不同网段的情况。

比如192.168.1.100下有

#www.a.com

#www.b.com

而192.168.1.101下有

#www.c.com

#www.d.com

这种就是C段类站点,当你通过101下的站点获取到101的权限以后,可以通过c段横向的内网渗透技术获取到100的权限

- 旁注:同服不同站点,在同一台服务器上搭建的网站。旁注就跟上面提到的差不多,多个网站运营在一台服务器上,一个寄全部寄。和上面不同的是,旁注类站点的网站一般都会有自己网站的独立域名、子域名、目录等

- 搭建软件特征型站点

比如phpstudy、宝塔等搭建软件搭建的站点,各有其特征。下面整理了迪总上课提到的,往上应该有其他更详细的对比,可以自行百度。-

如何判断是否由搭建软件搭建的呢?

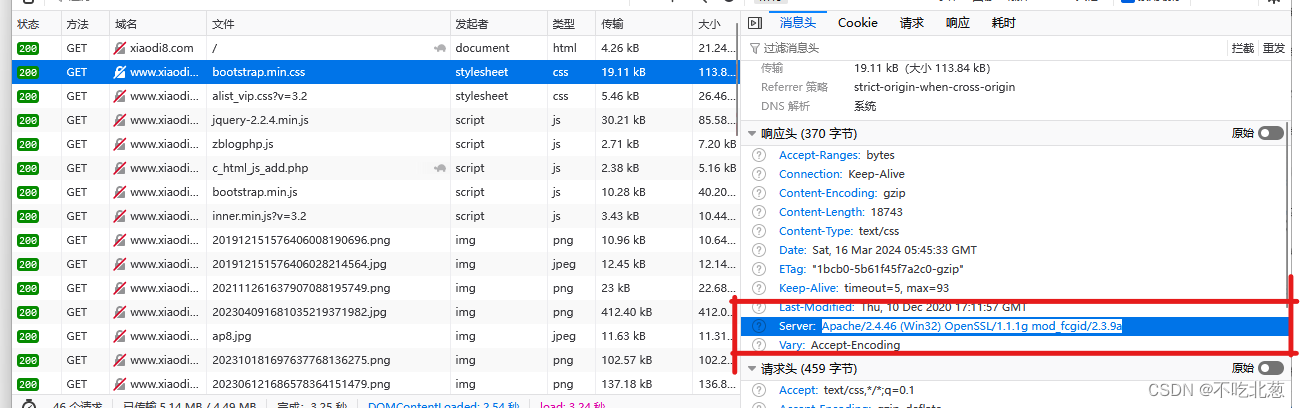

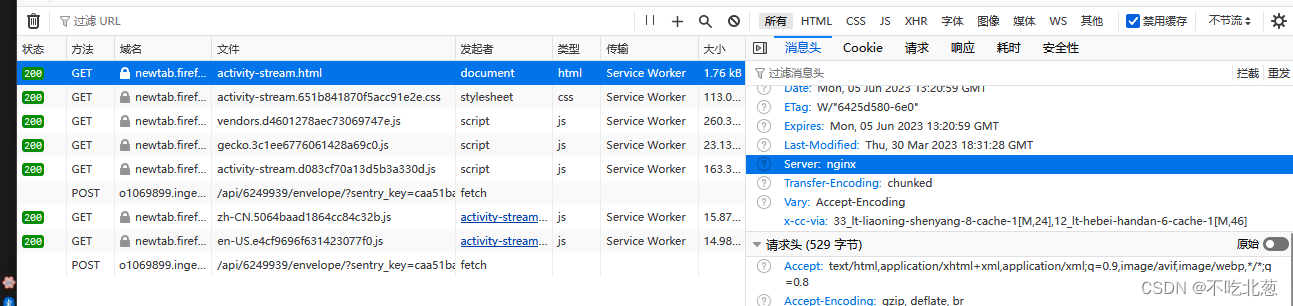

抓包,看server行,一般比较详细的就是使用搭建软件搭建,下面就是一个对比

↑搭建软件↑ ↓非搭建软件↓

-

如何判断是哪种搭建软件呢

最好就是亲手用最新的改款搭建软件去搭一个,一般同版本的搭建软件给的中间件都是相同的,并且各有其特征。

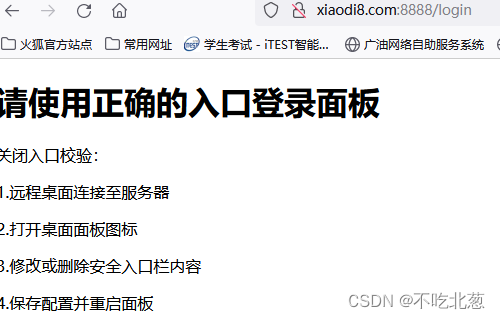

例如宝塔搭建的网站,其8888端口一般就是其管理网站,可以使用8888端口去尝试访问

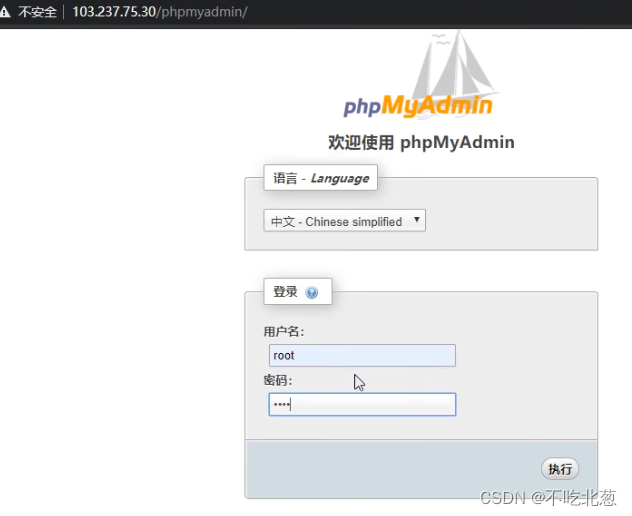

像出现上图这种的一般就是宝塔实锤了另外,又例如phpstudy搭建的网站,一般会有一个phpmyadmin目录,尝试访问这种目录,如果正常跳转回显,那么基本上就是Phpstudy实锤  phpstudy还有默认账密,root/root,但现在这种漏洞比较落后了,一般都会修改密码,但是没关系,bp抓包加爆破一般就能搞定

-

2.抓包封包及相关协议和证书的配置——不同对象使用不同抓包技术

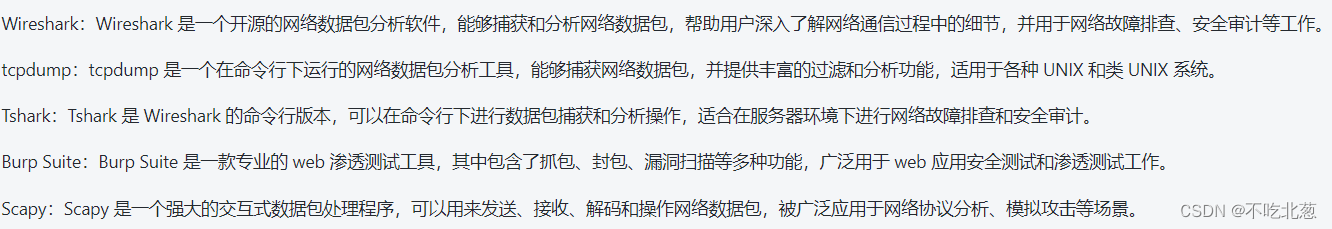

- 常见工具:

抓包软件千千万,要明确好目标对象的协议,根据其协议的不同选择抓包封包的工具。

最简单的抓包工具——浏览器的网络审查和hackbar插件,推荐使用火狐浏览器去装一个,在面对一些简单的抓包需求时可以使用。

另外,一些工具使用时有证书的需求,具体怎么安装可以自行搜索工具名和关键词。

比较推荐的就是BurpSuite,不仅能抓包还有一定的测试功能。 BP、charles、fiddler只能抓的WEB协议,对于其他协议是抓不了的,此时我们就要用例如wireshark和科莱这类的工具对其他协议进行抓包,建议使用科莱(新手友好

科莱网络分析系统——可针对进程抓包,可抓除WEB协议以外的数据包

注意:下载需要什么企业名称企业邮箱,乱写就好了

-

抓包和封包的区别

抓包可以理解为抓取的是具体的数据包,获取的是一个或多个具体的数据,而封包主要是通过抓取封装并发送一系列数据包,以此来执行多个数据包作用下的一个具体的操作,比如游戏中的封包充值,我重复发送充值操作的封包,我就能够无损充值(当然了没这么简单,只是举个例子)。也可以理解为抓包是获取数据,封包是利用抓取的数据包,封包操作的过程中其实也会涉及到数据包的抓取,两者在一定程度上是有区别的。给两个工具,网上找不到官网,放自己网盘了,如果链接失效可以留言或私信。

- 封包工具:WPE

https://pan.baidu.com/s/1QgndTBl8AjD5rfDtWOPLNQ?pwd=ec6r 提取码:ec6r

WPE要装个代理机器人,然后使用CCProxy,然后使用WPE监听CC,从而实现监听模拟器的流量包,这个工具比较远古了,操作起来也比较繁琐 - 封包工具:下雪监听

https://pan.baidu.com/s/14q5kjUsXeWfDA9tXa4yvRQ?pwd=3aui 提取码:3au

下雪监听可以看做是傻瓜式的WPE,还是建议用这个,WPE是比较老的工具了,容易出现问题而且有些模拟器挂代理会导致无法正常访问网络。

- 封包工具:WPE

3、WAF防护分析

WAF指的是网站应用级入侵防御系统。 它工作在应用层,监控HTTP/HTTPS请求和响应,并针对Web应用层面的攻击进行检测和防护,如SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。WAF更专注于保护Web应用程序的安全,确保应用程序层面的漏洞和攻击得到有效的防护。

-

WAF扫描工具——wafw00f

项目地址

基本使用命令

python main.py http:‘网址’

这个工具kali上面有,直接在kali上用就好。如果要下载到本机的话可以去项目主页看看具体怎么操作或者查看相关资料。 -

手工判断有无WAF的简易标准

一些网站数据包一般有(不绝对,还是用工具比较方便

X-Powered-By:WAFxx记住,网站如果有WAF,不建议用扫描工具开扫,否则可能会被网站封IP等,将无法访问网页并进行后续测试操作

4、信息收集—APP及网站的其他资产

当Web层面难以突破的时候,要主动转换方向,寻找该网站所属及相关的APP或者资产,进而尝试打开突破口。

- APP安装包反编译获取相关信息

反编译工具

https://pan.baidu.com/s/13_i1ExwEaA59GfMt1Rp0Hg提取码: 0b7b

操作方法:

将APP的apk文件放入apps文件夹后点击apkAnalyser.exe运行程序,会自动生成与apk文件同名的结果在results文件夹中。

生成的结果一般包括两大类,一类是需要涉及到一些java代码和逆向的,一类是网站的url,具体的结果视情况而定,也有可能会抓不到url,这时候可以考虑挂代理然后借助BP抓包工具抓网站的数据包并以此获取额外的url信息。

还有可能扫出来的url打开以后不是网站,或者打开以后看不出是什么鬼东西的,这个时候就要另寻出路,寻找其他与目标相关的信息了。

https://www.kuaidaili.com/ 快代理(购买代理的网站,有免费试用的

-

某IP无Web框架情况下的测试思路

端口接口的各种扫描——Nmap

Nmap官网

有个小缺点就是nmap扫描好慢,国内的站点要差不多三四分钟,需要注意的是,对他人站点进行nmap扫描要出于合法目的且最好是有经过授权,否则是违法的,总之就是别乱扫就对了,可以拿一些非法网站去扫。 -

总结

一般我们一开始的目标网站只有一个域名和一个ip,我们可以基于此,将其放进黑暗搜索引擎和普通搜索引擎进行搜索,然后根据前面提到的六种网站搭建类型进行查询,查旁站、子域名站点、相似域名站点、其公司的备案站点等等,就可以由一个点带出一整个面的信息出来,然后再分别进行端口扫描啊之类的继续细化。总之,对一个网站进行测试的时候一定一定要多借助搜索引擎进行调查搜集,信息收集工作是后续渗透测试思路的开端,没有信息收集这一步,后续的渗透测试将很难开展。 -

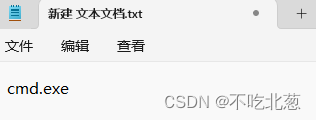

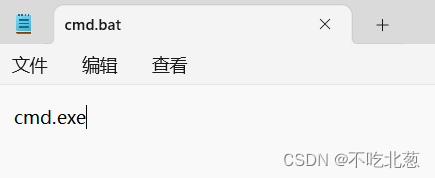

小tips: wafwoof和nmp还有一些其他的源码类的脚本如果放在本机的话一般都要下载一整套源码下来,而且在使用的时候要打开控制台并且跳转到他们的文件目录才可以使用,这里我们可以在他们的目录里面放一个cmd.bat文件

新建一个文本文档并且里面写上cmd.exe,后讲文件名改为cmd.bat,然后以后需要用到某个工具时,只要点击这个cmd.bat就会在此目录下打开工作台,就方便多啦。另外你也可以像我一样吧每个工具目录下的cmd.bat文件都创个快捷方式且改成对应工具的名字,然后放在一起,找起来又快又方便。

5、信息收集——拓展补充

-

Github监控

通过一个设置一个GitHub监控,我们可以更好的爬取收集最新的漏洞资讯,方便收集和整理最新的exp或者poc,想起来了就运行一下这个脚本。另外,由于Github在圈内的地位,所以他也可以用来爬取目标网站有关信息等,比如网站的一些源码。下面是脚本的源码

github监控项目

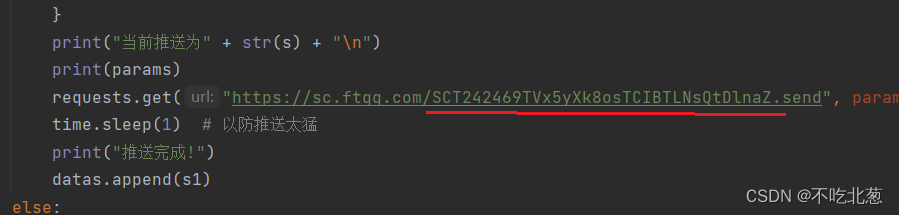

由于这是一个配合微信推送的脚本,所以我们还要注册一个专门用来推送的网站

微信推送网站

注册绑定并且关注公众号以后,获取你专属的一个KEY,并且替换到脚本的代码中,就是下面画红线的位置替换成你自己的key,这样在脚本爬到东西以后就都会推送到你手机的公众号上面

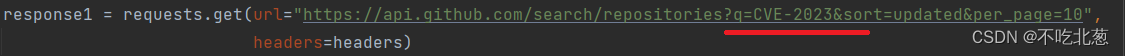

另外,由于上面的这个脚本是2020年的,爬的东西也就都是2020的,所以我们要对代码进行一点小修改,改一下我们要爬取的CVE后面的年份就好了,这里我改的是2023年,爬一下去年的看看

最终的效果就是

-

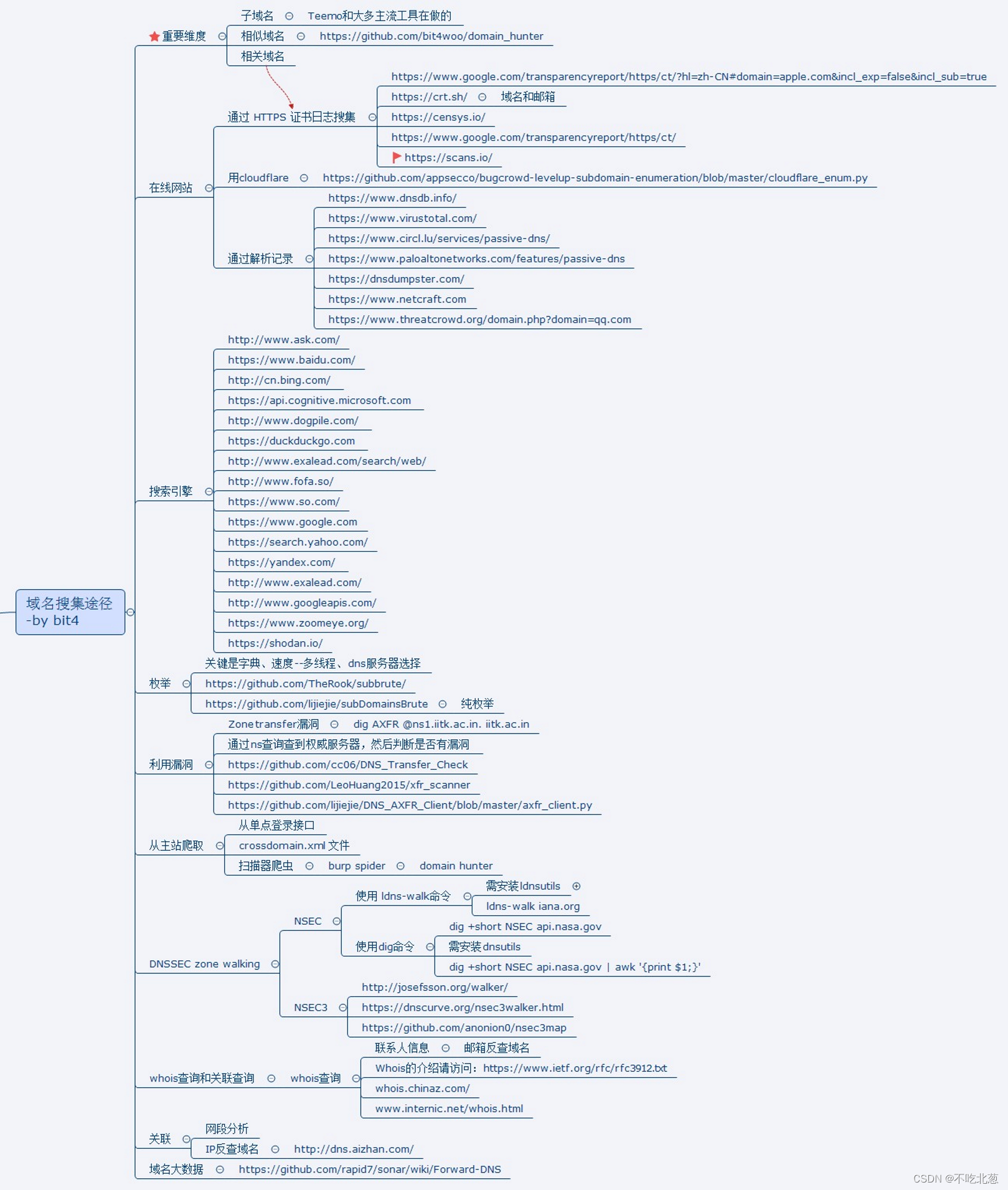

目标网站的域名收集

-

黑暗引擎搜索

https://www.shodan.io/ 傻蛋

https://www.zoomeye.org/ 钟馗之眼

https://fofa.info/ 佛法黑暗引擎能获取到的东西很多,包括但不限于子域名、端口、所用中间件等等,但是缺点就是大部分信息解锁是要收费的,解决方法也有,去咸鱼找一找,会比较便宜,等你要用的时候再搞就好了。但其实目前用下来,感觉免费的部分就够用了,以后再说吧哈哈哈哈。上面三个是比较热门的黑暗引擎,忘了哪个是免费内容较多的了,可以都收藏,每个引擎搜出来的信息可能都是不一样的,多个引擎搜索,拓宽一下信息收集路径也是很好的选择。

此外 ,我们常用的普通搜索引擎也要多去搜,信息收集阶段主要比的是谁更心细,所以这个阶段也是最费心神和时间的

-

在线网站查询

https://tool.chinaz.com/ 站长之家工具站

https://www.ip138.com/ ip138查询网 ——这个用下来比较全

https://securitytrails.com 外国的一个网站,需要梯子,而且要企业邮箱才能注册,很麻烦但是这个是最全的不唯一,搜索子域名查询关键词能出来很多网站,多搜多查有耐心才是信息收集过程能成功获得东西的关键

-

子域名枚举脚本——侦察兵提莫

项目地址 ——侦查兵提莫

将项目下载后,放一个cmd.bat在他的目录里,方便后续打开使用,创建一个txt输入cmd.exe保存并修改后缀为bat即可,以后要使用在控制台操作的脚本都可以参照这个方法放一个cmd.bat到工作目录,双击这个工作目录就能在当前目录下启动控制台,非常方便,我自己还喜欢将这个bat文件创个快捷方式放到桌面的工具文件夹,这样子就很好找了

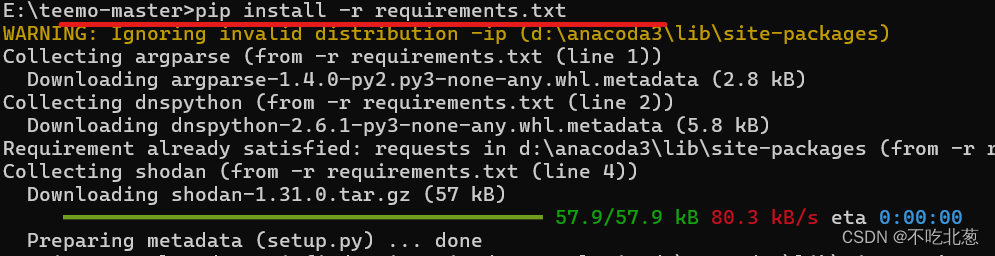

运行cmd.bat,输入pip install -r requirements.txt

输入完命令以后他会自动下载相关支持文件啥的

完成以后输入python teemo.py运行

python teemo.py -d 目标域名——搜索目标子域名

python teemo.py -h 帮助菜单

执行完程序后,结果存放到目录下的output文件夹中 -

注意

【这个脚本是2.7写的,用3.x会有很多报错,用2to3命令去升级代码也没用,还是要改很多东西,所以还是推荐备一个2.7的环境。或者有anaconda就方便了,输入conda activate py27就可以激活py27的环境(前提是有创建过这个环境,具体命令自行搜索),随时可以切换。如果没有conda的就要找到py27的安装目录中的python.exe文件路径,输入这个路径再执行这个脚本,比如

C:\python27\python.exe teemo.py -d xxx】

【想要搜集到更多信息,就要补充多个接口,最好再搭着梯子,否则有些搜索引擎可能连接不到或者无权限搜索】

-

-

网站证书搜集

证书查询网址输入域名可查网站证书,很多时候也可以带出该证书下的其他子域,也可以查到网站的其他信息,个人感觉是挺管用而且方便的一个途径。

另外也可以使用上期安利的棱角社区上面收集的网站证书收集途径

543

543

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?