命令注入是一个非常大的漏洞,基本上有这个漏洞,系统就可以很容易被拿下。

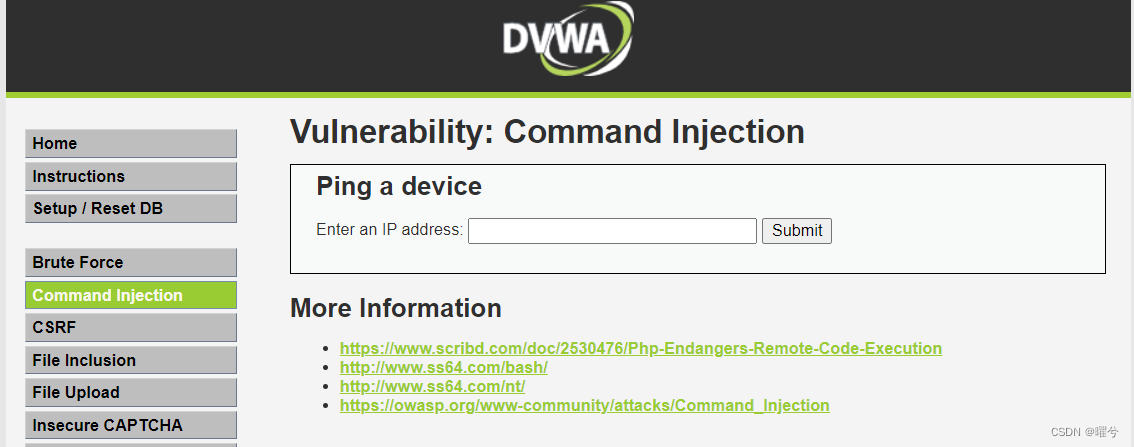

一、首先,进入DVWA Security 改impossible为Low并提交。

进入Command Injection页面

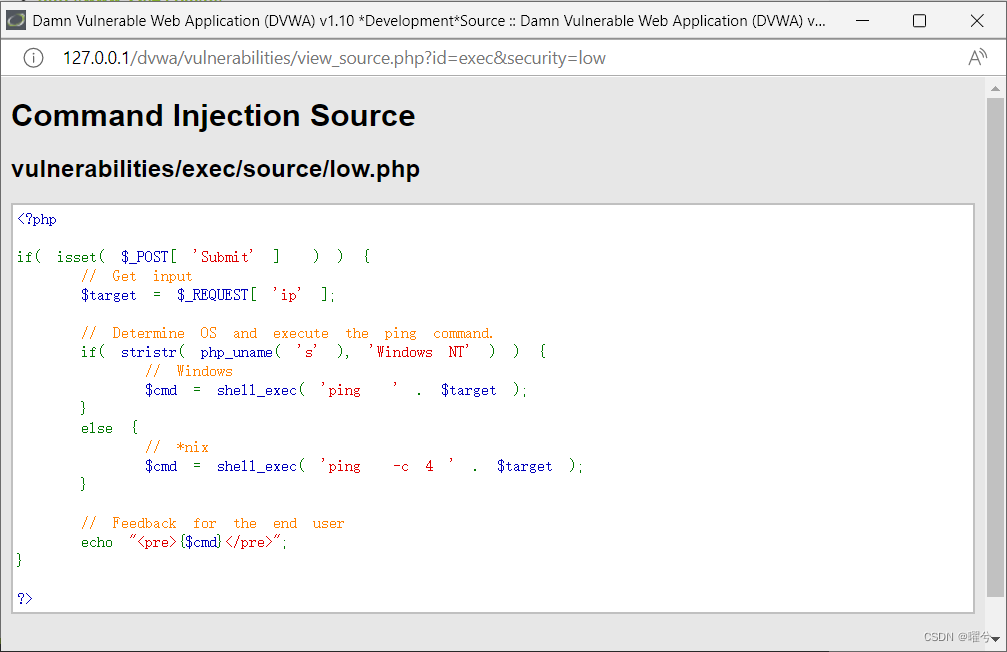

点击View Source查看源码,源码非常简单,就只有ping,没有任何过滤

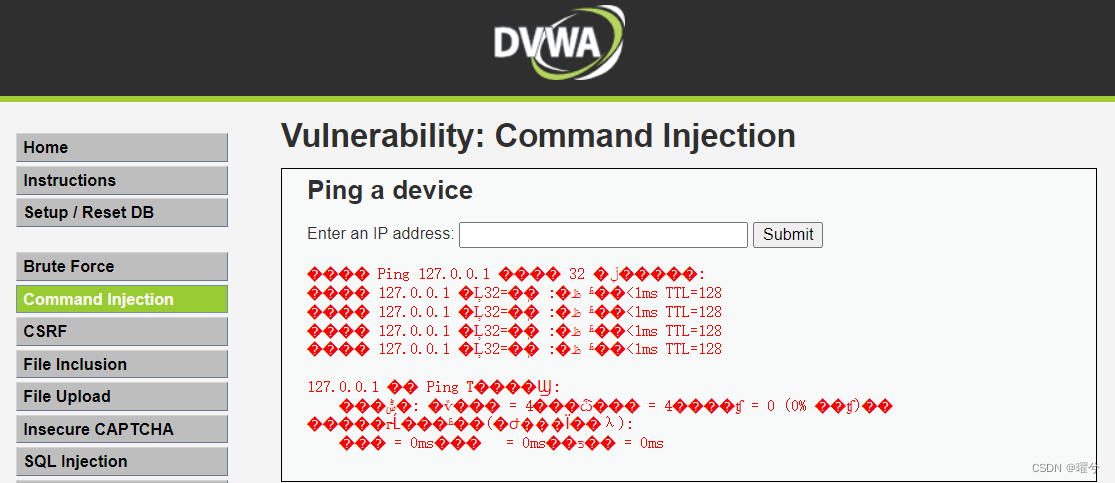

在Command Injection页面输入127.0.0.1提交,会显示

输入127.0.0.1&&ipconfig会显示dvwa宿主机的ip地址和DNS

127.0.0.1后还可以跟很多东西,例如127.0.0.1&&whoami(netuser)可以知道账号(administrator)

知道账号和IP就可以爆破了,当然这么不用麻烦,使用windows的cmd创建管理员(命令为net user name password/add(添加用户),net localgroup administrator name/add(用户提权到管理员权限))

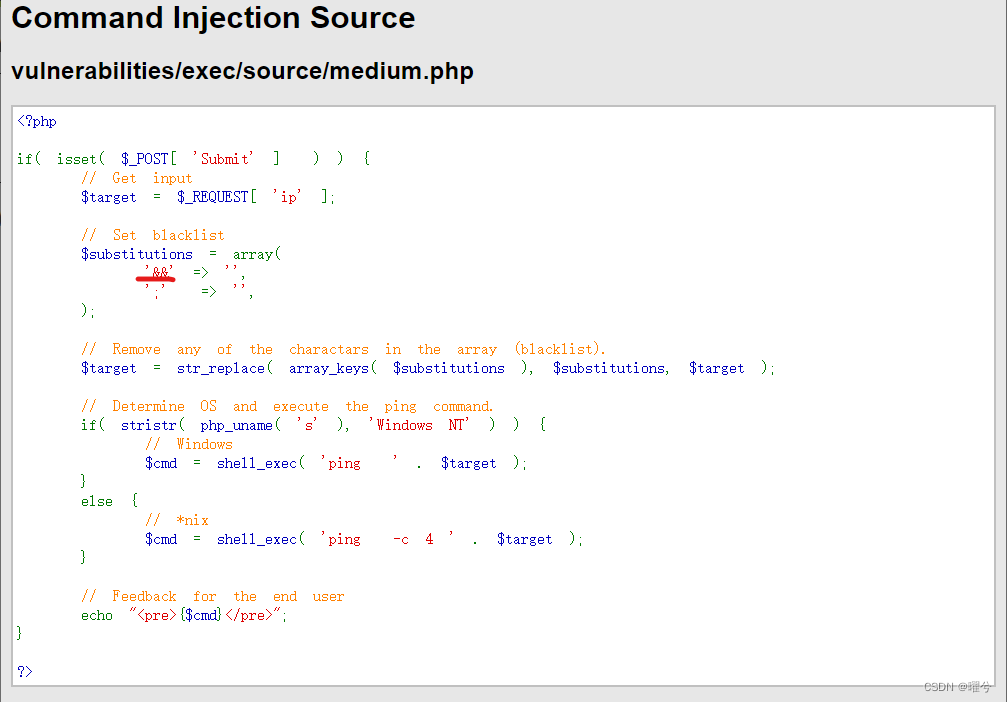

二、接下来Medium级别

查看源码,和low不同的是把&&和;(在Linux系统上用于命令连续执行下去,即使是错误命令也会继续执行后面的命令)过滤了

其实一个&也可以做(单个情况是左边不成立也会执行右边)

三、high级别

查看源码,和medium不同的是过滤得更多了

但留了一个“|”(不要加空格),输入127.0.0.1|ipconfig依然可以获得IP地址

但留了一个“|”(不要加空格),输入127.0.0.1|ipconfig依然可以获得IP地址

四、impossible级别

查看源码,多了token(user_token和session_token),然后将IP用“.”切割并判断是否为数字,否则直接输出ERROR(下图中最后红色的一行)

五、四者的区别:

| Low | 没有做过滤 |

| Medium | 做了基础过滤 |

| High | 做了比较强的过滤 |

| Impossible | 从逻辑上改了,将IP切割为四个部分,且都为数字 |

1415

1415

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?