防火墙透明桥模式部署

一、网络拓扑

二、需求描述

- 配置USG的GE1和GE2接口为透明桥模式,其中GE1连接的为安全区。GE2接口连接的是非安全区。

- 仅允许非安全区的用户ping安全区的服务器192.168.1.100以及能够访问该服务器的80端口。

实验步骤:

1.登陆USG管理界面,配置透明桥;

2.进行实际测试。

实验截图:

1.登陆USG管理界面,配置透明桥;

进入接口管理界面

将接口eth2配置为透明模式

接口eth1也配置为透明模式

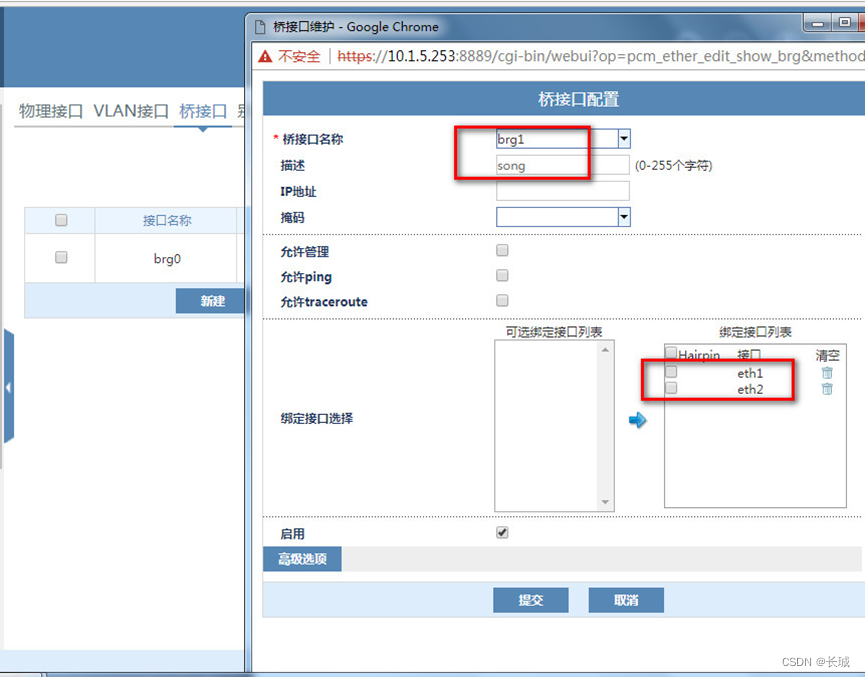

新建一个透明桥,绑定eth1与eth2接口

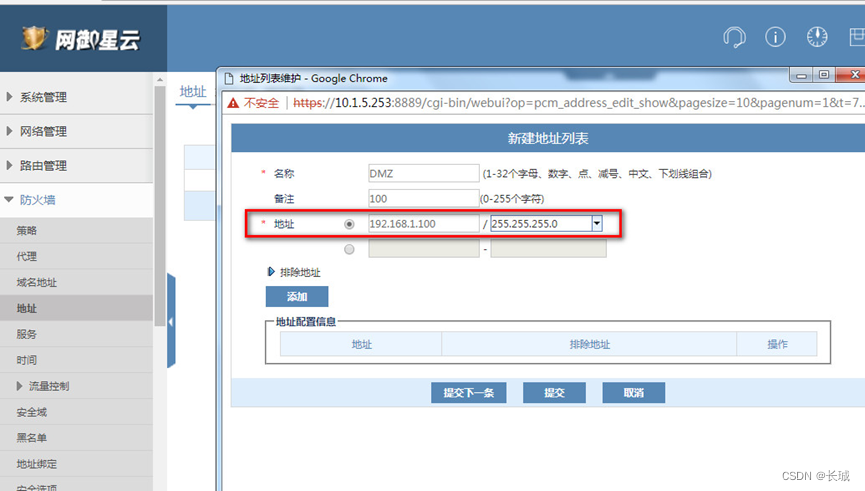

新建地址对象DMZ

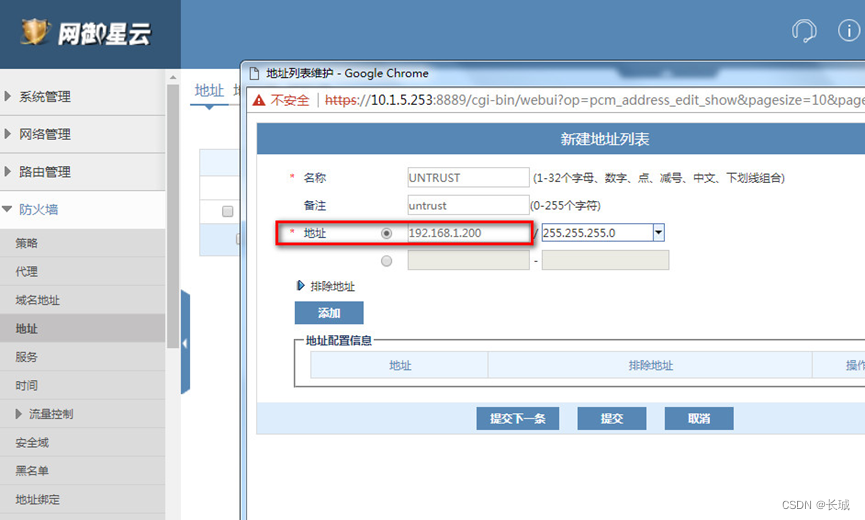

新建地址对象UNTRUST

新建安全策略,禁止DMZ去ping UNTRUST区

新建安全策略,允许UNTRUST去ping DMZ区

查看新建的策略

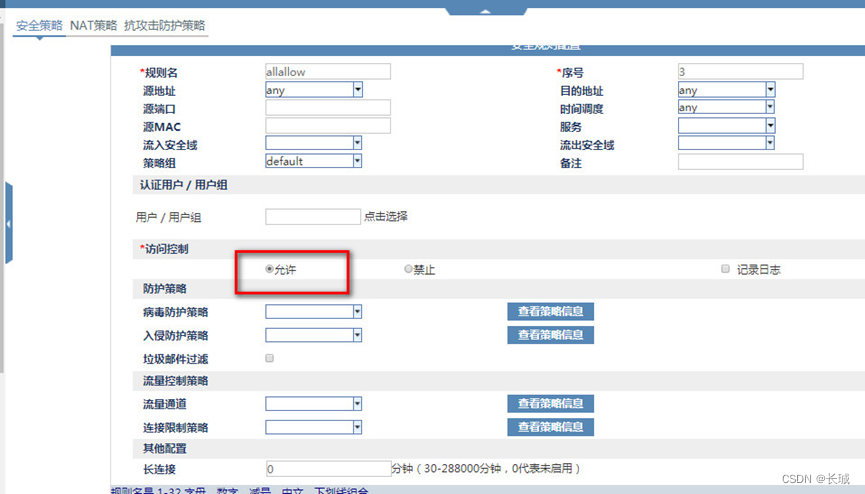

新建一条全通策略

查看现有策略

修改策略policy2,允许UNTRUST访问DMZ 80端口www service服务

2.进行实际测试。

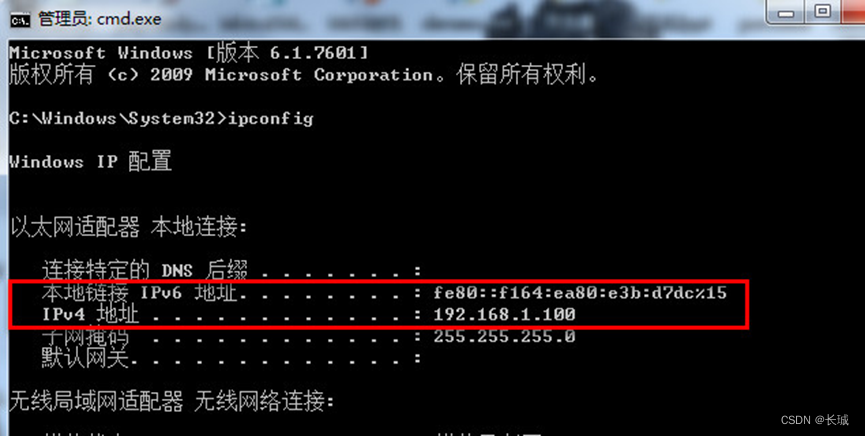

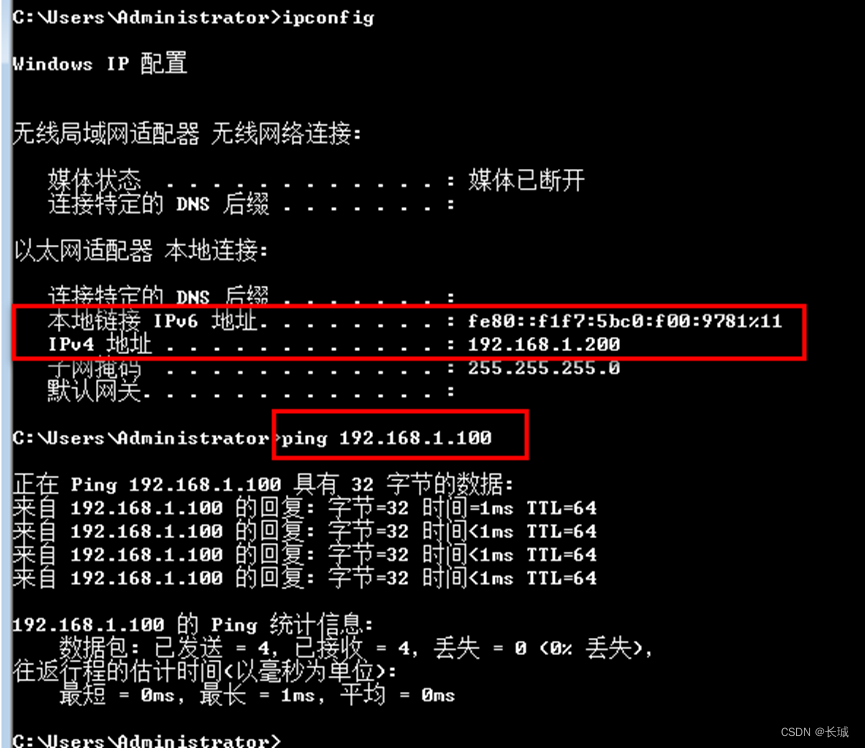

只有全通策略启用时,192.168.1.100(DMZ)可以ping通192.168.1.200,确定policy1生效前192.168.1.100与192.168.1.200互通

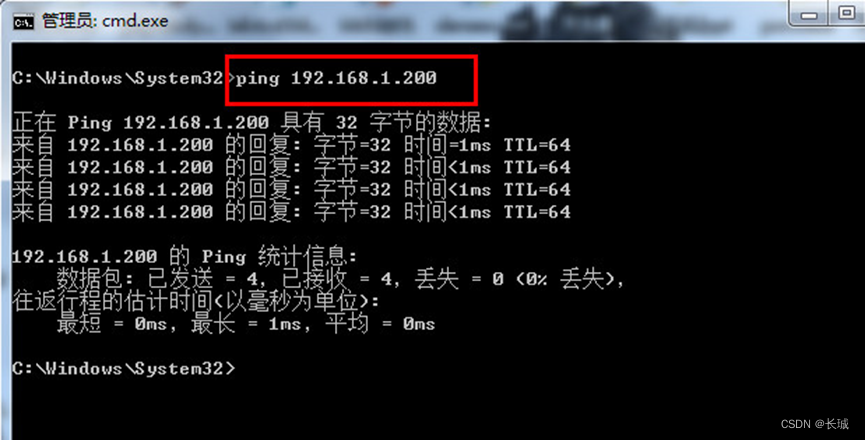

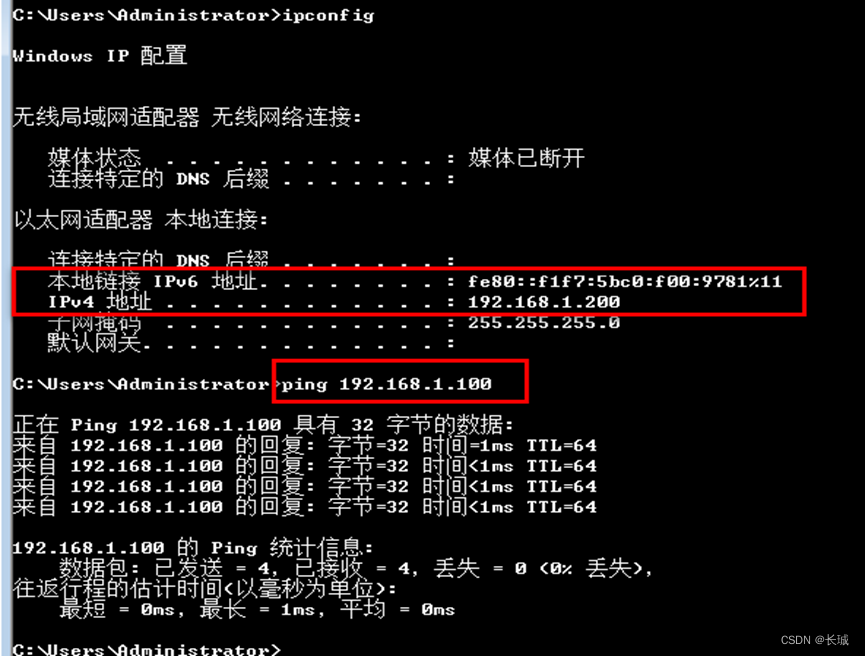

放弃全通策略,启用policy2与policy1

192.168.1.100(DMZ)无法ping通192.168.1.200;

192.168.1.200(UNTRUST)可以ping通192.168.1.100

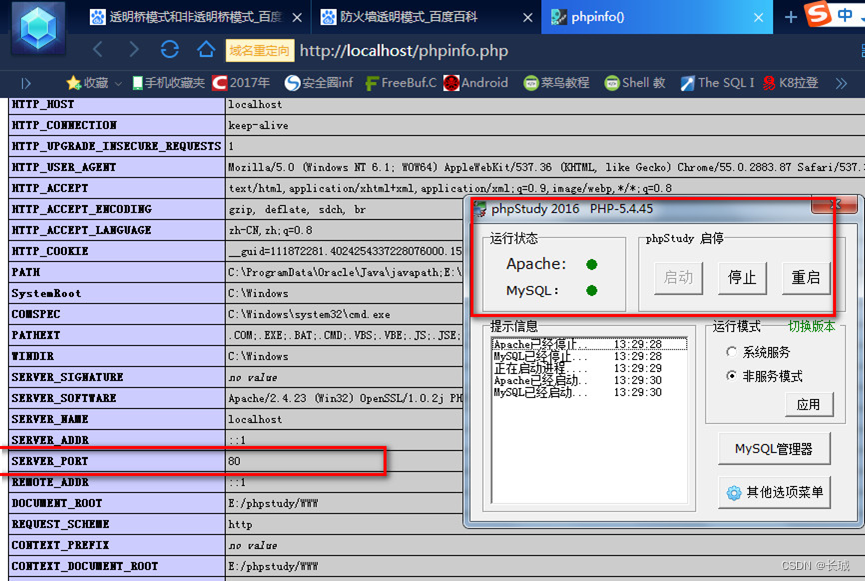

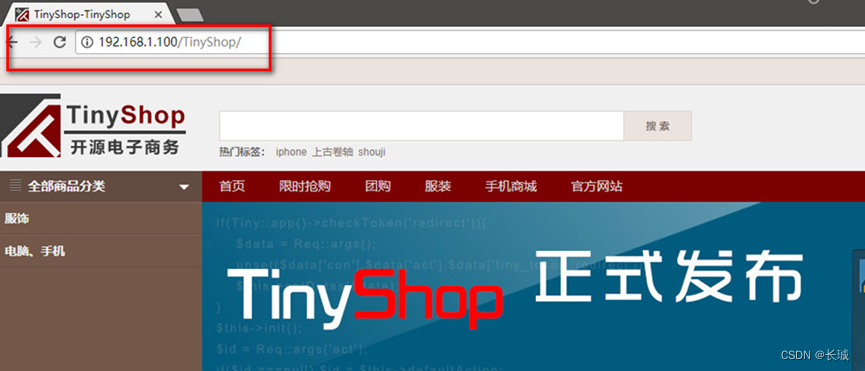

在192.168.1.100主机启动PHPstudy,服务端口80,测试policy2策略

192.168.1.200访问web页面

三、实现目标

目标结果

1 非安全区的用户能够ping通192.168.1.100/24

2 非安全区的用户能够访问安全区192.168.1.100/24的80端口

实验结果:

非安全区的用户能够ping通192.168.1.100/24

非安全区的用户能够访问安全区192.168.1.100/24的80端口

1317

1317

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?