**************************历年考题难点总结**********

1.IPv6与IPv4相比有什么特点和优点?

(1)IPV6地址长度为128比特,地址窨增大了296倍;

(2)灵活的IP报文头部格式。使用一系列固定格式的扩展头部取代了IPV4中可变长度的选项字段。IPV6中选项部分的出现方式也有所变化,使路由器可以简单路过选项而不做任何处理,加快了报文处理速度。

(3)IPV6简化了报文头部格式,字段只有7个,加快报文转发,提高了吞吐量;

(4)提高安全性。身份认证和隐私权是IPV6的关键特性。

(5)支持更多的服务类型;

(6)允许协议继续演变,增加新的功能,使之适应未来技术的发展。

*

2.网络管理的功能:

(1)故障管理(fault management)

(2)计费管理(accounting management)

(3)配置管理(configuration management)

(5)安全管理(security management)

3.加密文件系统 (EFS) 提供一种核心文件加密技术,该技术用于在 NTFS 文件系统卷上存储已加密的文件。一旦加密了文件或文件夹,您就可以像使用其他文件和文件夹一样使用它们。

4.几个常用的端口及其服务:

A. 80 端口提供HTTP 服务。

B.22 端口提供 SSH 服务。

C. 21 端口提供 FTP 服务。

D.25 端口提供 SMTP 服务。

E.443 端口提供 SSL 服务。

5.实现网络地址转换的方式有:1.静态NAT 2.NAT 池 3. 端口NAT 。

6.多路复用技术:

*1、频分多路复用技术FDM(Frequency Division Multiplexing)

*2、时分多路复用技术TDM(Time Division Multiplexing)

*3、波分多路复用技术WDM(Wavelength Division Multiplexing)

*4、码分多路复用技术CDMA(Code Division Multiple Access)

*5、空分多路复用技术SDM(Space Division Multiplexing)

7.入侵检测的作用表现在那几方面?

*1.监视分析用户及系统活动。

*2.系统构造和弱点的审计。

*3.识别反应已知进攻的活动模式并报警。

*4.异常行为模式的统计分析。

*5.评估重要系统和数据文件的完整性。

*6.操作系统的审计跟踪管理,并识别用户违反安全策略的行为。

8.什么是私钥密码体制?列出算法?

答:对称密码体制是一种传统密码体制,也称为私钥密码体制。在对称加密系统中,加密和解密采用相同的密钥。因为加解密密钥相同,需要通信的双方必须选择和保存他们共同的密钥,各方必须信任对方不会将密钥泄密出去,这样就可以实现数据的机密性和完整性。

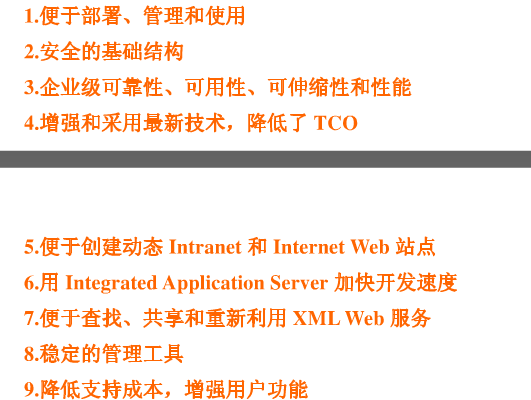

9.Windows Server 2003 的优点主要体现在什么方面?

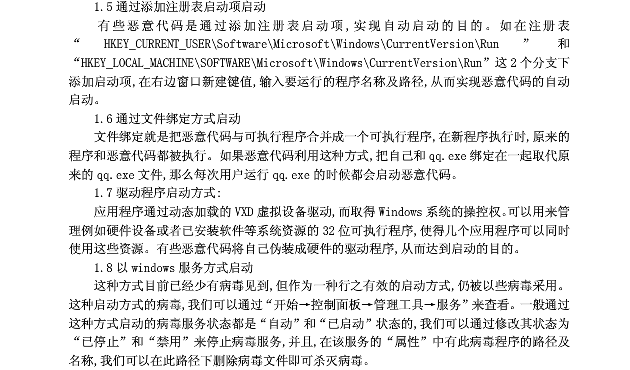

10.恶意代码自启动信息一般在:

11.只有IP 192.168.2.8 可以访问路由器的CON端口,如何配置路由器?

*Router(Config)#Access-list 1 permit 192.168.2.8

*Router(Config)#line con 0

*Router(Config-line)#Transport input none

*Router(Config-line)#Login local

*Router(Config-line)#Exec-timeoute 5 0

*Router(Config-line)#access-class 1 in

*Router(Config-line)#end

做了端口映射之后外网默认只能访问这个端口的服务,其他没有映射的是访问不了的

12.操作系统的系统调用被替换,受到的安全威胁是:RootKit .

13.能识别和阻断网络攻击的安全技术:IPS

入侵预防系统(Intrusion-preventionsystem)是一部能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。

防火墙可以拦截低层攻击行为,但对应用层的深层攻击行为无能为力。IPS是对防火墙的补充。

目前流行的攻击程序和有害代码如 DoS (Denial of Service 拒绝服务),DDoS(Distributed DoS分布式拒绝服务),暴力猜解(Brut-Force-Attack),端口扫描(Portscan),嗅探,病毒,蠕虫,垃圾邮件,木马,SQL注入、跨站脚本。

14.Linux 系统的DNS 服务进程名为:named 。

15.DDos ,Sniffer 会给网络系统哪些安全属性带来危害?

答:可用性、机密性。

16.进程间的通信包括:1.直接通信 2.管道通信 3.间接通信。

17.交换机和网桥属于OSI模型的哪一层:数据链路层。

18.Adore RootKit是否对Windows系统有效? RootKit可以实施哪些隐藏技术?与网络蠕虫之间的区别是什么?

答:有效。1.以太网探嗅程序 2. 特洛伊木马 3. 隐藏攻击者的目录和进程的程序 4. 一些日志清理工具。*可以隐藏,驱动,自启动,文件等等。区别是蠕虫可以在任务管理器中被发现,而rootkit一般不会被轻易发现。

19.Windows 2003 提供的新功能?

答:(1)简化的任务和直观的用户界面(2)基本和动态磁盘存储(3)装入的驱动器(4)本地和远程磁盘管理功能(5)支持存储区域网络(SANs)(6)从命令行管理磁盘。

20.拥塞控制的方法有哪些?

答:(1)在传输层可采用:重传策略、乱序缓存策略、确认策略、流控制策略和确定超时策略。

(2)在网络层可采用:子网内部的虚电路与数据报策略、分组排队和服务策略、分组丢弃策略、路由算法和分组生存管理。

(3)在数据链路层可采用:重传策略、乱序缓存策略、确认策略和流控制策略。

21.Linux 中的Telnet 服务安全性?

答:(1)在终端term下,可以查询 rpm -qa | grep telnet

如果提示没有软件包,则我们手动安装

rpm -ivh telnet-XXX ——安装客户端连接 XXX为版本号

rpm -ivh telnet-server-XXX —— 安装服务器端软件

(2)telnet配置文件 /etc/xinetd.d/telnet /etc/xinetd.conf

ubuntu下设置为

1、sudo vi /etc/xinetd.conf 以下内容为:

# Simple configuration file for xinetd

#

# Some defaults, and include /etc/xinetd.d/

defaults

{

# Please note that you need a log_type line to be able to use log_on_success

# and log_on_failure. The default is the following :

# log_type = SYSLOG daemon info

instances = 60

log_type = SYSLOG authpriv

log_on_success = HOST PID

log_on_failure = HOST

cps = 25 30

}

includedir /etc/xinetd.d

2、sudo vi /etc/xinetd.d/telnet 内容为:

# default: on

# description: The telnet server serves telnet sessions; it uses \

# unencrypted username/password pairs for authentication.

service telnet

{

disable = no %开启telent,yes为停用telnet

flags = REUSE

socket_type = stream

wait = no

user = root

server = /usr/sbin/in.telnetd

log_on_failure += USERID

}

(3) 重启机器或重启网络服务

Red hat版本

service xinetd restart

或者通用

/etc/rc.d/init.d/xinetd restart

或者debian

sudo /etc/init.d/xinetd restart

(4)终端测试telnet服务

telnet xxx.xxx.xxx.xxx

(5)以前只是设定telent的基本操作,开启/关闭telnet服务,默认是任何ip都可访问linux主机的普通用户。那么以明文传输的telnet是否有些保密的措施呢?是的,可以利用iptables TCP_Wrappers等加强telnet的安全性

1、默认下root无法连接telnet,这是linux的安全性考虑。但如果要root能够登录telnet呢?有2种方案

其一, 移除对root限制的安全文件

mv /etc/securetty /etc/securetty.bak

其二,修改pam认证模块

vi /etc/pam.d/login

将 auth requisite pam_securetty.so 此行前面加上#注释,即取消securtty模块的安全认证

2、加设防火墙iptables

/sbin/iptables -A INPUT -p tcp -i eth0 -s 192.168.0.0/24 --dport 23 -j ACCEPT %开放192.168.0.0/24网段开启telnet服务

/sbin/iptables -A INPUT -p tcp -i eth0 -s 202.117.xxx.xxx --dport 23 -j ACCEPT %开放202.117.xxx.xxx开启telnet服务

/sbin/iptables -A INPUT -p tcp -i eth0 --dport 23 -j DROP %拒绝其它所有ip连接telnet服务。

22.VPN的基本原理是什么?VPN的主要产品类型?

答:它可以通过特殊的加密的通讯协议在连接在Internet上的位于不同地方的两个或多个企业内部网之间建立一条专有的通讯线路,就好比是架设了一条专线一样,但是它并不需要真正的去铺设光缆之类的物理线路。

类型:MPLS 方式、IPSec 方式、SSL VPN 方式。

23.常用描述进程的原语。

答:1. Fork 2. Exec 3.exit 函数。4.wait 函数。5.swapper 交换进程。6.init 进程。7.daemon精灵进程。

24.什么是认证?认证机制主要包括?

答:通过加密和解密技术对需要认证的双方进行身份认证,认证方式有单项认证、双向认证和第三方认证。认证机制包括:加密机制和解密机制。

25.一个操作系统与安全相关的功能有哪些?

答:1.安全认证机制。2.审计/日志机制。3.访问控制机制。4.加密文件系统。5.协议过滤和防火墙。

26.数据链路层的基本功能?

答:1.链路管理、封装成帧。2.帧定界、帧同步。3.流量控制。4.差错控制。5.数据与控制信息区分。6.寻址。7.透明传输。

27.实时系统是一种特殊的多到程序系统,它具有:1.及时性 2. 交互性 3. 多路性 4. 安全可靠性。

28.路由器中如何禁止:TCP Small Servers ,UDP Small Servers ,finger , HTTP Server ,IP Source Routing 服务?

答:*Router(Config)# no service tcp-small-servers

*Router(Config)# no service udp-samll-servers

*Router(Config)# no ip finger

*Router(Config)# no service finger

*Router(Config)# no ip http server

*Router(Config)# no ip source-route

29.防火墙、网闸的原理是?

答:防火墙:过滤承载通信的数据包,对IP 进行过滤,防止外部主机可以访问内部网络。网闸:原理是安全隔离,阻断内部网络的外部网络的数据交换,相当于一个物理隔离层起到保密作用。

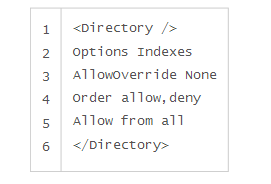

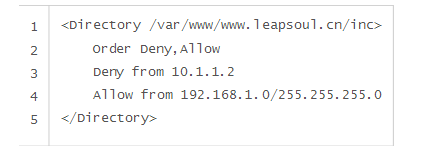

30.配置Apache 的策略,只允许 168.192.1.0. 的主机访问服务器的 / www / work 目录?

答:1. 打开Appache 的配置文件 httpd.conf 2 .找到:

3.更改:

31.根据网络攻击行为的危害性,攻击可以分为几种形式?

答:1. 信息泄露攻击 2. 完整性攻击 3. 拒绝访问攻击 4. 非法使用攻击

32.访问控制机制的抽象模型的组成要素是?

答:1. 主体。2.参照监视器(Reference Monitor )。3.客体。4.访问控制数据库。5.审计库。

33.什么是多态病毒?其主要组成成分是?

答:使用一般的特征码扫描很难识别或无法识别的病毒(多态性病毒每次感染都变化其病毒密码,对付这种病毒,特征代码法失效)。

组成:1.预处理器 2. 还原器。 3. 病毒体。 4. 变形驱动器。5.变形器。

33.网络认证主要目的有哪几方面?

答:1.身份认证。2. 信息完整性认证。 3. 信息的序号、时间认证(防止消息重放)

34.密码攻击主要有哪些类型?

答:1.唯密文攻击。 2. 已知明文攻击。3.选择明文攻击。4.自适应选择明文攻击 。5.选择密文攻击。6.选择密钥攻击。

35.设备驱动通常有几种?

答:1.I/O 驱动 2. 文件系统驱动 3.虚拟设备驱动 4.打印机驱动。5.即插即用驱动。

36.计算机网络的功能有哪些?

答:1、数据通信是指计算机网络中可以实现计算机与计算机之间的数据传送。2、共享资源包括共享硬件资源、软件资源和数据资源。3、提供计算机的可靠性和可用性。4、分布式处理。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?