漏洞信息

漏洞名称:OracleWebLogic wls9-async反序列化远程命令执行漏洞(CNVD-C-2019-48814)

影响版本:- WebLogic 10.x

- WebLogic 12.1.3

此漏洞影响启用bea_wls9_async_response组件及wls-wsat组件的所有Weblogic版本。

漏洞评级:高危

漏洞简介:

WebLogic Server是美国甲骨文(Oracle)公司开发的一款适用于云环境和传统环境的应用服务中间件,它提供了一个现代轻型开发平台,支持应用从开发到生产的整个生命周期管理,并简化了应用的部署和管理。

该漏洞是存在于weblogic自带的wls9_async_response.war组件及wls-wsat组件中,在反序列化处理输入信息时存在缺陷,攻击者可以发送精心构造的恶意HTTP 请求,未授权的情况下远程执行命令。部分版本WebLogic中默认包含的wls9_async_response包,主要是为WebLogic Server提供异步通讯服务。

漏洞分析:

我们知道漏洞存在于wls9_async_response.war 这个包里面。那我们来看一下这个包。

wls9_async_response组件情况:

首先看一下bea_wls9_async_response.war!/WEB-INF/web.xml 内容,我们发现这里的所有请求都是交给weblogic.wsee.async.AsyncResponseBean 方法继续处理。

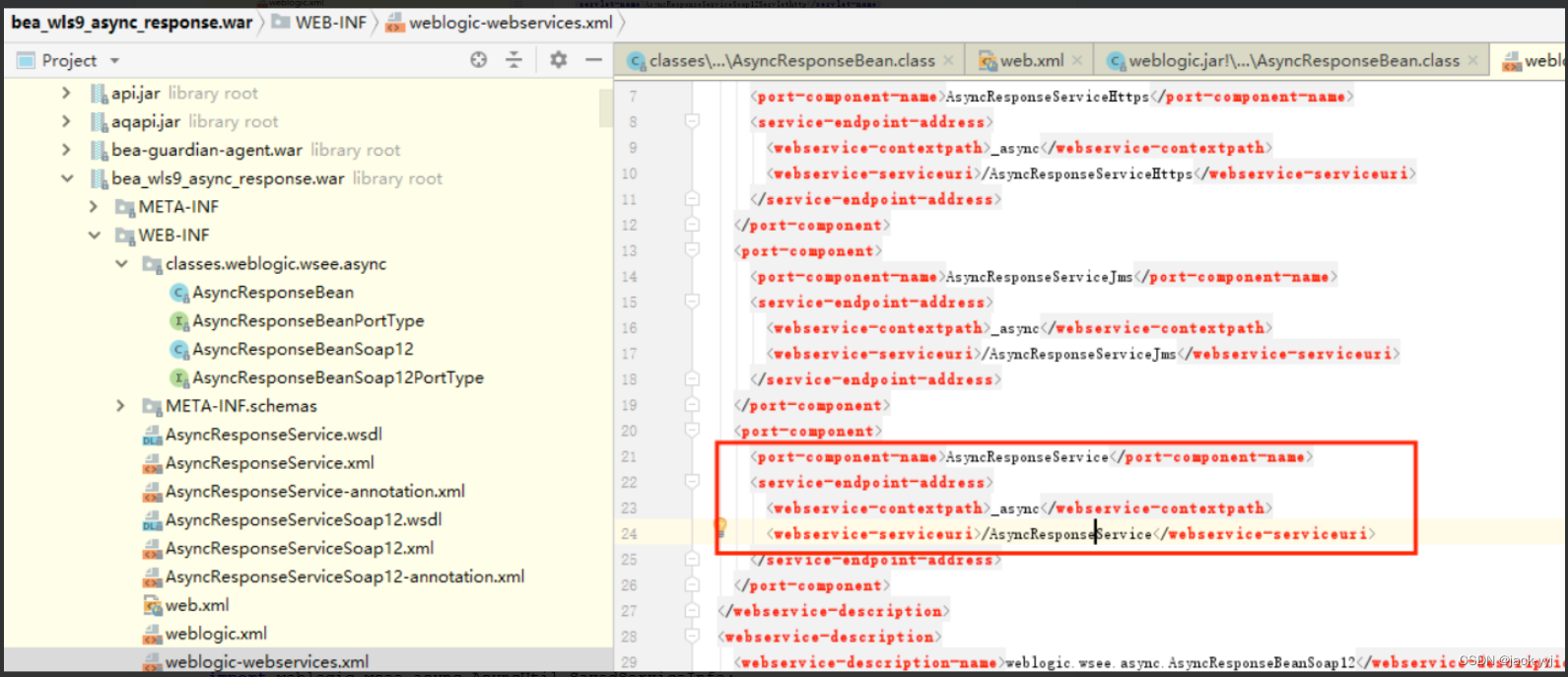

而在bea_wls9_async_response.war!/WEB-INF/weblogic-webservices.xml 文件中,这里定义了目前流传的一些poc请求路径。

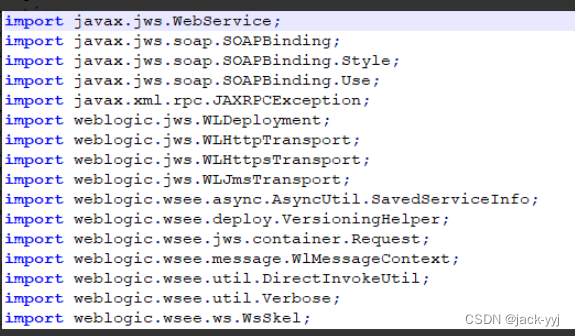

那这里需要跟进一下 weblogic.wsee.async.AsyncResponseBean 这个方法,这个方法的位置在/weblogic.jar!/weblogic/wsee/async/AsyncResponseBean.class ,头部import的包如下所示:

这里关注到了几个soap相关的包,从公布的poc中可知触发原因应该是由于soap注入引起的反序列化漏洞,但是在 AsyncResponseBean 中只有 handleFault和handleResult 方法。跟进这两个方法确实没有找到反序列化相关的触发点,因为看poc很像 CVE-2017-10271(XMLDecoder反序列化漏洞)。

进一步分析:

在Servlet拦截器下个断点,位置在weblogic.jar!/weblogic/wsee/server/servlet/BaseWSServlet.class,从前的import包中可知应该与soap有关系。

跟进一下 weblogic.jar!/weblogic/wsee/server/servlet/SoapProcessor.class

继续跟入 getMethod 方法,

跟到了 weblogic.jar!/weblogic/servlet/internal/ServletRequestImpl.class

继续跟入 getRequestParser方法,

位置在weblogic.jar!/weblogic/servlet/internal/ServletRequestImpl.class

继续跟进,来到weblogic.wsee.server.servlet.SoapProcessor#process中。

然后一直跟进,跟进到

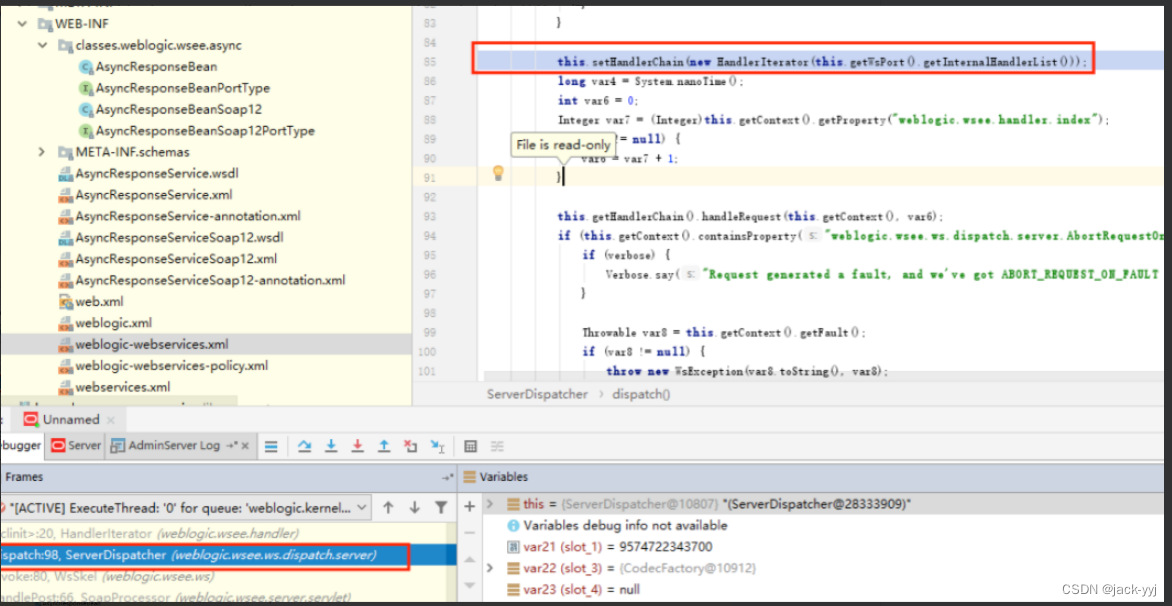

weblogic.jar!/weblogic/wsee/ws/dispatch/server/ServerDispatcher.class的第85行

继续跟进到 weblogic.jar!/weblogic/wsee/ws/dispatch/server/ServerDispatcher.class的第93行,跟进handleRequest(weblogic.jar!/weblogic/wsee/handler/HandlerIterator.class) ,在下面代码处下个断点。

Handler var4 = this.handlers.get(this.index)

这里有很多 handler,最感兴趣的是 AsyncResponseHandler 。

但是随着进一步的step into,发现触发点并不是这里。

跟进到了 WorkAreaServerHandler 这个handler之后,发现了新大陆。

WorkAreaServerHandler(weblogic.jar!/weblogic/wsee/workarea/WorkAreaServerHandler.class),这里会从我们提交的poc中获取数据。

跟进一下 receiveRequest 方法,

位置在wlclient.jar!/weblogic/workarea/WorkContextLocalMap.class中。

继续跟进一下 readEntry ,

位置在wlclient.jar!/weblogic/workarea/spi/WorkContextEntryImpl.class中。

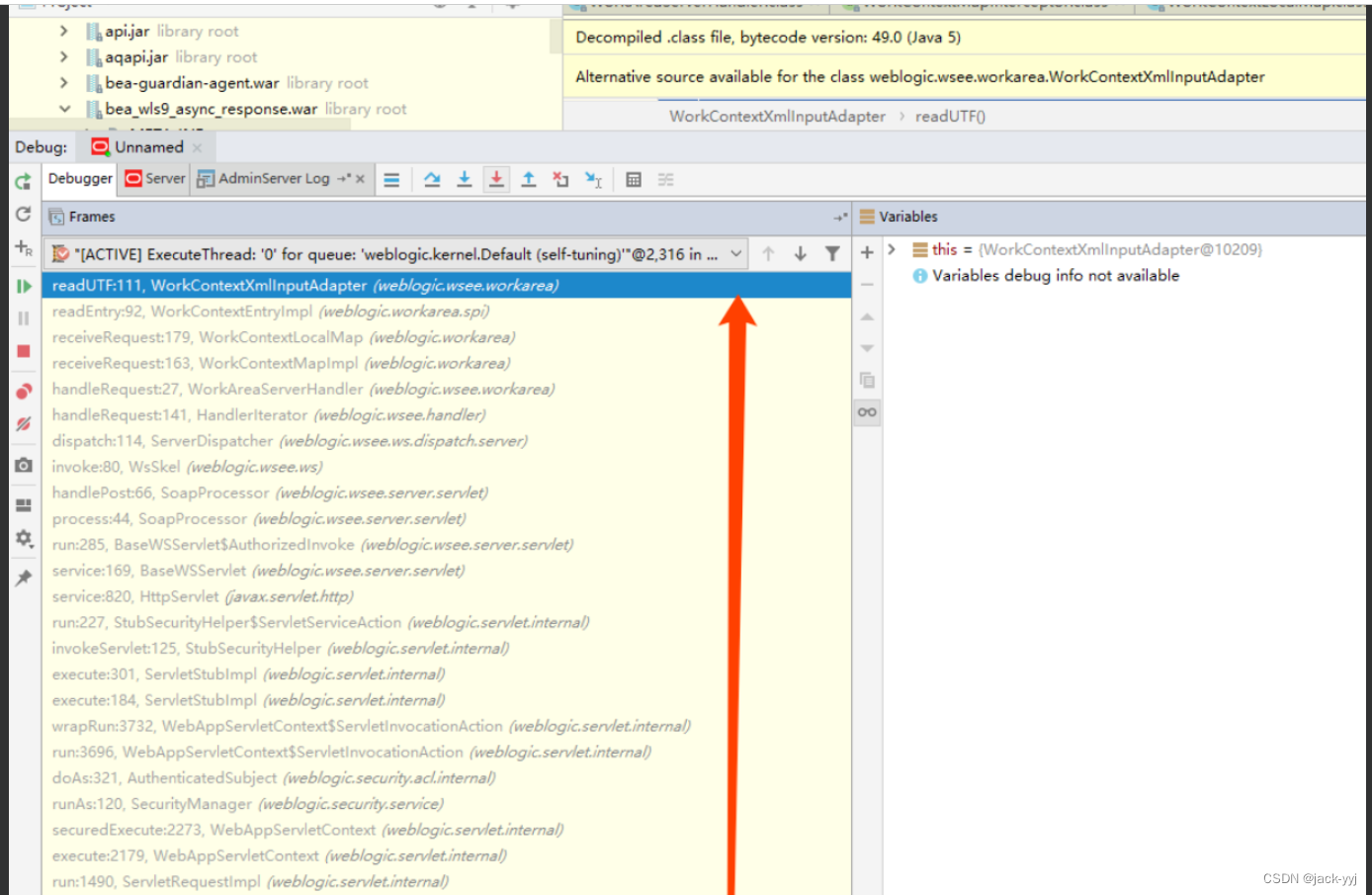

跟进一下 readUTF ,位置在weblogic.jar!/weblogic/wsee/workarea/WorkContextXmlInputAdapter.class,结果出来了。

果然是 xmlDecoder 发序列化,我们在这里下一个断点,最后看一下调用链。

此漏洞分析来源:http://www.lmxspace.com/

CNVD-C-2019-48814 WebLogic反序列化远程命令执行漏洞

最新推荐文章于 2023-12-27 15:01:53 发布

5317

5317

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?