-

01注入基础概念

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-FLgveiXU-1683206161855)(https://p3-sign.toutiaoimg.com/tos-cn-i-qvj2lq49k0/93500062f19c4b89ae5d6ed97ad9bde6~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683810881&x-signature=KWLn431RodME%2FGZaX0F6kCUbn0Q%3D)]](https://img-blog.csdnimg.cn/7929a130c61d4e3587a7479bd677e5af.png)

SQL是操作数据库的语言,日常的应用程序与数据库中进行数据交互是普遍的现象。黑客攻击渗入系统有种方式叫做SQL注入,从而获取业务数据,造成用户数据泄露或者恶意篡改数据、删除数据等,给企业带来实质的损失。

使用通俗的语言介绍SQL注入,就是将Web页面的原URL、表单域或数据包输入的参数,修改拼接成SQL语句,传递给Web服务器,进而传给数据库服务器以执行数据库命令用户发起请求时,将web页面中的URL、表单或者参数,进行修改拼装成SQL语句,传递给服务端,服务端把参数传递给SQL的执行语句,进行数据库的操作。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

02注入的简单原理

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-UEq5CUmk-1683206161857)(https://p3-sign.toutiaoimg.com/tos-cn-i-qvj2lq49k0/0d31b608fb8b4f9ba18f42fcc2436530~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683810881&x-signature=9d9tBOC7RhX3aAjCiNJo1x88jJo%3D)]](https://img-blog.csdnimg.cn/080a2abf2f24487899a9b5209f5f7fe9.png)

是的,你没有看错,就测试过程中修改入参或者拦截接口请求修改参数。唯一的区别就是入参传递的格式有一定的要求。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-R4xkyjpW-1683206161858)(https://p3-sign.toutiaoimg.com/tos-cn-i-qvj2lq49k0/02065cd324f74d49b3bbb020df8bd64f~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683810881&x-signature=LZswDOIxe107BuiTcPws0Fqhb30%3D)]](https://img-blog.csdnimg.cn/afbf4163ec484a11aa7a7a810f02b3c2.png)

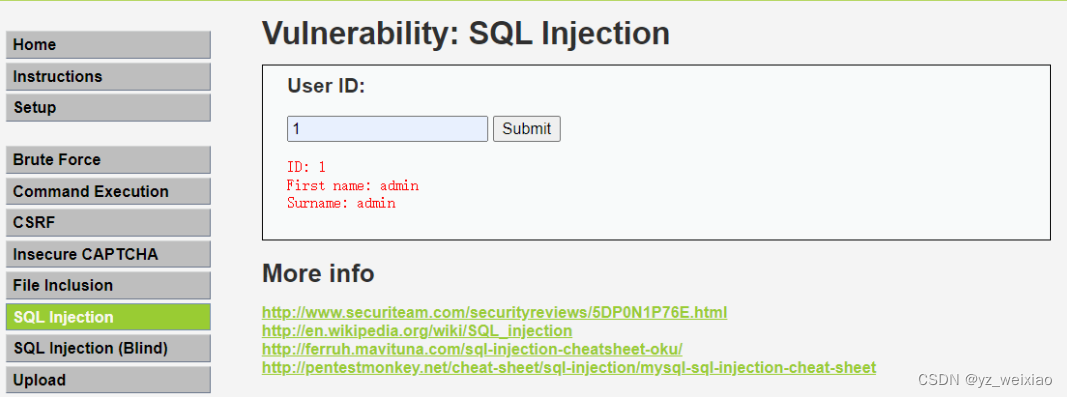

下图中的WEB页面是OWASP靶机的SQL注入界面,页面功能是输入用户的ID,获取用户的信息。这个输入框是个SQL的注入点。

注:查找SQL的注入点可以利用自动探索的工具(如:工具SQLMap)。

Submit对应的后端逻辑代码如下:

<?php

if(isset($_GET['Submit'])){

// Retrieve data

$id = $_GET['id'];

$getid = "SELECT first_name, last_name FROM users WHERE user_id = '$id'";//着重看这行

$result = mysql_query($getid) or die('<pre>' . mysql_error() . '</pre>' );

$num = mysql_numrows($result);

$i = 0;

while ($i < $num) {

$first = mysql_result($result,$i,"first_name");

$last = mysql_result($result,$i,"last_name");

echo '<pre>';

echo 'ID: ' . $id . '<br>First name: ' . $first . '<br>Surname: ' . $last;

echo '</pre>';

$i++;

}

}

?>

着重看SQL执行的这段代码和返回前端的代码,SQL执行的参数是通过前端传过来的id,id直接拼装在SQl语句中执行SQL并返回First name和Surname。

$getid = "SELECT first_name, last_name FROM users WHERE user_id = '$id'";

$result = mysql_query($getid) or die('<pre>' . mysql_error() . '</pre>' );

echo 'ID: ' . $id . '<br>First name: ' . $first . '<br>Surname: ' . $last;

咱们改造下入参,看看执行的效果,如下图:

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KNleelWT-1683206161859)(https://p3-sign.toutiaoimg.com/tos-cn-i-qvj2lq49k0/325e49929eab41dba4130c3552e1f7ff~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683810881&x-signature=%2FrPC4%2FkeiKZp5gPembgCA6YPJWc%3D)]](https://img-blog.csdnimg.cn/46635bf072de43cf90bbf0cbd53f204f.png)

后端的代码收到参数后,拼接到SQL语句的时候就长这个样子

$getid = "SELECT first_name, last_name FROM users WHERE user_id = '' or '1=1'";

分析SQL句子 where 条件后面user_id = ’ ’ or ‘1=1’。

因为1=1永远成立,so不管where后面啥条件,where条件都是永久成立。所以SELECT first_name, last_name FROM users WHERE user_id = ‘’ or ‘1=1’

等价于

SELECT first_name, last_name FROM users

最后执行的结果是查询出了users表中的所有用户数据。

结论:这就是SQL注入的基本形式

03注入的危害

1、数据库信息泄漏,攻击者未经授权可以访问数据库中的数据,盗取用户的隐私以及个人信息,造成用户的信息泄露。

2、通过操作数据库对指定网页进行篡改;

3、修改数据库一些字段的值,嵌入木马链接,进行挂马攻击

4、攻击者进而可以对网页进行篡改,发布一些违法信息等。

5、服务器被远程控制安装后门。可以对数据库进行增加或删除操作

6、破坏硬盘数据,导致全系统瘫痪;

04如何避免被注入

首先,web前端的输入框要进行拦截和校验,如:正则表达式拦截标点、特殊字符等。

再次,server层的拦截和校验。(如java语言,使用JDBC进行数据操作时,使用PreparedStatement对象执行SQL操作,PreparedStatement对象对特殊字符会进行转义的操作,避免被注入sql)

点、特殊字符等。

再次,server层的拦截和校验。(如java语言,使用JDBC进行数据操作时,使用PreparedStatement对象执行SQL操作,PreparedStatement对象对特殊字符会进行转义的操作,避免被注入sql)

之前不了解SQL注入时,认为测试在日常中是不会涉及到安全相关的工作。一直也认为没啥用,学他干啥。了解原理后,发现sql注入挺有趣的。并没用到多高端的技术,多牛的软件进行攻击破解,简单的利用代码编写的不严谨,同时利用SQL语言自有的功能,通过sql拼接的形式进行传递,尝试与数据库建立连接。只要连接上你的库,那你就危险了。轻则盗取你点数据,重则给你搞点破坏,让你无法运营。同时让我更加全面了解到,接口请求的参数中含有特殊字符,不仅对程序处理有影响,条件允许的情况下也会对数据产生危害。

1582

1582

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?