定位 libc 发出的 fatal signal 异常通常涉及以下几个步骤:

1. 获取核心转储文件

- 确保系统允许生成核心转储。在 Linux 系统中,可以使用以下命令:

ulimit -c unlimited - 运行程序后,如果发生崩溃,系统会生成一个核心转储文件,通常命名为

core或core.<pid>。

2. 使用调试工具分析核心文件

- 使用

gdb(GNU 调试器)来分析核心转储文件:gdb <your_program> core - 在

gdb中,可以使用命令bt(backtrace)查看崩溃时的调用栈:(gdb) bt

3. 检查代码

- 根据调用栈信息,检查相关的代码行,寻找潜在的错误,例如:

- 空指针解引用

- 数组越界

- 资源竞争(多线程环境中)

4. 使用日志

- 增加日志输出,记录程序运行状态,特别是在崩溃前的关键操作。这可以帮助你更好地理解问题的发生情况。

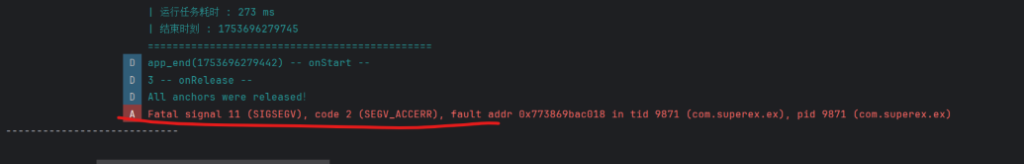

5. 分析信号

libc的 fatal signal 异常通常与特定的信号有关,如SIGSEGV(段错误)、SIGABRT(程序异常终止)等。可以使用kill -l命令查看所有信号,进一步了解崩溃原因。

6. 使用 AddressSanitizer

- 如果问题难以定位,可以使用 AddressSanitizer 进行内存错误检测。编译时添加

-fsanitize=address选项,然后运行程序,这将帮助你捕获内存相关的错误。

7. 查阅文档和社区

- 查阅

libc的官方文档和开发者社区,看看是否有其他开发者遇到类似的问题,获取更多的上下文和解决方案。

通过以上步骤,你应该能够更有效地定位和解决 libc 发出的 fatal signal 异常。如果有具体的错误信息或代码片段,可以进一步分析。

类似libc发出的这种异常如何快速定位

根据提供的信息,定位libc发出的fatal signal异常可以采取以下步骤:

-

获取核心转储文件(core dump)

- 确保系统允许生成核心转储文件。在Linux系统中,可以使用

ulimit -c unlimited命令。 - 当程序崩溃时,系统会生成一个核心转储文件,通常命名为

core或core.<pid>。

- 确保系统允许生成核心转储文件。在Linux系统中,可以使用

-

使用调试工具分析核心转储文件

- 使用GDB(GNU调试器)分析核心转储文件:

gdb <your_program> core - 在GDB中,可以使用

bt(backtrace)命令查看崩溃时的调用栈。

- 使用GDB(GNU调试器)分析核心转储文件:

-

检查代码

- 根据调用栈信息,检查相关的代码行,寻找可能的错误,如:

- 空指针解引用

- 数组越界

- 资源竞争(多线程环境)

- 根据调用栈信息,检查相关的代码行,寻找可能的错误,如:

-

增加日志输出

- 在关键操作处添加日志输出,记录程序运行状态,有助于了解问题发生的上下文。

-

分析信号

libc的fatal signal异常通常与特定的信号有关,如SIGSEGV(段错误)、SIGABRT(程序异常终止)等。可以使用kill -l命令查看所有信号,进一步分析崩溃原因。

-

使用AddressSanitizer

- 如果问题难以定位,可以使用AddressSanitizer进行内存错误检测。编译时添加

-fsanitize=address选项,可以帮助捕获内存相关的错误。

- 如果问题难以定位,可以使用AddressSanitizer进行内存错误检测。编译时添加

-

查阅文档和社区

- 查阅

libc的官方文档和开发者社区,看是否有其他开发者遇到类似的问题,获取更多的上下文和解决方案。

- 查阅

通过以上步骤,应该能够更有效地定位和解决libc发出的fatal signal异常。如果有更多具体的错误信息或代码片段,可以进一步分析。

gdb <your_program> core 分析异常举例分析

好的,让我来举一个使用GDB分析核心转储文件的例子:

假设我们有一个名为myprogram的程序,发生了段错误(SIGSEGV)导致崩溃,生成了核心转储文件core。我们可以使用以下步骤进行分析:

# 启动GDB并加载程序和核心转储文件

gdb myprogram core

# 在GDB中查看崩溃时的调用栈

(gdb) bt

#0 0x00007ffff7a62f10 in __memcpy_avx_unaligned_erms () from /lib64/libc.so.6

#1 0x00000000004011d6 in process_data (data=0x7fffffffe0b0) at myprogram.c:42

#2 0x000000000040123a in main (argc=1, argv=0x7fffffffe188) at myprogram.c:57

# 查看第一帧(#0)的寄存器状态

(gdb) info registers

rax 0x7fffffffe0b0 140737488348592

rbx 0x0 0

rcx 0x7ffff7a62f10 140737352583440

rdx 0x7fffffffe0c0 140737488348608

...

# 查看第二帧(#1)的源码位置

(gdb) frame 1

#1 0x00000000004011d6 in process_data (data=0x7fffffffe0b0) at myprogram.c:42

42 memcpy(output, data, 100);

# 查看第二帧(#1)的局部变量

(gdb) info locals

data = 0x7fffffffe0b0

output = 0x7fffffffe010

从上述输出中,我们可以得到以下信息:

- 程序在

__memcpy_avx_unaligned_erms()函数中发生了段错误。 - 崩溃发生在

process_data()函数的第42行,该行有memcpy()调用。 process_data()函数被main()函数调用,传入的data参数地址为0x7fffffffe0b0。

通过这些信息,我们可以进一步分析代码中可能存在的问题,如数组越界、空指针解引用等,并进行修复。

此外,我们还可以使用其他GDB命令,如print、x等,查看更多上下文信息,以帮助定位和解决问题。

总之,使用GDB分析核心转储文件是定位程序崩溃原因的有效方法之一,可以提供程序执行状态的详细信息,为问题的解决提供重要线索。

832

832

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?