OpenSSH8 默认是禁止root用户直接连链接的

1.查看sshd服务的状态,必须为开启状态。

2.查看selinux的状态,在/etc/sysconfig/selinux文件中更改selinux的状态为disabled关闭状态。

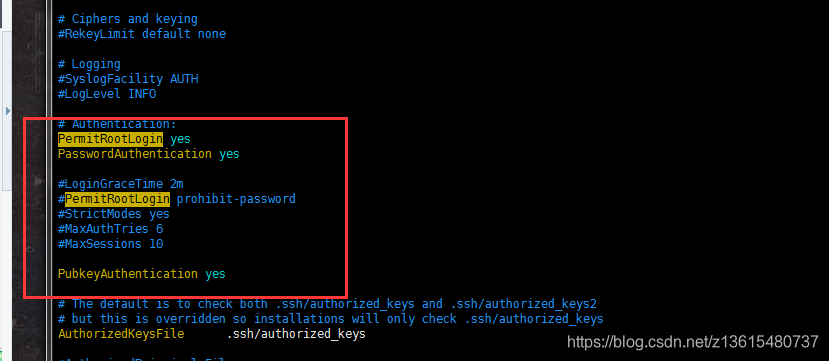

3.查看/etc/ssh/sshd_config配置

PermitRootLogin yes

PubkeyAuthentication yes

PasswordAuthentication yes

重启 systemctl restart sshd

从新连接测试一下

本文介绍了OpenSSH8升级后root用户无法登录的问题及其解决方案。首先,确保sshd服务处于开启状态;其次,关闭selinux以禁用其安全性限制;接着,检查并修改/etc/ssh/sshd_config配置文件;最后,重启sshd服务并测试root用户连接。通过这些步骤,可以解决root登录问题。

本文介绍了OpenSSH8升级后root用户无法登录的问题及其解决方案。首先,确保sshd服务处于开启状态;其次,关闭selinux以禁用其安全性限制;接着,检查并修改/etc/ssh/sshd_config配置文件;最后,重启sshd服务并测试root用户连接。通过这些步骤,可以解决root登录问题。

4816

4816

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?