只是笔记~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

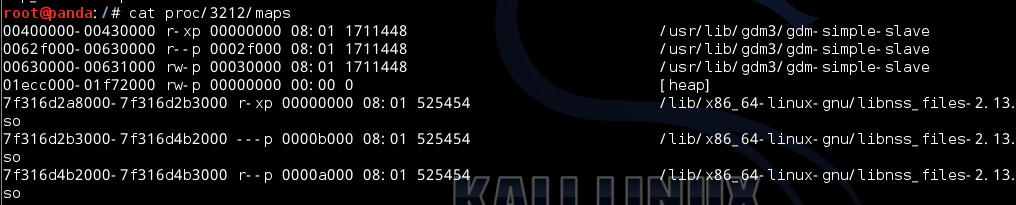

第一个工具 查询 进程虚拟空间内存 在根目录下 运行

(补充 open solaris 可以用 pmap -x <pid> OS X 操作系统中可以用vmmap <pid> 或者vmmap <procname>)

windows 用 Sysinternals Suite 不仅提供了 vmmap 还提供了很多有用的系统和进程的分析工具

http://technet.microsoft.com/en-us/sysinternals/bb842062.aspx

Linux 下 后补~_~ 先学习 WINDOWS linux 跳过~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

书籍代码在 http://www.attackingthecore.com/codex.php 可以下载

内核漏洞分类:

1 未初始化的/未验证的已损坏的指针解引用

NULL 指针解引用,Linux 下 以下划线开头的函数 是不会对提供的目标用户指针 进行检查验证的。

这个漏洞使得用户将一个内核地址传递到内核,从而直接访问/修改内核内存

2 内存破坏漏洞

是由程序中的错误操作 重写了内核区域的内存导致的。

1)内核栈漏洞,与内核态运行的进行+线程相关

内核态栈的功能 和 典型的用户态栈的功能一样,

本文探讨了内核漏洞的利用与防范,包括未初始化指针解引用、内存破坏、整数误用、竞争条件、逻辑错误等多种类型。提到了查询进程虚拟空间内存的工具,如Linux的pmap、Windows的Sysinternals Suite,以及内核栈、内核堆漏洞的特点。还讨论了整数溢出、符号转换错误可能导致的内存溢出问题,以及即插即用技术可能带来的安全风险。

本文探讨了内核漏洞的利用与防范,包括未初始化指针解引用、内存破坏、整数误用、竞争条件、逻辑错误等多种类型。提到了查询进程虚拟空间内存的工具,如Linux的pmap、Windows的Sysinternals Suite,以及内核栈、内核堆漏洞的特点。还讨论了整数溢出、符号转换错误可能导致的内存溢出问题,以及即插即用技术可能带来的安全风险。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3339

3339

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?