flag123docx.pcapng

flag{de51f87f-0d63-433b-99e0-4a002345d908}

Baby_TCP

DASCTF{b4a7c67f-5236-4bce-bcbe-1a2359337d49}

sql_icmp_zip.pcapng

flag{2243eea3-db77-4796-b88c-c77844dbc0bd}

sql_icmp.pcapng

flag{b64e0716-64e5-42f53-8697-b4b23e53229d}

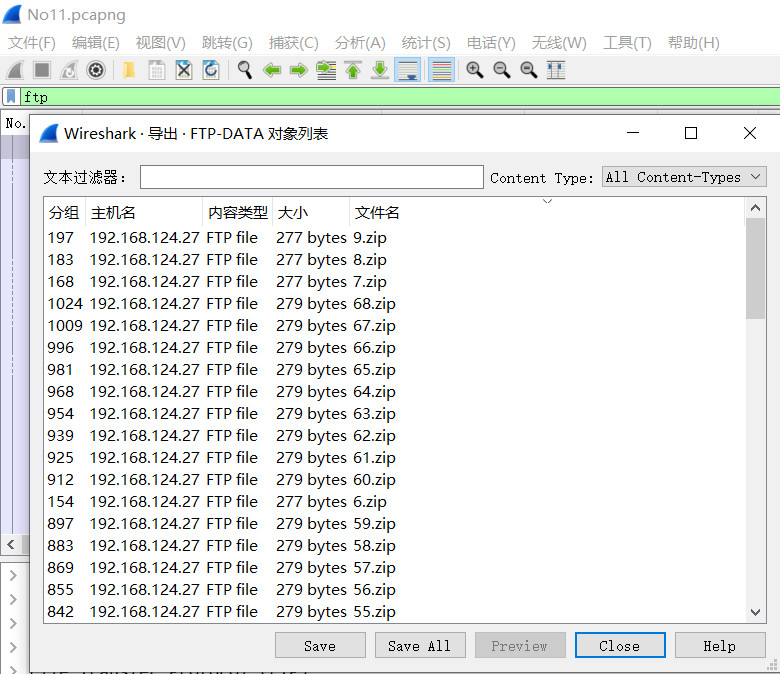

No11.pcapng

DASCTF{69a7c3f8eae457779f53be70a7e14a87}

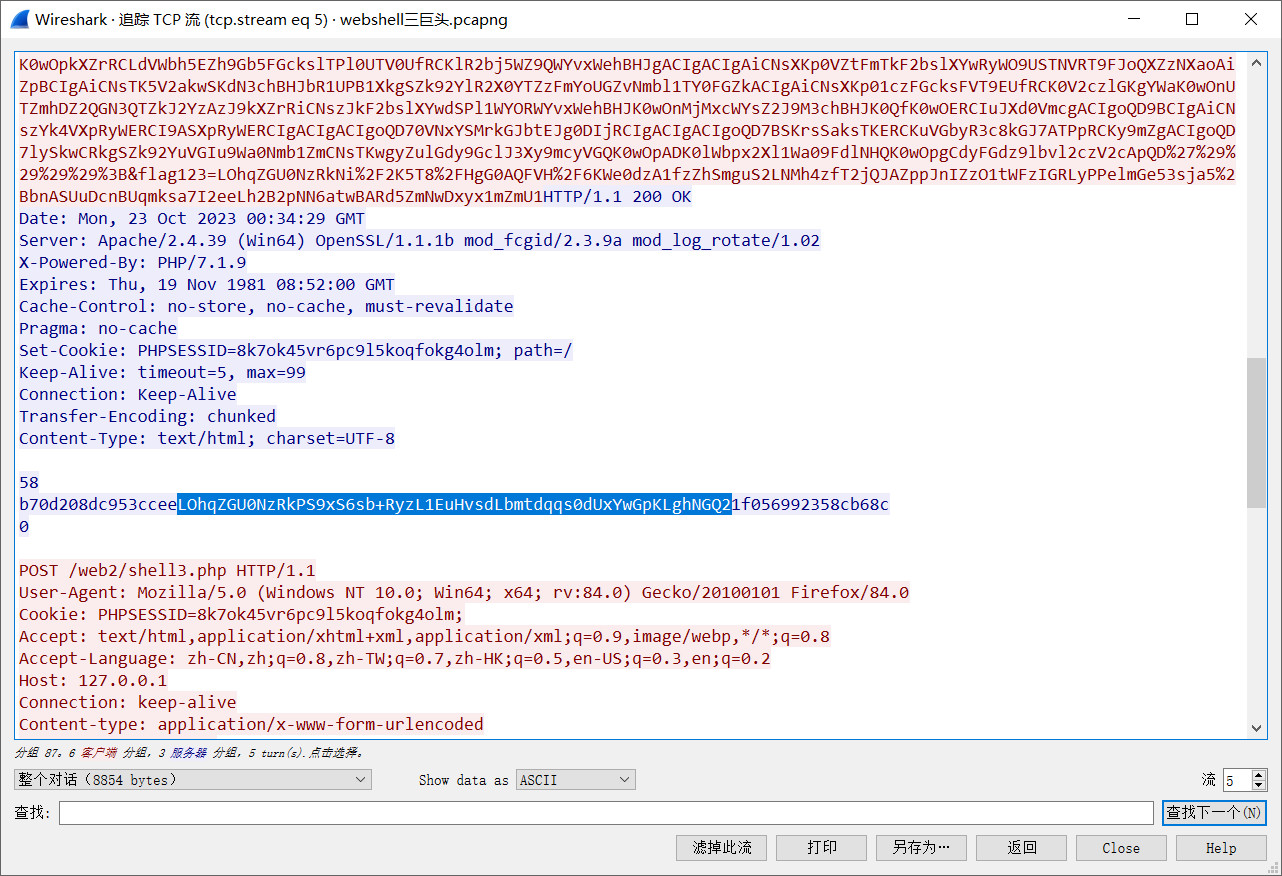

webshell三巨头.pcapng

flag{14db06b9-c7eb-4bc1-8d86-6e115c61e57d}

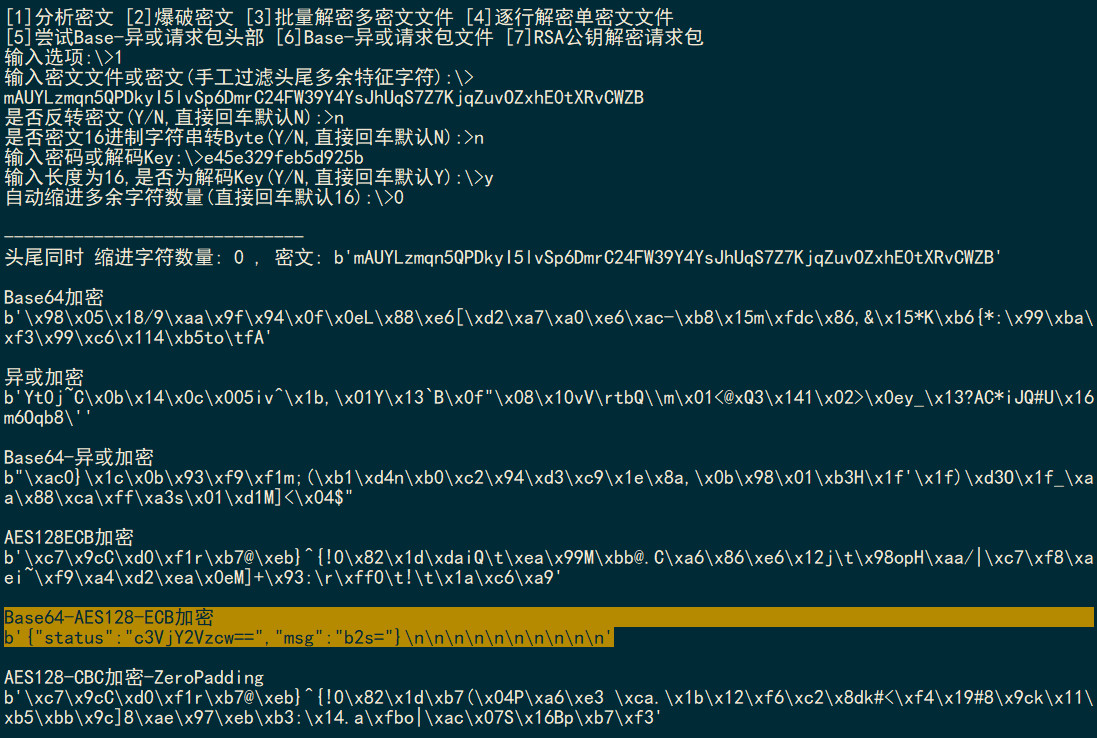

冰蝎4.0和哥斯拉4.0.pcapng

flag{a3908520-7c03-42fd-8dd6-56e322493ef5}

s7comm.pcapng

flag{1b2c0163806149199f01431705cbe5fd}

1890

1890

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?