KALI手记

[L]为方法 [Q]是问题点 [A]为解决办法 [T]为工具

系统操作

[A]虚拟机安装VMtools

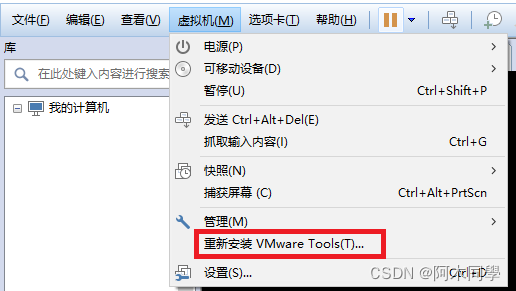

1.VM中点击虚拟机,点击“重新安装…”

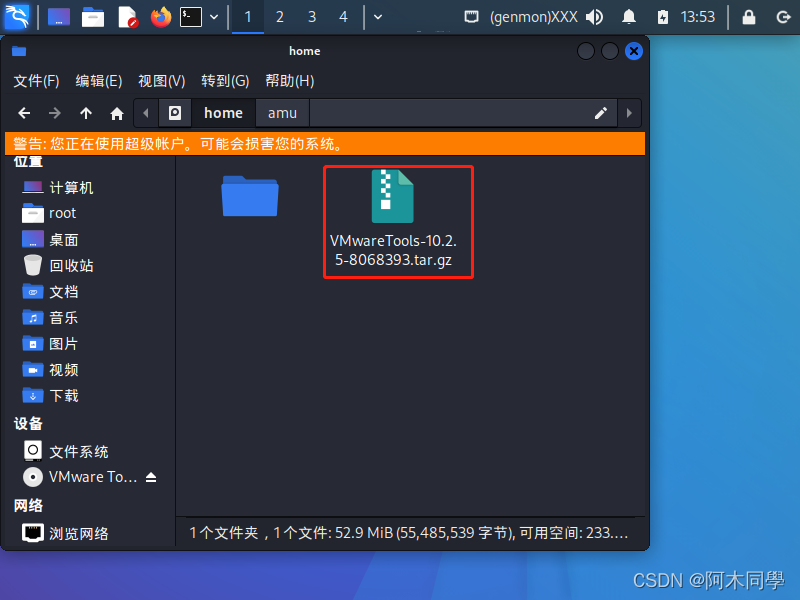

2.KALI中打开光驱,复制VMware…tar.gz,到系统中的目录,可以是Home

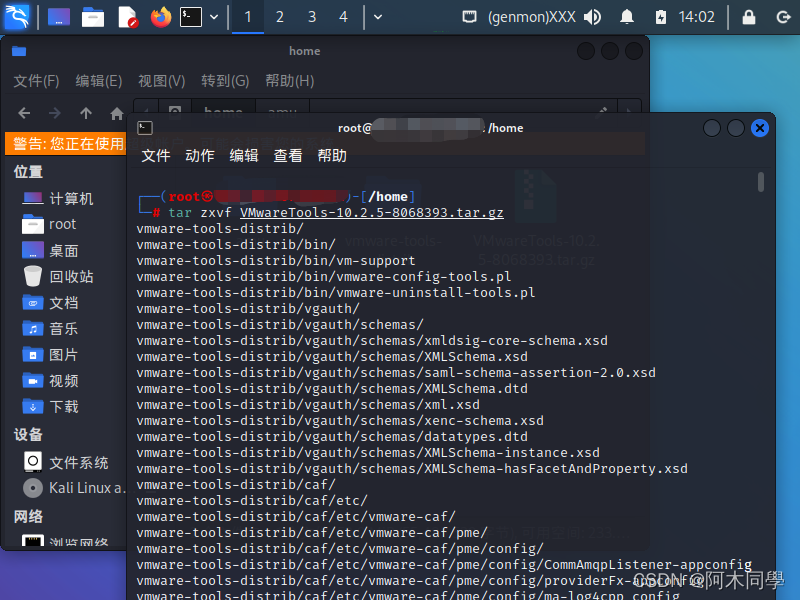

3.简单操作就是右键解压,复杂操作就是用控制台,本次操作复杂点

4.解压VMware…tar.gz,使用命令#tar zxvf VMwareTools-xxxxxxx.tar.gz

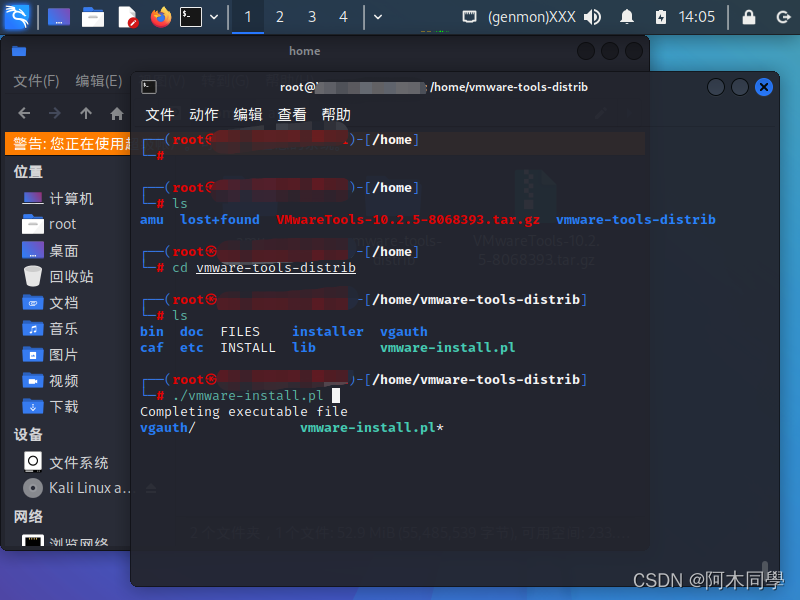

5.进入对应目录,执行./vmware-install.pl进行安装,路遇询问,一律yes,完成后重启

常用工具

[T] DNSenum

DNS工具、DNS枚举

参数说明

--threads [num] 设置多线程

-r 启用递归查询

-d 设置WHOIS请求之间的延迟

-w 启用WHOIS请求

-o 输出到指定位置

使用说明

#dnsenum --enum baidu.com

[T]Nmap

常用的扫描工具

使用说明

看主机是否在线

#nmap -sP 192.168.1.1

扫描指定IP端口

#nmap 192.168.1.1

扫描指定IP 范围端口

#nmap -p 1-65535 192.168.1.1

扫描网段内 指定端口的主机

#nmap -p 3389 192.168.1.*

输出到文件

-oG /路径/lalala.txt

[T]arping

arp扫描工具

参数说明

-c 指定连接次数

-D 查看是否有重复的IP地址

使用说明

#arping 192.168.1.1

[T]fping

多功能的Ping工具

使用说明

#fping 192.168.1.1

参数说明

-g 192.168.1.1 192.168.1.254

-g 192.168.1.1/24 扫描一个IP段

-q 安静模式

-n 将目标以主机名显示

[T]netdiscover

网络存活主机扫描

参数说明

-r 指定网段

-i 指定网卡

使用说明

#netdiscover -r 192.168.1.1/24

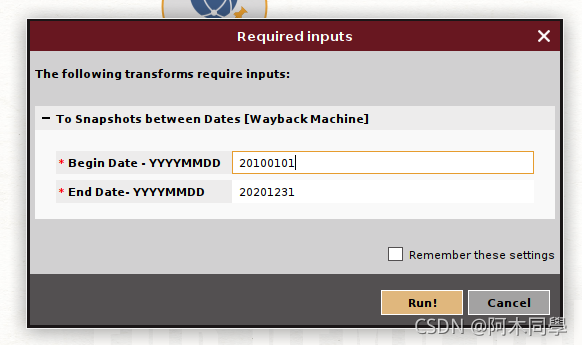

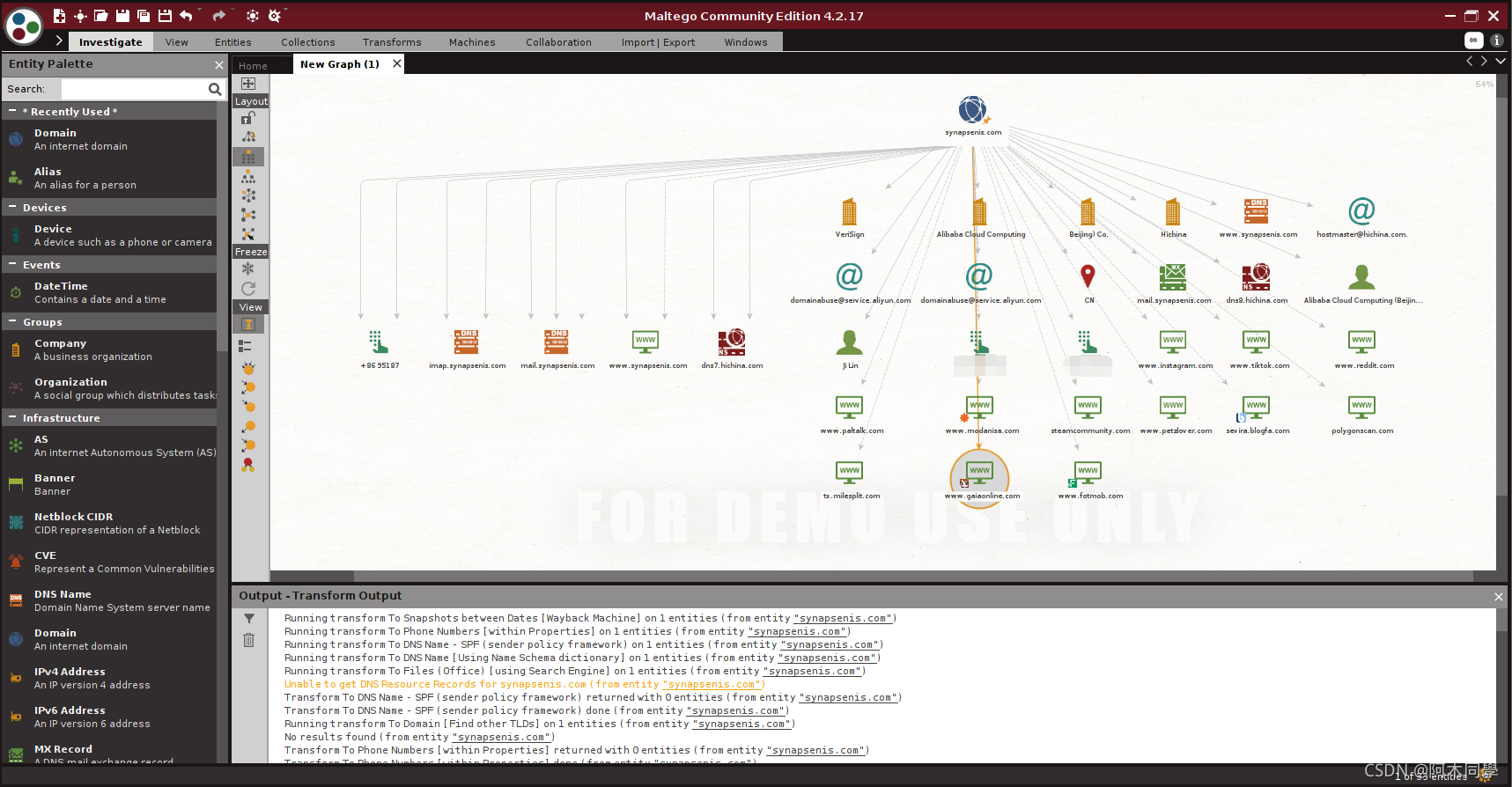

[T]Maltego

强大的信息收集和分析工具

使用说明

【注册】

首次打开时候,选择CE版本,不用小钱钱。第一次使用需要注册,注册时需要科学上网。

【汉化】

没找到~

【使用方法】

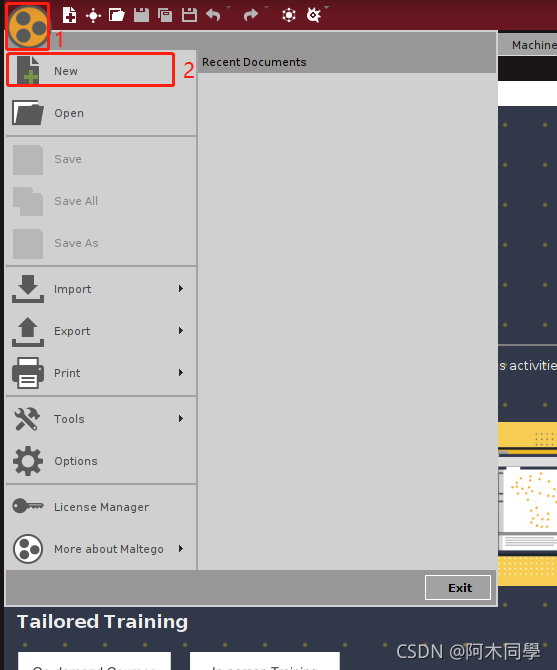

[1]新建项目:Ctrl+T或左上角“放映带”—“New”

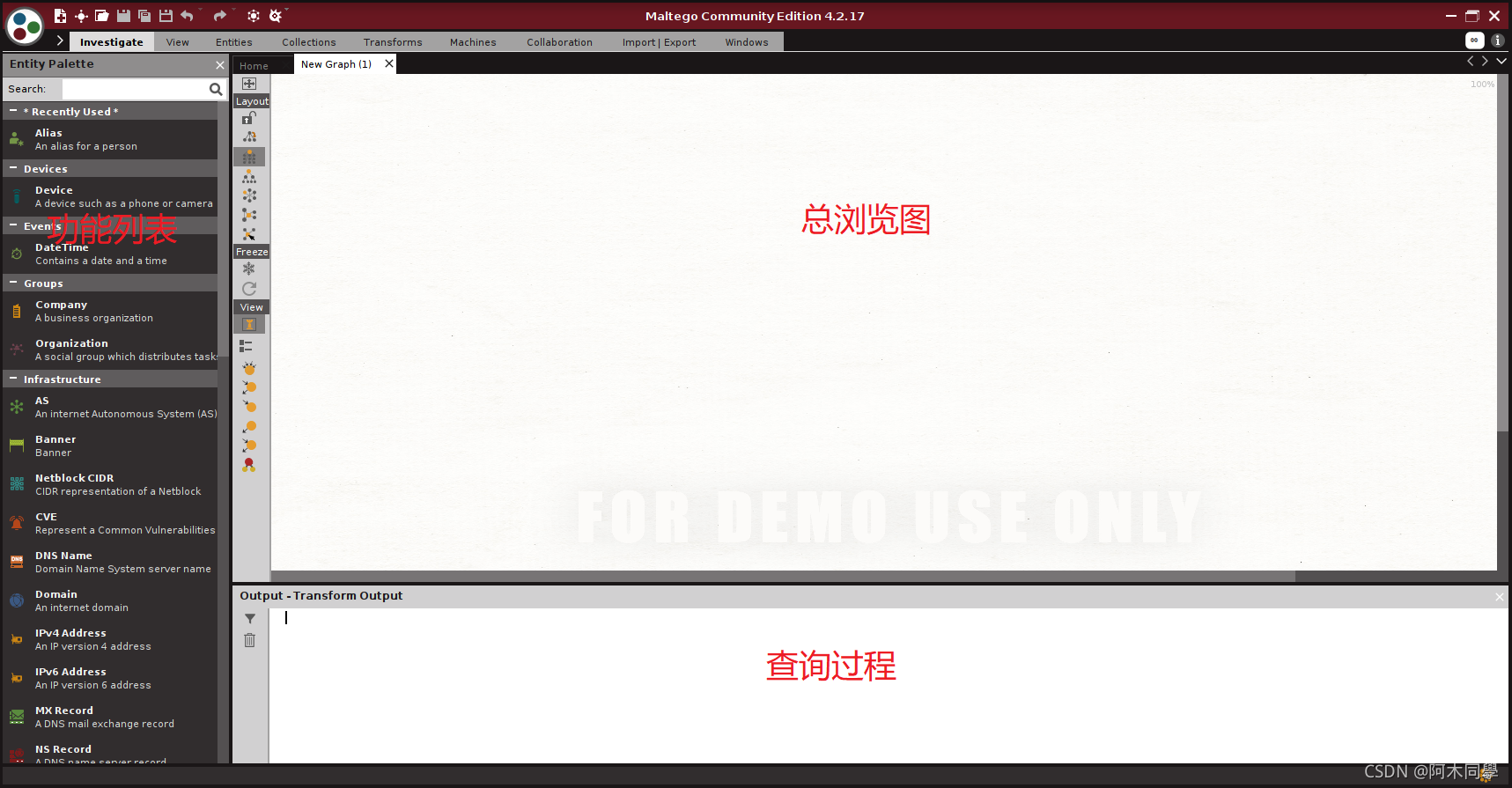

[2]界面说明

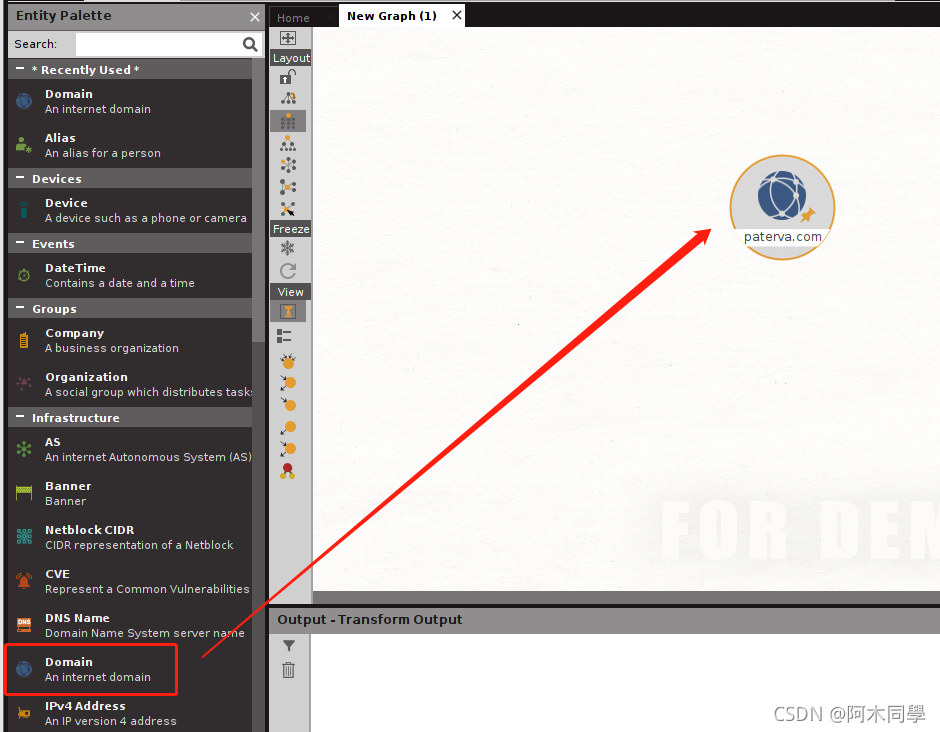

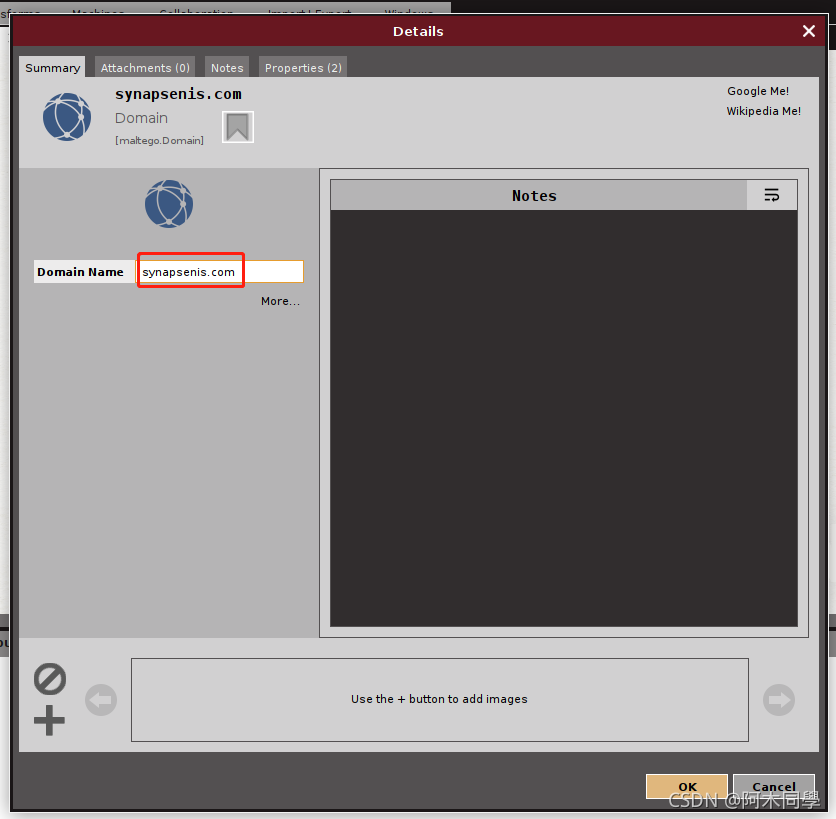

[3]收集域名信息

1.将域名拖拽到总界面

2.输入要收集的域名,然后点击OK

3.在上右键—选择的要查询的项目

[T]theHarvester

能够收集电子邮件账号、用户名、主机名和子域名等信息。它通过Google、Bing、PGP、LinkedIn、Baidu、Yandex、People123、Jigsaw、Shodan等公开资源整理收集这些信息

参数说明

-d 要收集的域名

-l 线程数

-b 搜索来源baidu google bing

使用说明

#theHarvester -d synapsenis.com -l 500 -b baidu

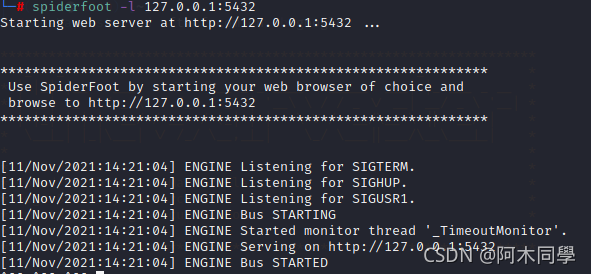

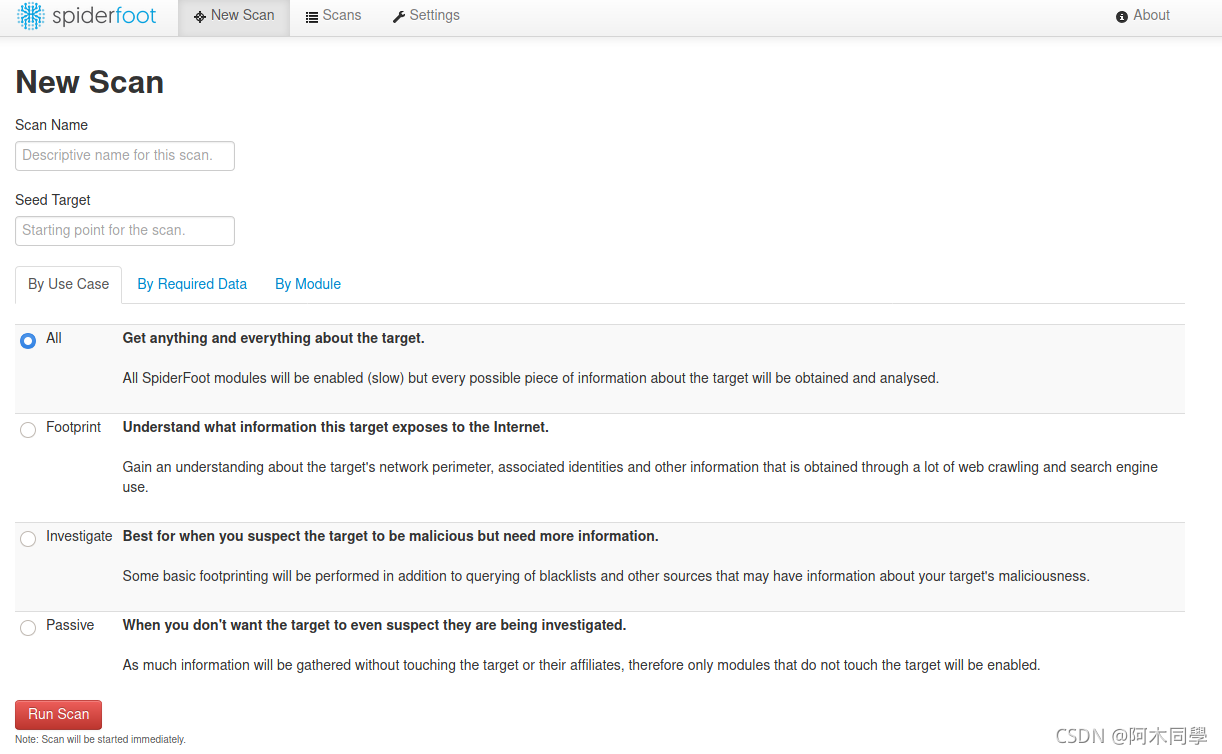

[T]spiderfoot

spiderfoot是一个开源的智能自动化工具。它的目标是自动化过程收集情报的一个给定的目标,这可能是一个IP地址,域名,主机名或网络子网。spiderfoot可用于进攻,即作为一个黑盒渗透测试来收集有关目标在互联网上泄漏的相关信息。

参数说明

-l 指定启动的ip和端口

使用说明

[启动服务]

#spiderfoot -l 127.0.0.1:5432

[使用]

打开浏览器,进入http://127.0.0.1:5432,点击New Scan,在Scan Name处输入本次的任务名。下面输入要收集的信息。下面四个选项为搜索深度,自行翻译理解。

[T]masscan

不想写 用别的

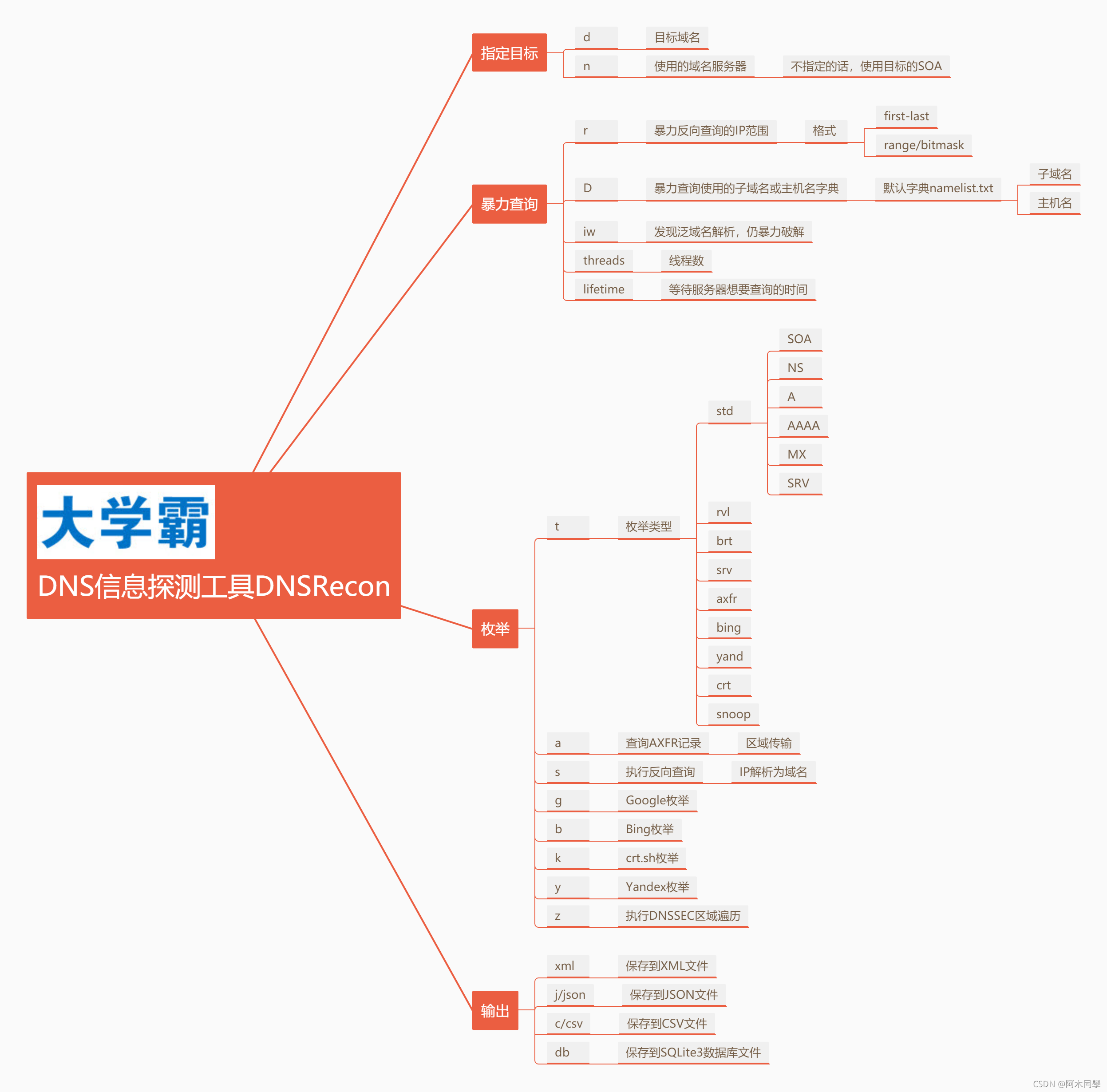

[T]dnsrecon

DNS探测是渗透测试信息收集中重要的一部分。DNS探测是为了从DNS服务器返回的记录中,获取更多信息。这种探测不用触发IDS/IPS即可获取网络设施相关的信息。DNSRecon是一款针对DNS的安全探测工具,具备多项枚举探测功能,如DNS域传送、DNS递归等。觉得都差不多

使用说明

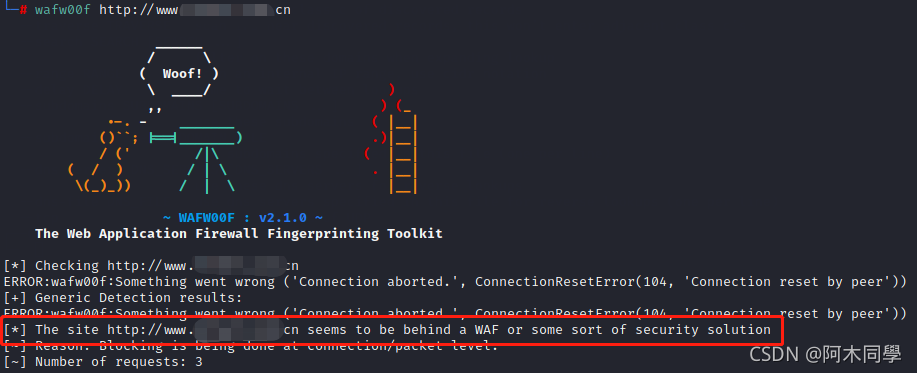

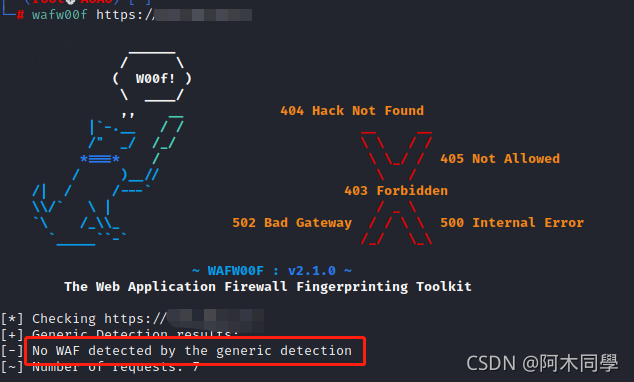

[T]wafw00f

发送正常的 HTTP请求并分析响应;这确定了许多WAF解决方案。如果不成功,则发送多个(可能是恶意的)HTTP请求,并使用简单的逻辑来取代它是其中WAF。如果还是不成功,则分析先前回复的响应,并使用另一种简单算法来猜测WAF或安全解决方案是否正在积极响应我们的攻击。

使用说明

#wafw00f http://www.synapsenis.com

存在

不存在

[T]enum4linux

Enum4linux是一个用于枚举来自Windows和Samba系统的信息的工具。 它试图提供与以前从www.bindview.com可用的enum.exe类似的功能。

参数说明

-U 获取用户列表

-M get machine list*

-S 获取共享列表

-P 获取密码策略信息

-G 获取组和成员列表

-d 详细说明,适用于-U和-S

-u user 指定要使用的用户名(默认为“”)

-p pass 指定要使用的密码(默认为“”)

使用说明

#num4linux 192.168.1.1

[T]SMBMAP

SMBMap 允许用户枚举整个域中的 samba 共享驱动器。列出共享驱动器、驱动器权限、共享内容、上传/下载功能、文件名自动下载模式匹配,甚至执行远程命令。该工具的设计考虑了渗透测试,旨在简化跨大型网络搜索潜在敏感数据的过程。但是感觉没啥用

使用说明

#smbmap -H 主机地址 -u 使用用户 -p 使用的密码

[T]SWAKS

SWiss Army Knife Smtp,SMTP瑞士军刀,可向任意目标发送任意内容的邮件

参数说明

-t –to 目标地址 -t test@test.com

-f –from 来源地址 (发件人) -f "text<text@text.com>"

–protocol 设定协议(未测试)

--body "啦啦啦啦啦" //引号中的内容即为邮件正文;

--header "Subject:hello" //邮件头信息,subject为邮件标题

-ehlo 伪造邮件ehlo头

--data ./Desktop/email.txt //将正常源邮件的内容保存成TXT文件,再作为正常邮件发送;

使用说明

测试邮箱地址是否可达

#sweaks -t test@synapsenis.com

发送邮件

#swaks --to test@synapsenis.com --from “test@test.com” --body “测试邮件” --header “Subject: 标题"

发送文件型(相似度更高)

#swaks --data ./Desktop/email.txt --to xxxx@xx.com --from services@xxx.com

[T]snmp-check

SNMP工具,可获取信息

参数说明

-p --port:指定SNMP端口,默认161

-t --timeout: 最长等待时间;

-i --info : 显示版本

使用说明

#snmp-check 192.168.1.1

[T]ssldump

SSL/TLS 网络协议分析工具

使用说明

监听本机网卡的443接口数据

#ssldump -i eth0 port 443

监听本机网卡的到指定网址的数据

#ssldump -i le0 port 443 and host www.synapsenis.com

生成秘钥

ssldump -Ad -k ~/server.pem -p foobar -i le0 host www.synapsenis.com

[T]voiphopper

安全验证工具,用于测试PC是否可以模仿IP电话的行为。它可以快速自动化VLAN跳入语音VLAN

使用说明

下面列出了 VoIP Hopper 的一些快速示例用法。

voiphopper -i eth0 -z

LLDP-MED欺骗:可以通过欺骗LLDP-MED报文来快速学习Voice VLAN ID,如下:

voiphopper -i eth0 -o 00: 50: 60: 03: 99: CB

用于 VoIP Hopper 的新阿尔卡特朗讯模式(共 3 个)。欺骗阿尔卡特兼容的 DHCP 选项 43 (-t 0),欺骗阿尔卡特兼容的 LLDP-MED (-t 1),并手动指定 VLAN ID (-t 2)。在每种模式下,一个符合阿尔卡特标准的 DHCP 请求都会与一个有效的阿尔卡特 IP 电话的硬编码 MAC 地址一起发送。您可以通过指定 (-m ) 选项来覆盖阿尔卡特 MAC 地址的选项 12 和选项 61 值。

voiphopper -i eth0 -t 0

voiphopper -i eth0 -t 0 -m 00:50:60:03:99:CB

voiphopper -i eth0 -t 1

voiphopper -i eth0 -t 1 -m 00:50:60:03 :99:CB

voiphopper -i eth0 -t 2 -v 800

voiphopper -i eth0 -t 2 -v 800 -m 00:50:60:03:99:CB

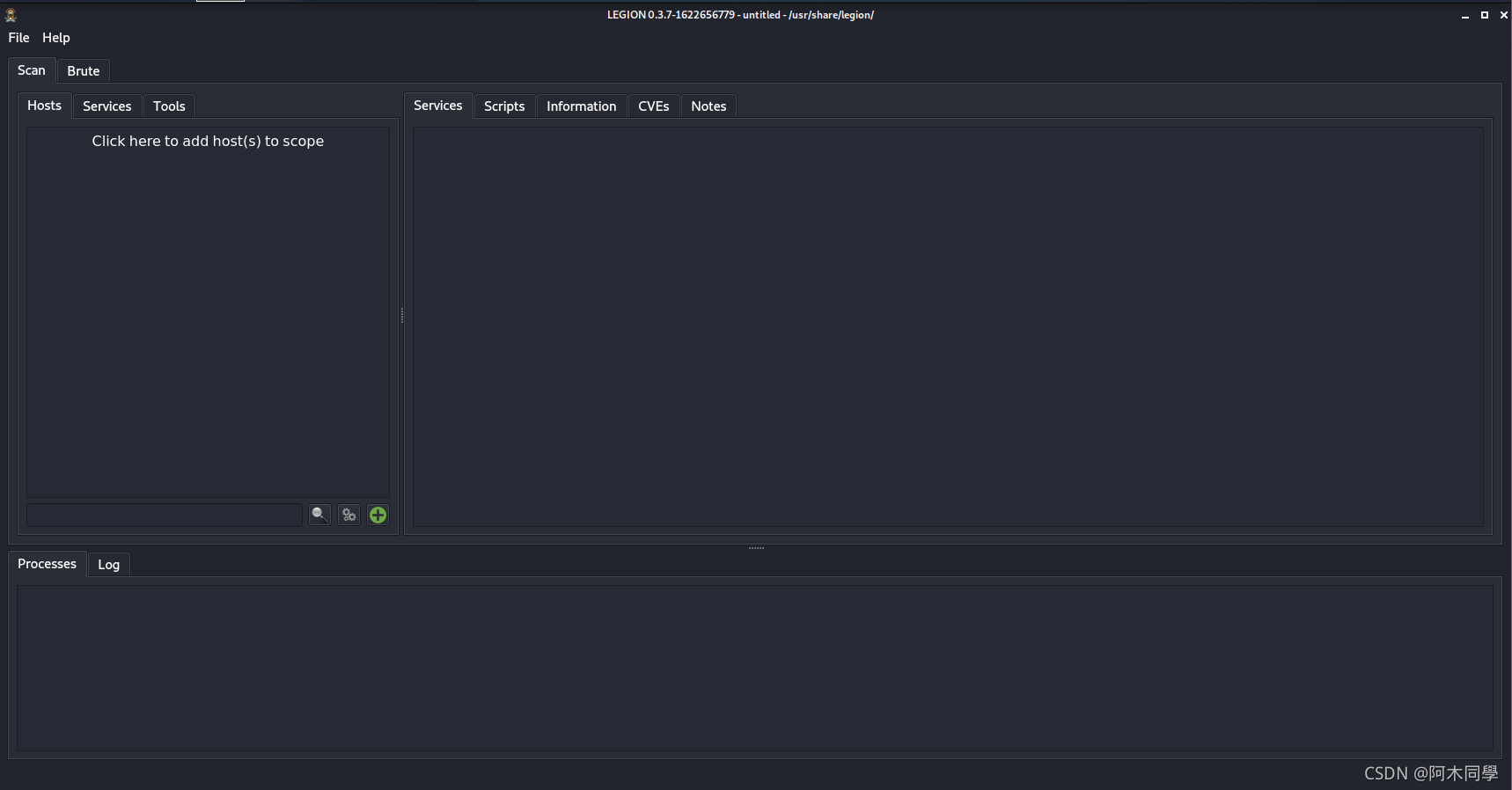

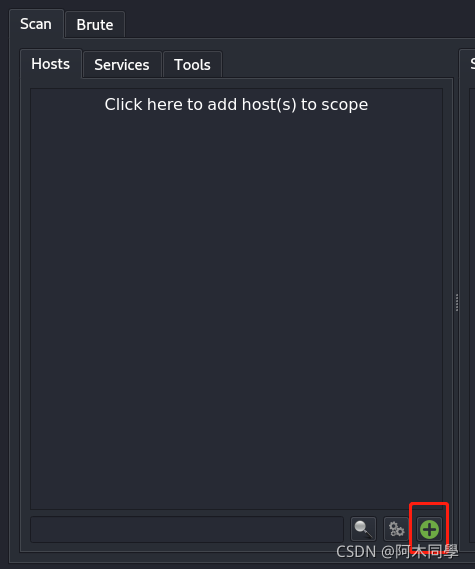

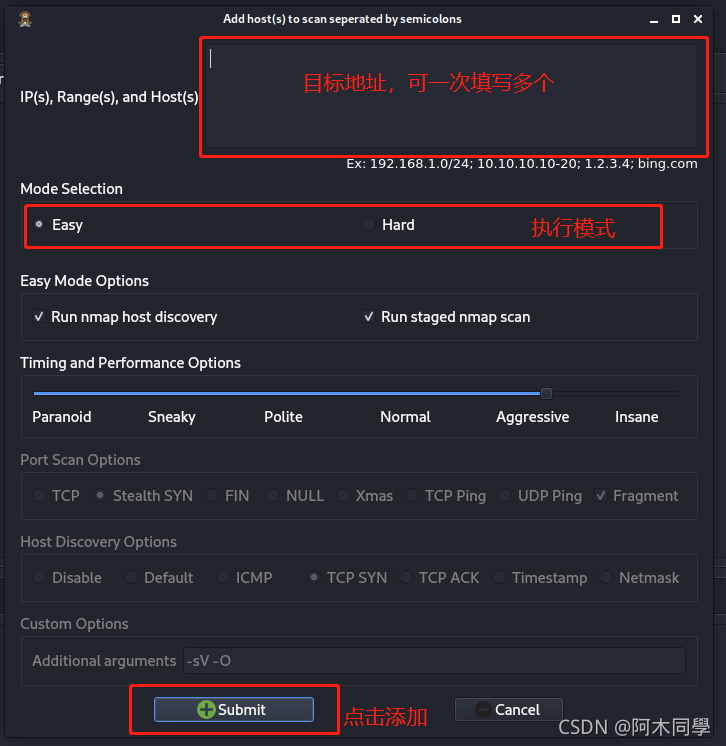

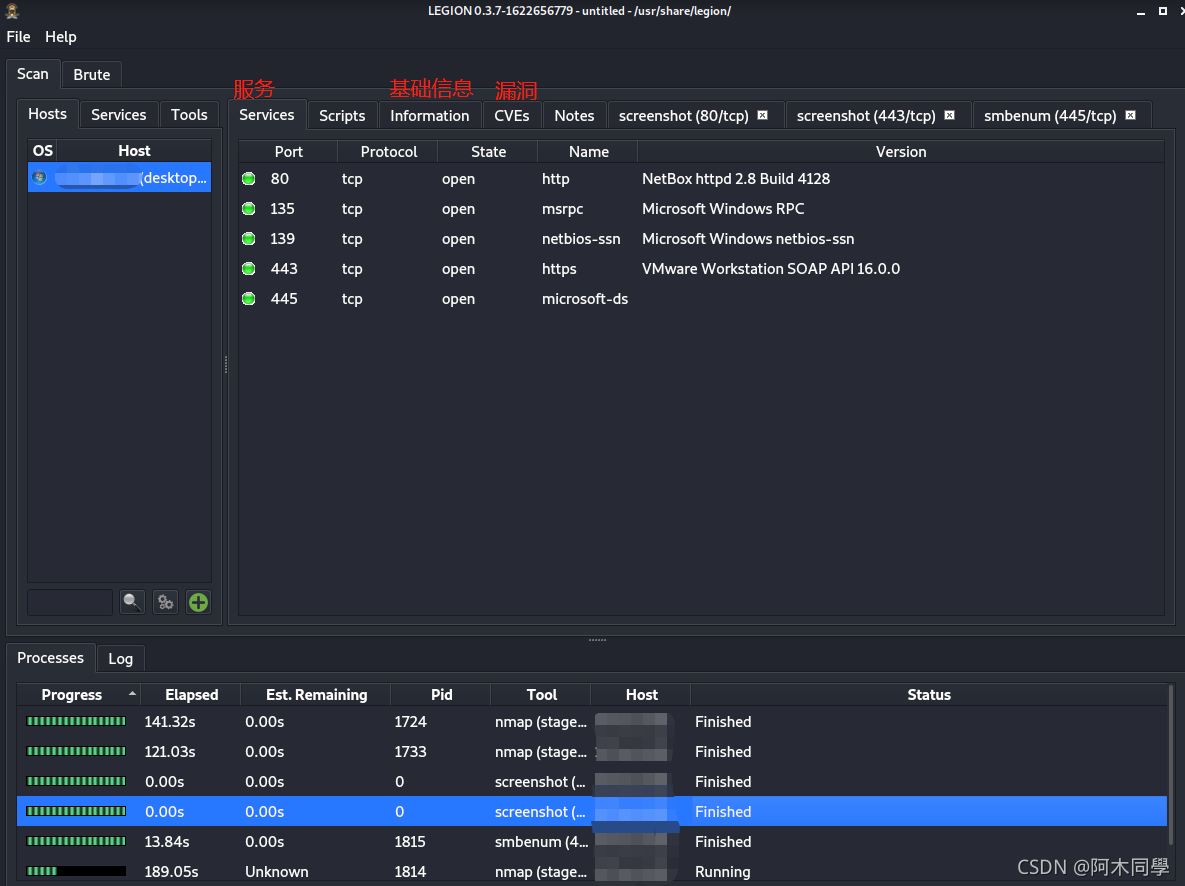

[T]legion

带界面的半自动化渗透测试工具

使用说明

可对IP、网段、域名进行扫描,首先点击绿色按钮添加目的地址:

填写目标信息等内容,Timing and Performance options为测试深度,默认即可

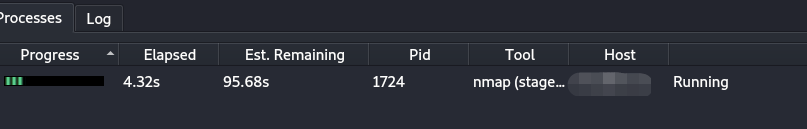

添加完成后会自动执行任务

等待扫描结束看结果即可

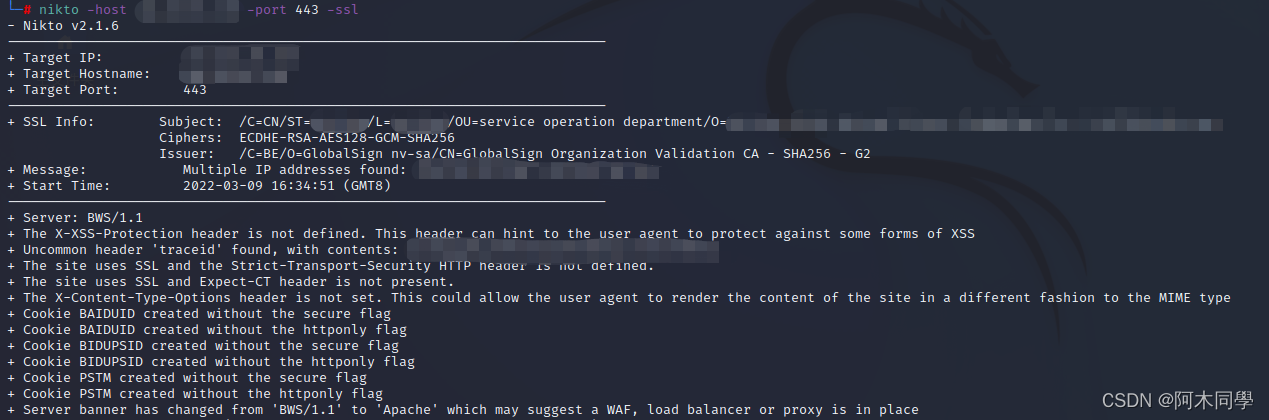

[T]Nikto

Nikto是一个开源的WEB扫描评估软件,可以对Web服务器进行多项安全测试,能在230多种服务器上扫描出 2600多种有潜在危险的文件、CGI及其他问题。Nikto可以扫描指定主机的WEB类型、主机名、指定目录、特定CGI漏洞、返回主机允许的 http模式等。

使用说明

查看插件版本

#nikto -V

常规扫描

#nikto -h www.synapenis.com

指定端口扫描

#nikto -h www.synapenis.com -p 8080

指定SSL

#nikto -h www.synapenis.com -p 443 -ssl

扫描指定目录

#nikto -h www.synapenis.com -c /admin

爆破目录

#nikto -h www.synapenis.com -c all

[T]unix-privesc-check

unix-privesc-check漏洞分析提权工具。运行后检查本机或者上传到目标机器运行。(感觉怪怪的。。。)

使用说明

standard :"标准"模式:速度优化检查大量的安全设置。

#unix-privesc-check standard

detailed :"详细"模式:与标准模式相同。

#unix-privesc-check detailed

[T]WPScan

wpscan是一款专门针对WordPress安全扫描器,WordPress是使用PHP语言开发的内容管理系统:是一个CMS。

使用说明

更新漏洞库

#wpscan --update

扫描指定网址

#wpscan --url http://192.168.1.1/

扫描主题的漏洞、攻击

#wpscan --url http://192.168.1.1 --enumerate t

#wpscan --url http://192.168.1.1 --enumerate vt

扫描插件的漏洞、攻击

#wpscan --url http://192.168.1.1 --enumerate p

#wpscan --url http://192.168.1.1 --enumerate vp

枚举用户

#wpscan --url http://192.168.1.1 --enumerate u

暴力破解

#wpscan --url http://192.168.1.1 --wordlist 密码字典 --username 用户名或者密码字典

[T]cadaver

资料太少 待补充

[T]davtest

资料太少 待补充

[T]Nikto

Nikto是一个开源的WEB扫描评估软件,可以对Web服务器进行多项安全测试,能在230多种服务器上扫描出 2600多种有潜在危险的文件、CGI及其他问题。Nikto可以扫描指定主机的WEB类型、主机名、指定目录、特定CGI漏洞、返回主机允许的 http模式等。

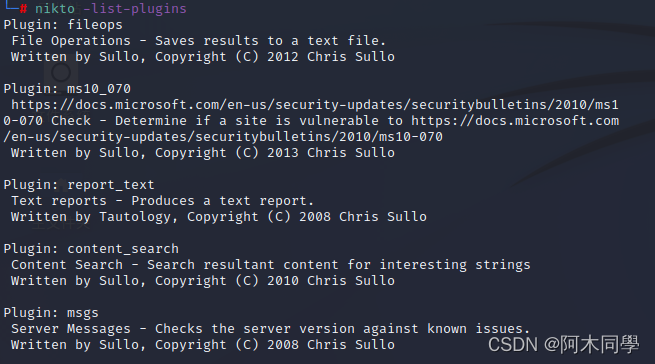

关于插件

Nikto使用插件的模式,可以用#nikto -list-plugins来查看都装了什么插件。

使用nikto -V查看各个插件版本

使用说明

常规扫描,直接对某一个网址进行扫描。-host和-h通用

#nikto -host http://192.168.1.1

指定端口和指定协议,需要注意,如果指定协议和端口则不可以输入全网址,只能输入域名

#nikto -host 192.168.1.1 -p 433 -ssl

扫描目录OR目录爆破,可以添加参数-c,扫描指定目录则-c \css,目录爆破则-c all

#nikto -host 192.168.1.1 -port 8081 -c /***

#nikto -host 192.168.1.1 -port 8081 -c all

多目标扫描,可以将目标保存成txt文件

#nikto -host 123.txt

升级

#nikto -update

输出到文件

-o result.html -F htm

[T]Skipfish

Skipfish是一款主动的Web应用程序安全侦察工具。它通过执行递归爬取和基于字典的探测来为目标站点准备交互式站点地图。最终的地图然后用来自许多活动(但希望是不中断的)安全检查的输出来注释。该工具生成的最终报告旨在作为专业Web应用程序安全评估的基础。

参数说明

-o 将扫描的内容存储到该参数后面的文件夹内

-I 匹配URL中某个字段进行扫描

-S 指定文件列表,后面跟字典表示用字典去扫描目标的隐藏文件

#skipfish -o ceshi -I /admin -S /usr/share/skipfish/dictionaries/minimal.wl http://192.168.1.1/admin

-X 不检查包含某个字符串的URL

-K 不对制定的参数进行Fuzz测试

-D 跨站点爬另一个域

使用说明

常规扫描:

#skipfish -o test http://192.168.1.1

扫描文件内列表

#skipfish -o test @url.txt

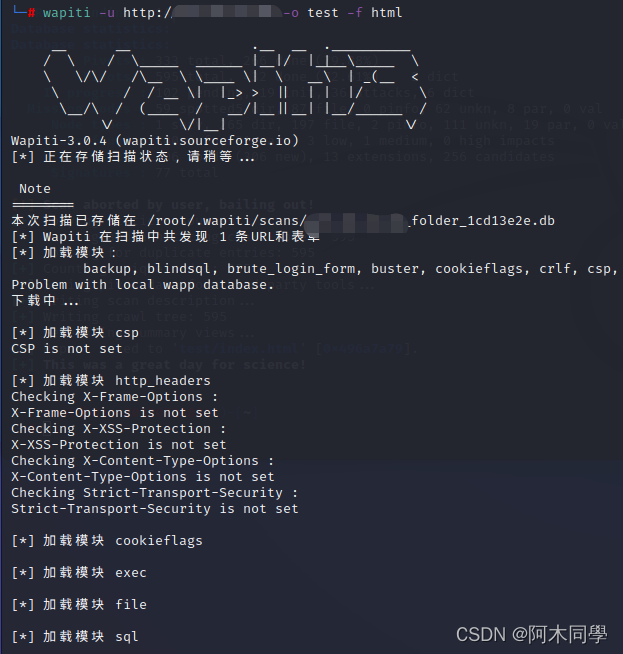

[T]wapiti

Wapiti是Web应用程序漏洞错误检查工具。它具有“暗箱操作”扫描,即它不关心Web应用程序的源代码,但它会扫描网页的部署,寻找使其能够注入数据的脚本和格式。它用于检测网页,看脚本是否脆弱的。

参数说明

-u 指定url地址

-o xxx:输出文件目录名

-f html:输出文件内容格式,支持json, html (default), txt, openvas

-m 加载模块

-s 自定义开始的地址

-p 代理,HTTP 或 HTTPS 代理。

使用说明

#wapiti -u http:\\192.168.1.1 -o test -f html

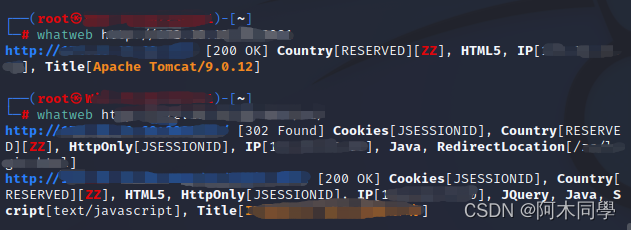

[T]whatweb

Whatweb是一个网站指纹识别软件,能够识别各种关于网站的详细信息包括:CMS类型、博客平台、中间件、web框架模块、网站服务器、脚本类型、JavaScript库、IP、cookie等。

参数说明

输出文件类型

–log-brief=test 简要的记录,每个网站只记录一条返回信息

–log-verbose=test 详细输出

–log-xml=test 返回xml格式的日志

–log-json=test 以json格式记录日志

–log-json-verbose=test 记录详细的json日志

–log-magictree=test xml的树形结构

使用说明

对某一地址扫描

#whatweb http://192.168.1.1

对清单进行扫描

#whatweb -i "/home/test.txt"

[T]cutycapt

CutyCapt 是网页拍照工具,可以将网页截取成图片,支持 SVG、PDF、PS、PNG、JPEG、TIFF、GIF 和 BMP。

参数说明

--url 需要截图的网址

--out 输出文件名

--out-format 输出格式如(.png|pdf|ps|svg|jpeg|…)

--min-width 输出宽度,默认800

--min-height 输出高度,默认600

其他参数详见“帮助”

使用说明

使用方法

#cutycapt --url=http://www.baidu.com --out=baidu.png --min-width=1024 --min-height=768

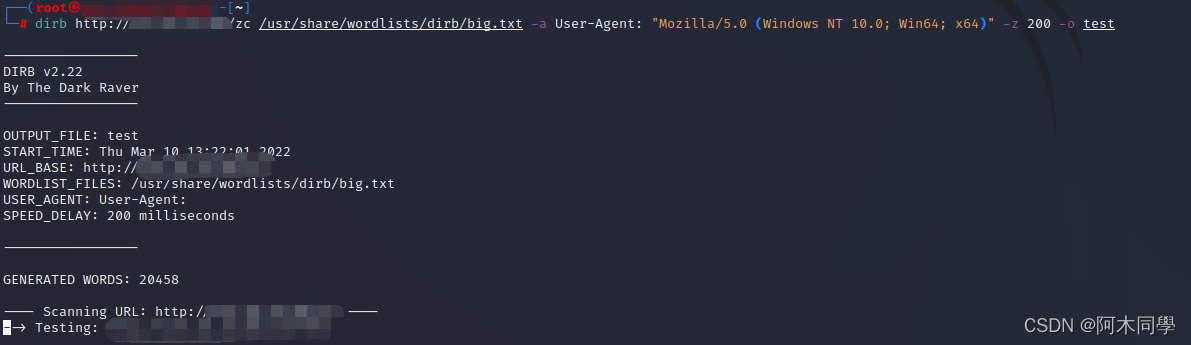

[T]DIRB

DIRB是一个网站目录扫描工具。可以查找明页和暗页,扫描方式基于字典。

参数说明

-a设置user-agent,user-agent会告诉网站服务器,访问者是通过什么工具来请求的,如果是爬虫请求,一般会拒绝,如果是用户浏览器,就会应答。

-c指定cookie

-p设置代理格式为 host:port

-z添加延迟,避免造成大数据流,单位毫秒

-o输出路径,将结果保存起来

-u格式username:password,设置登录时的用户

使用说明

基础使用

#dirb http://192.168.1.1 /usr/share/wordlists/dirb/big.txt -a User-Agent: "Mozilla/5.0 (Windows NT 10.0; Win64; x64)" -z 200 -o test

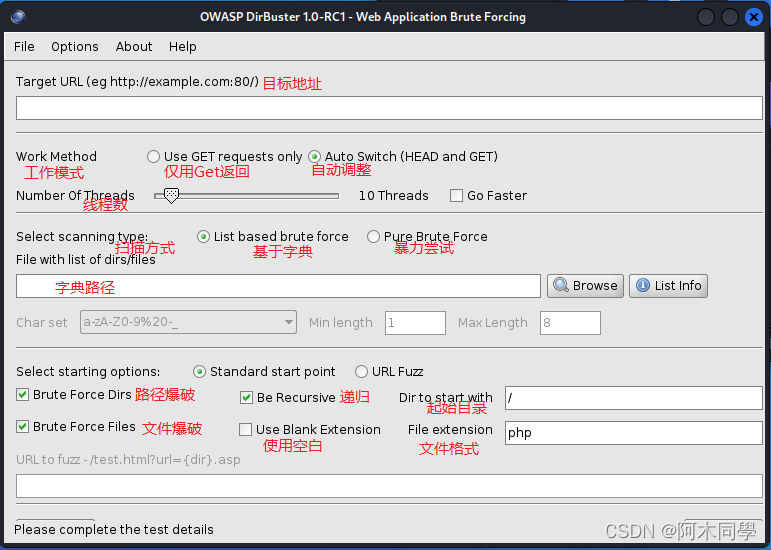

[T]DIRBuster

DRIB的图形化扫描器,方便使用

2758

2758

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?