在这个警告的提示之后,接着有错误提示:Cluster Service 服务因 群集节点的仲裁不存在,无法形成群集。 服务特定错误而停止。

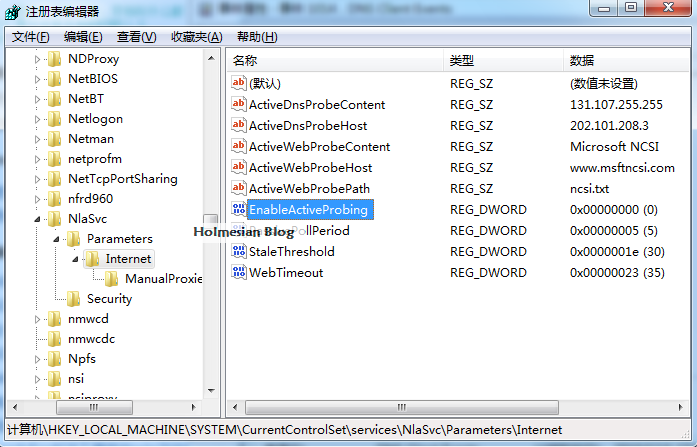

修改注册表:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NlaSvc\Parameters\Internet]

EnableActiveProbing

值由 1 改为 0 。

再观察,故障排除。

这2天本人也遇到类似的问题,经多方查找,找到原因所在,如上述所见,懒人可以直接下载下面的reg文件导入:

https://blog.csdn.net/yenange/article/details/79091641

复制代码

代码如下:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NlaSvc\Parameters\Internet]

"EnableActiveProbing"=dword:00000000

或者用reg直接导入即可

代码如下:

reg add HKLM\SYSTEM\CurrentControlSet\services\NlaSvc\Parameters\Internet /v EnableActiveProbing /t REG_DWORD /d 0

这种故障一般出现多用户使用路由器共享上网的win7或vista用户,xp用户则没有类似的情况

博客指出Cluster Service服务因群集节点仲裁不存在无法形成群集而停止的故障。解决办法是修改注册表,将[HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\services\\NlaSvc\\Parameters\\Internet]下的EnableActiveProbing值由1改为0,还给出了reg文件导入和reg命令导入的方法,此故障常见于多用户共享上网的win7或vista用户。

博客指出Cluster Service服务因群集节点仲裁不存在无法形成群集而停止的故障。解决办法是修改注册表,将[HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\services\\NlaSvc\\Parameters\\Internet]下的EnableActiveProbing值由1改为0,还给出了reg文件导入和reg命令导入的方法,此故障常见于多用户共享上网的win7或vista用户。

492

492

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?