蜜罐——HFish的使用

一、蜜罐简介

1.1 蜜罐技术

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

1.2 蜜罐分类

-

实系统蜜罐

实系统蜜罐是最真实的蜜罐,它运行着真实的系统,并且带着真实可入侵的漏洞,这样的蜜罐很快就能吸引到目标进行攻击,系统运行着的记录程序会记下入侵者的一举一动,但同时它也是最危险的,因为入侵者每一个入侵都会引起系统真实的反应,例如被溢出、渗透、夺取权限等。

-

伪系统蜜罐

伪系统蜜罐是利用一些工具程序强大的模仿能力,伪造出不属于自己平台的“漏洞”,入侵者入侵这样的“漏洞”,只能是在一个程序框架里打转,即使成功入侵,也仍然是程序制造的梦境。这种蜜罐的好处在于,它可以最大程度防止被入侵者破坏,也能模拟不存在的漏洞,但是它也存在坏处,因为一个聪明的入侵者只要经过几个回合就会识破伪装。

1.3 其他相关术语

-

蜜饵:泛指任意伪造的高价值文件(例如运维手册、邮件、配置文件等),用于引诱和转移攻击者视线,最终达到牵引攻击者离开真实的高价值资产并进入陷阱的目的。

-

密网:随着蜜罐技术的发展,其融入了强大的数据捕获、数据分析和数据控制等工具,纳入到一个完整的蜜罐网络体系中,使得研究人员能够更方便地追踪网络攻击,并对攻击行为进行分析。蜜罐不再单一部署,通常结合日志审计系统、管理系统、告警系统、前端 web 等,形成一个统一的网络,我们称这个网络为:蜜网(honeynet)。

1.4 常见蜜罐产品

-

厂商产品:创宇蜜罐——知道创宇,谛听(D-Sensor)——长亭科技,幻阵——默安科技,明鉴®迷网系统——安恒,幻云——锦行科技等。

-

免费产品:HFish、T-Pot、DecoyMini、OpenCanray等。

二、HFish简介

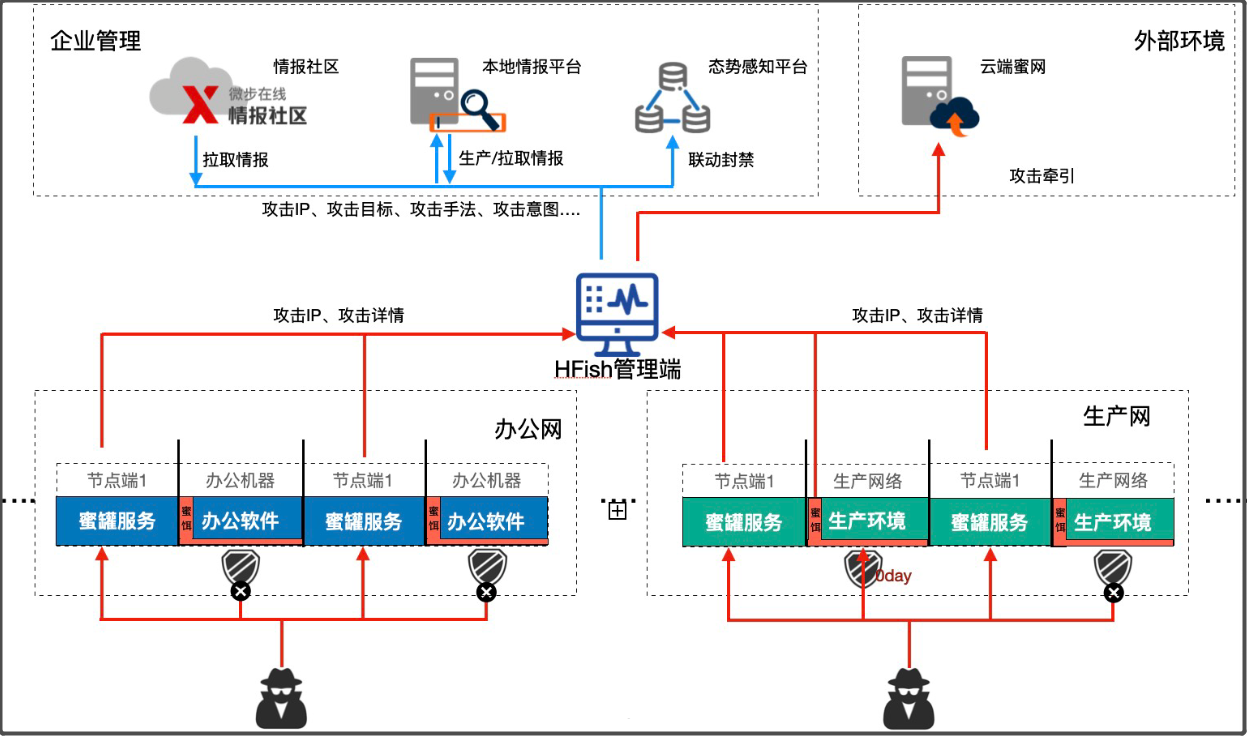

HFish是一款社区型免费蜜罐,侧重企业安全场景,从内网失陷检测、外网威胁感知、威胁情报生产三个场景出发,为用户提供可独立操作且实用的功能,通过安全、敏捷、可靠的中低交互蜜罐增加用户在失陷感知和威胁情报领域的能力。HFish具有超过40种蜜罐环境、提供免费的云蜜网、可高度自定义的蜜饵能力、一键部署、跨平台多架构、国产操作系统和CPU支持、极低的性能要求、邮件/syslog/webhook/企业微信/钉钉/飞书告警等多项特性,帮助用户降低运维成本,提升运营效率。

官方网站:https://hfish.io/#/

2.1 工作原理

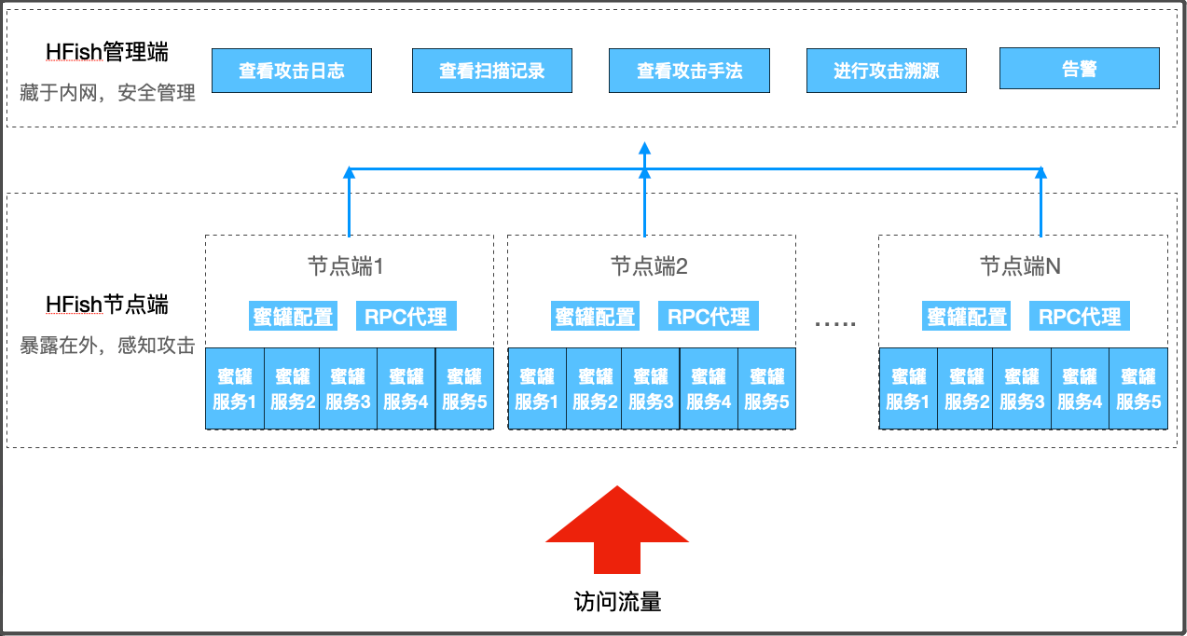

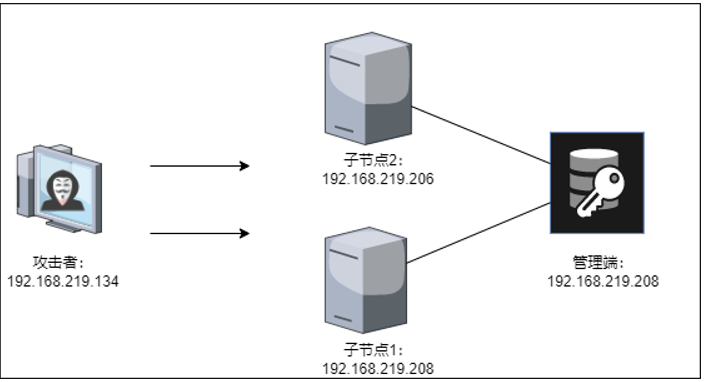

HFish由管理端和节点端组成,管理端用来生成和管理节点端,并接收、分析和展示节点端回传的数据,节点端接受管理端的控制并负责构建蜜罐服务。

融合在企业网络中:

三、部署HFish

3.1 在Linux上部署

3.1.1 使用部署脚本进行安装和配置

部署的环境为Linux,且可以访问互联网,就可以使用一键部署脚本进行安装和配置。

-

配置防火墙,开放4433、4434端口。

firewall-cmd --add-port=4433/tcp --permanent # 用于web界面启动 firewall-cmd --add-port=4434/tcp --permanent # 用于节点与管理端通信 firewall-cmd --reload

-

使用root运行部署脚本。

bash <(curl -sS -L https://hfish.net/webinstall.sh)

-

访问Web页面,进行登录。

登陆链接:https://[ip]:4433/web/ 账号:admin 密码:HFish2021

3.1.2 手动安装

-

下载安装包,地址:https://hfish.cn-bj.ufileos.com/hfish-3.0.1-linux-amd64.tgz(Linux 64位系统版本)。

-

在当前目录创建一个目录hfish用于存放解压安装包,并将安装文件包解压到hfish目录下。

mkdir hfish tar -zxvf hfish-3.0.1-linux-amd64.tgz -C hfish

-

配置防火墙,开放4433、4434端口。

-

进入安装目录直接运行install.sh。

cd hfish sudo ./install.sh

-

访问Web页面,进行登录。

3.2 在Windows上部署

-

下载安装包,地址:https://hfish.cn-bj.ufileos.com/hfish-3.0.1-windows-amd64.tgz。

-

防火墙上进出站双向打开TCP/4433、4434端口放行(如需使用其他服务,也需要打开端口)。

-

进入HFish-Windows-amd64文件夹内,运行文件目录下的install.bat (脚本会在当前目录进行安装HFish)。

-

访问Web页面,进行登录。

3.3 在docker中部署(推荐)

-

使用镜像创建容器部署管理端。

docker run -itd --name hfish \ -v /usr/share/hfish:/usr/share/hfish \ --network host \ --privileged=true \ threatbook/hfish-server:latest

-

配置后续自动升级。

docker run -d \ --name watchtower \ --restart unless-stopped \ -v /var/run/docker.sock:/var/run/docker.sock \ --label=com.centurylinklabs.watchtower.enable=false \ --privileged=true \ containrrr/watchtower \ --cleanup \ hfish \ --interval 3600

-

访问Web页面,进行登录。

注:配置自动升级失败,可查看https://hfish.io/#/2-1-docker?id=docker%e5%8d%87%e7%ba%a7%e5%a4%b1%e8%b4%a5

四、HFish使用

4.1 主要功能说明

4.1.1 首页

HFish在“首页”中对攻击数据进行可视化处理,协助用户对攻击态势的分析和统计。其包括系统运行状态、威胁链条、被攻击趋势。

4.1.2 攻击列表

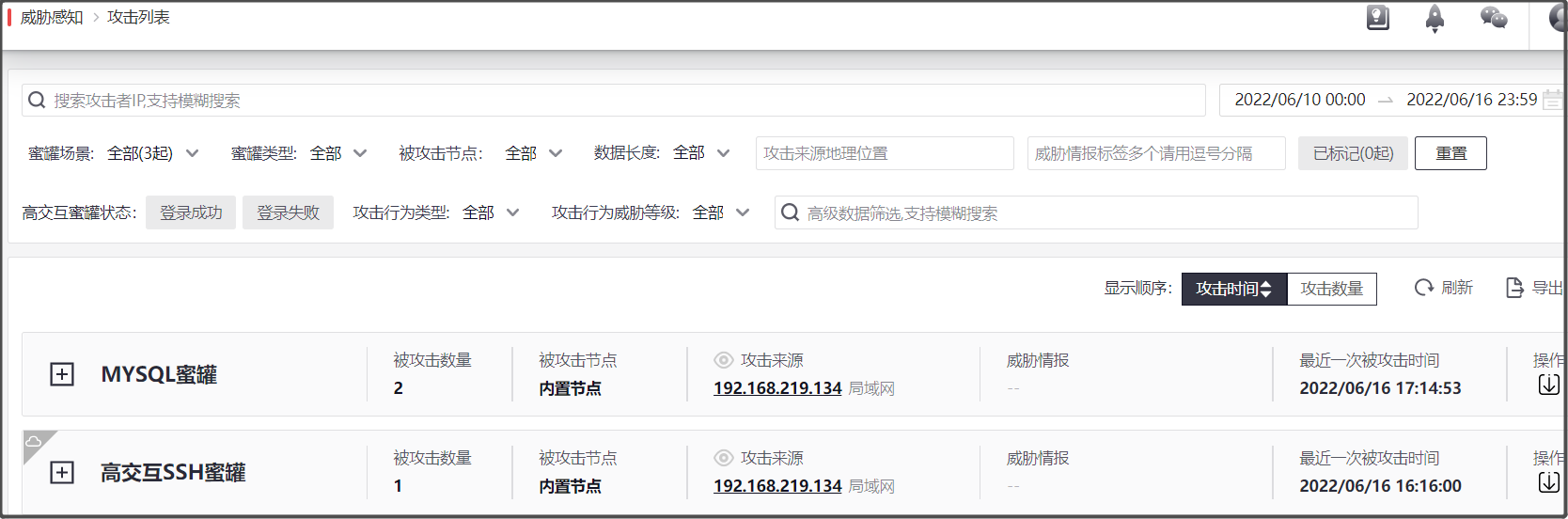

该页面用于展示、聚合、搜索、分析和导出HFish蜜罐捕获攻击数据的页面。展示的攻击数据有被攻击蜜罐名称、被攻击数量、被攻击节点名称、攻击来源IP和地理位置、威胁情报、最后一次攻击时间、攻击时间、攻击数据长度、攻击详情。

4.1.3 扫描感知

该页面用于展示HFish蜜罐节点被TCP、UDP和ICMP三种协议的全端口扫描探测行为。扫描感知列表内能够展示的信息包含扫描IP、威胁情报、被扫描节点、被扫描IP、扫描类型、被扫描端口、节点位置、扫描开始时间、扫描持续时间。

4.1.4 失陷感知

该页面是利用已经播撒的蜜饵实现主机失陷感知威胁,用户可以在该页面生成蜜饵,并观测蜜饵被触碰状态。

4.1.5 攻击来源

该页面用于通过汇聚本地蜜罐感知、云端情报、用户自定义情报和溯源反制获得的信息来刻画攻击者画像,成为企业的私有情报库。

4.1.6 账号资产

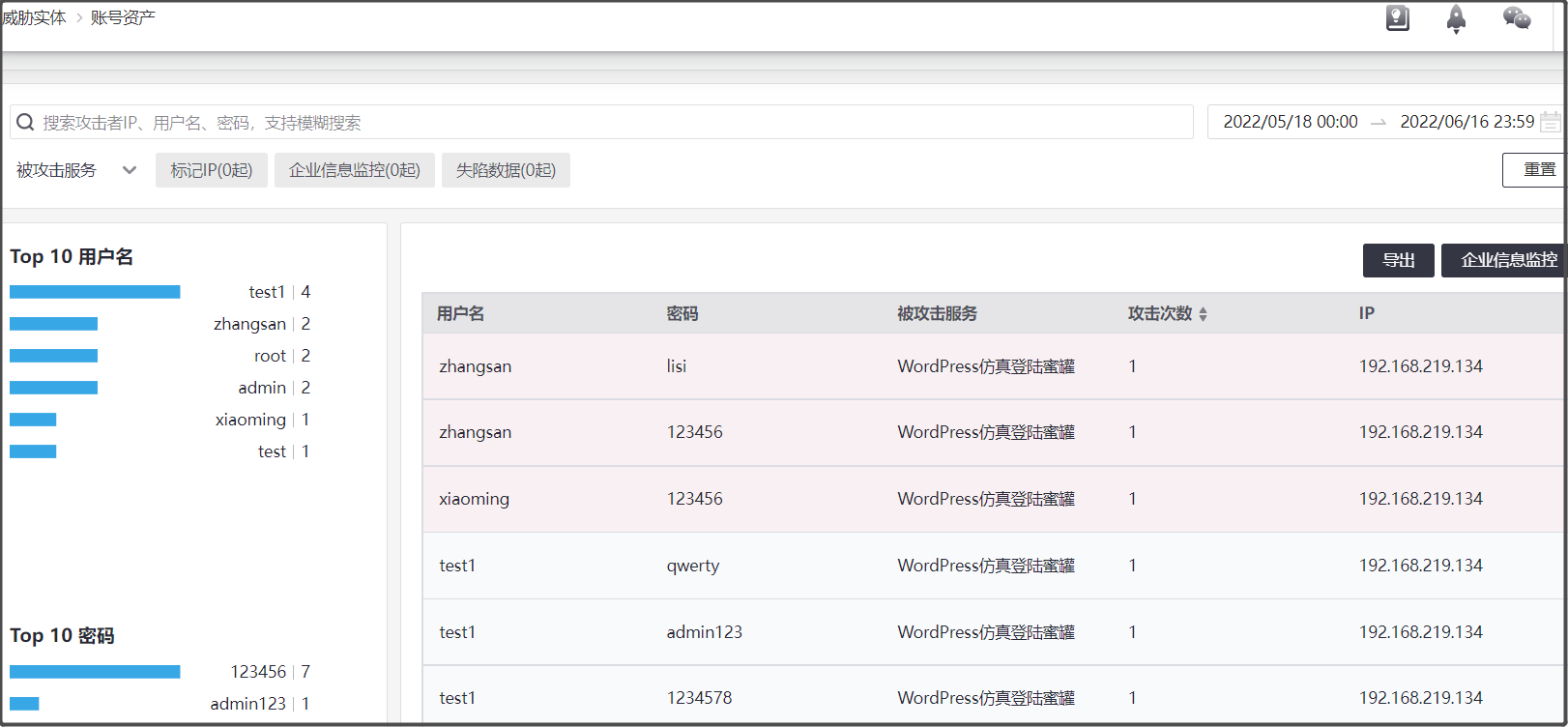

攻击者在所有HFish蜜罐登录界面中输入的账号、密码都将被记录和整理,可用于:

-

统计当前被攻击的账号密码,用于内部自查。

-

使用[企业信息监控]功能,填写企业域名、邮件、员工姓名等敏感信息,实时监控外部失陷账户,而后可查看到所有匹配监测策略的数据(带颜色),帮助安全人员精准排查泄漏账号。

4.1.7 样本检测

该页面用于展示HFish在高交互蜜罐(高交互ssh和高交互telnet蜜罐)中,捕获到的攻击者 上传/下载到服务器中的样本。所有样本都会上传到免费的微步在线沙箱(https://s.threatbook.cn/)中,进行样本检测,并将结果返回。

4.1.8 威胁检测

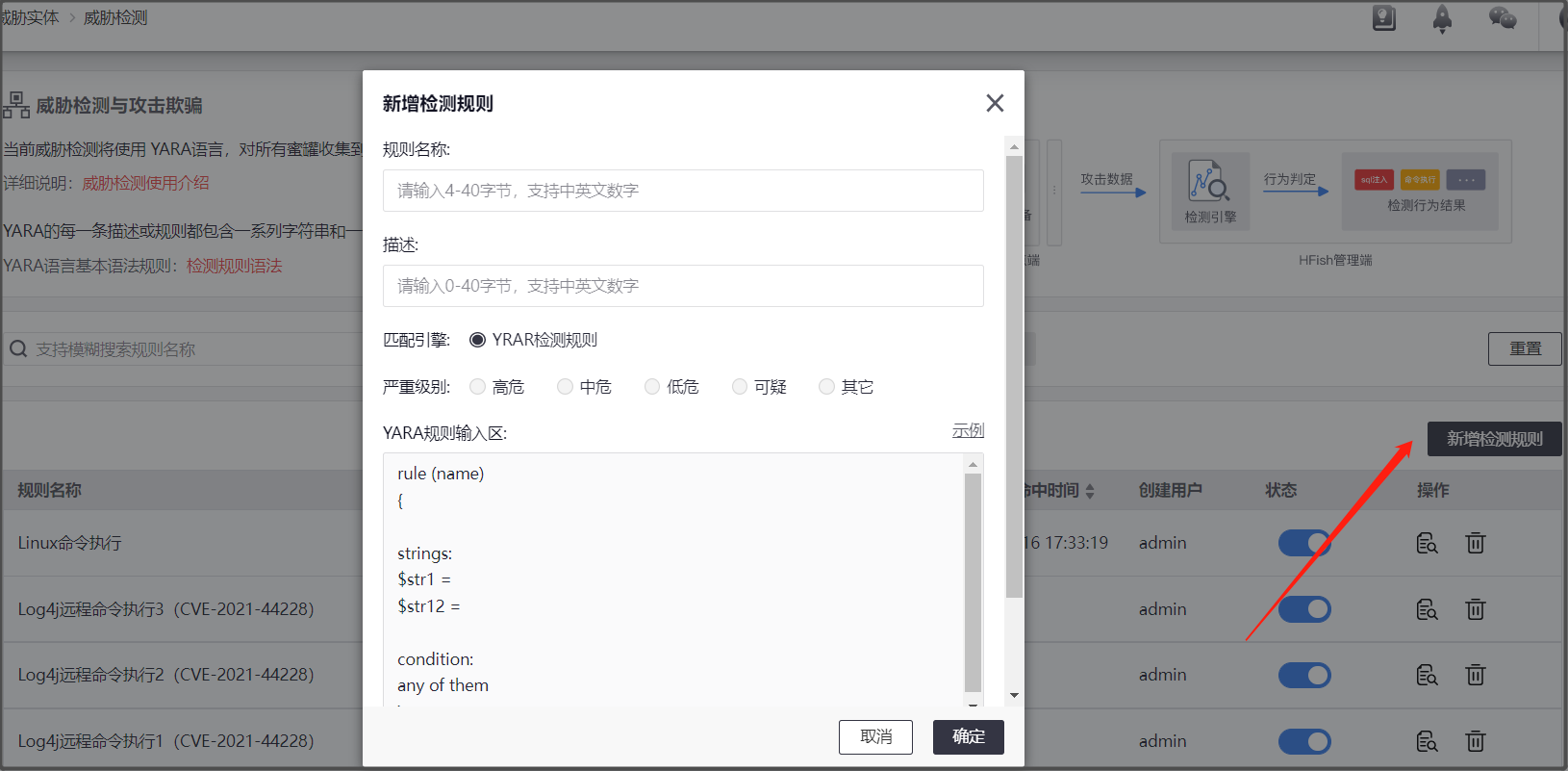

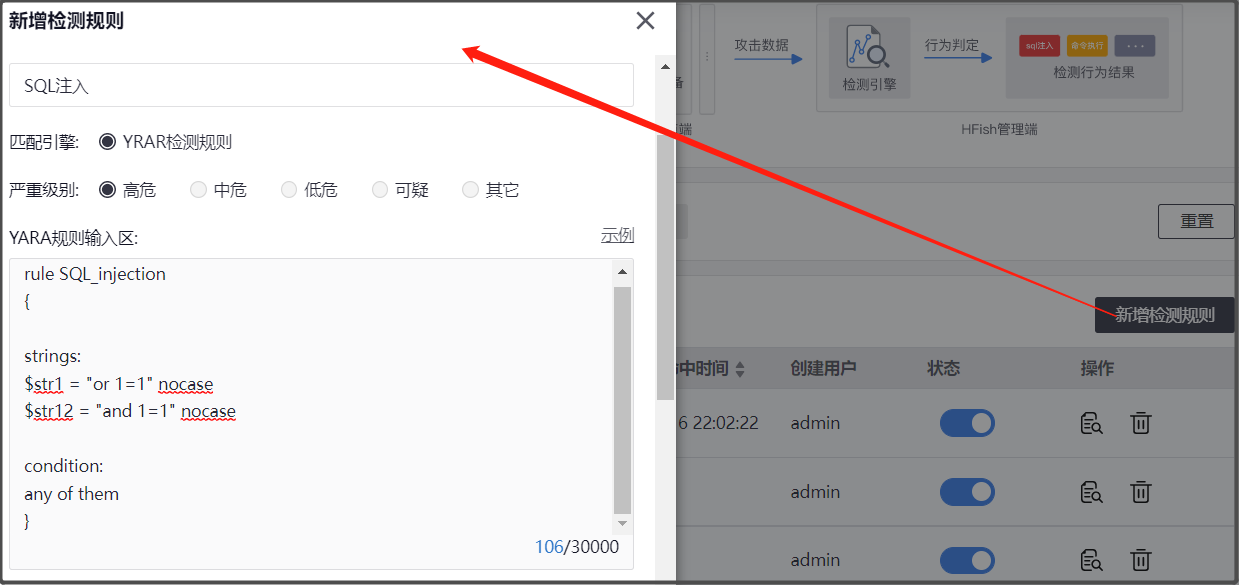

威胁检测将使用 YARA语言,对所有蜜罐收集到的攻击原始信息进行关键词检测。用户可自己新增检测规则如下:

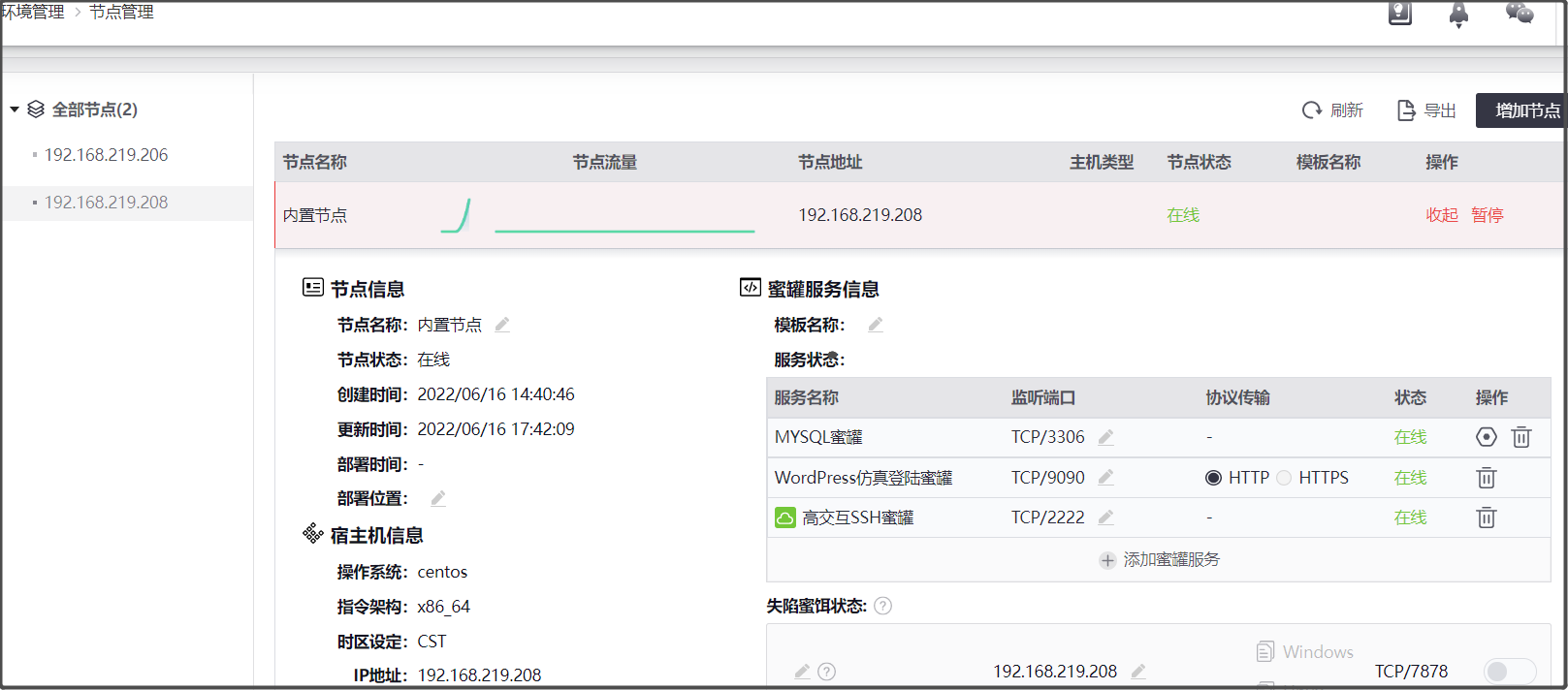

4.1.9 节点管理

添加/删除节点,并管理节点,为节点添加蜜罐服务。

-

添加节点:

-

在节点管理页面点击“增加节点”

-

选择节点安装包与管理端地址。

-

确认上一步后,其生成节点安装包,并生成响应的安装的命令,在要部署为子节点的linux上执行该命令即可,如下:

sh -c "$(curl -k https://192.168.219.208:4434/tmp/ELIQF6ykCdyt.sh)"

-

为节点选择服务模板:

-

选择对应节点->“展开”,点击模板名称,选择对应模板即可,HFish会对应模板开启并配置相应的蜜罐服务。

-

4.1.10 模版管理

该页面用于展示现有模板及其被引用情况,并且允许用户自行定制经常被重复使用或有批量修改需求的一组蜜罐服务模板。

4.1.11 服务管理

该页面用于展示HFish蜜罐具有哪些蜜罐能力,并且提供新增蜜罐的功能。可以自己根据文档创建蜜罐服务(反制溯源_欺骗防御_主动防御-HFish免费蜜罐平台),也可去官网下载更多蜜罐(反制溯源_欺骗防御_主动防御-HFish免费蜜罐平台)。

4.1.12 系统配置

-

情报配置:该页面提供对接两种来自微步在线的威胁情报,通过api接口获取对应平台的威胁情报。用户还可以在该页面添加白名单IP,加入白名单的IP攻击蜜罐不会产生告警。

-

通知配置

-

告警策略用于配置发送告警的内容和告警方式(syslog、邮件或webhook),目前支持威胁告警和系统通知两种类型,其中威胁告警是系统感知攻击时的告警,系统通知是系统自身运行状态的告警。

-

通知配置:用于配置使用syslog、邮件或webhook发送告警时所需的参数。

-

4.2 蜜罐的使用

实验场景如下:

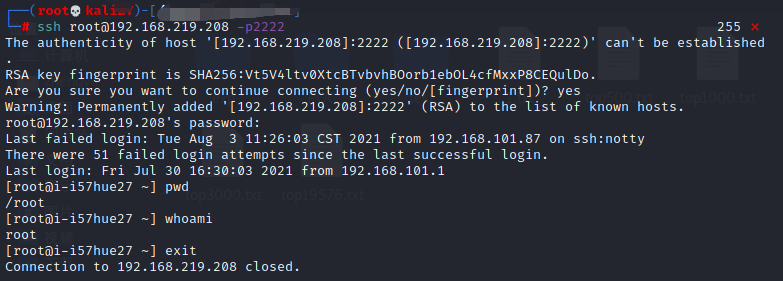

4.2.1 高交互SSH蜜罐

添加高交互SSH蜜罐

-

“节点管理”->选择节点->“展开” ->“添加蜜罐服务”->在“添加蜜罐服务”的弹窗中选择“云端蜜罐”->“高交互SSH蜜罐”

-

因为该蜜罐使用22端口,但22端口已被本机的ssh服务占用,所以我们修改蜜罐使用的端口为2222。

使用攻击机登录高交互SSH蜜罐,模拟入侵者执行命令。(用户:root,密码:123456)

查看攻击列表,找到攻击记录,其记录了攻击者登录成功后执行的命令。

4.2.2 失陷蜜饵

-

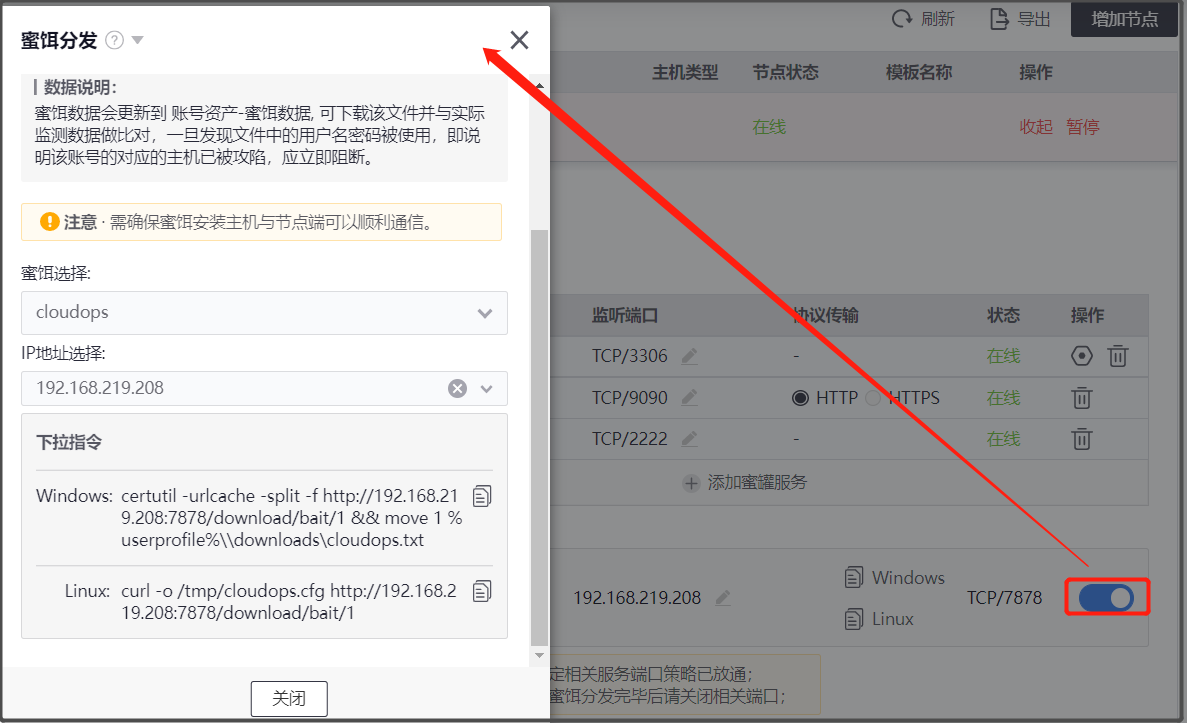

进行蜜饵分发,点击“节点管理”->选择一个部署有蜜罐服务的节点(这里为节点1:192.168.219.208)->“失陷蜜饵状态”

-

选择蜜饵(HFish当前的诱饵体系支持蜜饵与蜜标,其中蜜饵支持Windows与Linux,蜜标支持Window与Mac机器),选择cloudops蜜饵,开放节点1主机的7878端口(用于其他主机下载该蜜饵文件),而后在需要的主机上存放此文件,这里在节点2的主机上使用生成的下拉指令进行对应蜜饵文件的下载与存储。

-

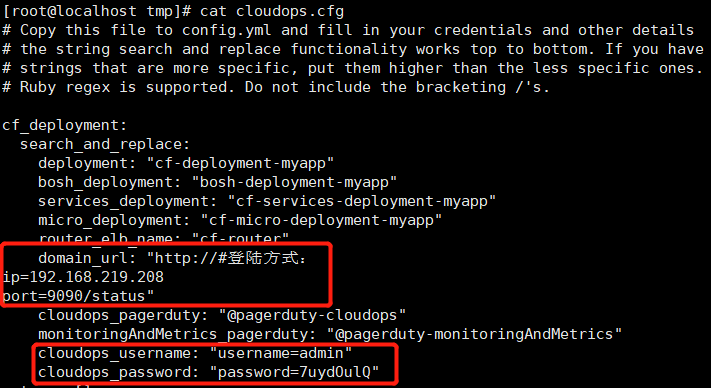

在节点2的主机上查看此文件,其中指明了一个登录地址为节点1的9090端口(节点1的9090部署了WordPress仿真登陆蜜罐)。

-

模拟攻击者打开了该蜜饵文件,并使用其中的登录地址与账号密码进行登录。

-

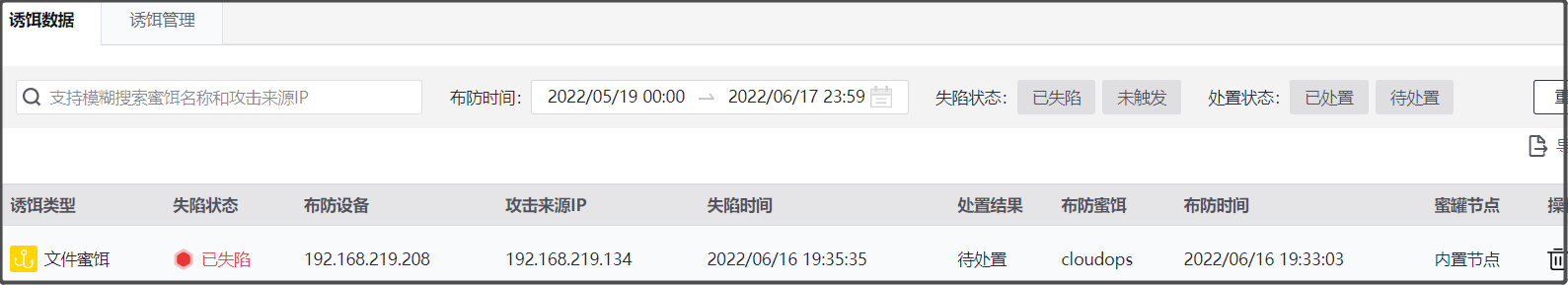

查看失陷感知,发现诱饵已被触发,说明攻击者已成功登录该节点主机读取了蜜饵文件,该主机处于失陷状态。

4.2.3 新增检测规则

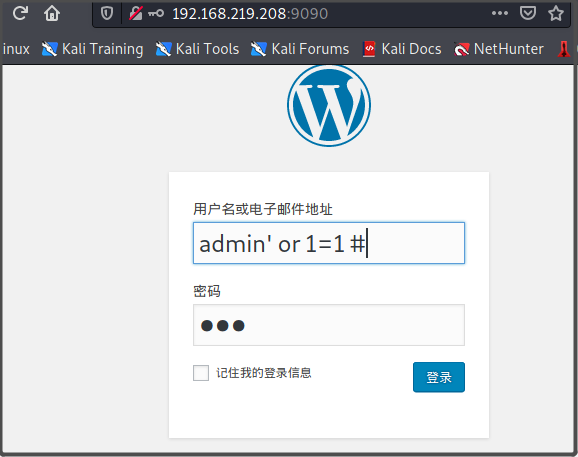

点击“威胁检测”->“新增检测规则”,如下根据Yara检测规则语法添加规则,在蜜罐收集到的攻击原始信息进行关键词检测,若匹配到‘or 1=1’或者‘and 1=1’等字段则认为其为SQL注入的攻击行为。

攻击者使用如下用户名进行登录:

在攻击列表中查看,发现其触发了SQL注入的检测规则。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?