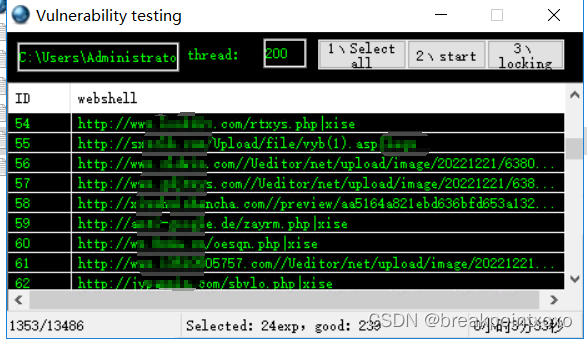

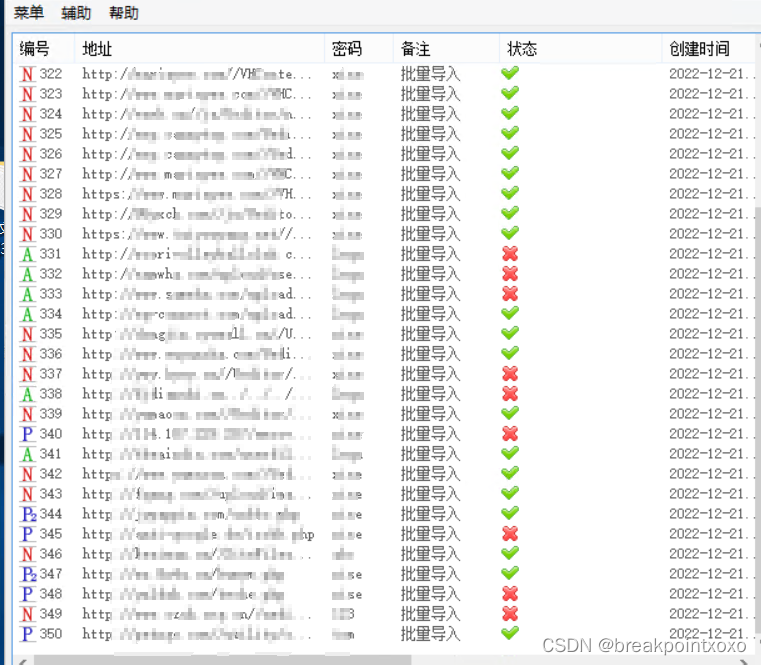

全自动批量get拿shell工具【最新】多个exp集成,全自动url采集,自动爬虫多个引擎和友情链接url,过狗一句话,轻松日出上千。

详情:https://note.youdao.com/s/G3zhC0Cw

WebShell就是以asp、php、jsp或者cgi等网页文件方式存在的一种命令执行环境,也能够将其称做为一种网页后门。本篇文章将带大家学习如何获取WebShell,如何躲藏WebShell,有攻必有防,最后带大家学习查杀WebShell。

目录

- 第一节 CMS获取WebShell

- 第二节 非CMS获取WebShell

- 第三节 基于xslt转换的WebShell

- 第四节 代码混杂躲藏WebShell

- 第五节 防御篇-查杀WebShell

- 第一节 CMS获取WebShell

1.1、什么是CMS?

CMS是Content Management System的缩写,意为"内容管理系统"。 内容管理系统是企业信息化建立和电子政务的新宠,也是一个相对较新的市场。关于内容管理,业界还没有一个统一的定义,不同的机构有不同的了解。

1.2、常见的CMS有哪些?

- asp平台:动易CMS、创力CMS、科汛CMS、新云CMS;

- php平台:phpcms、织梦CMS、帝国CMS、php168 CMS;

- ASP.NET平台:Zoomla!逐浪CMS、动易CMS、风讯CMS、We7 CMS;

1.3、CMS获取WebShell办法

公开破绽途径:以PHPCMS为例:

我们能够应用搜索引擎来查找互联网上公开的通用破绽,假如目的站点并没有停止修复,即可轻松获取WebShell。

代码审计途径:

有很多CMS其实是开源的,我们能够在官网下载到源码,然后停止代码审计,本人发掘破绽, 来获取WebShell。关于代码审计的教程篇幅太长,这里就不做更多引见,我会单独写一篇系列文章停止解说。

- 第二节 非CMS获取WebShell

2.1、上传破绽获取WebShell

文件上传破绽主要有以下几种状况:

- MIME类型绕过破绽

- 文件扩展名绕过破绽

- 文件内容检测绕过类上传破绽

- 空字节截断目录途径检测绕过类上传破绽

解析招致的文件上传破绽:

- IIS6.0站上的目录途径检测解析绕过上传破绽

- Apache站上的解析缺陷绕过上传破绽

- htaccess文件上传解析破绽

还有一些编辑器存在破绽招致的文件上传,比方FCK编辑器。

542

542

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?