目录

- 签到

- 三逄

- 二维码

- 你竟然赶我走

- N种方法解决

- 大白

- 基础破解

- 乌镇峰会种图

- 文件中的秘密

- wireshark

- LSB

- rar

- zip伪加密

- qr

- 被嗅探的流量

- 镜子里面的世界

- ningen

- 小明的保险箱

- 爱因斯坦

- easycap

- 隐藏的钥匙

- 另外一个世界

- FLAG

- 假如给我三天光明

- 神秘龙卷风

- 后门查杀

- 数据包中的线索‘

- 荷兰宽带数据泄露

- 来首歌吧

- webshell后门

- 面具下的flag

- 九连环

签到

flag{buu_ctf}

三逄

用gifframe打开,flag隐写在帧中

flag{he11ohongke}

二维码

你竟然赶我走

flag在16进制尾部

N种方法解决

010editor查看文件发现是base64形式的图片

扫码拿flag KEY{dca57f966e4e4e31fd5b15417da63269}

大白

修复图片高宽

import binascii

import struct

import sys

file = input("图片地址:")

fr = open(file,'rb').read()

data = bytearray(fr[0x0c:0x1d])

crc32key = eval('0x'+str(binascii.b2a_hex(fr[0x1d:0x21]))[2:-1])

#原来的代码: crc32key = eval(str(fr[29:33]).replace('\\x','').replace("b'",'0x').replace("'",''))

n = 4095

for w in range(n):

width = bytearray(struct.pack('>i', w))

for h in range(n):

height = bytearray(struct.pack('>i', h))

for x in range(4):

data[x+4] = width[x]

data[x+8] = height[x]

crc32result = binascii.crc32(data) & 0xffffffff

if crc32result == crc32key:

print(width,height)

newpic = bytearray(fr)

for x in range(4):

newpic[x+16] = width[x]

newpic[x+20] = height[x]

fw = open(file+'.png','wb')

fw.write(newpic)

fw.close

sys.exit()

基础破解

提示压缩包密码纯数字4位

然后base64

乌镇峰会种图

flag在hex末尾

文件中的秘密

flag藏在备注里

wireshark

flag在tcp流2中

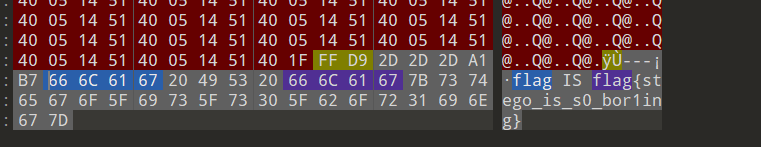

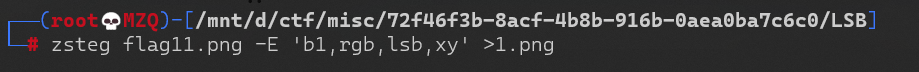

LSB

zsteg 发现通道有图片

提取扫码拿到flag

rar

四位纯数字密码爆破,之后就是flag

zip伪加密

修改全局标记位为00

qr

被嗅探的流量

tcp流2中找到flag

镜子里面的世界

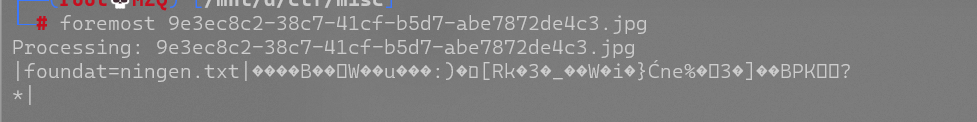

ningen

foremost分解出一个zip,进行4位纯数字密码爆破,然后就有flag

小明的保险箱

binwalk然后爆破

爱因斯坦

图片分解出压缩包,然后压缩包密码在备注那里

easycap

隐藏的钥匙

010editor打开搜索flag

另外一个世界

在图片尾部发现01数据转ASCII

a = '''01101011

01101111

01100101

01101011

01101010

00110011

01110011'''.split('\n')

for i in a:

print(chr(int(i,2)),end='')

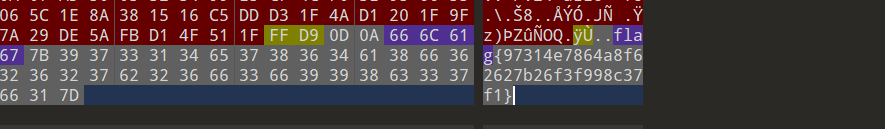

FLAG

zsteg发现通道有zip数据,提取到1.zip

解压后发现elf文件,记事本打开发现flag

假如给我三天光明

对照盲文表得出密码kmdonowg

然后是莫斯密码解密后就是flag flag{wpei08732?23dz}

神秘龙卷风

后门查杀

数据包中的线索‘

tcp流中找到base64数据转成图片,发现flag

荷兰宽带数据泄露

用routerpass打开,flag是usernam的val包上flag{}

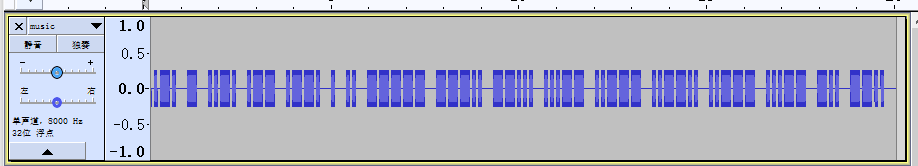

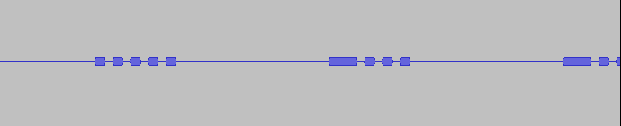

来首歌吧

莫斯密码

..... -... -.-. ----. ..--- ..... -.... ....- ----. -.-. -... ----- .---- ---.. ---.. ..-. ..... ..--- . -.... .---- --... -.. --... ----- ----. ..--- ----. .---- ----. .---- -.-.

5BC925649CB0188F52E617D70929191C

webshell后门

d盾扫描

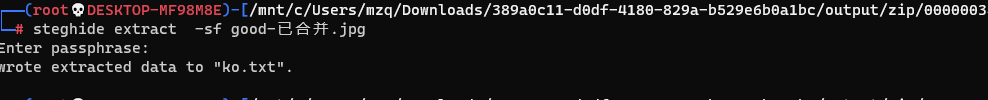

面具下的flag

在linux系统下7z解压出vmdk文件

打开key_part_one and two 两个文件解码就可以

九连环

foremost 或者binwalk分解图片,其中分解出的压缩包解压出的图片有问题,怀疑查看发现是伪加密,修复标志位即可查看图片

然后是steghide隐写,无密码

拿这个密码去解压压缩包直接得flag了

3430

3430

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?