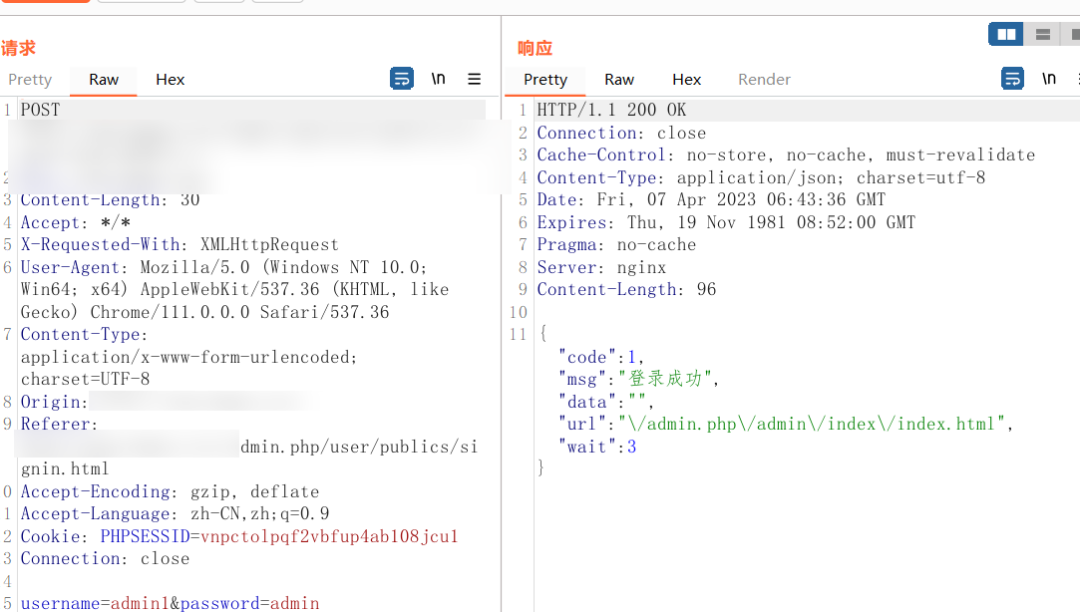

这一次要打的目标是一个管理系统,开局一个登录框,按照常规思路是先测测弱口令然后爆破,不行再试试SQL注入,这一次运气较好,admin1,admin直接进去了

进入后台,功能还是很多的

有个上传,不过没啥用,上传php还是被限制了。于是去尝试找找指纹信息

在这里找到了CMS信息,去百度一下历史漏洞

不过不知道版本号,那就一个一个试就行了,最后用一个该CMS的nday打进去了

连接蚁剑看看

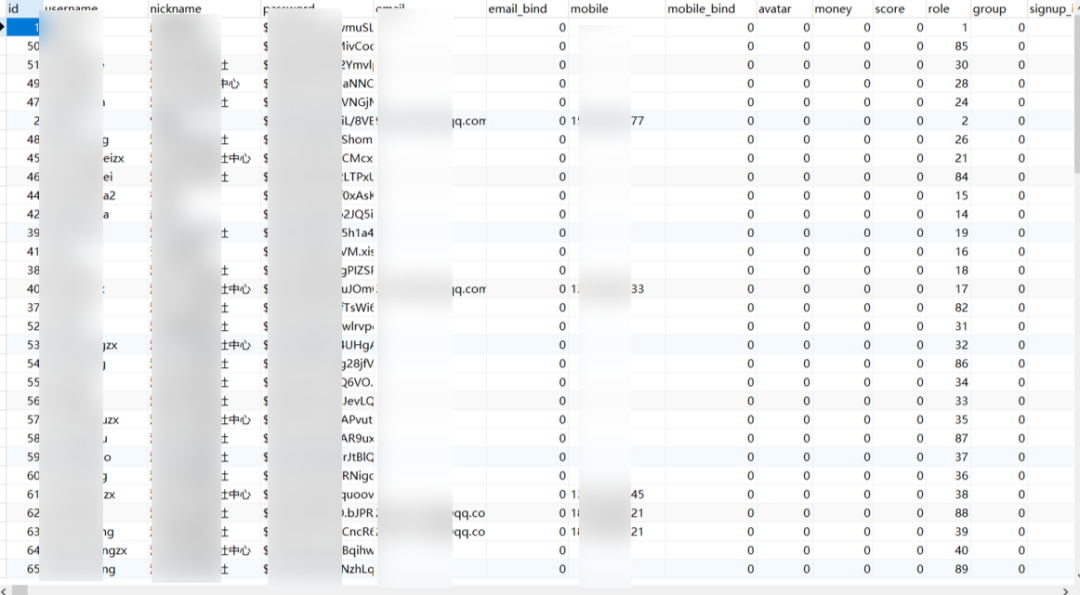

翻找文件,在配置文件中发现了数据库账号密码,发现是公网的数据库,可以直接连接

公网可连接数据库:含大量敏感信息

不让打内网,所以到此结束!

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

826

826

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?