0x1 前言

主要是最近跟着几个厉害的师傅一起学习,挖了几个比较简单的漏洞,今天拿出来给大家分享下。

这里我是有目的地去对某机构或者某学校进行渗透测试漏洞挖掘的,之前在网上看到很多文章说可以直接去edusrc官网的漏洞排行榜上去找,可以去看一些开发商排行榜以及某些高校大学的排行榜,里面有很多的该公司或者该学校的漏洞提交情况以及修补情况。

0x2 信息收集/资产测绘

就比如说可以去找一些修复率不是很高的开发商去挖,

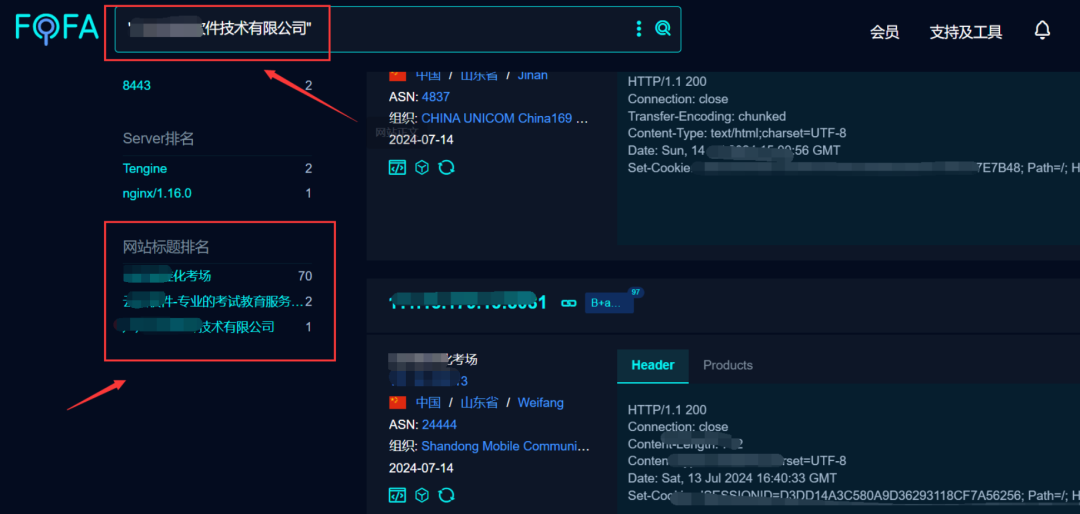

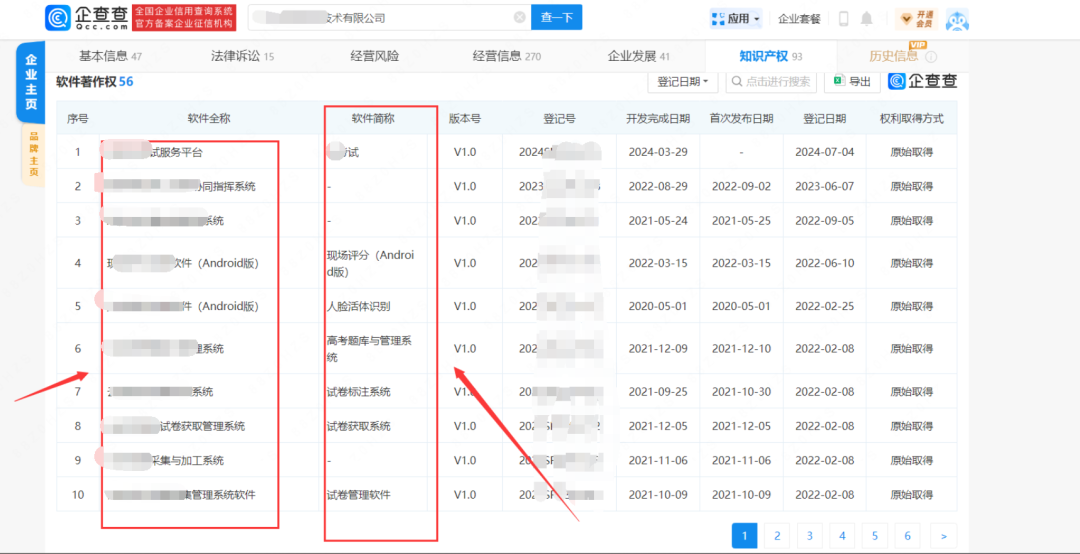

然后多去找找该开发商的一些资产,特别是哪些学校使用了该系统的资产,可以使用空间引擎,FOFA、鹰图等,还可以使用一些企业查询的网站,比如企查查、爱企查等免费的在线查询网站。

比如下面的使用空间引擎FOFA进行检索相关企业的系统信息,然后去找相关漏洞,比如常打的nday

下面就是使用爱企查进行的查询,里面一看就是学校使用的一些系统,然后再挨个进行信息收集,多使用网上的资源,搞不好就打了个通杀呢

0x3 渗透测试/漏洞挖掘

下面这几个edusrc漏洞都已经成功提交,且都已经通过了

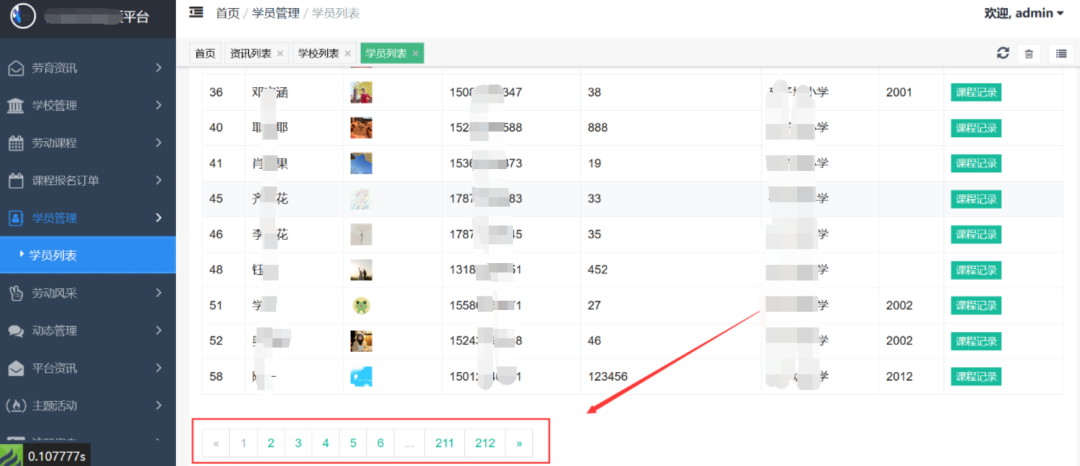

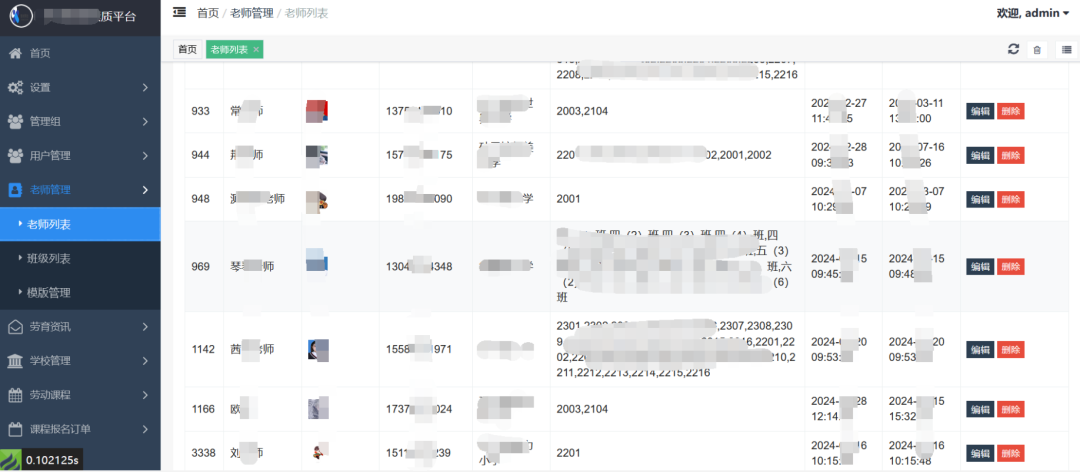

我开始是先通过弱口令登录进去的,然后不甘于只提交一个弱口令,就想着在里面多测下,提高危害,多那几个rank值。

下面我就拿一个案例来复现,然后给师傅们分享下思路吧,这也算是一个中危漏洞的通杀了

可以看到先通过弱口令进去的,泄露了好几千条学生、老师的信息

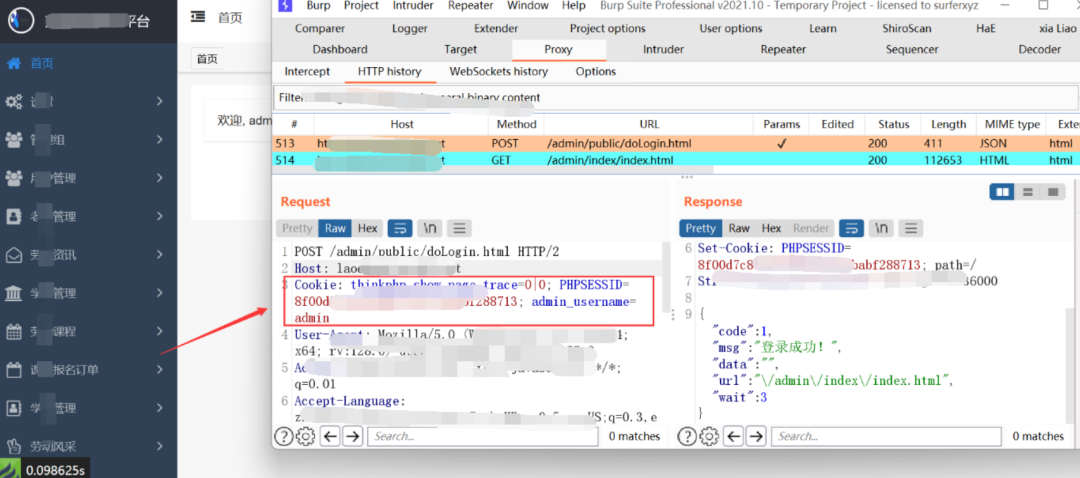

这里这个漏洞就是session会话固定不过期

这是我们开始利用admin:admin888登录成功的cookie值,下面我们修改下密码,然后再登录看看cookie有没有改变

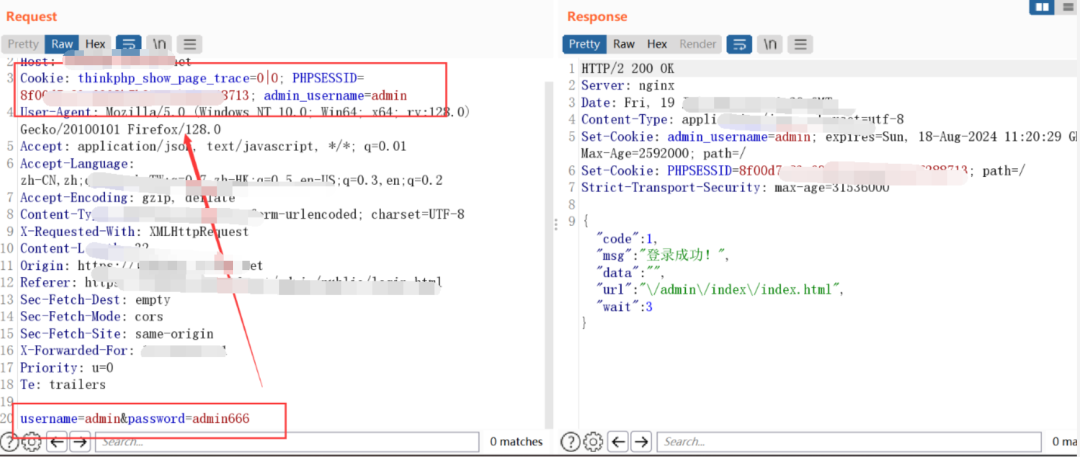

修改密码为admin666,但是可以通过对比下发现cookie值并没有发生改变,admin管理员cookie如下:

-

Cookie: thinkphp_show_page_trace=0|0; PHPSESSID=8f00d7c83c621327b25224babf288713; admin_username=admin

那session会话固定不过期的话,那么我们就可以把里面某个功能点的数据包保存,就算是学校把该密码改了,我们还是可以进行数据修改,或者保留密码修改的数据包,因为cookie值是一直不变的。

就比如下面的这个,我是改密码前(admin888)的时候保存的数据包,现在照样可以使用,因为这个cookie值一直不变。

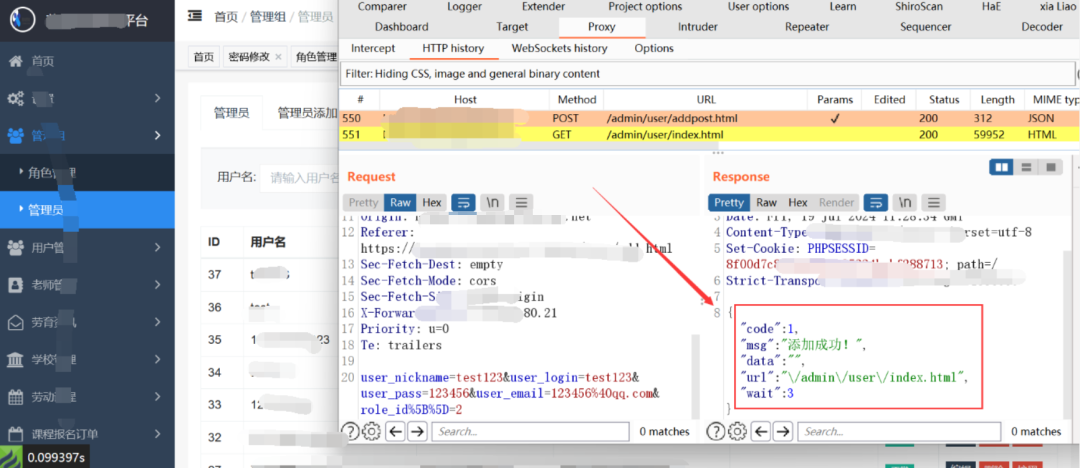

然后我们还可以使用这个数据包进行创建用户,而且还创建成功了

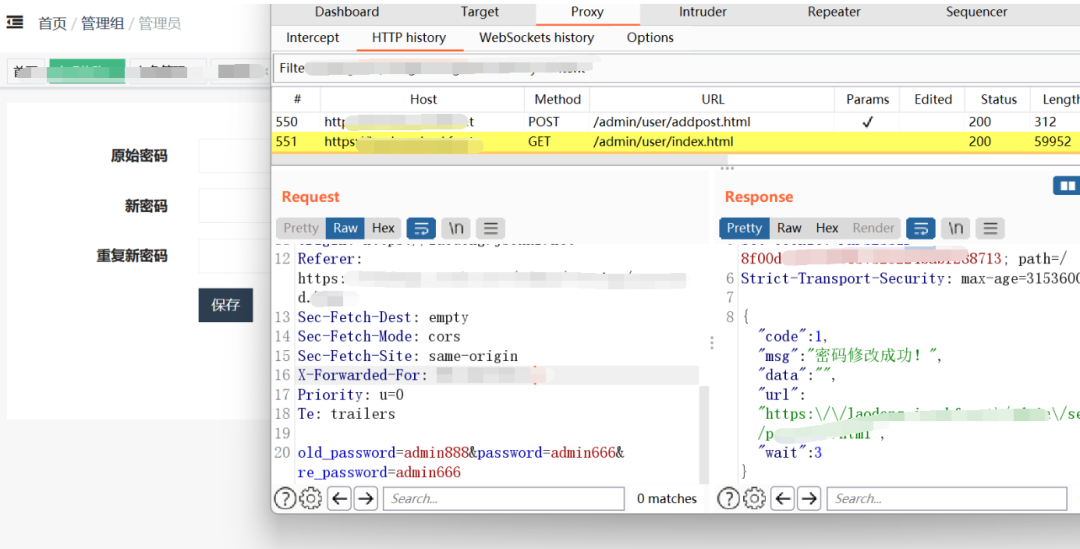

下面修改admin管理员账号密码的数据包也可以一直使用,

哪怕是以后修改了密码,禁用了弱口令,只要cookie值不变,我们还是可以进行利用。

0x4 总结

上面的漏洞思路也不算太难,主要是开始通过弱口令进去的后台,然后再通过后台里面的功能点去测试,多使用bp抓包,多看数据包,很多时候数据包里面可以发现很多意想不到的东西。

更多网络安全优质免费学习资料与干货教程加

免费送渗透工具、技术文档、书籍,面试题、视频(基础到进阶。环境搭建,HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等)、应急响应笔记、学习路线。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

1079

1079

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?