目录

1、Snort介绍

Snort是一个跨平台、轻量级的网络入侵检测工具,属于基于网络的误用检测。

Snort的软件模块组成:

(1)数据包嗅探模块——负责监听网络数据包,对网络进行分;

(2)预处理模块——该模块用相应的插件来检查原始数据包,从中发现原始数据的“行为”,如端口扫描,IP碎片等,数据包经过预处理后才传到检测引擎;

(3)检测模块——该模块是Snort的核心模块。当数据包从预处理器送过来后,检测引擎依据预先设置的规则检查数据包,一旦发现数据包中的内容和某条规则相匹配,就通知报警模块;

(4)报警/日志模块——经检测引擎检查后的Snort数据需要以某种方式输出。如果检测引擎中的某条规则被匹配,则会触发一条报警,这条报警信息会通过网络、UNIXsocket、WindowsPopup(SMB)、SNMP协议的trap命令传送给日志文件,甚至可以将报警传送给第三方插件(如SnortSam),另外报警信息也可以记入SQL数据库。

2、实验环境

Windows7pro

Snort_2_9_20_Installer.x86

WinPcap_4_1_3

(这里有个坑winpcap是32位的,snort必须下载对应的32位)

3、安装snort

3.1安装winPacp

默认安装

3.2安装snort

3.3启动snort

在dos下切换到snort\bin目录下,执行snort.exe,或执行snort --help查看帮助信息。

4、snort嗅探器模式测试

嗅探模式即snort从网络上读出数据包然后打印到控制台。

Snort -v 打印TCP/IP包头信息、Snort -d 打印应用层数据、Snort -e 打印链路层数据

1)查看网卡信息

C:\Snort\bin>snort -W

2)捕获数据

网卡1捕获不了数据包,不知道是啥网卡,小问题。

C:\Snort\bin>snort -dev -i2

使用Kali:192.168.12.128

ping实验机win7:192.168.12.131

结束捕获后查看分析报告,可以看到捕获了各种协议的数据包。

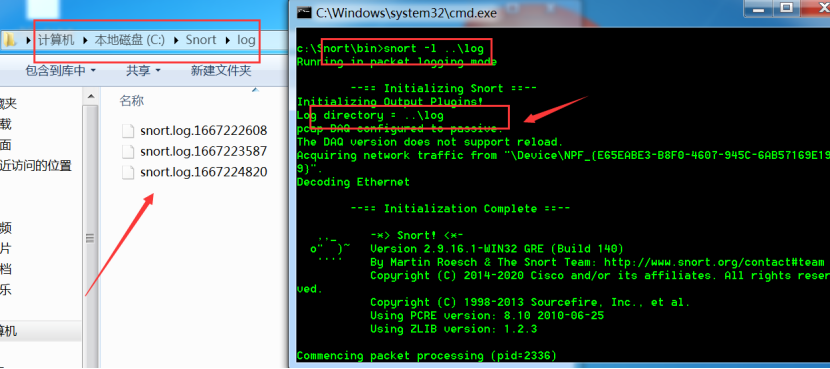

3)保存数据到日志文件

4)问题与反思

问题1:网卡无法抓取数据包

网卡设置不正确,或可更换网卡。实验机有两张网卡,一张是蓝牙网卡,禁用即可。

问题2:无法将DAQ BPF筛选器设置为“..\log”

参数设置错误

5、简单的报警规则

5.1自编写规则1

将下载的snort.conf文件替换c:\snort\etc\snort.conf

1)在snort\rules下新建新规则new.rule如下并添加如下2条规则:

alert icmp any any -> 192.168.12.132 any (msg:"ICMP";sid:41409)

alert tcp any any -> 192.168.12.132 80 (msg:"Telnet Login";sid:26287)

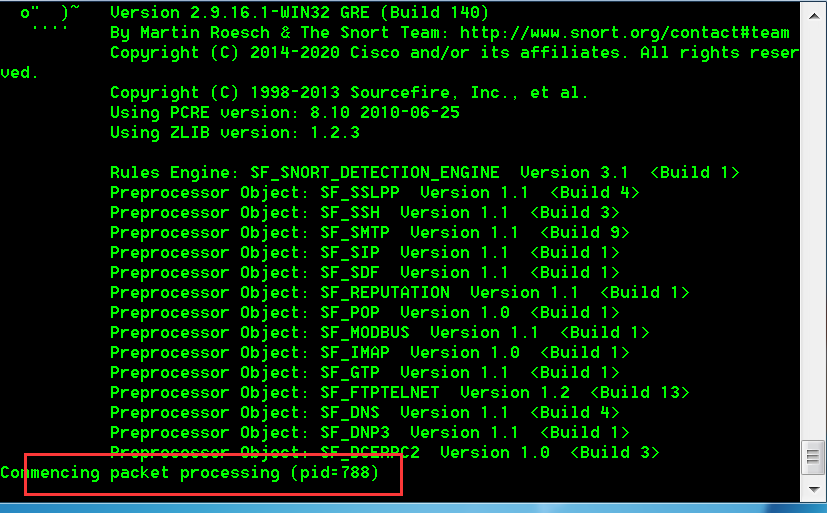

2)启动snort,运行snort -c ..\etc\snort.conf -l ..\log -K ascii进入入侵检测模式

3)测试效果

在另一台机器中ping实验机

626

626

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?