20221909 2022-2023-2 《网络攻防实践》第2周作业

1.实践内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

在完成本章实验以后,可以将本章实践内容归纳为三大类:网络踩点、网络扫描、网络查点。

-

网络踩点(footprinting)

网路踩点是指攻击者通过对目标组织或个人进行有计划、有步骤的信息收集,从而了解攻击目标的网络环境和信息安全状况,得到攻击目标完整剖析图的技术过程。通过对完整剖析图的细致分析,攻击者将会从中寻找出攻击目标可能存在的薄弱环节,为进一步的攻击行动提供指引。

最为流行和常见的技术手段包括如下几种:

(1)Web信息搜索与挖掘:充分利用Web搜索的强大能力,对目标组织和个人的大量公开或意外泄露的Web信息进行挖掘,从而能够找出各种对进一步攻击非常关键的重要信息;

(2)DNS与IP查询:通过公开的一些互联网基础信息服务,能够找到目标组织域名、IP以及地理位置之间的映射关系,以及注册的详细信息,同时可利用DNS服务获取到组织内部系统情况;

(3)网络拓扑侦察:在找出可以作为潜在攻击目标的网络之后,攻击者可以通过网络拓扑侦察尝试去确定哪些网络的网络拓扑结构和可能存在的网络访问路径。 -

网络扫描与探测

网络扫描的基本目的是探测目标网络,以找出尽可能多的连接目标,然后再进一步探测获取类型、存在的安全弱点等信息,为进一步攻击选择恰当目标和通道提供支持。网络扫描的技术类型包括:主机扫描、端口扫描、操作系统与网络服务辨识、漏洞扫描等。

网络扫描主要有:

(1)主机扫描:也称为Ping扫描,是探测目标网络拓扑结构的一个基本步骤。

(2)端口扫描:是在主机扫描确定活跃主机之后,用于探查活跃主机上开放了(即处于网络服务监听状态)哪些TCP/UDP端口的技术方法。

(3)漏洞扫描:目的是探测发现目标网络中特定操作系统、网络服务与应用程序中存在的安全漏洞。

(4)网络/系统类型探查:网络服务类型探查主要是寻找开放端口绑定的网络应用服务,分为网络服务主动探测技术、网络服务被动辨识技术。同样的,对比系统类型探查并没有好的防范方法。 -

网络查点

网络查点指在对攻击目标完成网络踩点和网络扫描之后但是未具体实施渗透攻击之前的所做的准备工作称之为网络查点,网络查点主要对目标系统进行的主动连接与查询。从攻击者的角度来看,网络查点要比网络踩点的入侵程度深,而且网络查点行为可能会记入系统日志,并触发入侵检测系统的报警。网络扫描侧重于攻击者在较大范围内搜索、发现和确定攻击目标,而网络查点则是有针对性地收集攻击目标的详细信息。

2.实践环境

- 运行环境:VMware Workstation pro,windows

- 攻击机:kali;ip:192.168.200.5

- 靶机:SEEDubuntu;ip:192.168.200.4

3.实践过程

3.1 查询baidu.com获取信息

首先通过网络中的域名查询,获取信息。此实验通过阿里云的域名查询查看baidu.com

在kali攻击机中,使用whois baidu.com可以获取到DNS注册人和注册人所在地。

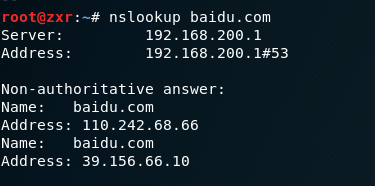

使用nslookup baidu.com对baidu.com进行解析:

通过上一步查看到百度的ip地址为:110.242.68.66和39.156.66.10.

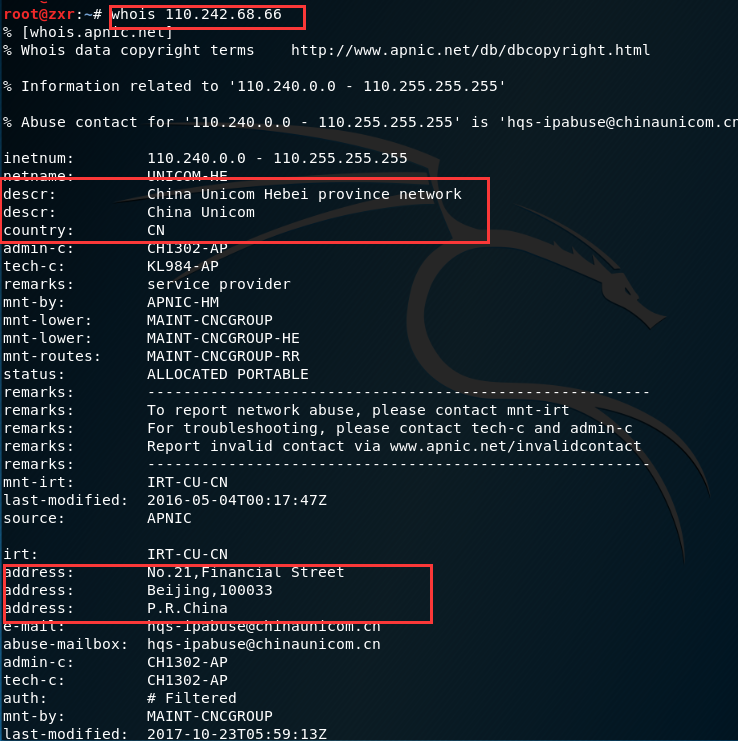

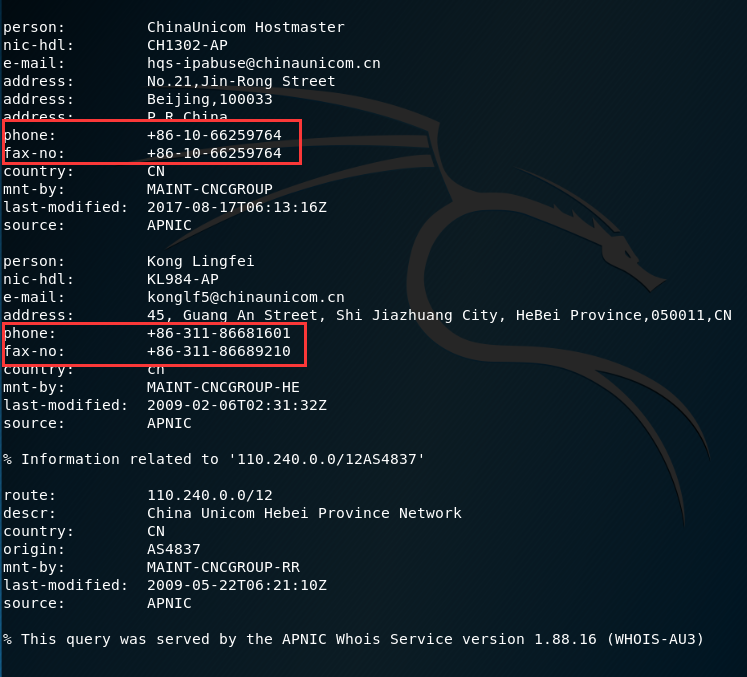

使用whois 110.242.68.66查询到IP地址所在国家城市和IP地址的管理者及联系方式,并且知道了公司名字就能查到公司具体位置了。

3.2 尝试获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

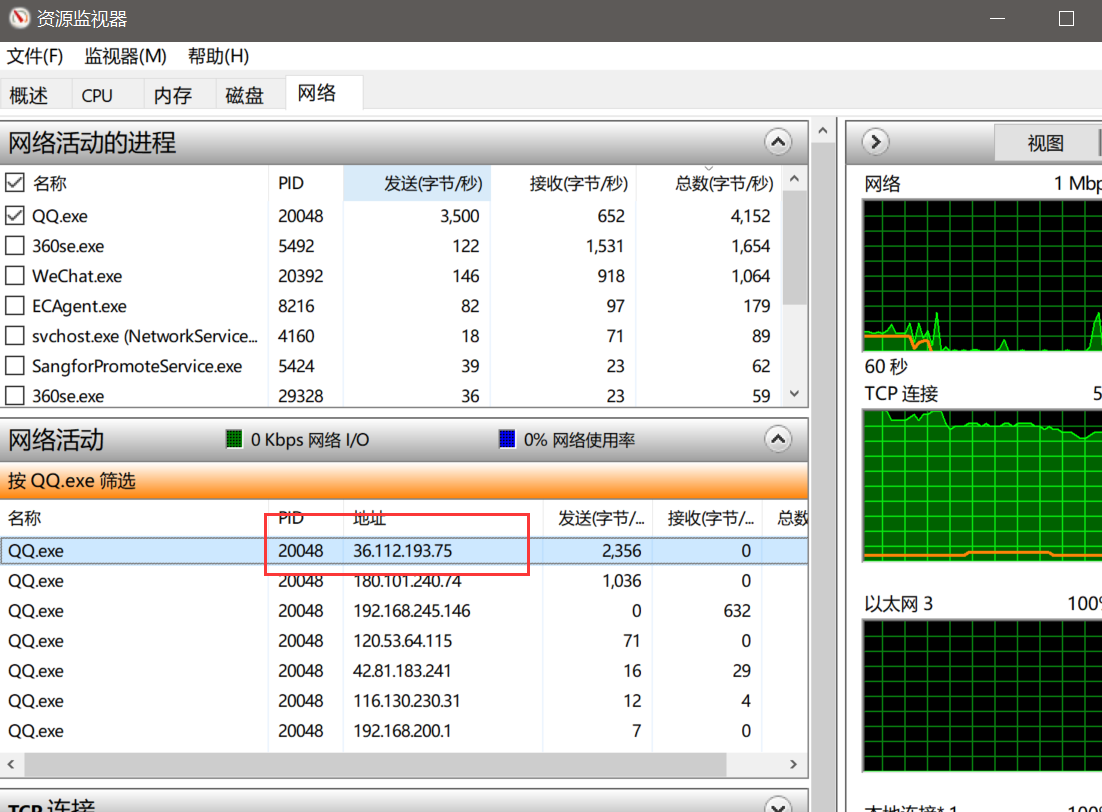

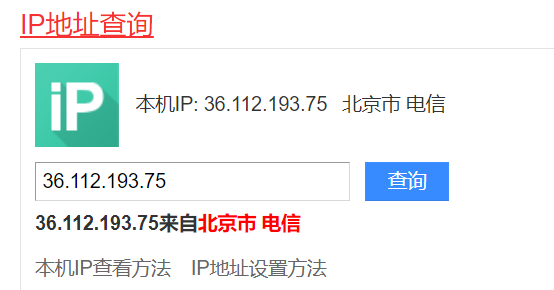

在这里通过QQ语音,建立起通信连接,然后利用任务管理器中的资源监视器可以查看到网络活动中本机正在与另一台主机进行通信,发送字节数在不断变化(较小的发送字节数是本地局域网),因此对方IP地址是36.112.193.75

然后将ip地址复制去网页上的ip查询里进行查询,查看到其归属地。

3.3使用nmap开源软件对靶机环境进行扫描

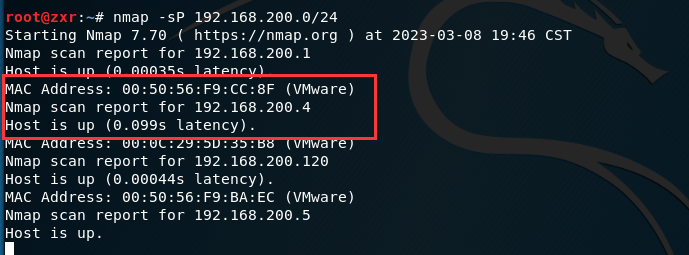

在kali虚拟机查询靶机的IP地址是否活跃:在root模式下输入nmap -sP 192.168.200.0/24,确定靶机处于活跃状态,即显示Host is up

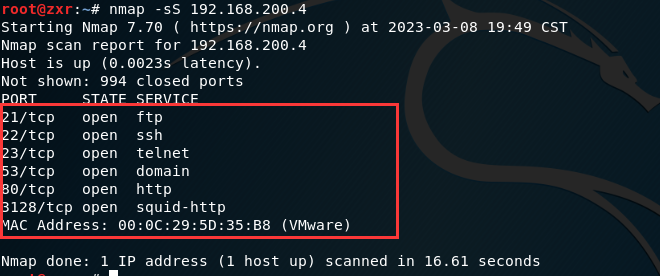

使用命令nmap -sS 192.168.200.4查看靶机开放了哪些TCP端口

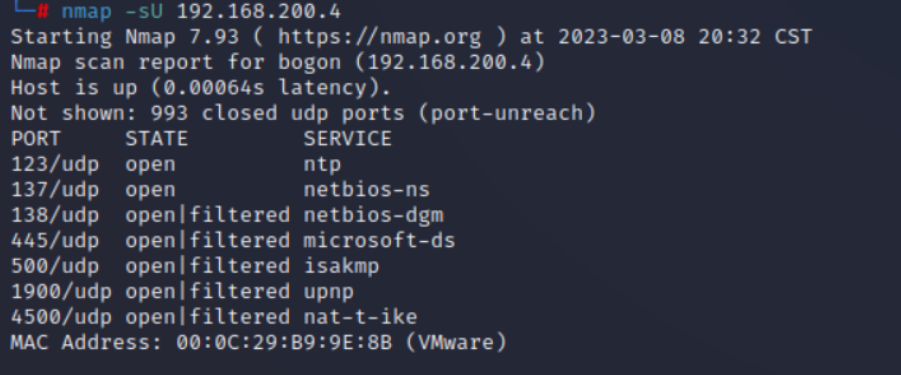

使用命令nmap -sU 192.168.200.4查看靶机开放了哪些UDP端口

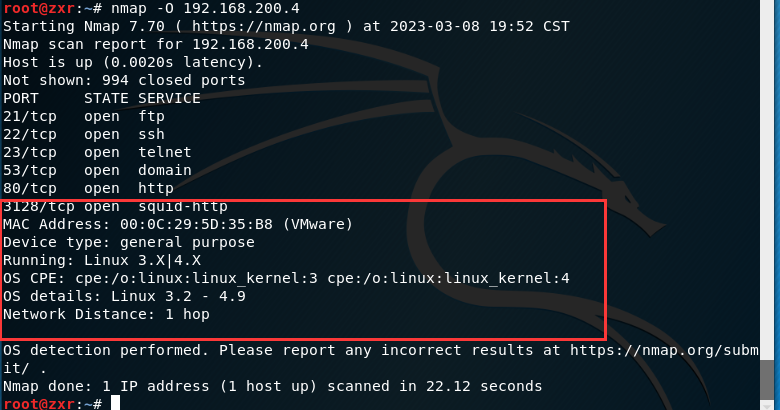

使用命令nmap -O 192.168.200.4查看靶机安装了什么操作系统,版本是多少。

使用命令nmap -sV 192.168.200.4查看靶机上安装了哪些服务

3.4 使用Nessus开源软件对靶机环境进行扫描

使用kali无法正常更新或重新安装相应的Nessus,故直接更换攻击机WinXP,利用其自身所带Nessus进行扫描。

使用https://localhost:8834/在火狐浏览器进入,出现弹窗直接点击了解风险即可。

winXPattacker ip为192.168.200.3

输入Username为 administrator,Password为 mima1234进入

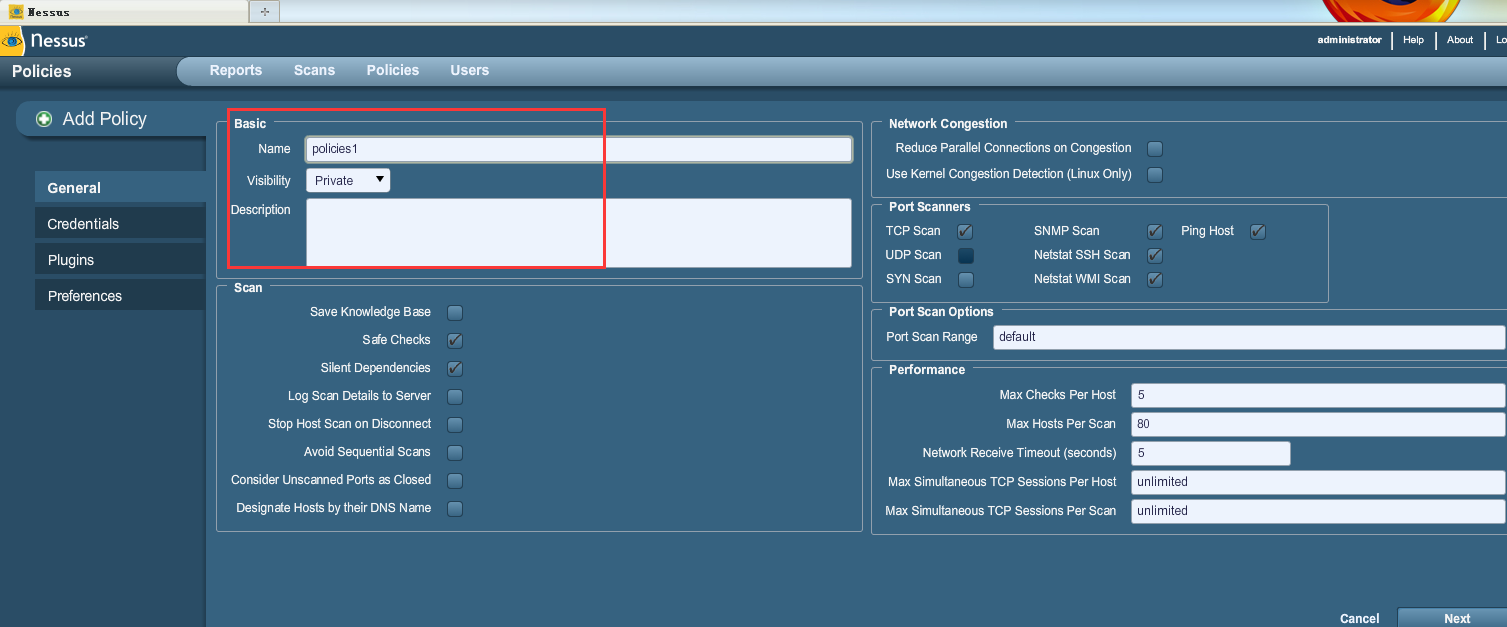

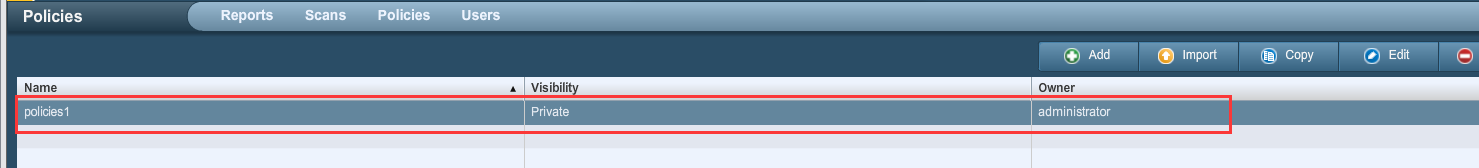

然后点击 Policies-Add 添加一个扫描策略,添加完后要重新进一下软件,否侧下一步无法选用。

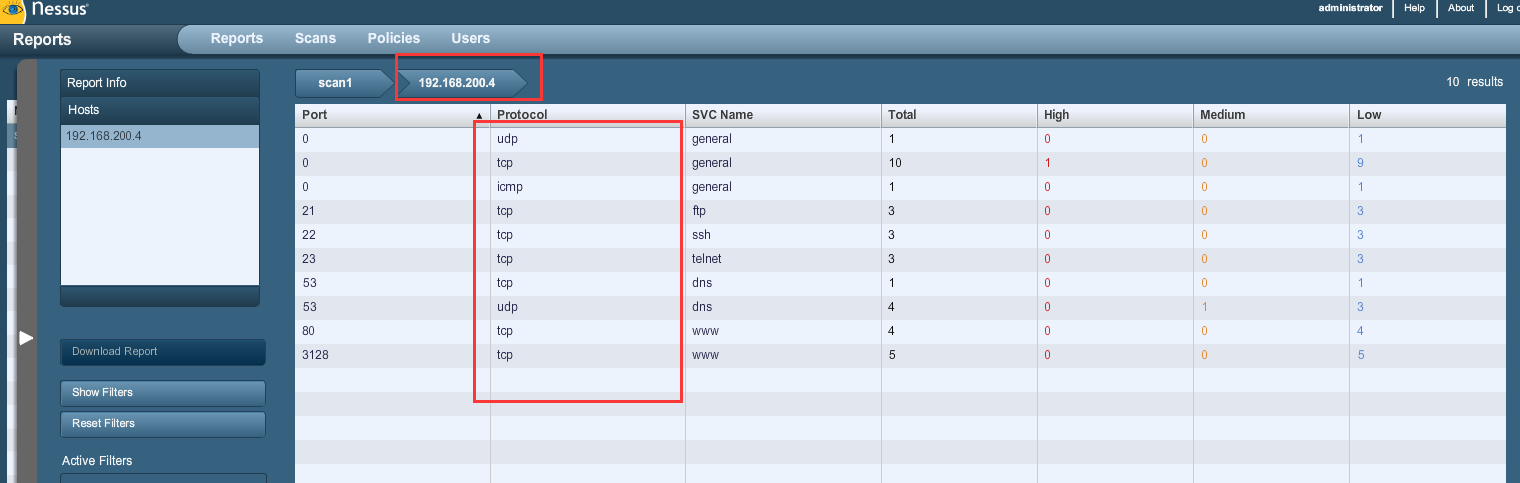

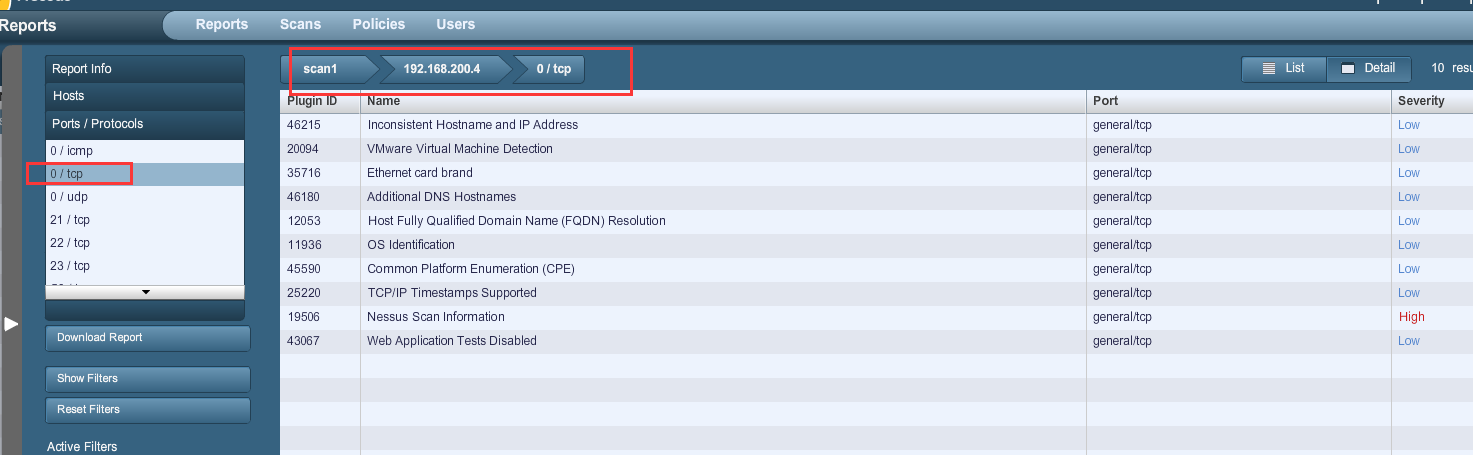

点击Scans添加一个浏览,target填写要扫描的ip;然后等扫描完成后去Reports里查看,可以看到靶机开放的端口号

靶机各个端口上网络服务存在哪些安全漏洞

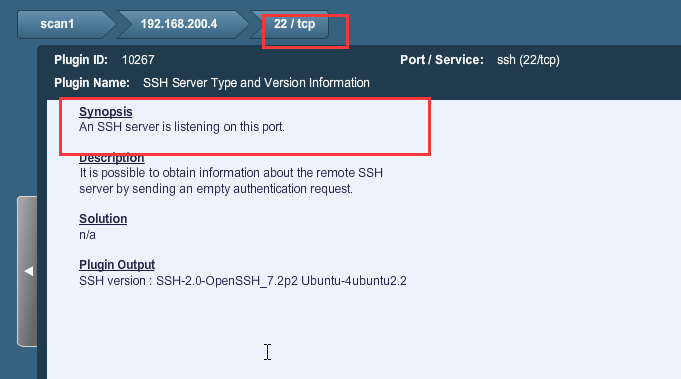

以22端口下的10267为例,其漏洞是可以可以通过发送空的身份验证请求来获取有关远程ssHserver的信息。远程主机运行的Window版本在其PCR接口上有缺陷,运行攻击者执行任意代码获得SYSTEM权限。攻击机或蠕虫可以使用这一漏洞获得对其控制权。

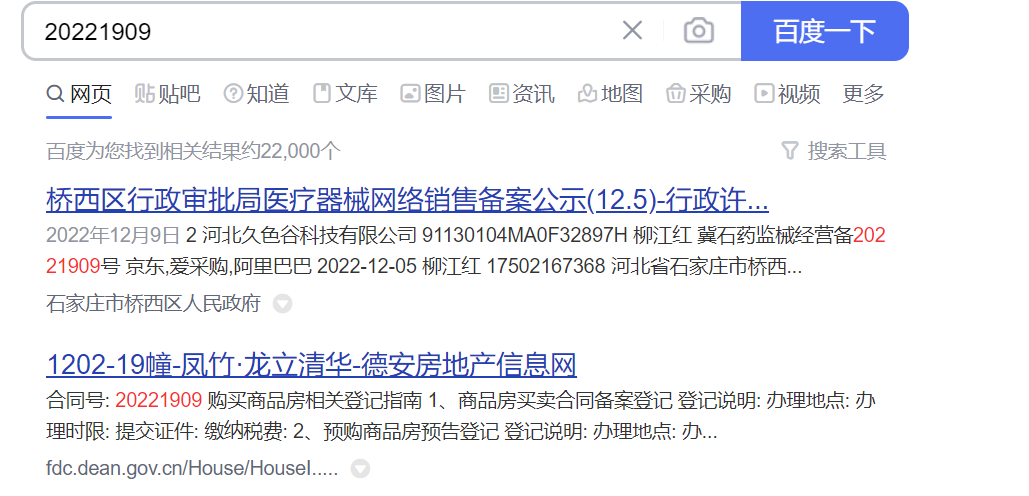

3.5搜索自己在网上的足迹

搜索自己的学号,无本人信息

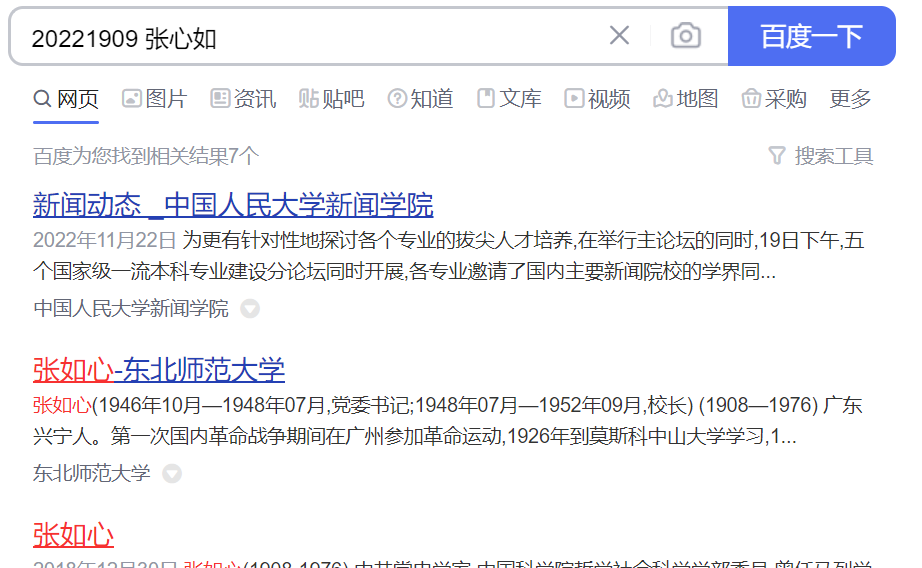

搜索学号+姓名,出仍然搜不到自己信息

输入学校+姓名,仍旧搜不到自己信息。

4.学习中遇到的问题及解决

- 问题1:kali的nessus安装出现问题,无法安装更新

- 问题1解决方案:更换攻击机,使用XPattacker自带的nessus

5.学习感想和体会

通过本次实验,我对于网络中信息收集有了更加深刻的了解。信息收集是网络攻击中的第一步,是最关键的阶段,也是耗费时间最长的阶段。但信息的收集也不只在攻击前进行,能夹杂在攻击的不同阶段进行。在信息收集阶段一般能获得很多关键有用的信息,这对于进一步攻破目标靶机有着重要意义,也对于选取入侵目标靶机的方法有重要作用。

350

350

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?