目录

概述

渗透测试可以使用不同的方法进行,分别称为黑盒测试(black box testing)、白盒测试(white box testing)、灰盒测试(gray box testing)。

-

黑盒测试是指测试团队除了服务器的URL外,没有关于要测试目标任何的信息。

-

白盒测试表示团队拥有目标的基础架构、软件版本、测试用户、开发信息等所有信息。

-

灰盒测试是介于黑盒和白盒之间兼具二者特色的测试。

对于黑盒测试和灰盒测试,在侦察阶段,测试团队的任务是发现目标的所有信息(例如,白盒测试中,团队拥有的信息),也就是需要浏览web页面中包含的每个链接,并记录它所显示的每个文件。有一些工具可以使得这项工作自动化,它们被称为网络爬虫或网络蜘蛛。

在本章中,将介绍Kali Linux中包含的一些代理、爬行器和爬虫程序的使用,还将介绍在公共web页面中查找文件和目录。

使用DirBuster寻找敏感文件和目录

说明

DirBuster, buster英[ˈbʌstə(r)] n. 破坏者;

程序DirBuster使用Java编写。所有使用Java语言编写的程序要想正常使用,基本都需要安装JDK(JDK, Java Development Kit 实际上需要用的是JRE, Java Runtime Environment,但是JDK包含了JRE),并且要配置环境变量。

DirBuster是一个多线程的应用程序,设计用于暴力破解Web 应用服务器上的目录名和文件名的工具。

更加通俗的说法是:DirBuster就是用于探测web目录结构和隐藏的敏感文件。

将在本节中使用它来搜索特定的文件和目录列表。 要使用一个文本文件,其中包含要用DirBuster来查找的文件列表。创建一个包含以下内容的文本文件dir_dictionary.txt

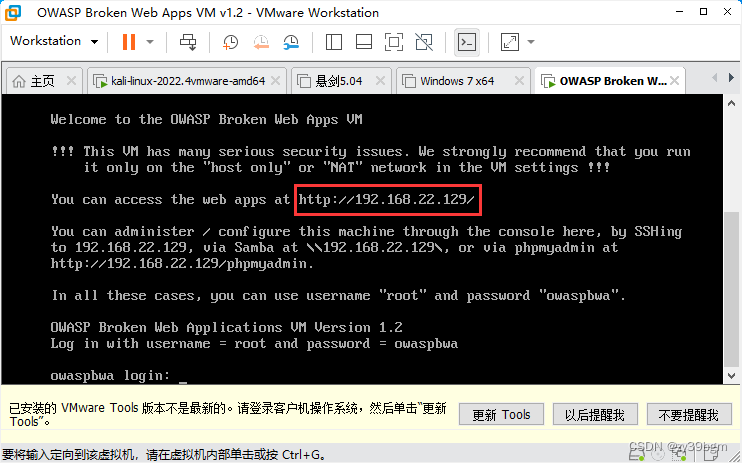

实验前准备- 靶场-OWASP BWA

在VMware上打开OWASP_Broken_Web_App,打开后,如下图示,作者的靶场web地址是http://192.168.22.129,大家参考自己获得的IP进行实验。

爆破字典准备

在kali linux的指定目录下新建dir_dictionary.txt并输入参数

补充

dir_dictionary.txt是爆破目录的字典,只要字典足够好(量大质量高),没有网站破不了!本次实验dir_dictionary.txt中的内容是:

info

server-status

server-info

cgi-bin

robots.txt

phpmyadmin

admin

login

在kali linux中用图形界面打开dirbuster

5. 在OWASP DirBuster中设置参数 :

:

-

DirBuster 窗口中,Target URL:输入要探测网站的地址;需要注意的是这个地址要加上协议,看网站是http还是https。 本实验中将目标 URL 设置为 http://192.168.22.129:80/

-

Work Method:选择工作方式;一个是get请求,一个是自动选择。一般选auto switch的自动选择,它会自行判断是使用head方式或get方式。

-

Number of Threats,是选择扫描线程数,一般为30。电脑配置好的可根据情况选择,本次实验将线程数设置为20,大家可自行设置,看看不同设置后运行的效果!

threat英[θred]n.线; 线索; 线状物; 螺纹

thread英[θret]n.威胁; 征兆

-

select scanning type:是选择扫描类型。list based brute force是使用字典扫描的意思,勾选上。随后browse选择字典文件,可用自己的,也可用dirbuster自己的。pure brute force是纯暴力破解的意思。

brute英[bruːt]adj.残忍的; 畜生的,动物的; 无理性的

-

File with list of dirs/files选择基于列表的暴力破解,然后单击“Browse浏览”。

-

在浏览窗口中,选择刚刚创建的文件 dir_dictionary.txt

-

select starting options:选项一个是standard start point(固定标准的名字去搜),一个是urlfuzz(相当于按关键字模糊搜索),如果选择url fuzz,随后在url tofuzz框中输入{dir}即可。本次实验选择Standard start point。

-

取消Be Recursive(递归)前面的勾选 。

-

对于这个配置,将其余选项保留为默认值 。

-

点击 Start (开始)。具体如下图示:

查看Results选项卡,如下图示:

选项卡中的DIR

DIR 是directory的缩写,是目录的意思,比如新浪的分类目录 dir.sina.com.cn。

在DOS操作系统中DIR 用来查看磁盘中文件的命令,dir有很多的参数。

dir命令存在于Debian GNU/Linux、AmigaDOS 、TRS-DOS、RT-11、OpenVMS、TOPS-10、OS/8、CP/M系统、GEMDOS、MS-DOS、PC-DOS、DR-DOS、FreeDOS、Singularity、OS/2、Windows、ReactOS等操作系统中。

大多数操作系统(包括DOS及Windows)中dir命令基本上会列出目录中的文件及子目录的名称,也可以列出其文件大小,创建时间等相关信息,并且列出所在的磁盘、可用空间等信息。dir命令也可以寻找其文件名称符合特定条件的文件。

选项卡中的File:文件

选项卡中的Response

这一列中的内容是数字,代表相应代码,不同的代码表示不同的含义,具体如下所示:

200 成功:文件存在。

404 未找到:服务器中不存在该文件。

301 永久移动:请求的网页已永久移动到新位置,这是重定向到给定的URL。

302 临时移动:服务器目前从不同位置的网页响应请求。

303 查看其他位置:请求者应当对不同的位置使用单独的GET请求来检索响应时,服务器返回此代码。

401 未授权:访问此文件需要身份验证,对于需要登录的网页,服务器可能返回此响应。

403 禁止:请求有效但服务器拒绝响应。

500 服务器内部错误:服务器遇到错误,无法完成请求。

选项卡中的Size

表示文件夹或文件的大小

结果综述

我们的字典如下:

info

server-status

server-info

cgi-bin

robots.txt

phpmyadmin

admin

login

结果是根据字典中的内容找出来的目录或文件

结论

Dirbuster是一种履带式和粗暴式的混合物,它遵循它找到的页面中的所有链接,但也为可能的文件尝试不同的名称。这些名称可能位于与使用的文件类似的文件中,也可能由Dirbuster使用Pure Brute Force选项自动生成,并设置字符集以及生成的单词的最小和最大长度。

为确定文件是否存在,DirBuster使用服务器的响应代码。最常见的响应如下所示:

dirb是Kali Linux中包含的cmmand-line工具,它还使用字典文件强制浏览服务器以识别现有文件和目录。要查看其语法和选项,请打开终端并输入#dirb命令。

914

914

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?