原文地址(我的博客):wannacry勒索病毒分析 | ZYG's Notes (creeeeeeeeeeper.github.io)

分析基于2024龙信杯wcry乐锁病毒题目,本题目没有原始wannacry病毒的域名开关部分

| 序号 | 题目 |

|---|---|

| 1 | 分析计算机检材,eduwcry压缩包文件的解压密码是什么?[标准格式:abcabc] 答案:yasuomima |

| 2 | 分析计算机检材,接上题,请问恶意程序释放压缩包的md5值是多少。[标准格式:全小写] |

| 3 | 分析计算机检材,接上题,请问恶意程序记录的洋葱浏览器下载地址是多少?[标准格式:http://xx.xx/xx/xx.zip] |

| 4 | 分析计算机检材,接上题,请问恶意程序解密了t.wnry后该dll的md5值是多少。[标准格式:全小写] |

| 5 | 分析计算机检材,接上题,恶意程序运行起来后第一个循环调用了几次taskkill.exe。[标准格式:2] |

| 6 | 分析计算机检材,接上题,请问@WanaDecryptor@.exe.lnk文件是通过什么函数创建的。[标准格式:Aabcdef] |

| 7 | 分析计算机检材,接上题,恶意程序修改系统桌面壁纸是在哪个函数实现的[标准格式:sub_xxx] |

本文参考:

Reversing WannaCry Part 1 - Finding the killswitch and unpacking the malware in #Ghidra - YouTube

Reversing WannaCry Part 2 - Diving into the malware with #Ghidra - YouTube

WannaCry 勒索软件 |WriteUps (gitbook.io)

Wannacry : 详细分析(第 2 部分,共 3 部分) – 网络章节 (wordpress.com)

木马母体为mssecsvc.exe,运行后会扫描随机IP的互联网机器,尝试感染,也会扫描局域网相同网段的机器进行感染传播,此外会释放敲诈者程序tasksche.exe,对磁盘文件进行加密勒索。

分析时须放到虚拟机里断网操作,关闭共享协议端口或物理隔离,并禁用共享文件夹

戈门,别真被乐锁了啊

两个分析文件下载 ↓

下面从第二题开始分析

释放压缩包的md5

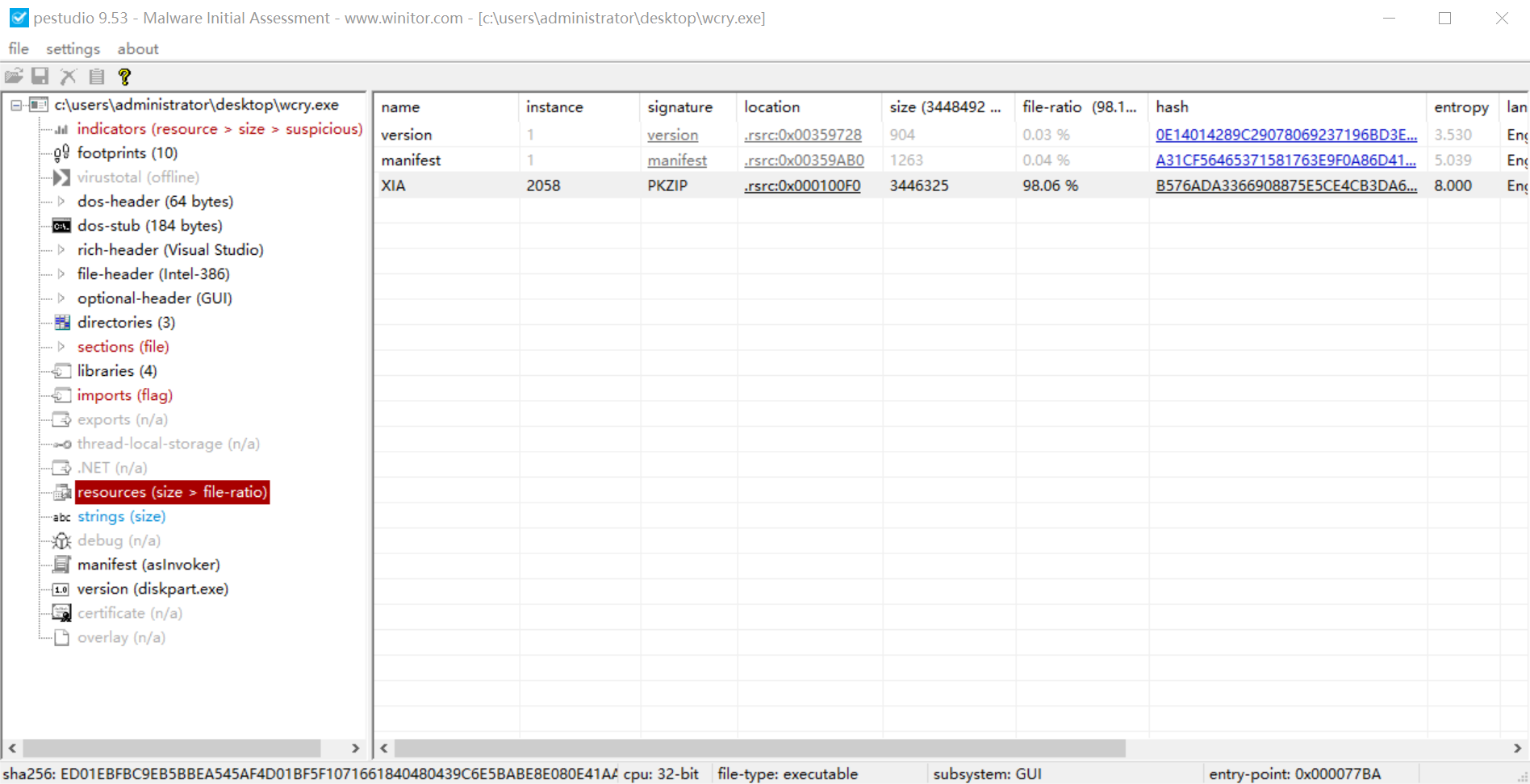

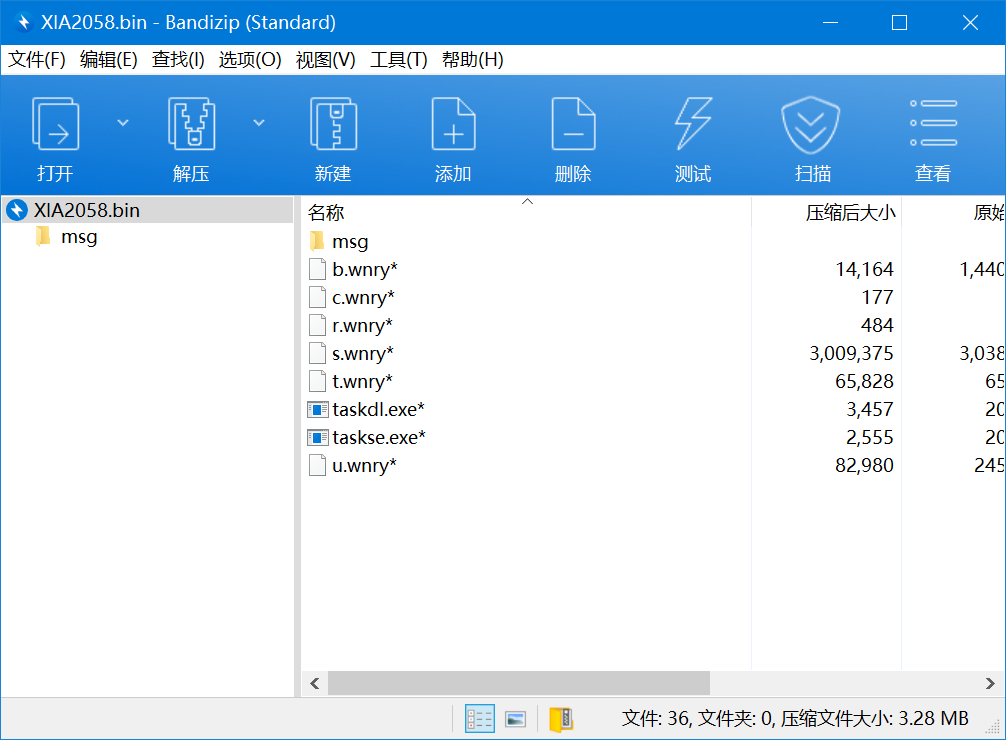

拿出pestudio看一下压缩包里的“下崽”程序wcry.exe,里面有一个PKZIP压缩包

直接使用pestudio还拿不出来,没法save to file

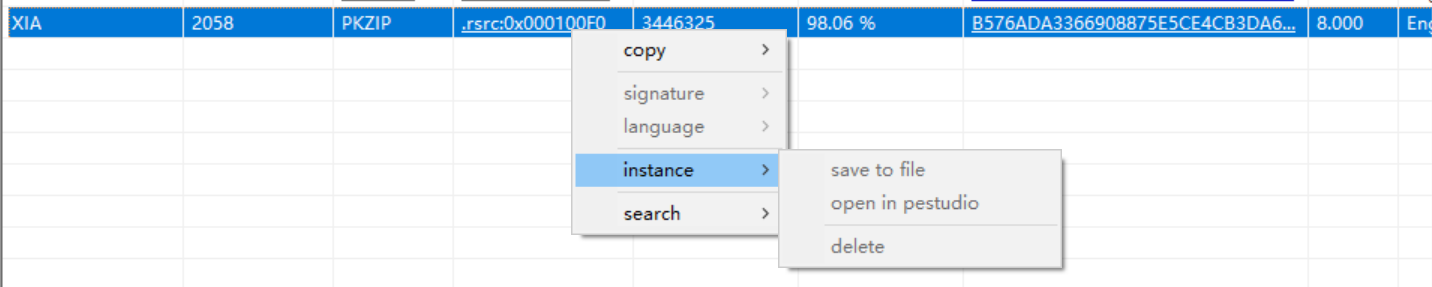

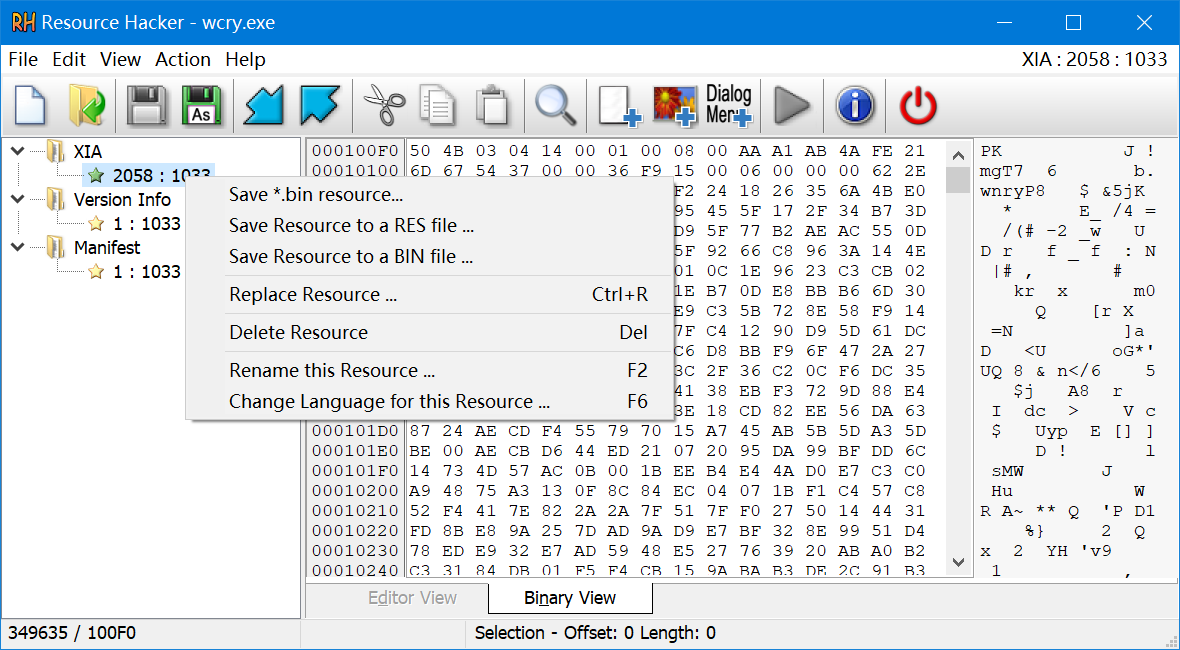

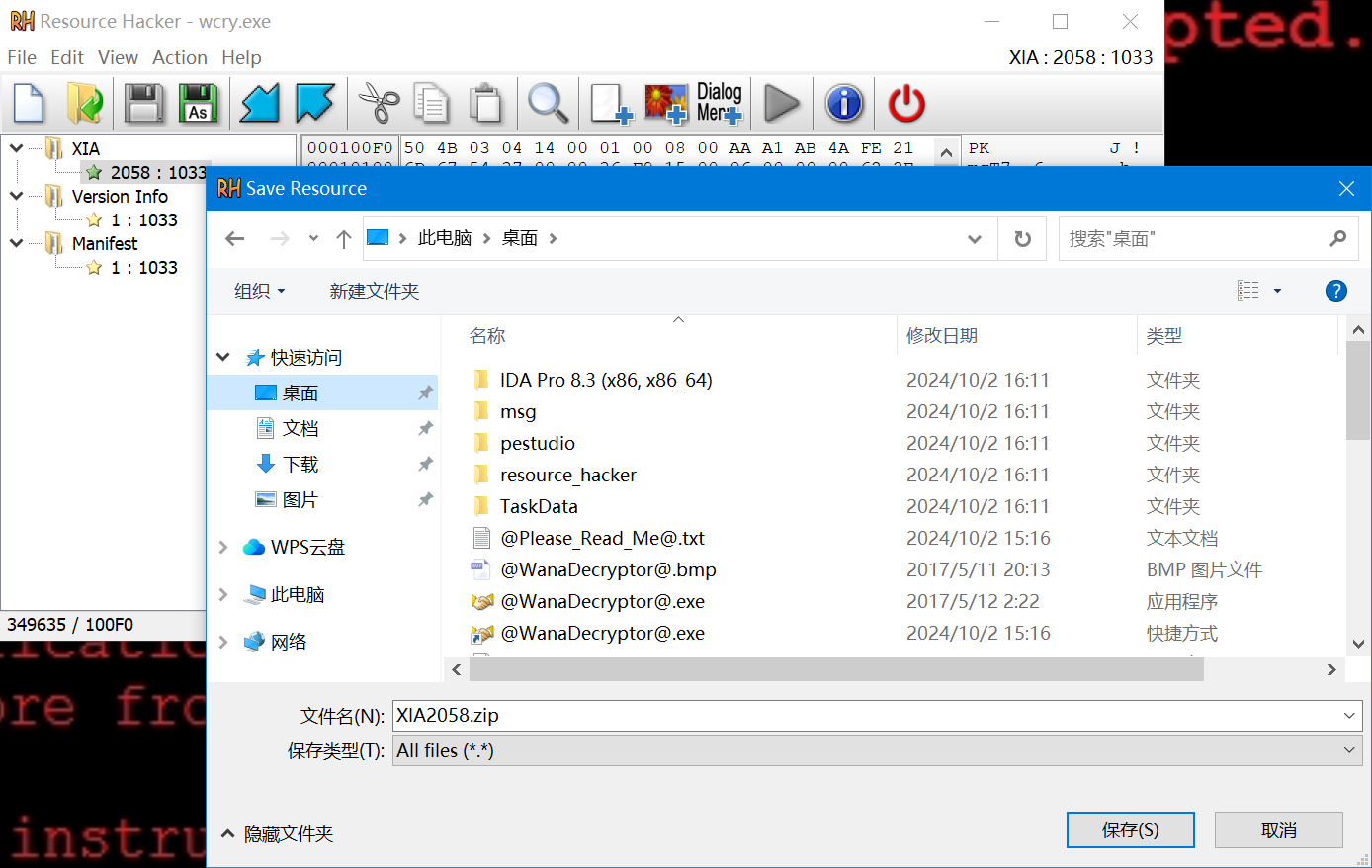

使用resource hacker

右键XIA,将资源保存到BIN文件,保存时,将后缀改成zip

这样就保存下来了

certutil一下

b576ada3366908875e5ce4cb3da6153a

Tor下载地址

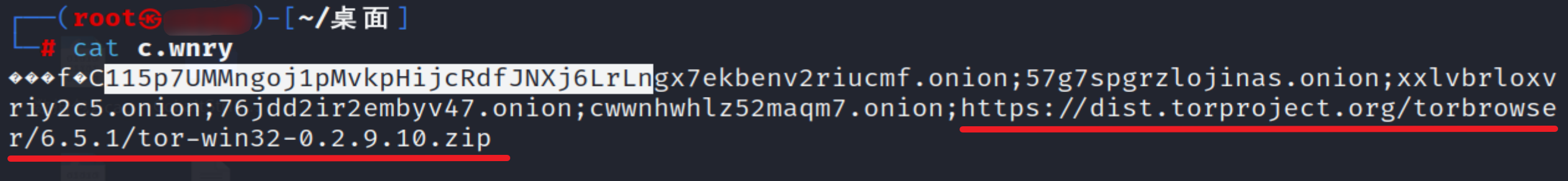

经过一番查看wcry下的崽,找到一个c.wnry,看一下这个文件里面有什么东西

发现里面放了程序中虚拟币的地址

还有一些以.onion结尾的东西,应该就跟Tor有关,还有最后一个链接https://dist.torproject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip

这个就应该是Tor的下载地址

https://dist.torproject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip

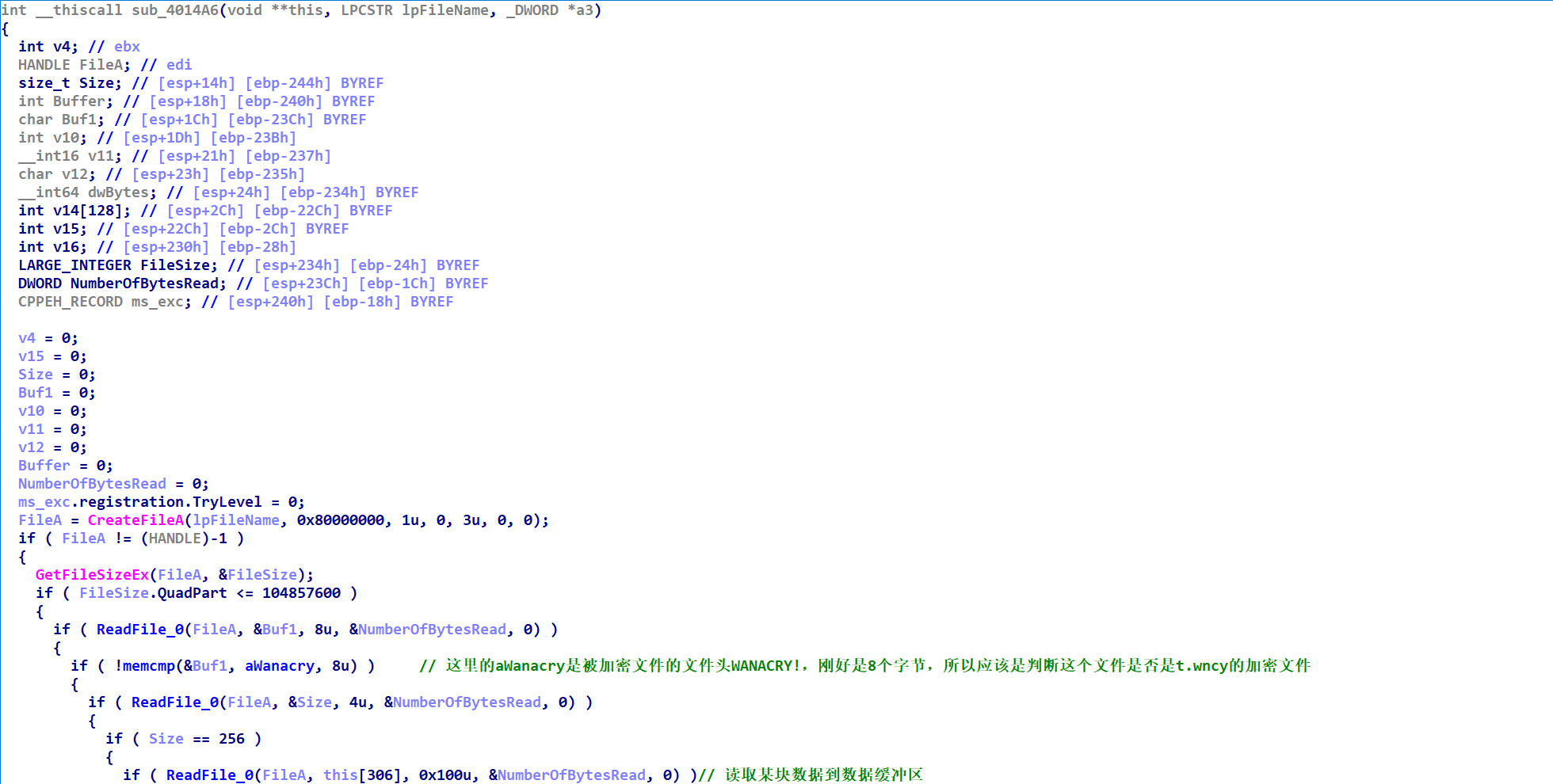

解密了t.wnry后该dll的md5值是多少

在虚拟机中分析的时候不要运行病毒,真服了,闲的没事儿就把我IDA的key和license加密了

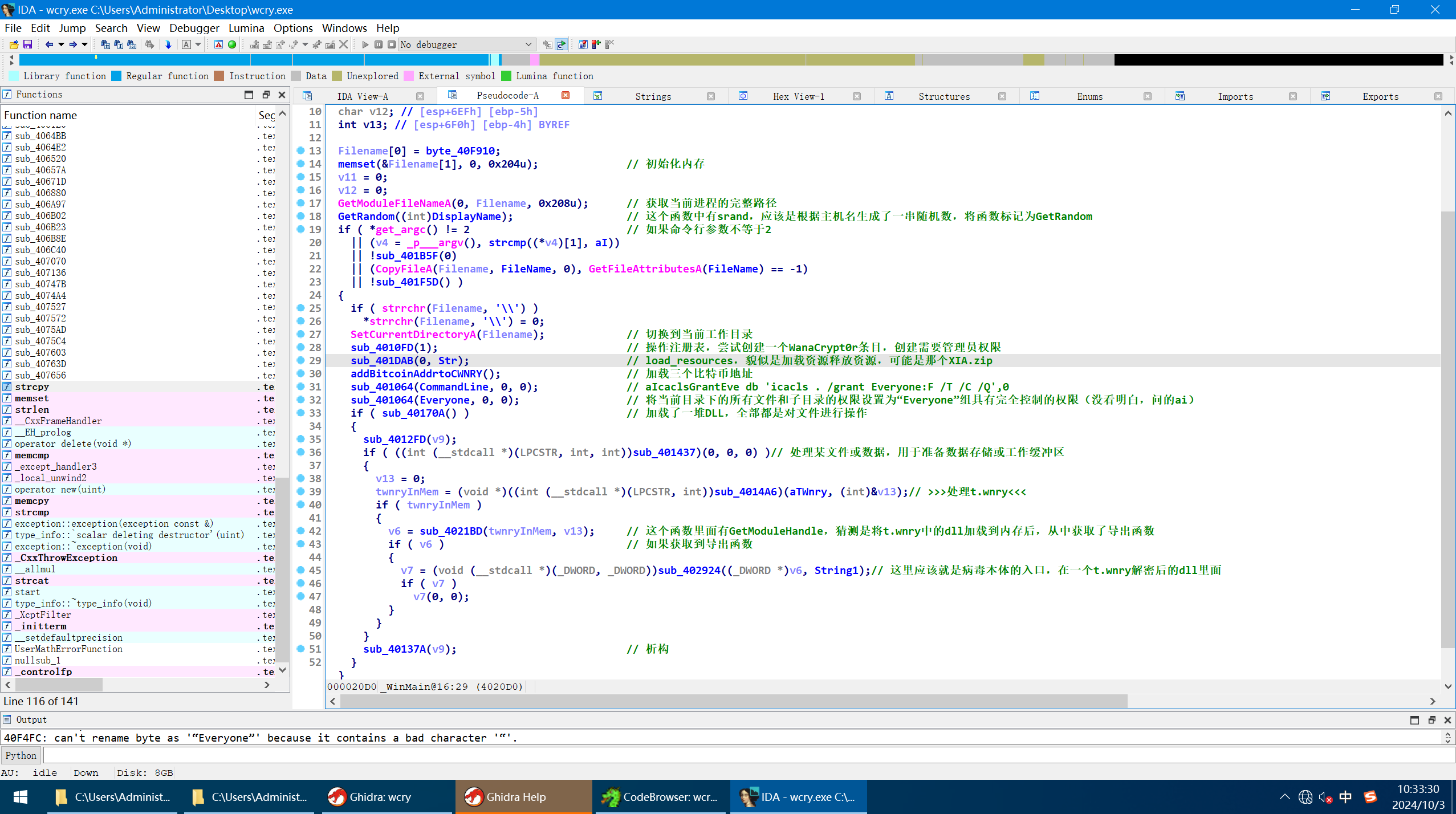

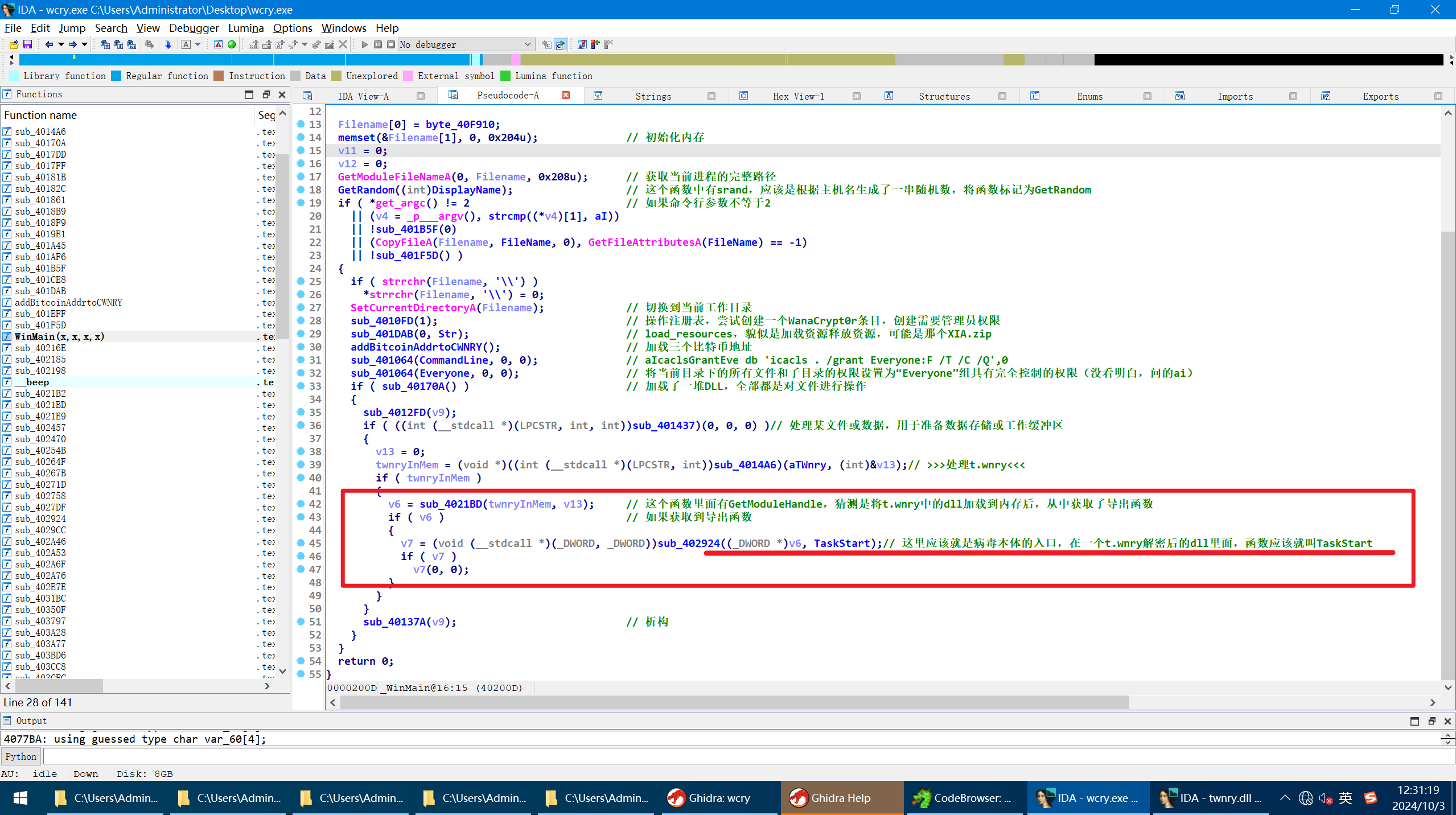

首先对WinMain分析一下:

大体知道第一个wcry.exe怎么运行就好了,先不分析每个函数,用x32动态把dll拿出来

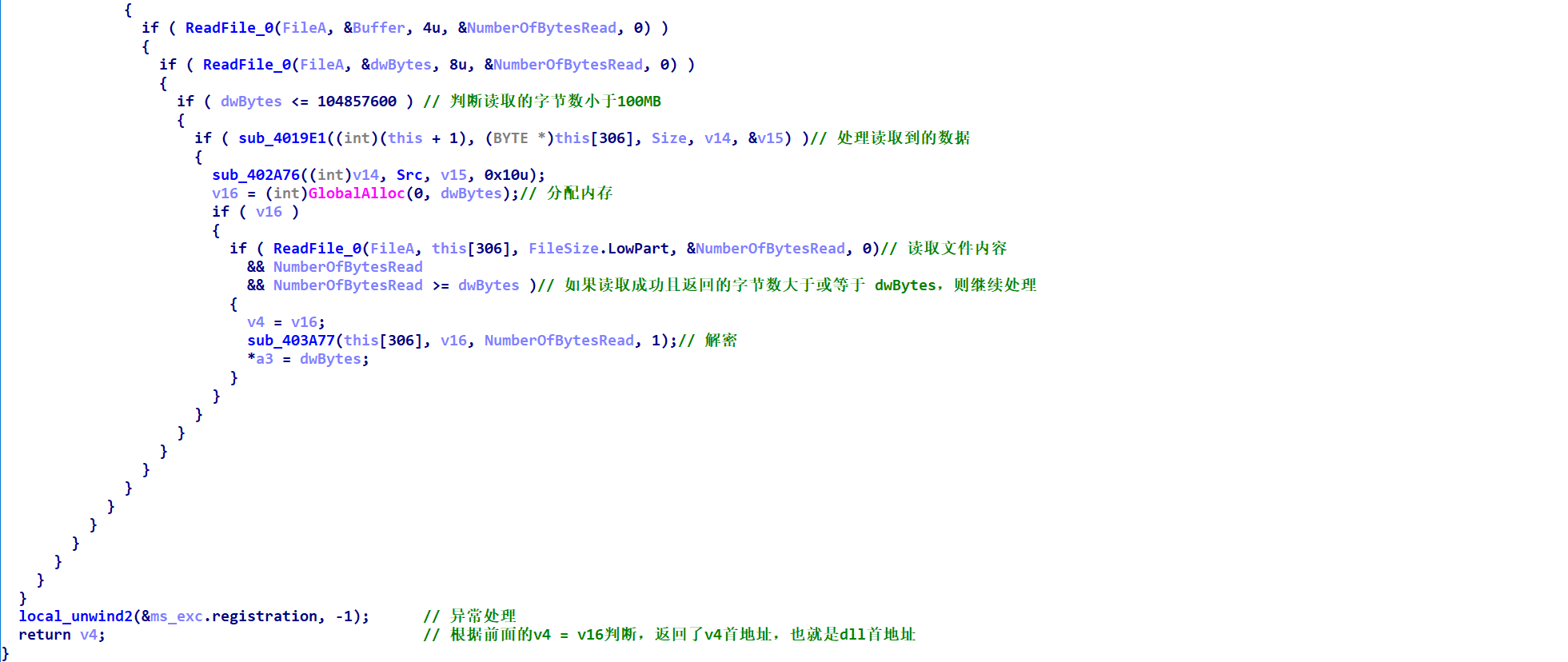

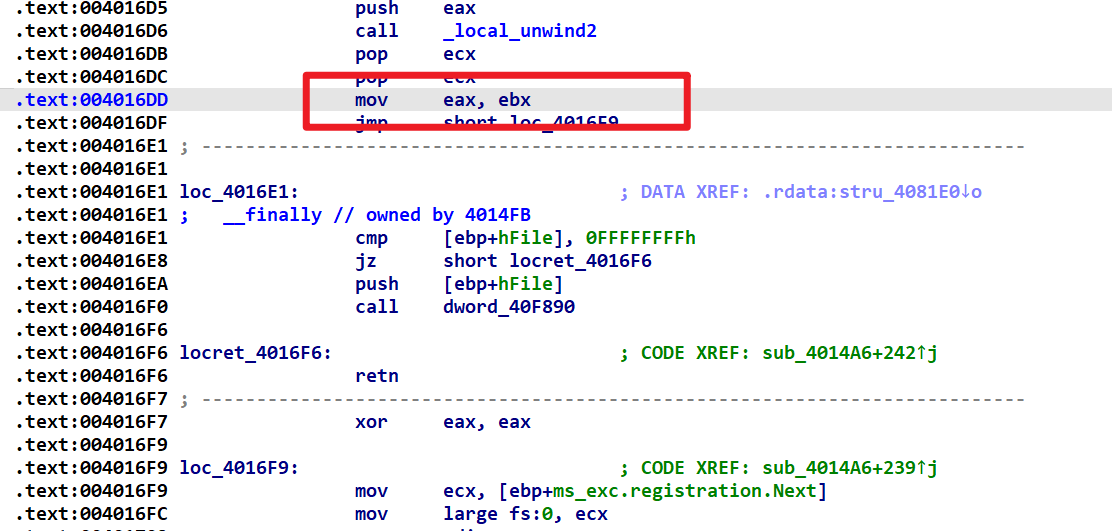

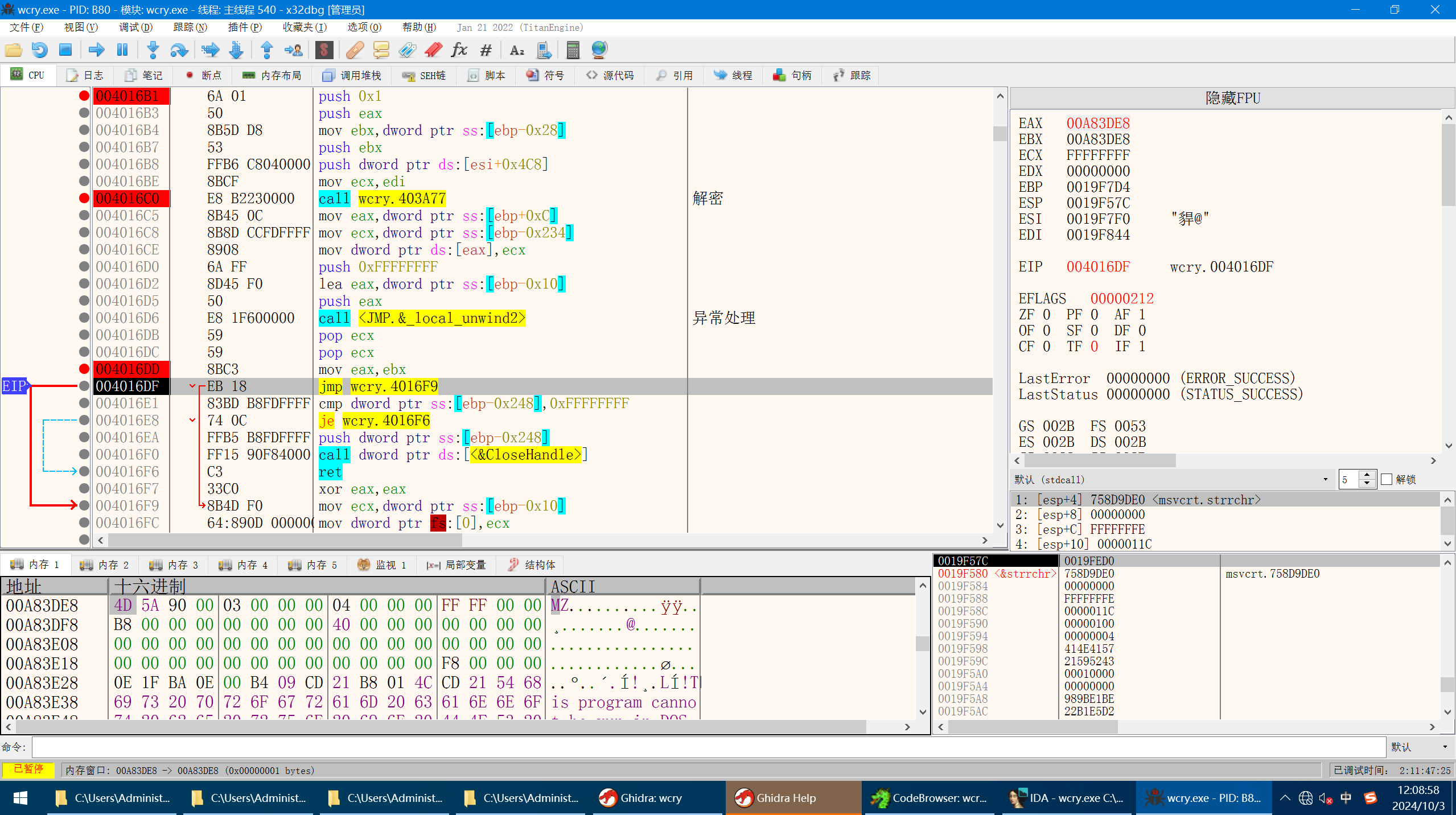

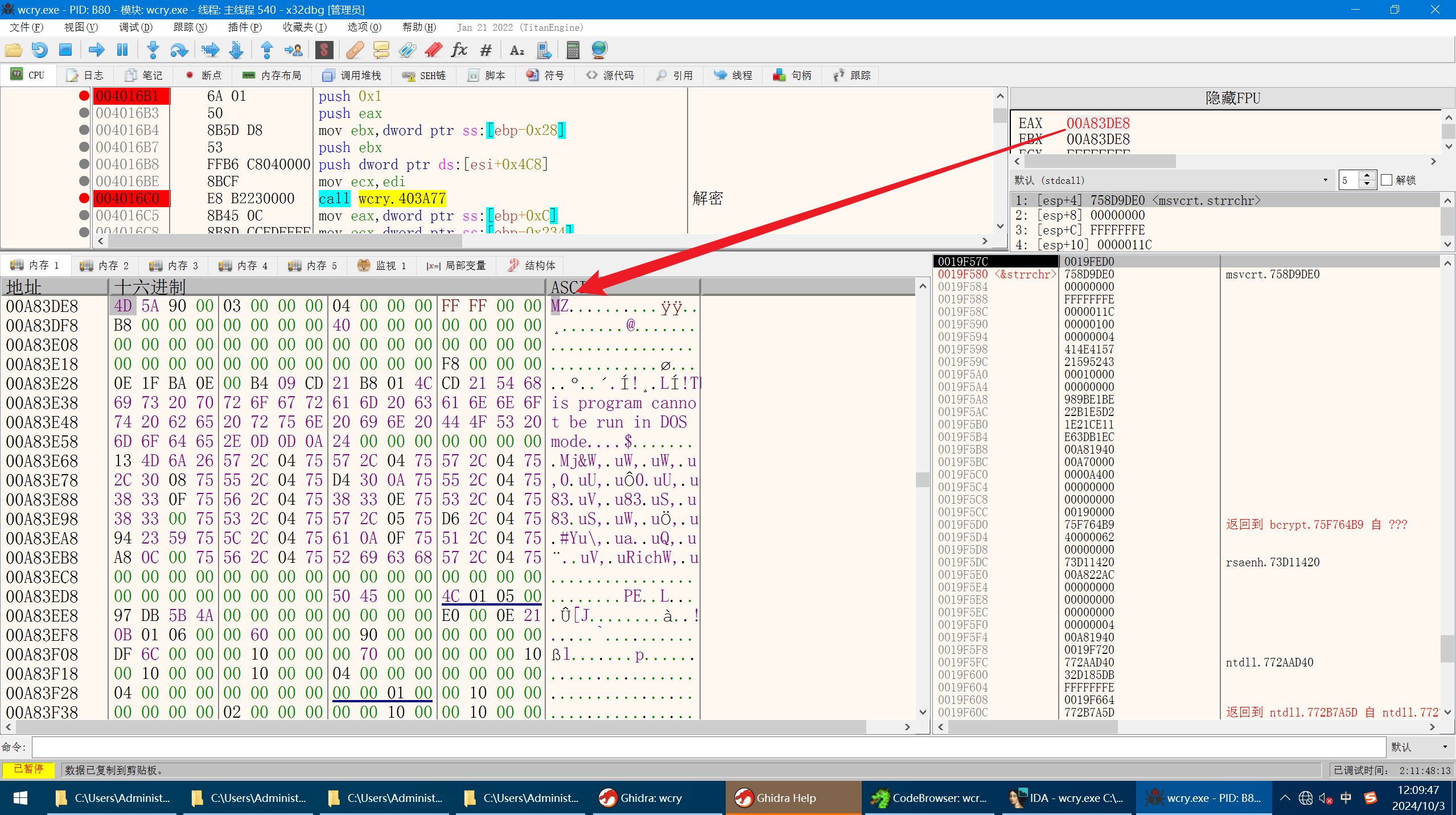

在上面这个函数中,判断完主要功能之后,要在内存中找到这块PE文件,直接在最后的return v4的地方按一下Tab,界面落在了mov eax, ebx的位置,所以这个函数返回的时候就是用的eax寄存器,使用x32跑到这里然后转到eax存的那个地址应该就是那个隐藏的dll文件了。

EAX是00A83DE8,在内存中转到,终于发现了这个MZ头

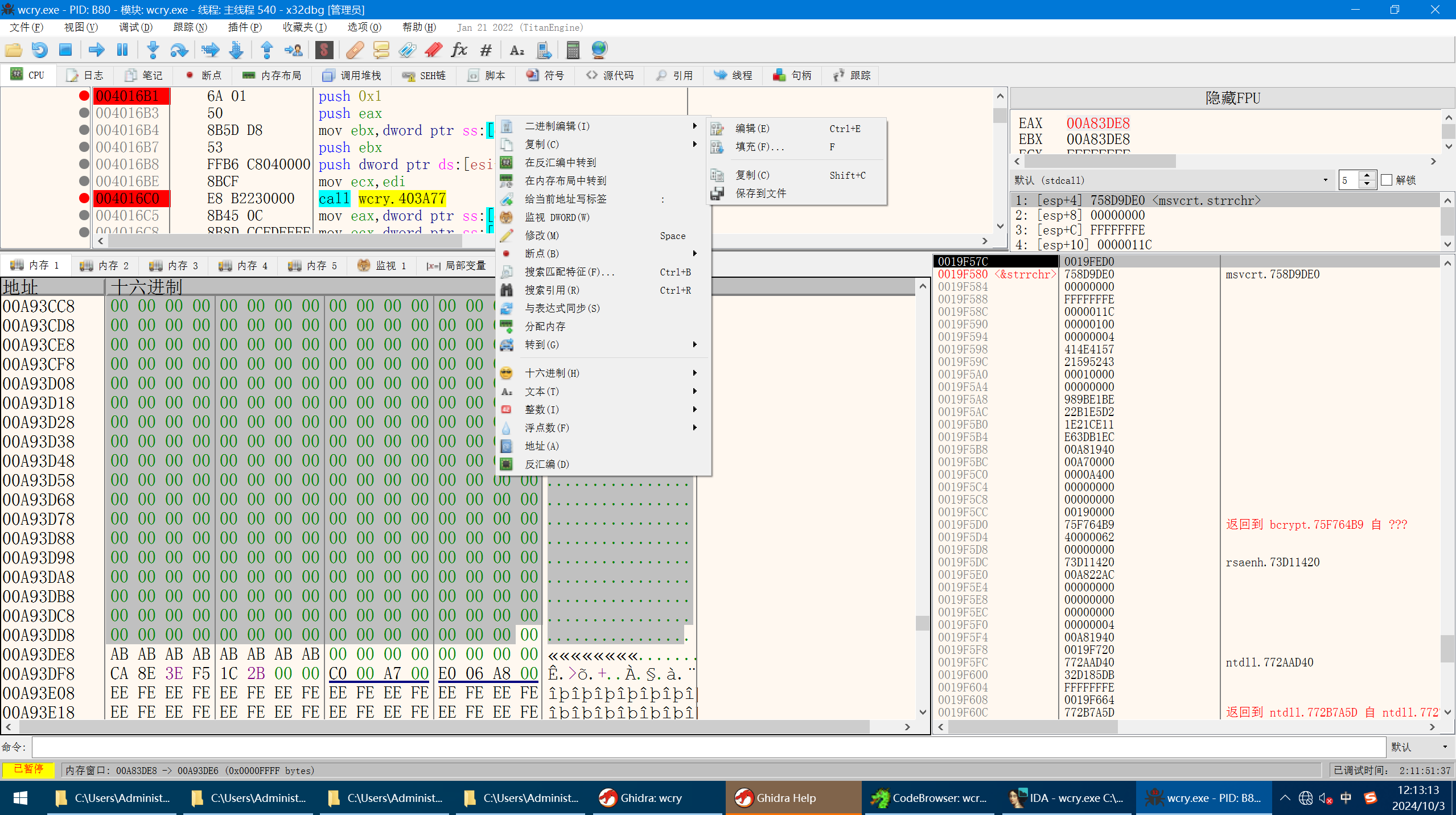

将这一大块属于这个dll的保存到文件

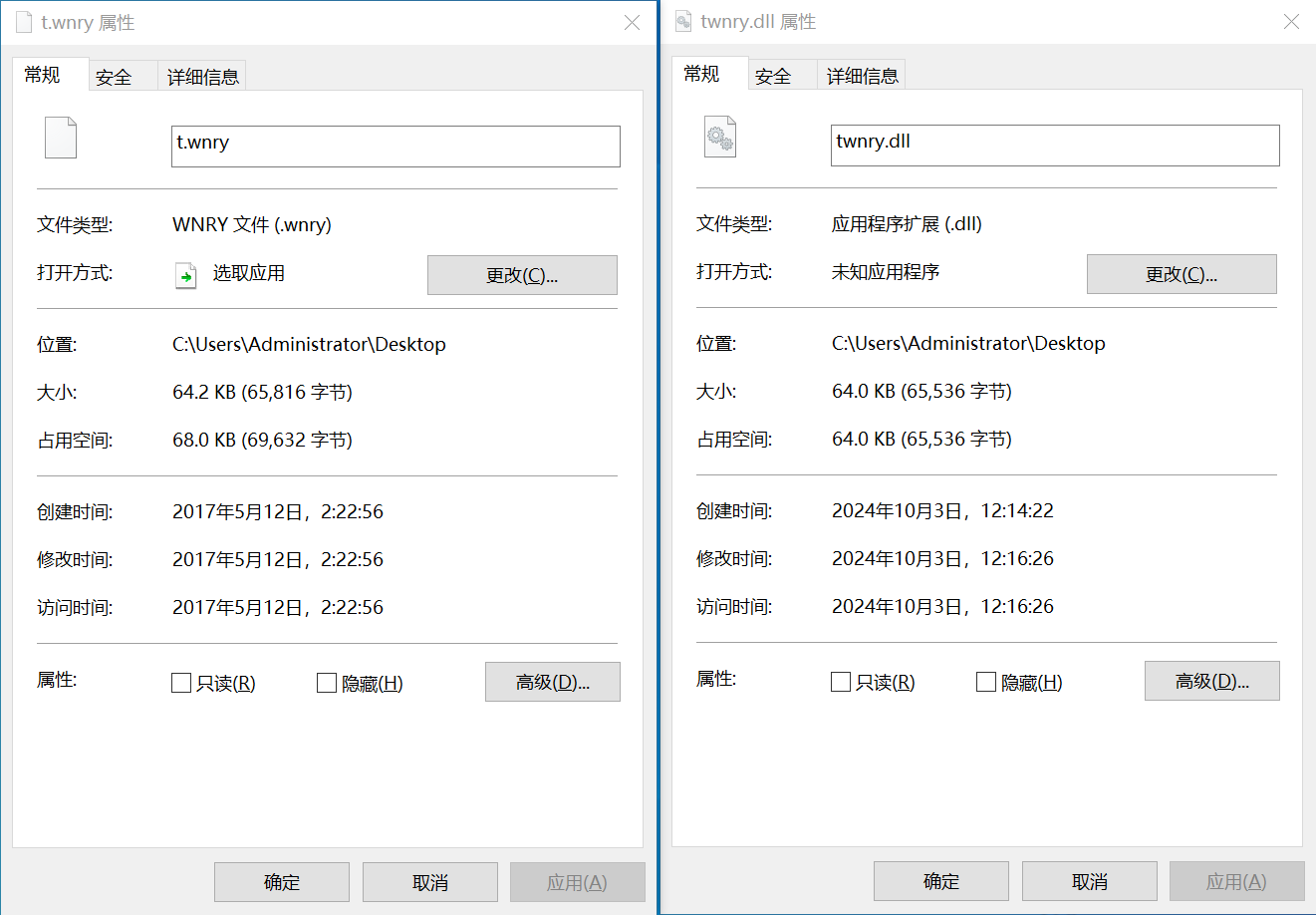

看看恁俩这个大小长得真像啊,就差0.2KB

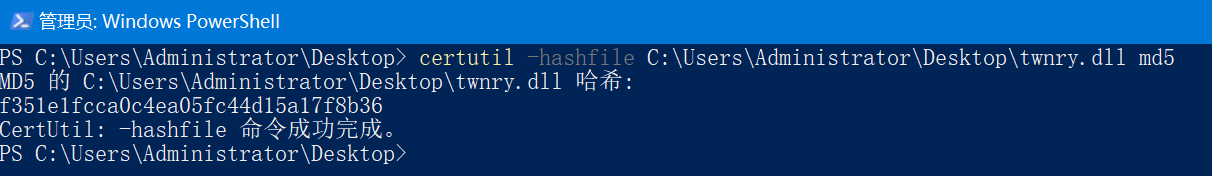

所以t.wnry解密后dll的md5应该是

f351e1fcca0c4ea05fc44d15a17f8b36

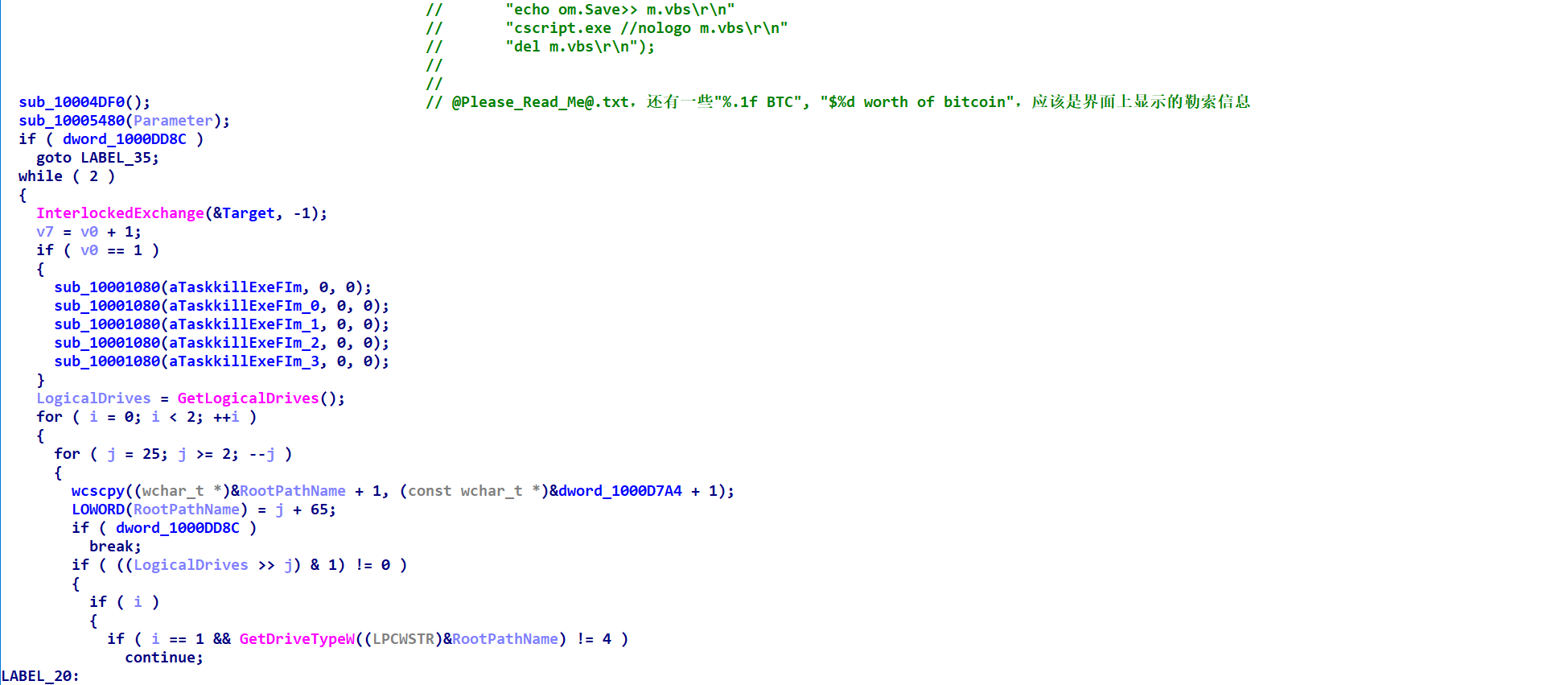

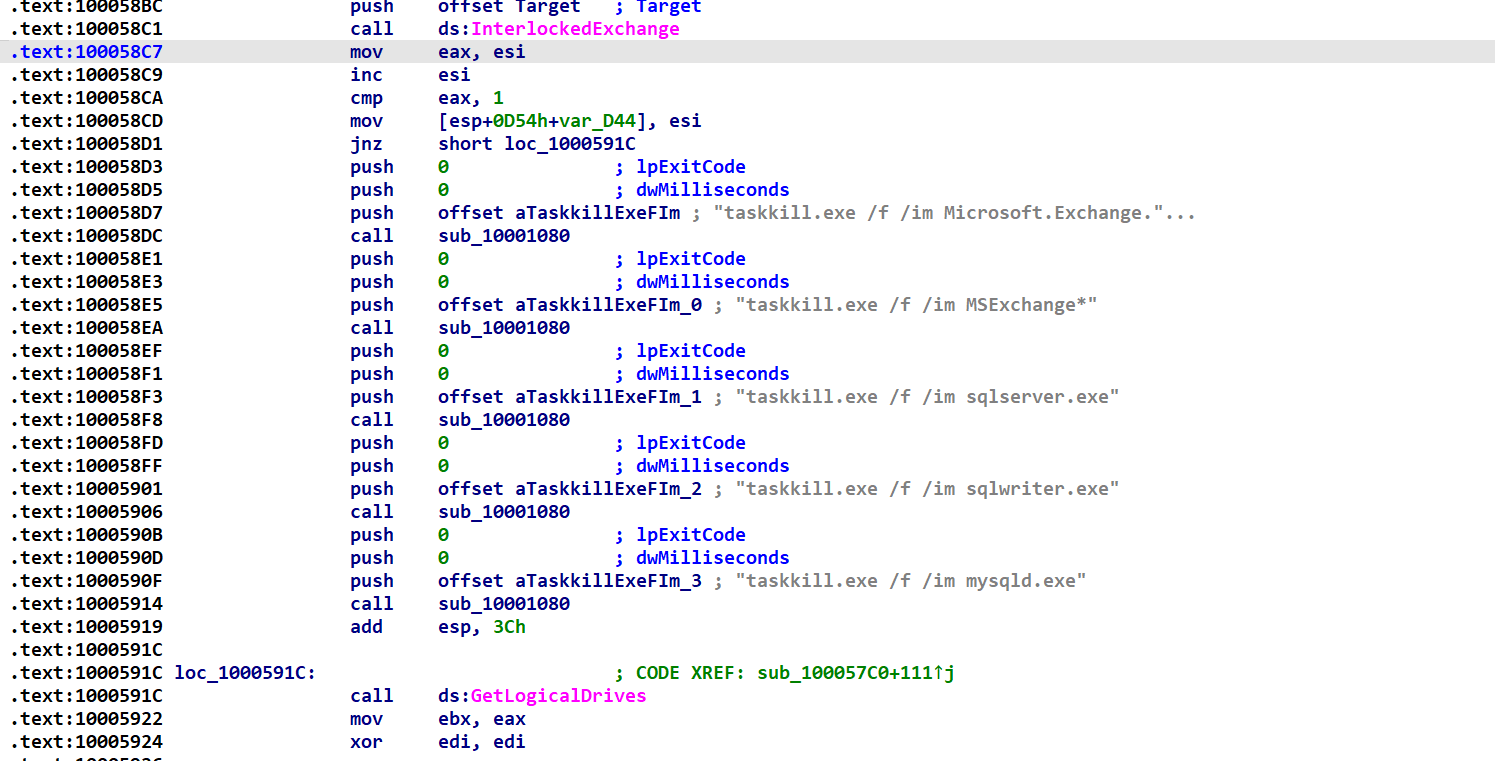

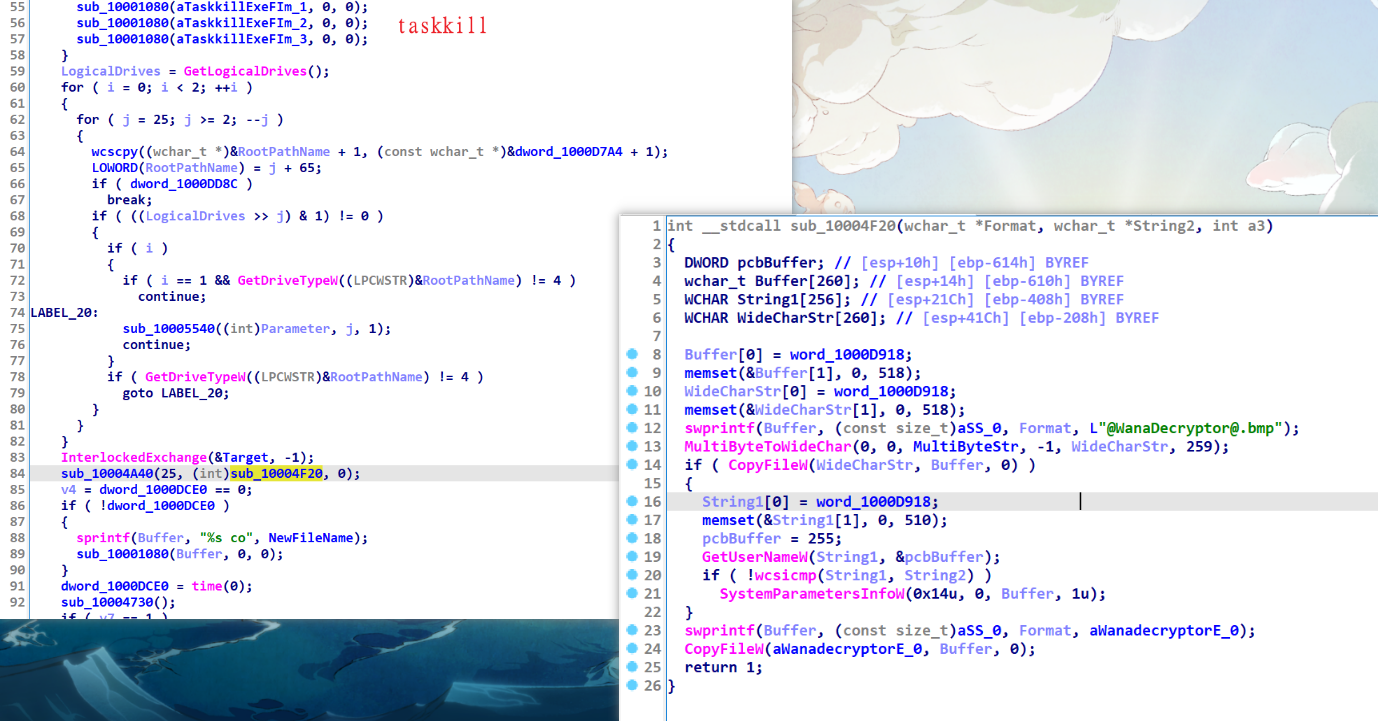

第一个循环调用了几次taskkill.exe

wcry.exe中:

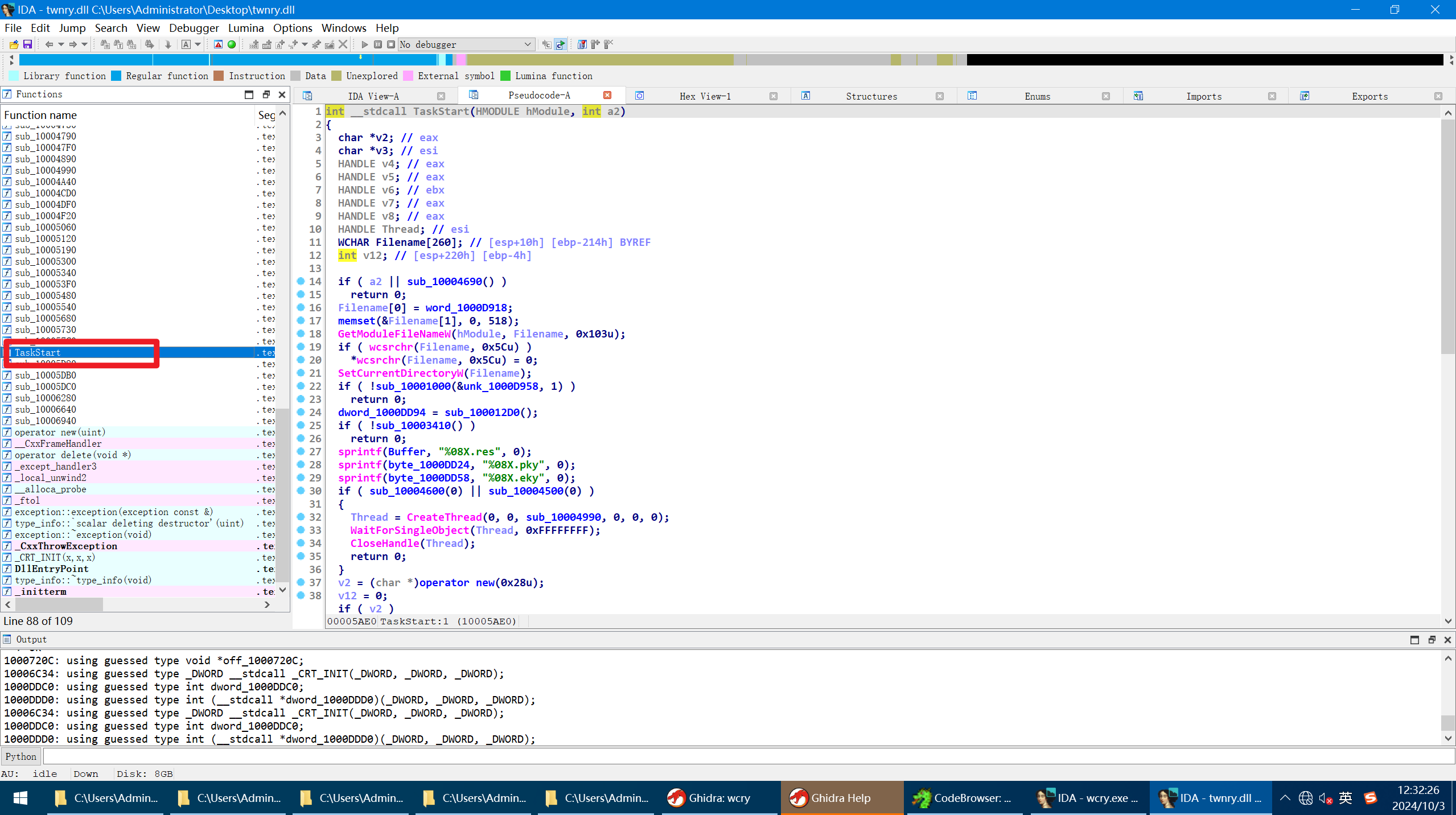

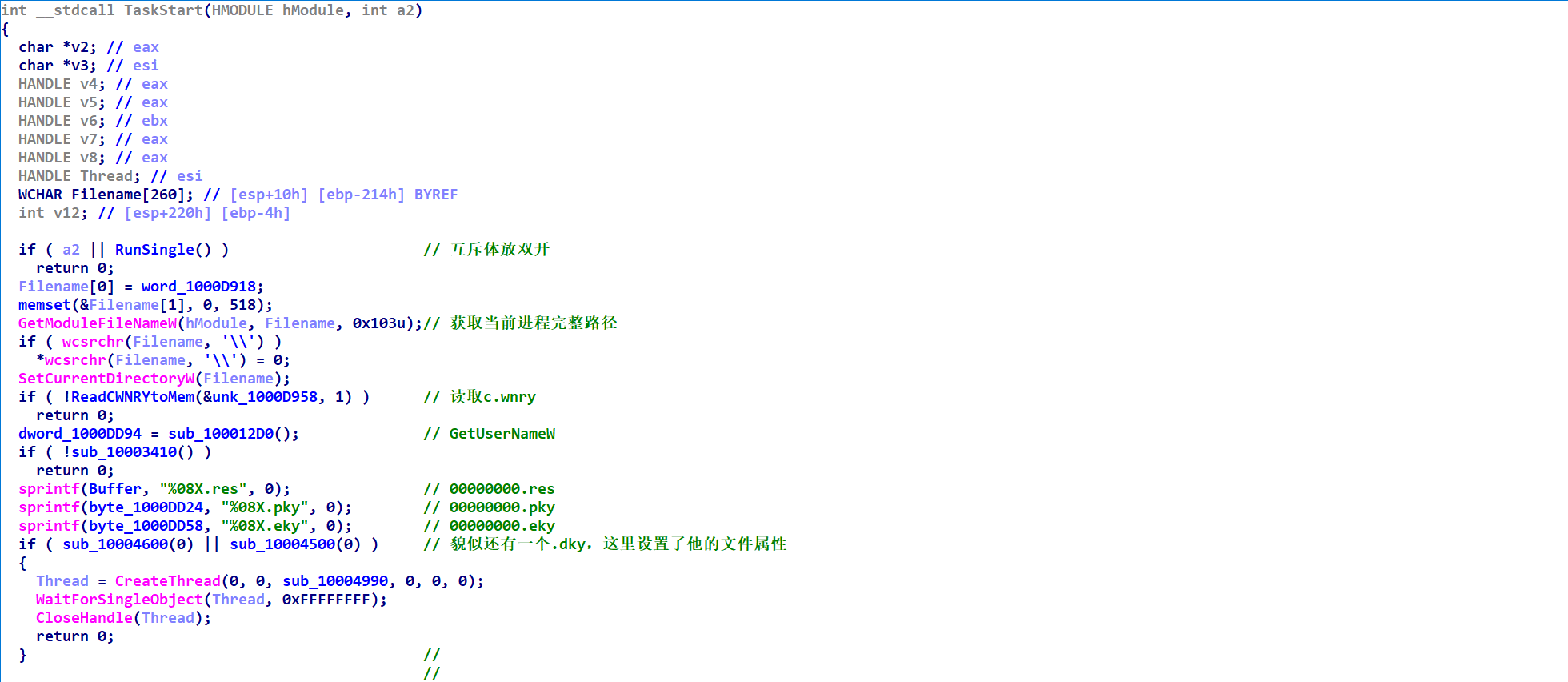

下面开始对dll中的TaskStart函数开始分析

将分出来的dll再扔到IDA中,找到TastStart函数

首先对着TaskStart一顿分析:

这一堆没有发现什么taskkill

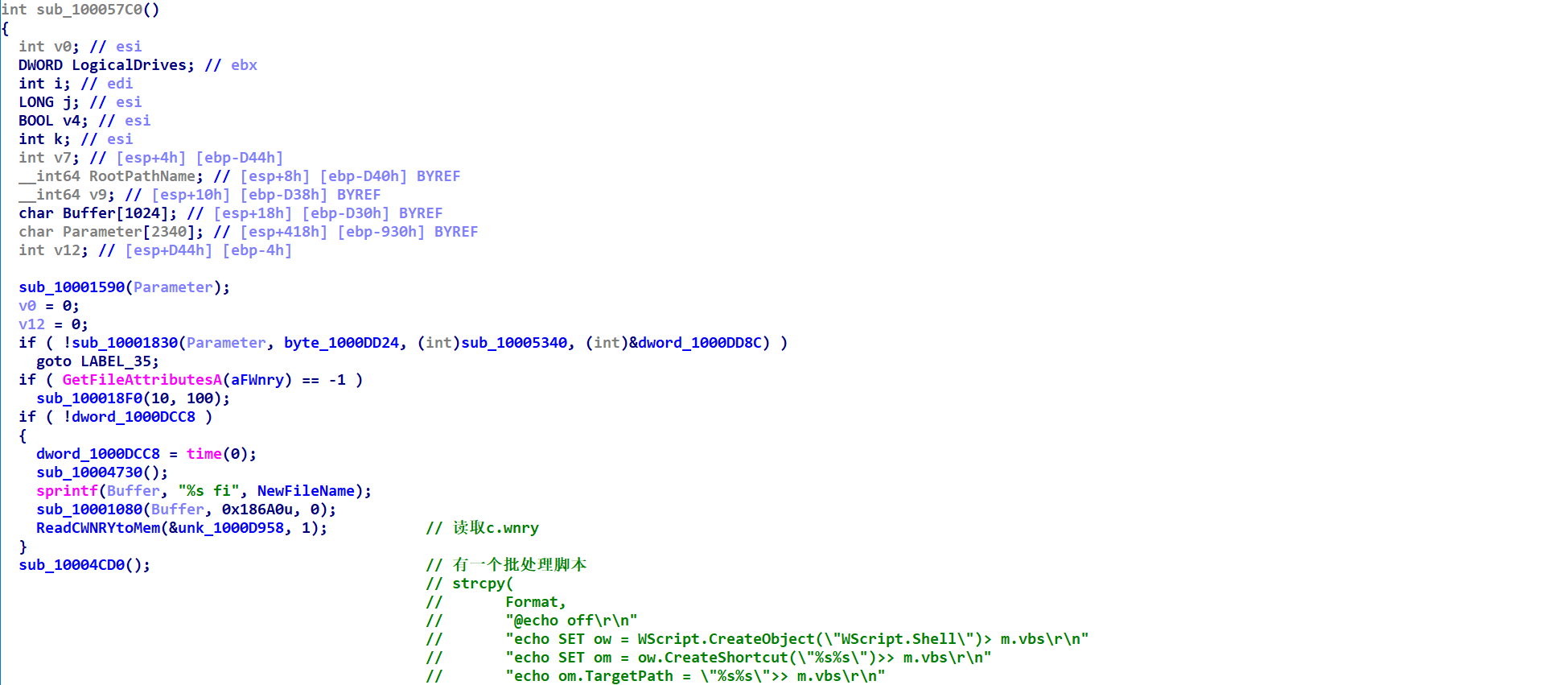

最后那个函数里面还有好多东西,我标了一个Important,进来看看

到这里就不用往下看了,已经发现了Taskkill,Tab切换到代码视图

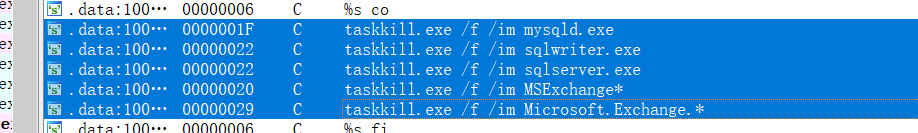

所以应该调用了5次taskkill.exe,不过我不是很懂题目中说的第一个循环是什么意思

不过……后来才发现,好像直接搜字符串也行

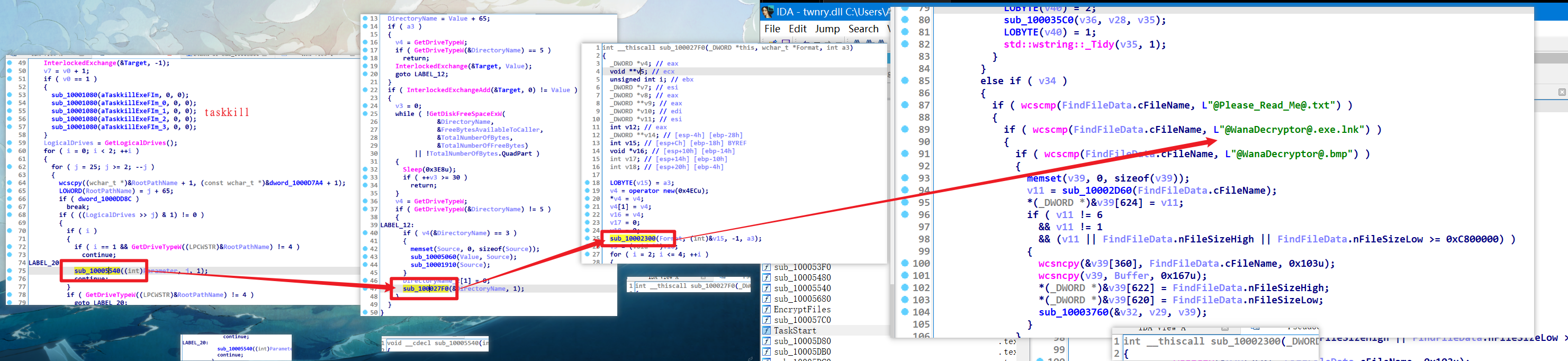

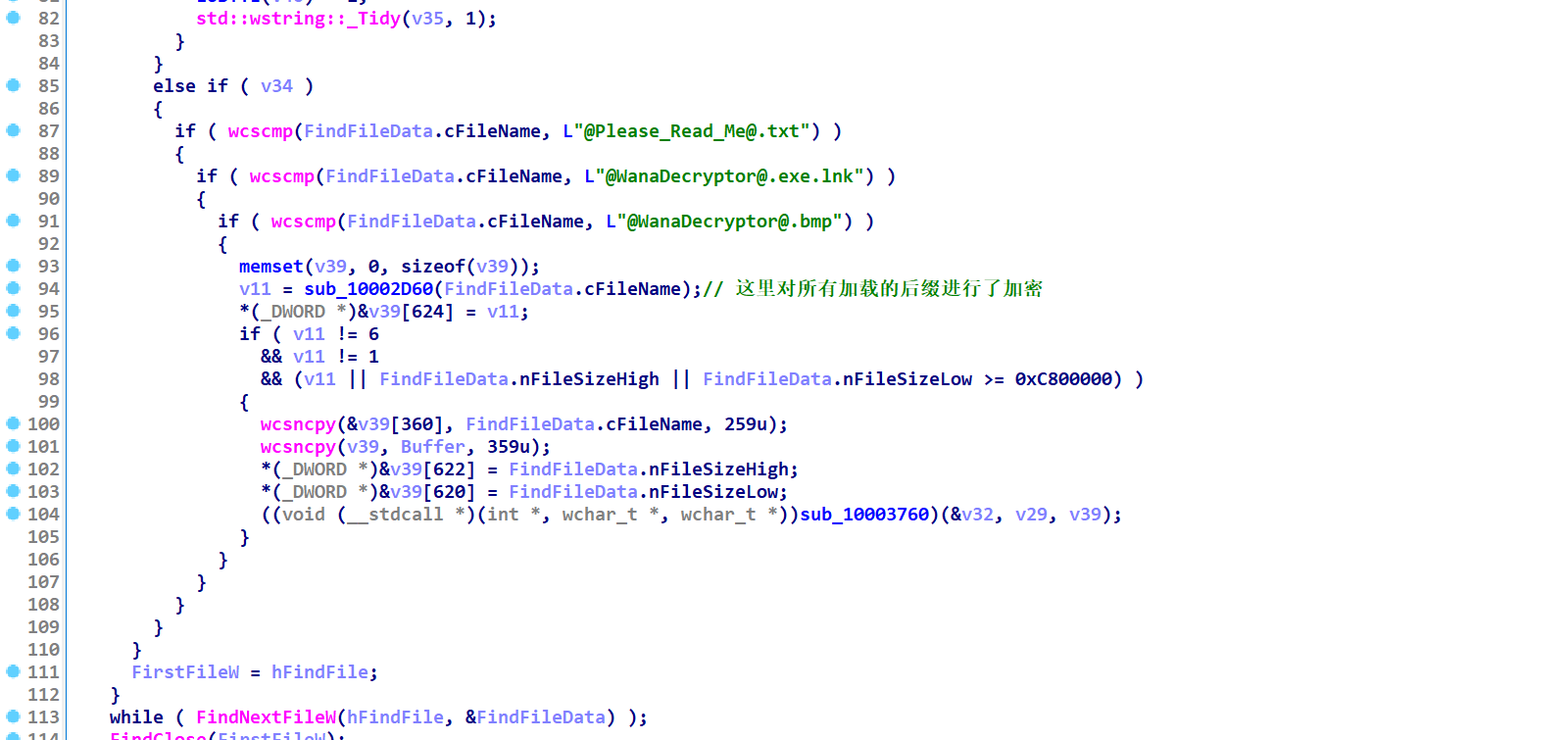

@WanaDecryptor@.exe.lnk文件是通过什么函数创建

首先要找到@WanaDecryptor@.exe.lnk这个东西

从上题的taskkill往下找,稍微翻一下就翻到了这个字符串所在的位置(也可以直接搜):

不过这里的逻辑好像是跳过这三个文件,对其他的所有(他要加密)的后缀进行加密,所以这三个文件应该在之前就创建了,所以再往前找

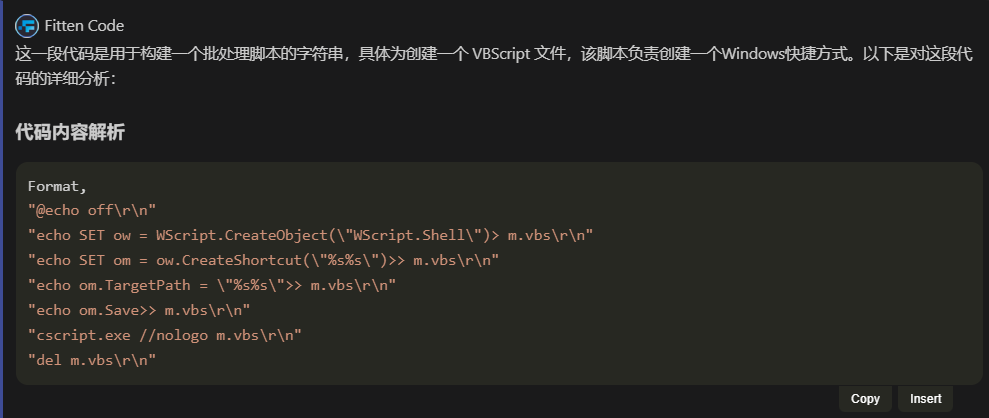

由于对批处理脚本不熟悉,所以分析完上面的一堆函数才来分析这个批处理脚本

也不会这玩意,问一下ai

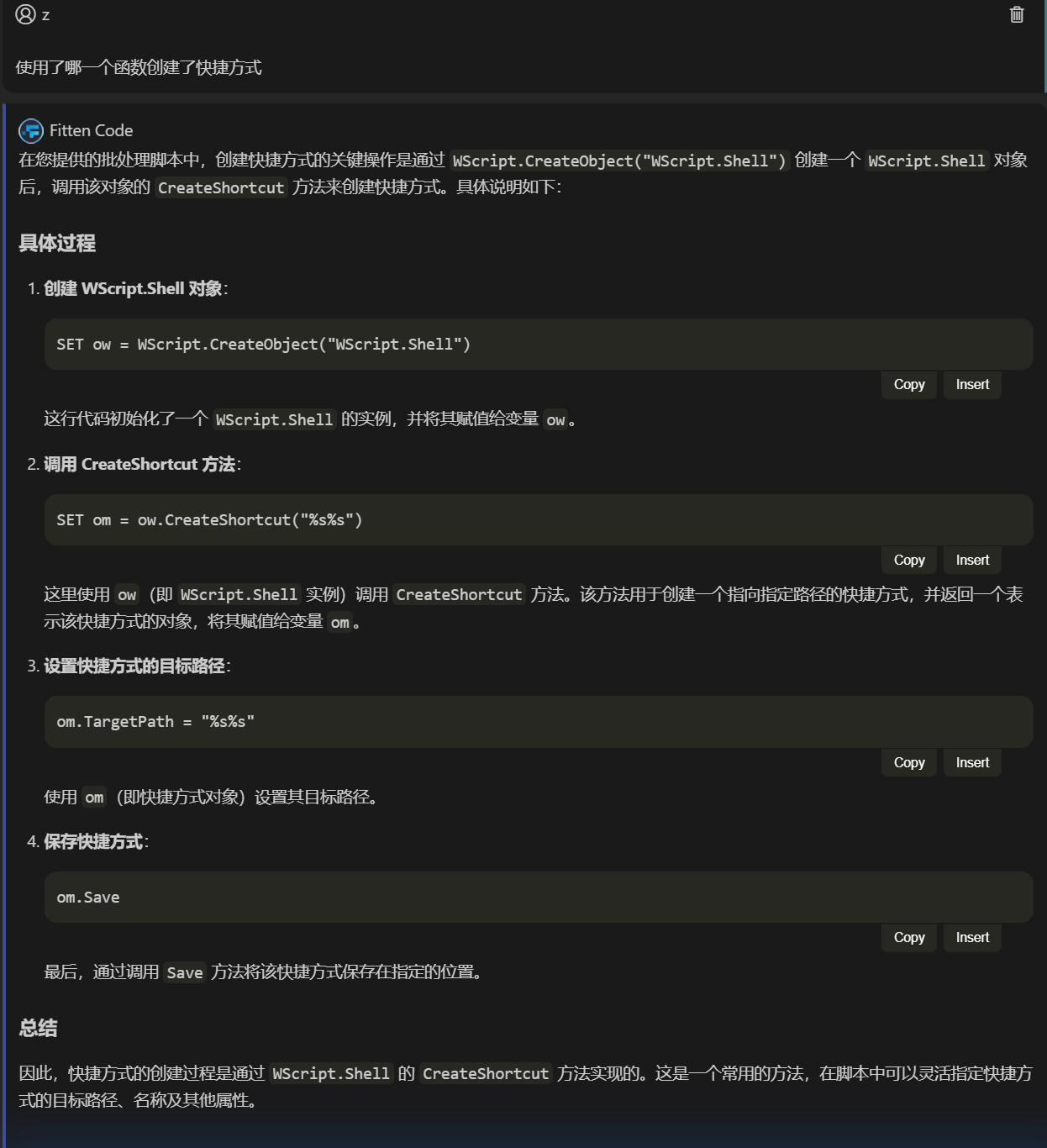

嗯……我觉得AI说得对!那就应该是CreateShortcut函数

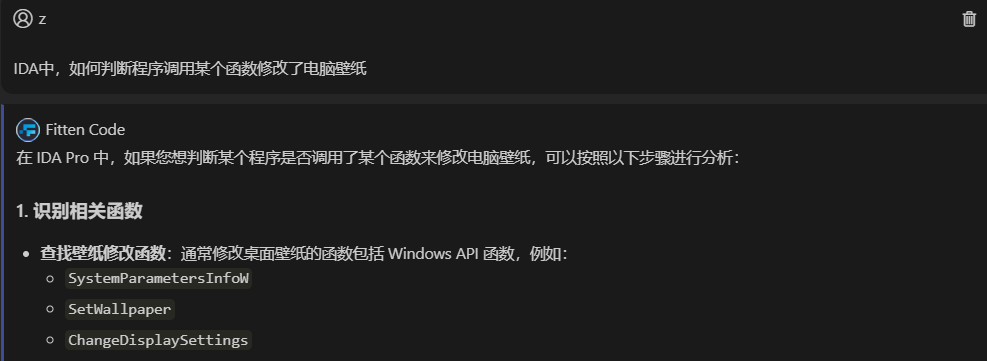

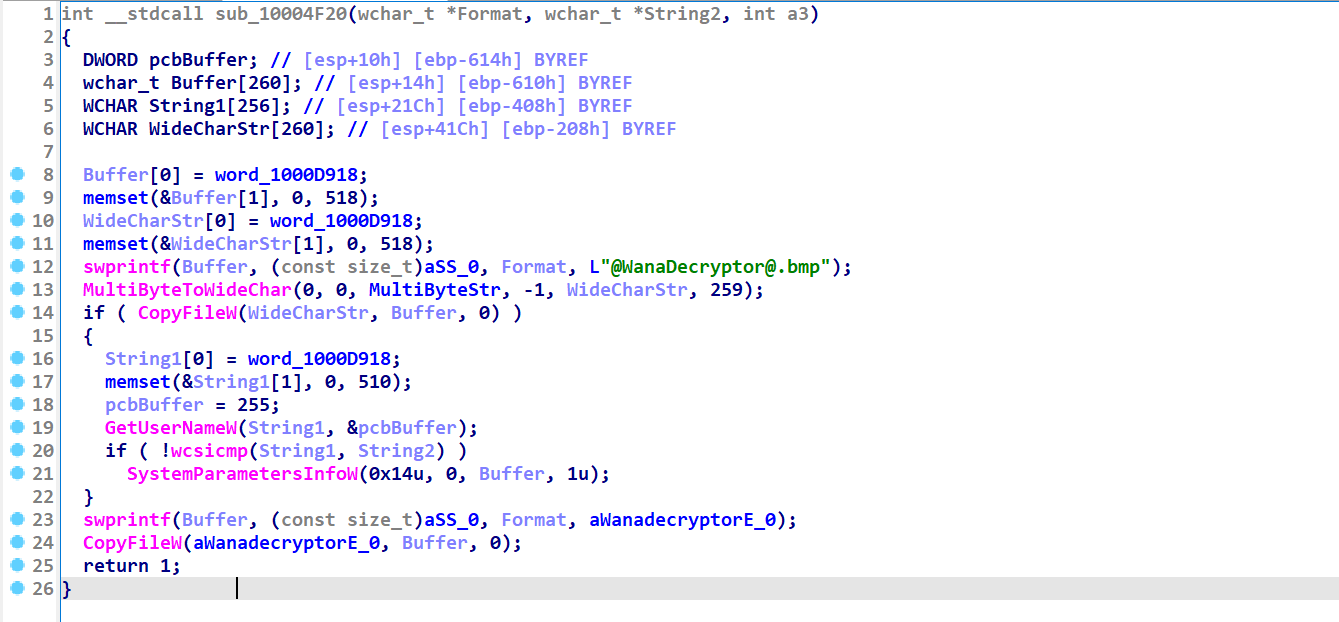

修改系统桌面壁纸是在哪个函数实现的

嗯,也不会,问问AI

不一会儿就翻出来了

答案让回答sub_xxxxx

sub_10004F20

答案是自己做的,做了将近两天,已经头昏眼花了,不一定对,如有不对请大大大大大大佬指教一下

2149

2149

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?