1.输入框还有注册有xss漏洞(一个反射一个存储)

解决:对输入数据进行Html Encode 处理,白名单过滤,过滤JavaScript 事件的

标签,开启http-only,装WAF等。

2.登录后的头像位置有文件上传漏洞

解决:在上传文件之前,应该对上传的文件进行验证,限制上传文件大小、文件类型等

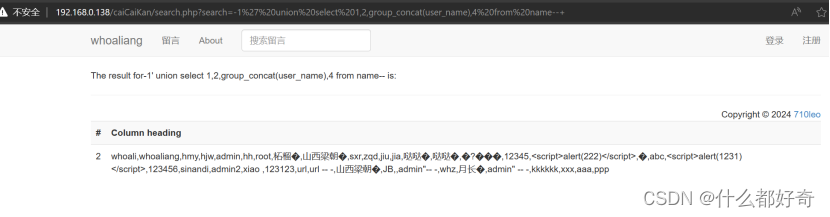

3.搜索留言框存在sql注入

解决:对输入进行验证和过滤,用户分配最小的权限,只授予其必要的操作权限

4.暴力破解

解决:限制登录失败次数和频率,实施双因素身份验证,对异常IP进行暂时封禁

5.万能密码

解决:添加过滤部分特殊符号禁止输入

6.文件包含

解决:对用户输入的数据做严格的验证,过滤掉非法字符和命令。避免攻击者通过输入恶意代码来利用文件包含漏洞。

强制检查要包含文件的路径是否是合法的,避免通过相对路径或绝对路径引入外部文件。

使用白名单机制,只允许包含特定目录下指定的文件,避免外部文件被引入系统。

设置防火墙规则,限制文件包含的请求来源,避免来自非信任来源的请求。

限制Web服务器进程的权限,减少安全漏洞的影响范围

定期更新应用程序以及相关的安全补丁

7.目录遍历

解决:对用户输入的数据做严格的验证,过滤掉非法字符和命令。避免攻击者通过输入恶意代码来利用文件包含漏洞。

在包含文件之前,强制检查要包含文件的路径是否是合法的,避免通过相对路径或绝对路径引入外部文件。

使用白名单机制,只允许包含特定目录下指定的文件,避免外部文件被引入系统。

设置防火墙规则,限制文件包含的请求来源,避免来自非信任来源的请求。

限制权限:限制Web服务器进程的权限,减少安全漏洞的影响范围

定期更新应用程序以及相关的安全补丁,以减少已知的漏洞和安全问题。

8.csrf

9.命令执行

最后两个需要admin权限我当时的靶场admin坏了没弄出来但确实有

本文详细介绍了输入框中的XSS漏洞、登录后头像上传漏洞、SQL注入、暴力破解、万能密码防范、文件包含漏洞、目录遍历、CSRF攻击以及命令执行等常见的Web安全问题,提供了解决方案,包括数据验证、权限控制、防火墙设置和定期更新等措施。

本文详细介绍了输入框中的XSS漏洞、登录后头像上传漏洞、SQL注入、暴力破解、万能密码防范、文件包含漏洞、目录遍历、CSRF攻击以及命令执行等常见的Web安全问题,提供了解决方案,包括数据验证、权限控制、防火墙设置和定期更新等措施。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?