在分布式系统中,安全性是一个至关重要的因素,特别是对于像 Dubbo 这样的高性能 RPC 框架,确保服务的安全性和数据传输的完整性至关重要。Dubbo 作为一个成熟的分布式服务框架,在安全性方面提供了多种措施和配置选项,帮助开发者保护服务的安全性和数据的完整性。

1. Dubbo 的安全需求

在分布式微服务架构中,服务之间的调用跨越了多个节点和网络,可能面临各种安全威胁,如未经授权的访问、数据篡改、中间人攻击等。为了保护服务的安全性和数据的完整性,Dubbo 需要解决以下几个主要安全问题:

-

认证与授权:确保只有合法的客户端或服务能够访问某些特定的服务。

-

数据加密:在服务之间的数据传输过程中,保护数据的机密性和完整性,防止数据被窃取或篡改。

-

流量控制:保护服务不被恶意滥用或暴露在过多的请求压力下。

-

服务治理和隔离:确保不同租户或环境下的服务隔离,防止不同服务之间的意外干扰。

2. Dubbo 的安全措施

2.1 服务认证和授权

Dubbo 通过访问控制列表(ACL,Access Control List)来实现服务的认证和授权。通过 ACL,可以限制只有某些 IP 地址或服务消费者能够访问服务提供者。

实现方法:

-

配置访问控制规则:可以在服务提供者或消费者的配置文件中设置

blacklist(黑名单)或whitelist(白名单)策略,来控制哪些 IP 地址可以访问服务。 -

示例配置:

在服务提供者的

application.yml中,可以使用以下配置来限制访问:dubbo: provider: blacklist: 192.168.1.100,192.168.1.101 # 黑名单,禁止这些 IP 访问 whitelist: 192.168.1.* # 白名单,允许这些 IP 访问 -

优点:通过 IP 白名单和黑名单控制,能有效防止不受信任的服务或客户端调用敏感服务。

-

缺点:基于 IP 的控制相对较为基础,无法解决复杂的访问控制需求,如基于用户或角色的访问控制。

2.2 数据传输加密

为了保护服务之间的数据传输安全,Dubbo 可以通过传输层安全(TLS)协议来加密通信。通过 TLS,加密通道能够防止数据被窃取和篡改。

实现方法:

-

使用 SSL/TLS 加密传输:在服务提供者和消费者的配置文件中启用 SSL/TLS。

-

配置示例:

在服务提供者的

application.yml中,启用 SSL 配置:dubbo: protocol: name: dubbo port: 20880 ssl-enabled: true # 启用 SSL/TLS 加密 ssl-keystore: classpath:keystore.jks # 指定密钥库 ssl-keystore-password: changeit # 密钥库密码在服务消费者的

application.yml中,启用 SSL 配置:dubbo: protocol: ssl-enabled: true # 启用 SSL/TLS 加密

-

优点:通过 SSL/TLS,可以有效防止数据在传输过程中被窃取和篡改。

-

缺点:启用 SSL/TLS 会增加一定的性能开销,需要根据实际业务场景权衡安全性和性能。

2.3 服务端限流与熔断

为了保护服务不被恶意滥用或暴露在过多的请求压力下,Dubbo 提供了限流和熔断机制。通过限流可以控制服务的最大请求数,避免服务过载;而通过熔断可以在服务出现异常时快速失败,防止雪崩效应。

实现方法:

-

限流:可以通过配置服务的最大并发数或请求数来实现限流。

-

熔断:可以使用第三方熔断器(如 Sentinel 或 Resilience4j)与 Dubbo 集成,来实现更复杂的熔断策略。

-

配置示例:

在

application.yml中配置限流和熔断:dubbo: consumer: actives: 10 # 设置消费者最大并发数为 10使用 Sentinel 实现熔断和流量控制:

spring: cloud: sentinel: transport: dashboard: localhost:8080 # 配置 Sentinel 控制台地址 -

优点:限流和熔断可以有效保护服务的稳定性,避免过载和雪崩效应。

-

缺点:需要结合业务实际情况和流量模式,合理设置限流和熔断参数,避免误触发。

2.4 服务隔离与多租户支持

在多租户环境下,需要确保不同租户之间的服务隔离,防止数据泄露和意外干扰。Dubbo 通过服务分组(Service Group)和版本控制(Service Version)来实现服务隔离。

实现方法:

-

服务分组(Service Group):可以为每个租户配置不同的服务分组,确保服务的调用在分组内进行隔离。

-

服务版本控制(Service Version):可以通过版本控制来实现不同版本服务的隔离,防止兼容性问题和不兼容的服务调用。

-

配置示例:

在

application.yml中配置服务分组和版本:dubbo: provider: group: groupA # 配置服务分组 version: 1.0.0 # 配置服务版本 -

优点:服务隔离和多租户支持能够有效防止不同服务之间的相互干扰,提升服务安全性。

-

缺点:需要针对不同的业务场景,合理设置服务分组和版本。

2.5 数据审计和日志记录

安全策略的一个重要方面是审计和日志记录。Dubbo 提供了扩展点和拦截器机制,允许开发者对服务调用进行监控和记录,帮助检测和追踪异常行为。

实现方法:

-

扩展点机制:通过 Dubbo 的 Filter 扩展点,可以在服务调用之前或之后执行自定义逻辑。

-

配置示例:

实现一个自定义的安全过滤器,用于记录每次服务调用的详细信息:

import org.apache.dubbo.rpc.*; public class SecurityAuditFilter implements Filter { @Override public Result invoke(Invoker<?> invoker, Invocation invocation) throws RpcException { // 记录调用信息 System.out.println("调用服务:" + invoker.getInterface().getName() + " 方法:" + invocation.getMethodName()); return invoker.invoke(invocation); // 调用后续服务 } }在

application.yml中启用自定义过滤器:dubbo: provider: filter: securityAuditFilter # 启用自定义安全过滤器 -

优点:通过审计和日志记录,可以有效监控服务调用行为,检测潜在的安全威胁。

-

缺点:需要合理设计审计策略和日志存储,避免过多的日志对系统性能产生影响。

3. Dubbo 安全的最佳实践

-

合理配置认证和授权:确保只有经过认证和授权的客户端或服务可以访问特定的服务。

-

使用加密传输:对于敏感数据和跨网络的服务调用,启用 SSL/TLS 加密,确保数据传输的安全性。

-

启用限流和熔断机制:为关键服务配置合理的限流和熔断策略,防止服务过载和雪崩效应。

-

分组和版本控制:利用服务分组和版本控制,确保服务的隔离和多租户支持,避免不同服务之间的相互干扰。

-

监控和审计:通过日志记录和审计机制,监控服务调用行为,检测异常访问和潜在的安全威胁。

-

定期更新和安全扫描:定期更新 Dubbo 框架和相关依赖库,及时修补已知的安全漏洞,并进行安全扫描。

4. 结论

Dubbo 提供了一系列安全措施来保护分布式服务架构中的服务和数据安全。通过合理配置认证

、授权、加密传输、限流熔断、服务隔离、监控和审计等机制,开发者可以有效提升 Dubbo 应用的安全性。在实际应用中,还需要结合具体的业务场景和安全需求,设计和实现更加灵活和健壮的安全策略。

最后

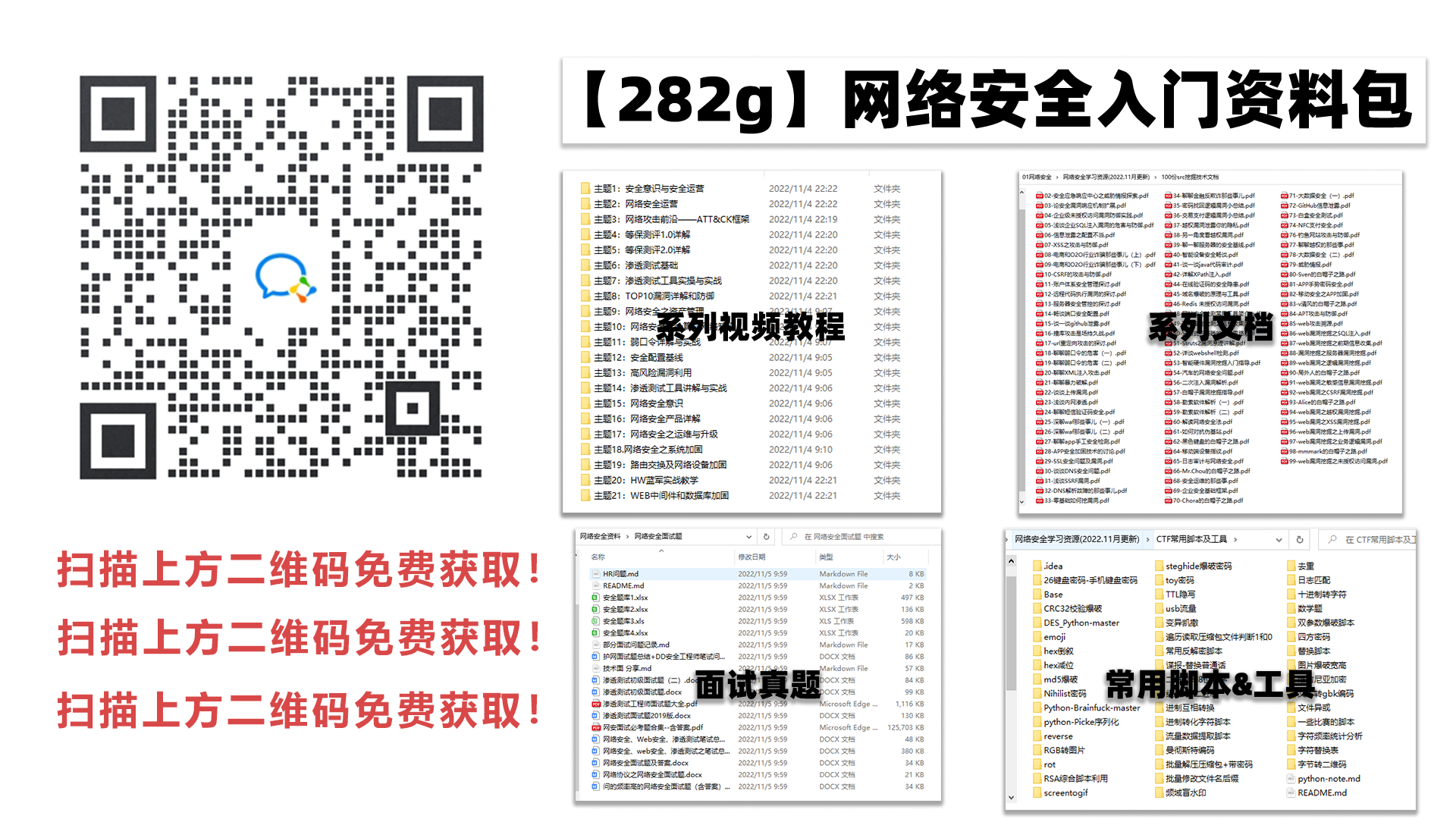

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,大家如果有不懂的地方可以找我咨询,我保证知无不言言无不尽,需要相关资料也可以找我要,我的网盘里一大堆资料都在吃灰呢。

干货主要有:

①1000+CTF历届题库(主流和经典的应该都有了)

②CTF技术文档(最全中文版)

③项目源码(四五十个有趣且经典的练手项目及源码)

④ CTF大赛、web安全、渗透测试方面的视频(适合小白学习)

⑤ 网络安全学习路线图(告别不入流的学习)

⑥ CTF/渗透测试工具镜像文件大全

⑦ 2023密码学/隐身术/PWN技术手册大全

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

扫码领取

882

882

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?