目前,随着应用市场内应用数量爆炸式的增长,App营销和推广的难度也越来越大,刷榜被普遍认为是一种应用推广的最佳捷径,它能够在短期内大幅提高下载量和用户量,进而提高应用的曝光率。曝光率的提升,带来下载量的激增,而激增的下载量又会保证排名靠前,以此呈现出滚雪球式的增长。国内App刷榜市场正逐步发展壮大,并衍生为一条完整的灰色产业链:应用开发者、刷榜服务商已经形成了一个紧密的结构。

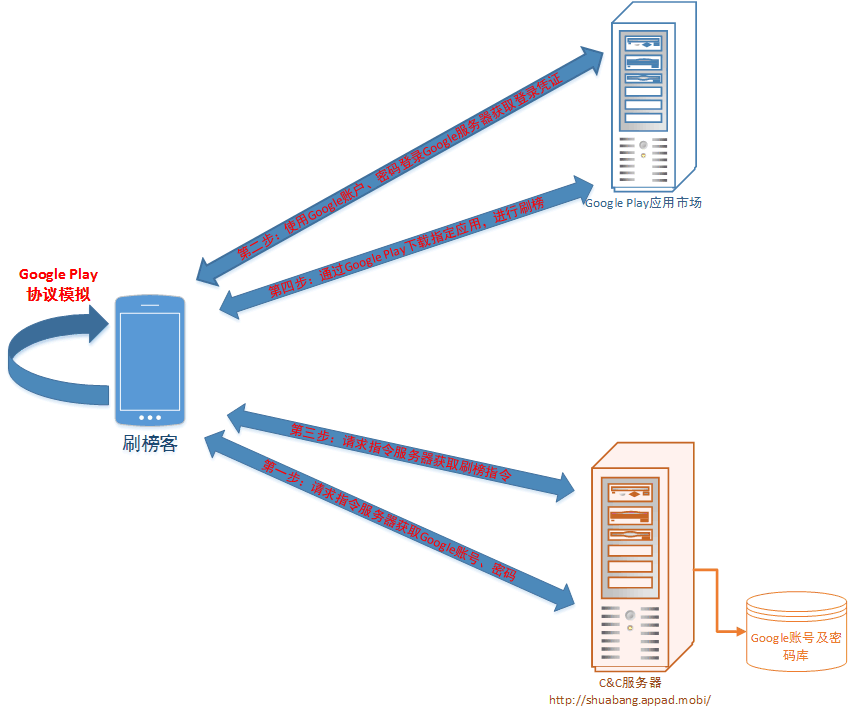

近日,百度安全实验室发现了一款专用于恶意刷榜的“刷榜客”手机僵尸木马。该木马内嵌与正常应用中,当用户安装此类应用后,用户设备即成为“刷榜客”僵尸。”刷榜客”手机木马的工作流程如下:

1、“刷榜客”请求控制服务器获取Google账号、密码登录信息。控制服务器返回Google登录帐户名及密码。

2、“刷榜客”获取登录Google账户和密码后,使用获取到的账号信息,通过模拟Google Play协议获取登录授权。

3、获得Google登录授权后,“刷榜客”请求控制服务器获取刷榜指令。

4、“刷榜客”根据刷榜指令,通过Google Play下载指定的应用,进行刷榜。

感染“刷榜客”手机木马的用户,会被“刷榜党”远程控制实施恶意刷榜,刷榜过程会消耗大量的数据流量。从控制服务器信息来看,该手机木马由国内开发者开发,由于国内网络的限制,该木马并不针对中国用户。

一、控制服务器相关功能分析:

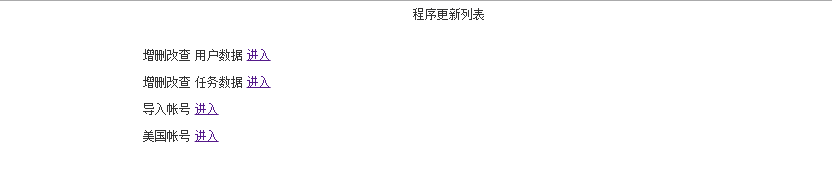

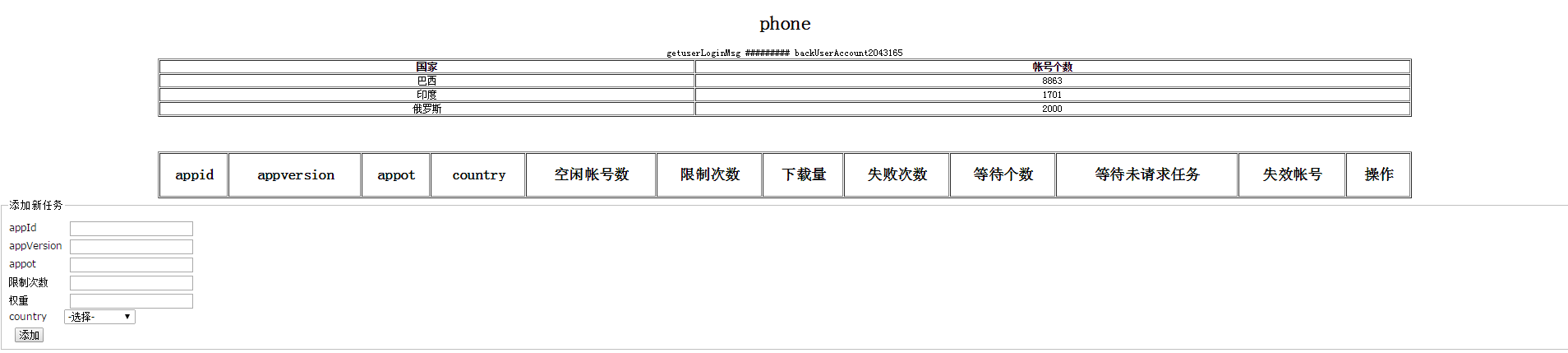

访问指令控制服务器,即可直接进入服务器管理界面。服务器提供功能列表如下:

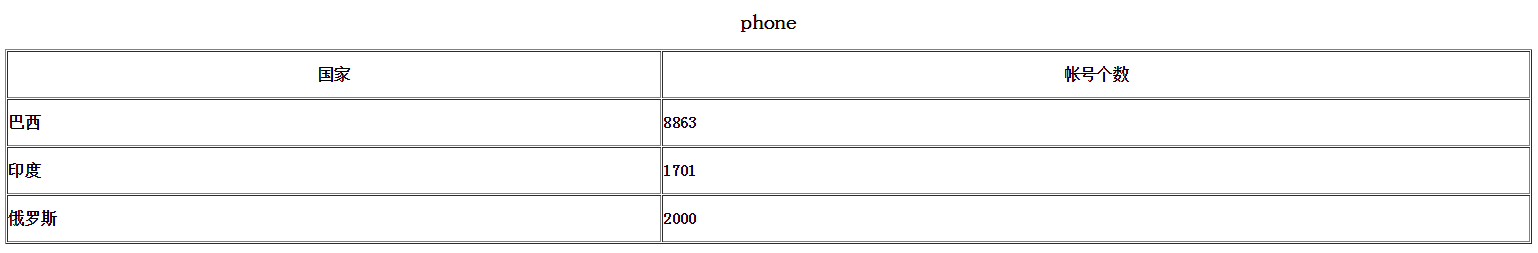

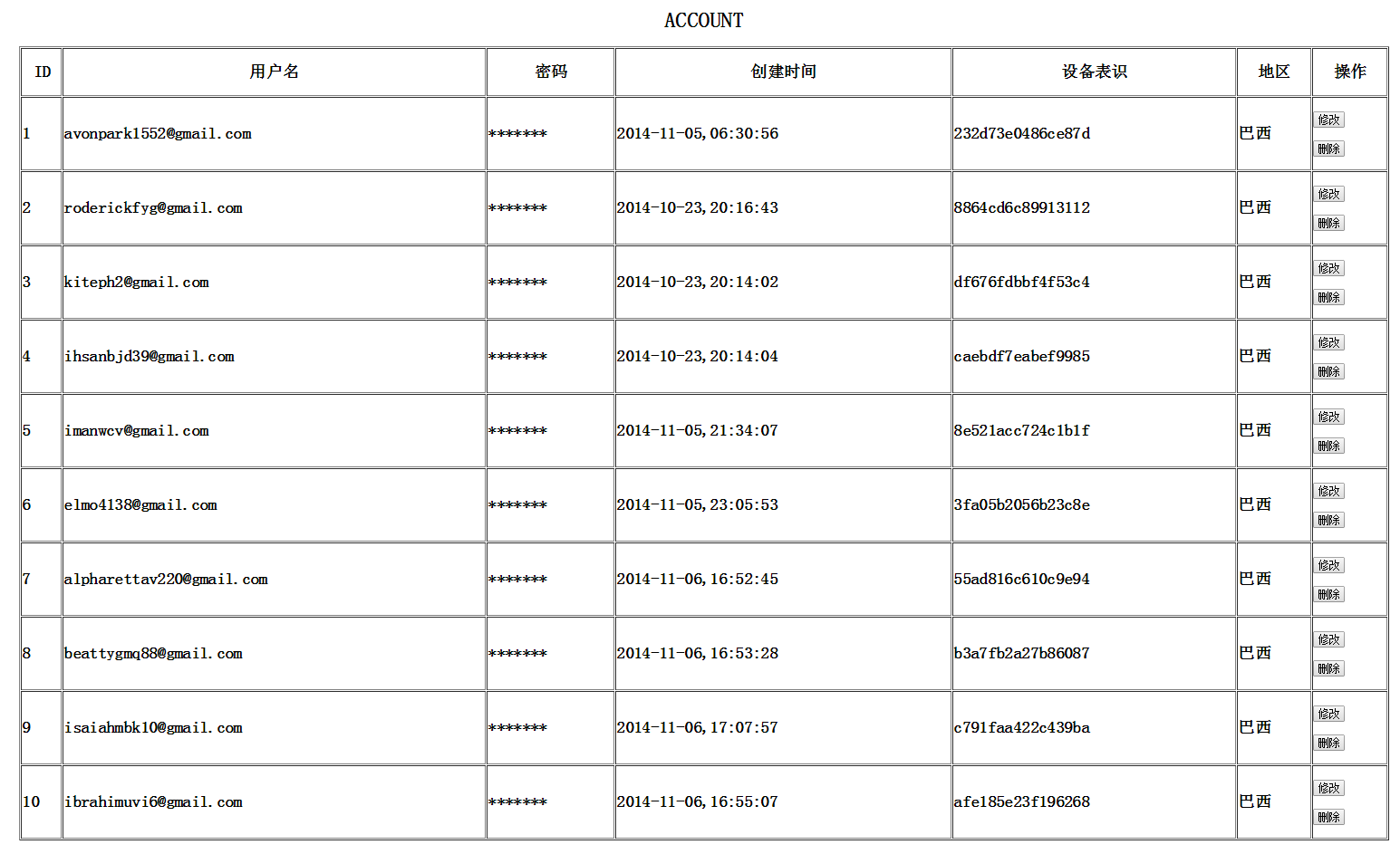

1、进入“增删改查 用户数据”页面,可以查看、修改、删除服务器已有的Google账号信息。目前服务器已有上万的Google账号、密码用于恶意刷榜。

2、进入“增删改查 任务数据”页面,可以新建刷榜任务。

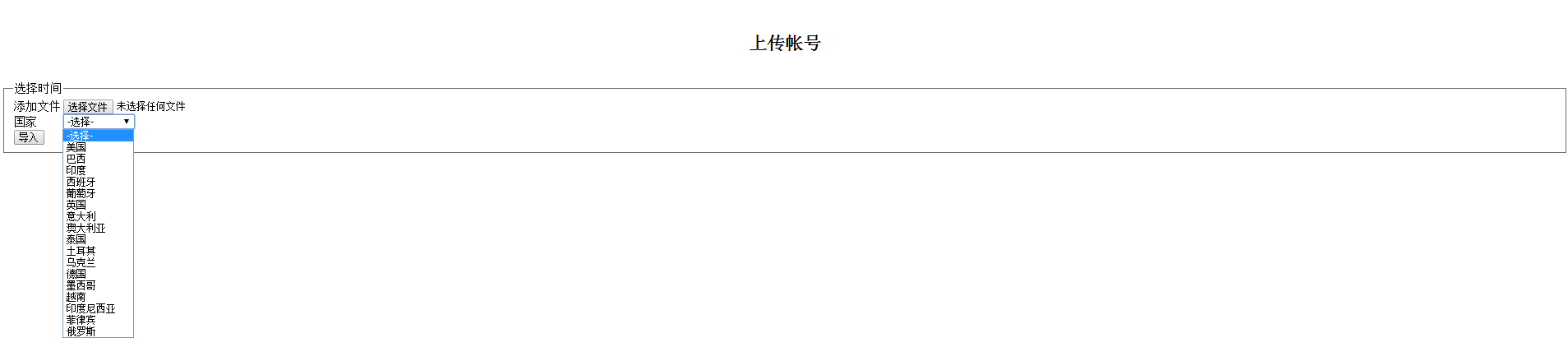

3、进入“导入账户” 页面,可以根据国家,进行批量Google账户,密码信息上传。

二、“刷榜客”手机木马分析

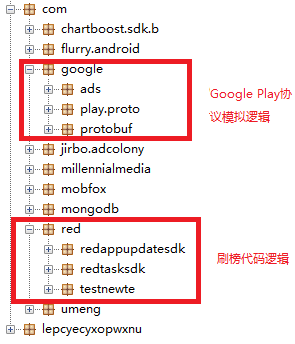

1、恶意代码结构图

2、恶意代码分析

点击图标进入程序后,调用Task.init立即启动相关的刷榜代码:

Task.inti启动TaskService服务

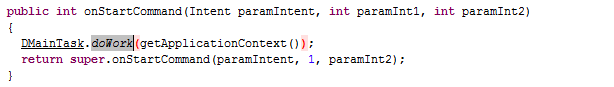

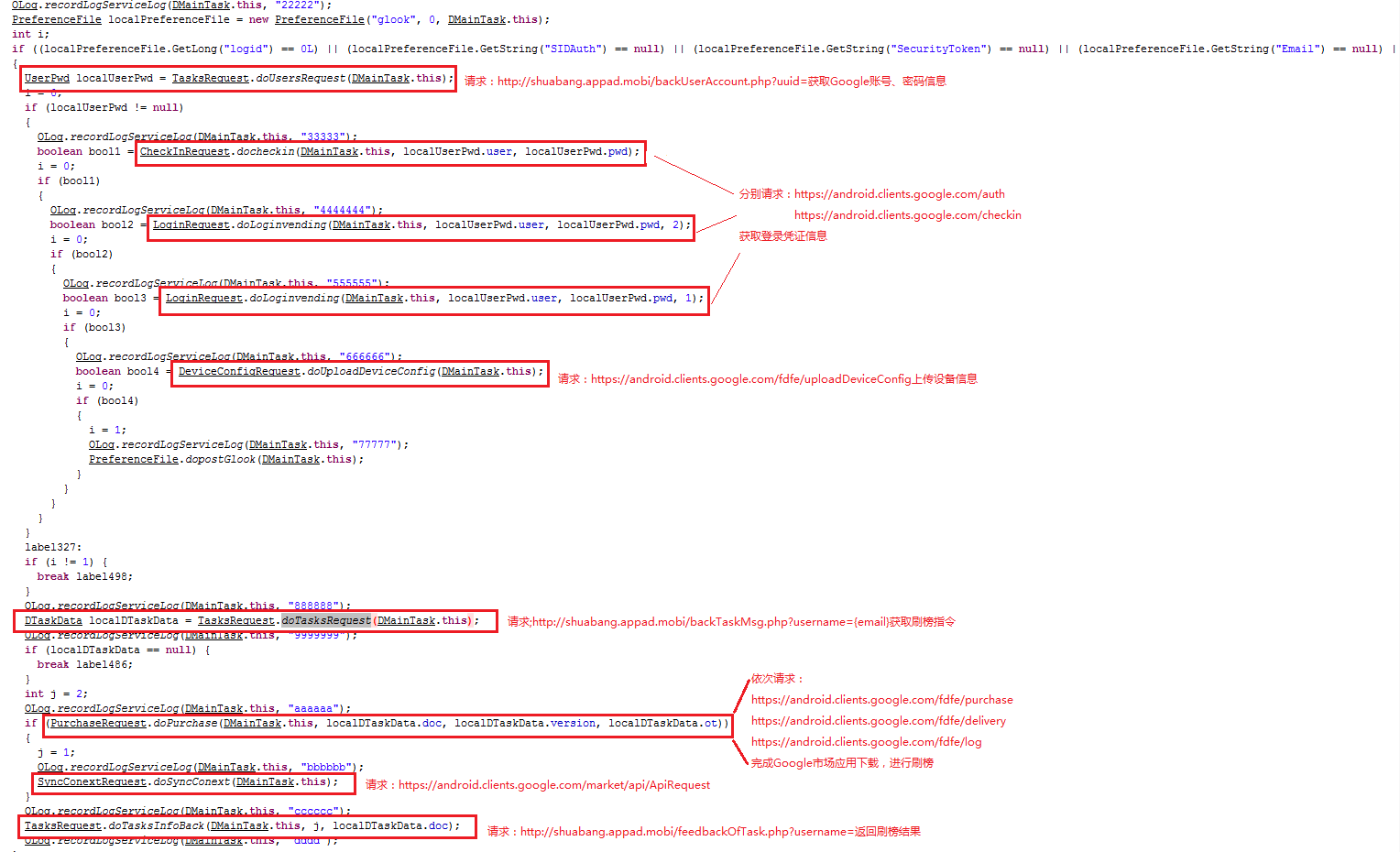

TaskService调用DMainTask.doWork调用具体刷榜逻辑

DMainTask.doWork完成整个的Google账号获取、登录Google Play、获取刷榜指令和根据指令下载Google Play特定应用的任务。刷榜逻辑如下:

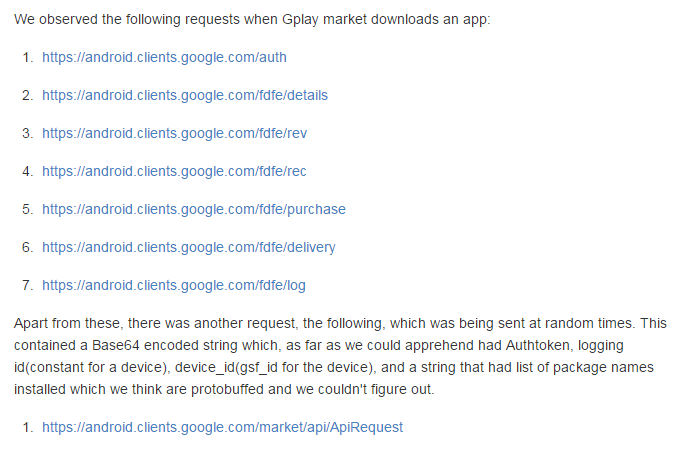

Google Play正常应用下载请求流程基本如下描述:

(https://github.com/egirault/googleplay-api/issues/30)

“刷榜客”手机木马就是通过代码协议模拟了以上下载流程,来实现Google Play恶意刷榜。

4459

4459

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?