Android KeyStore系统允许你存储加密密钥,keystore也分为多种。如果是”AndroidKeyStore”这种类型的话,keystore难以从设备中导出,并且可以指明key的使用规则,例如只有用户验证后,才可以使用key等。但如果是bks这种的话,就比较容易导出。稍后会解释两种的区别。下面主要是讲AndroidKeyStore这种keystore。

防止导出的方法:

- Key material never enters the application process.

- Key material may be bound to the secure hardware(e.g., Trusted Execution Environment(TEE), Secure Element(SE)) of the Android device.

可以通过以下代码获取你的KeyStore。

try {

KeyStore mKeyStore = KeyStore.getInstance(“YourType");

} catch (KeyStoreException e) {

return;

}

KeyStore.getInstance(参数)中的参数可以传以下内容:

- “AndroidKeyStore”:这里要先区分下AndroidKeyStore和Android KeyStore,虽然这两个一样,但是后者中间多了个空格,意义是不一样的,前者是子集,后者是父集,后者包含前者。而AndroidKeyStore主要是用来存储一些密钥key的,存进该处的key可以为其设置KeyProtection,例如只能通过用户验证才能取出key使用等。这些key是存在系统里的,不是在app的目录下,并且每个app不能访问其他app的key,如果app1创建了key1,并且存储的时候命名为temp,app2去通过temp去访问key,是获取不到的!!

- KeyStore.getDefaultType():该函数返回的是一个字符串,在java下,返回的是JKS,在Android下,返回的是BKS( 生成android使用的BKS证书)。(注:android 系统中使用的证书要求以BKS的库文件结构保存,通常情况下,我们使用java的keytool只能生成jks的证书库。读取key可以通过psw来读取)。当你使用这个keystore的时候,其文件存放在data(沙盒中)。

- 其他情况,还有一些其他的keystore,我目前暂不清楚,但有看到过传一些其他的参数。

这里说下当你在百度上搜索keystore的时候,相信查出来大都是Android签名什么的,那keystore和签名有什么关系呢?

签名的话其实是对一个app加上开发者的签名,证明这个app和开发者的关系。通过签名可以证明这个是正版的app,如果是假冒伪劣的app,那么是不允许安装的。这怎么说呢?其实就是用了签名keystore文件,在该文件中有一对非对称密钥,签名的时候使用私钥对apk中所有的文件内容进行加密,并且签名后的apk携带keystore文件中的公钥,当安装在手机系统上的时候系统会取出公钥,对apk进行验证,查看是不是使用正确私钥加密的apk,或者apk是否被人篡改过。如果篡改过,那么公钥验证不通过。具体可以看这篇文章: 证书Certificate以及android打包签名

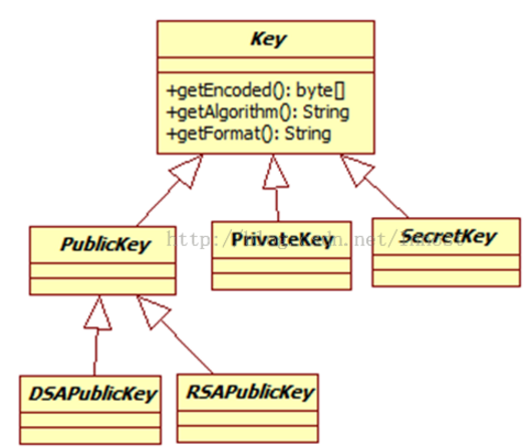

那key分为哪些呢:

- Symmetric key(对称密钥): secret key

- Asymmetric key(非对称密钥): public key && private key

如何生成key,可以通过以下两个类:

- KeyGenerator(KeyPairGenerator): 根据一些指定的参数,例如算法,补码模式等参数,来生成一个新的key。

- KeyFactory: 当服务器想告知客户端key,只是将key的byte数组传过来,可以通过这个类来还原key。

当然生成key的时候,你要说明,可以通过KeySpec的子类来说明。

看一个生成key和还原key的例子:

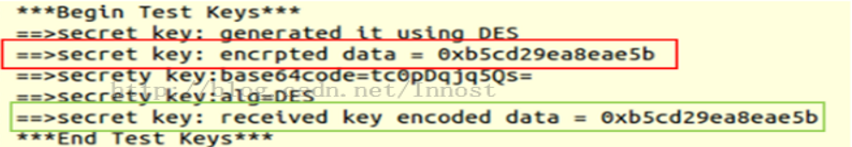

//对称key即SecretKey创建和导入,假设双方约定使用DES算法来生成对称密钥

KeyGeneratorkeyGenerator = KeyGenerator.getInstance("DES");

//设置密钥长度。注意,每种算法所支持的密钥长度都是不一样的。DES只支持64位长度密钥

keyGenerator.init(64);

//生成SecretKey对象,即创建一个对称密钥,并获取二进制的书面表达

SecretKey secretKey = keyGenerator.generateKey();

byte[] keyData =secretKey.getEncoded();

//日常使用时,一般会把上面的二进制数组通过Base64编码转换成字符串,然后发给使用者

String keyInBase64 =Base64.encodeToString(keyData,Base64.DEFAULT);

e(TAG,“==>secret key: encrpted data =”+ bytesToHexString(keyData));

e(TAG,"==>secrety key:base64code=" + keyInBase64 +“ key:alg=" + secretKey.getAlgorithm());

//假设对方收到了base64编码后的密钥,首先要得到其二进制表达式,用二进制数组构造KeySpec对象。对称key使用SecretKeySpec类

byte[] receivedKeyData =Base64.decode(keyInBase64,Base64.DEFAULT);

SecretKeySpec keySpec =new SecretKeySpec(receivedKeyData,”DES”);

//创建对称Key导入用的SecretKeyFactory

SecretKeyFactorysecretKeyFactory = SecretKeyFactory.getInstance(”DES”);

//根据KeySpec还原Key对象,即把key的书面表达式转换成了Key对象

SecretKey receivedKeyObject = secretKeyFactory.generateSecret(keySpec);

byte[]encodedReceivedKeyData = receivedKeyObject.getEncoded();

e(TAG,"==>secret key: received key encoded data ="+bytesToHexString(encodedReceivedKeyData));实际应用:

如果app想存储一段字符Content(类似密码或者token)在客户端,如何利用keyStore保证其安全性,防止被他人读取。

下面是我自己一步步得出最后方案的过程:

1.如果将Content存入KeyStore,那么只能通过将Content作为Key存入KeyStore中,刚刚讲过生成key的时候有两种方法,一种是生成key,一种是还原key(keyFactory),因为我们这里已经知道content,那么是还原key,通过KeyFactory。

2.该key属于SecretKey,因为没有私钥和公钥的概念。应该使用PBE算法(Password Based Encryption基于密码加密)来生成。

3.接下来就是生成key的过程。刚刚说过生成key的时候,需要指明key的一些参数,通过KeySpec的子类。查了一下,正好有PBEKeySpec!

上代码:

//根据内容生成secret key

PBEKeySpec keySpec = new PBEKeySpec(content.toCharArray());

SecretKeyFactory keyFactory = SecretKeyFactory.getInstance("PBEWITHSHA1ANDDES");

SecretKey key = keyFactory.generateSecret(keySpec);

KeyStore.SecretKeyEntry entry = new KeyStore.SecretKeyEntry(key);

//存储key

keyStore.setEntry(keyName, entry, new KeyStore.PasswordProtection(psw.toCharArray()));PBEWITHSHA1ANDDES这个是加密的算法,主要的算法是PBE,加之sha1和des。

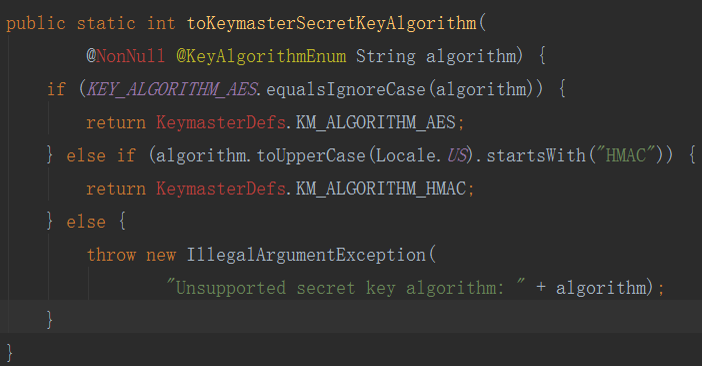

4。接下来就是存储在哪个KeyStore。因为我们生成的是SecretKey,如果存在AndroidKeyStore中,会抛出异常。因为AndroidKeyStore对于SecretKey只支持AES和HMAC。

所以目前只能存在BKS这个keyStore中,也就是数据是放在沙盒中的。

完整的生成和存储key的代码:

File file = new File(context.getFilesDir(), "temp");

if (!file.exists()) {

keyStore.load(null, null);

file.createNewFile();

return;

}

FileInputStream in = new FileInputStream(file);

keyStore.load(in, psw.toCharArray());

in.close();

PBEKeySpec keySpec = new PBEKeySpec(token.toCharArray());

SecretKeyFactory keyFactory = SecretKeyFactory.getInstance("PBEWITHSHA1ANDDES");

SecretKey key = keyFactory.generateSecret(keySpec);

KeyStore.SecretKeyEntry entry = new KeyStore.SecretKeyEntry(key);

KeyProtection.Builder builder = new KeyProtection.Builder(KeyProperties.PURPOSE_VERIFY);

builder.setUserAuthenticationRequired(true);

mKeyStore.setEntry(“alias", entry, builder.build());

mkeyStore.store(null);在上述代码中,在load keyStore的时候,为其指定了密码(psw.toCharArray())。在存数据的时候,也为其添加了密码保护。

现在数据已经存好了,但是不安全啊,因为如果只要将手机Root,就可以拿到沙盒中的数据。而且psw是app写死的,如果别人知道了我们的psw呢???岌岌可危!!

至此为止,我们上述的方案并没有安全性可言,而且好像和指纹半毛钱关系也没有。下面讲解真正的解决方案:

现在增加安全性!前面已经提到如果将key存放在AndroidKeyStore中,可以为key设置一些保护(KeyProtection),比如说用户验证过才可以使用key,那我们可以利用这点来增加安全性。

首先我们生成一个key,并指定在用户验证后才可以使用这个key,并且存放在AndroidKeyStore中。说明下这个key是用来去加密content(也就是我们真正想要加密的数据,例如我们的密码),然后将加密后的内容存储。这个时候,加密Content的key已经收到保护了,只能通过身份验证才可以取出(例如指纹,当然还有其他方案,例如ConfirmCredentials,看android官网),那么key加密Content的结果(result)放哪里呢?是不是还需要放到一个隐秘的地方,将他保护起来呢?答案是不用的,因为即使result被拿到了,也是一串被加密过后的字符串而已,别人并不能通过result拿到我们的content,所以你将result放哪里都行,这里我就简单的放到sharePreference中。

当你想要取出的时候,先使用指纹验证,然后取出AndroidKeyStore中的key,再取出sharepreference中的result,用key解密取出content。

用这种方案较为安全!

看代码:

在AndroidKeyStore中生成key

void generateKey() {

//这里使用AES + CBC + PADDING_PKCS7,并且需要用户验证方能取出,这里生成加密content的key

try {

final KeyGenerator generator = KeyGenerator.getInstance(KeyProperties.KEY_ALGORITHM_AES, "AndroidKeyStore");

mStore.load(null);

final int purpose = KeyProperties.PURPOSE_DECRYPT | KeyProperties.PURPOSE_ENCRYPT;

final KeyGenParameterSpec.Builder builder = new KeyGenParameterSpec.Builder("key", purpose);

builder.setUserAuthenticationRequired(true);

builder.setBlockModes(KeyProperties.BLOCK_MODE_CBC);

builder.setEncryptionPaddings(KeyProperties.ENCRYPTION_PADDING_PKCS7);

generator.init(builder.build());

generator.generateKey();

LogUtil.d("生成加密密钥成功");

} catch (Exception e) {

LogUtil.d("生成加密密钥失败");

e.printStackTrace();

}

}取出key为content加密:

mKeyStore.load(null);

final SecretKey key = (SecretKey) mKeyStore.getKey("key", null);

if (key == null) return;

final Cipher cipher = Cipher.getInstance(KeyProperties.KEY_ALGORITHM_AES + "/"+ KeyProperties.BLOCK_MODE_CBC + "/" + KeyProperties.ENCRYPTION_PADDING_PKCS7);

cipher.init(Cipher.ENCRYPT_MODE, key);

final FingerprintManager.CryptoObject crypto = new FingerprintManager.CryptoObject(cipher);

mFingerprintManager.authenticate(crypto, null, 0, new SimpleAuthenticationCallback() {

@Override

public void onAuthenticationSucceeded(final FingerprintManager.AuthenticationResult result) {

final Cipher cipher = result.getCryptoObject().getCipher();

byte[] encrypted = cipher.doFinal(content.getBytes());

byte[] IV = cipher.getIV();

String result= Base64.encodeToString(encrypted, Base64.URL_SAFE);

Log.d("tag", “result:” + result);

}

}, new Handler());

取出key为加密的内容解密:

mKeyStore.load(null);

final SecretKey key = (SecretKey) mKeyStore.getKey("key", null);

if (key == null) return;

final Cipher cipher = Cipher.getInstance(KeyProperties.KEY_ALGORITHM_AES + "/"+ KeyProperties.BLOCK_MODE_CBC + "/" + KeyProperties.ENCRYPTION_PADDING_PKCS7);

cipher.init(Cipher.DECRYPT_MODE, key, new IvParameterSpec(mIV));

final FingerprintManager.CryptoObject crypto = new FingerprintManager.CryptoObject(cipher);

mFingerprintManager.authenticate(crypto, null, 0, new SimpleAuthenticationCallback() {

@Override

public void onAuthenticationSucceeded(final FingerprintManager.AuthenticationResult result) {

final Cipher cipher = result.getCryptoObject().getCipher();

Log.d("tag", "Base 64 of data to decrypt is:\n" + Base64.encodeToString(encryptedToken, Base64.URL_SAFE) + "\n");

try {

byte[] decrypted = cipher.doFinal(mEncrypted.getBytes());

Log.d("tag", "Decrypted data is:\n" + Base64.encodeToString(decrypted, Base64.URL_SAFE) + "\n");

} catch (IllegalBlockSizeException | BadPaddingException e) {}

}

}, new Handler());全部的代码地址:https://github.com/LxxCaroline/FingerprintSample

代码比较简陋,只是个demo,哈哈,记住每次重启APP时要先点击加密,再点击解密,否则会出错,具体看下评论区。

本文探讨了Android KeyStore系统用于存储加密密钥的机制,包括防止密钥导出的方法、不同类型的Keystore区别,以及如何利用KeyProtection增强安全性。重点介绍了如何将敏感数据如密码或token安全地存储在Android系统中,通过生成并存储基于内容的密钥,以及利用用户验证如指纹识别来保护密钥和数据。同时提供了生成、存储和安全访问密钥的完整代码示例。

本文探讨了Android KeyStore系统用于存储加密密钥的机制,包括防止密钥导出的方法、不同类型的Keystore区别,以及如何利用KeyProtection增强安全性。重点介绍了如何将敏感数据如密码或token安全地存储在Android系统中,通过生成并存储基于内容的密钥,以及利用用户验证如指纹识别来保护密钥和数据。同时提供了生成、存储和安全访问密钥的完整代码示例。

637

637

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?