最近又懒又忙,所以很久没写博客了~

因为项目需要,我把某社交软件稍微破解了下,重打包后实现了一机多开。本以为一劳永逸,没想到一周多之后,多开的那几个APP副本被告知“非法客户端”,账户都被强退,冻结了,这就有点尴尬了。

不过,从它没有立即处理,而是过了一周才处理,可以推测并不是本地检测,而是服务器检测。

那么,服务器是怎么把这些账户给毙了呢?实际上,不管它是用大数据分析检测,人工检测或者其他什么检测方式,它都少不了一个行为:数据收集。

通过逆向分析,从客户端的网络请求接口Hook到的数据可以分析出,里面包含了大量的Android设备信息,这无疑为服务器提供了检测的材料。

So,伪造数据,欺骗服务器呗~

后来,通过Hook技术一顿修改设备信息,现在的多开已基本稳定,总算解决了问题。

这里,先对设备的硬件信息进行研究,随笔一下~

-----------------------------知己知彼-------------------------------

build.prop文件

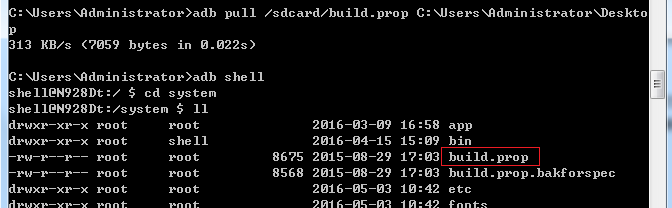

这个文件在手机的system目录下,可以通过adb shell把它copy到sdcard,再pull命令拉出来:

这里以ZTE手机为例,将build.prop文件打开,看看里面的信息。

因为文件内重要的信息就在前面,也就是一堆键值对,这里就不全弄出来了:

# begin build properties

# autogenerated by buildinfo.sh

ro.build.id=LMY47V

ro.build.display.id=N928Dt_CNMobileB_1.18

ro.build.sw_internal_version=N928Dt_Z78_CN_MSXPH1C500J118

ro.build.sw_outer_version=N928Dt_CNMobileB_1.18

ro.build.version.incremental=eng.jiangxiaojun.20150829.170221

ro.build.version.sdk=22

ro.build.version.codename=REL

ro.build.version.all_codenames=REL

ro.build.version.release=5.1.1

ro.build.date=Sat Aug 29 17:03

本文探讨了如何通过分析和篡改Android设备的build信息来应对服务器的客户端检测。内容涉及build.prop文件的修改、Build类和SystemProperties类参数的获取与修改,以及Xposed框架在设备信息伪装中的应用。作者指出,服务器可能通过设备信息的组合校验客户端合法性,并提到更多设备标识如唯一标识、SIM卡和网络信息将在后续博客中讨论。

本文探讨了如何通过分析和篡改Android设备的build信息来应对服务器的客户端检测。内容涉及build.prop文件的修改、Build类和SystemProperties类参数的获取与修改,以及Xposed框架在设备信息伪装中的应用。作者指出,服务器可能通过设备信息的组合校验客户端合法性,并提到更多设备标识如唯一标识、SIM卡和网络信息将在后续博客中讨论。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?