虚拟系统配置

拓扑图

需求一

安全策略要求:

1.只存在一个公网IP地址,公司内网所有部门都需要借用同一个接口访问外网

2.财务部禁止访问Internet,研发部门只有部分员工可以访问Internet,行政部门全部可以访问互联网

3.由abc三个虚拟系统各自完成IP、路由、安全策略配置

配置思路:

1.由根系统管理员创建虚拟系统abc并且为其分配资源以及配置管理员

2.根系统管理员为内网用户创建安全策略和NAT策略

3.由abc三个虚拟系统各自完成IP、路由、安全策略配置

1.开启虚拟系统

[FW]vsys enable

2.配置资源类

[FW]display resource global-resource ---查看现有资源

[FW]resource-class r1 ---创建资源类 r1

[FW-resource-class-r1]resource-item-limit session reserved-number 500 maximum 1000 ---分配会话资源

[FW]display resource global-resource ---查看剩余公共资源

3.创建虚拟系统

[FW]vsys name vsysa ---创建虚拟系统 名称为vsysa

[FW-vsys-vsysa]assign resource-class r1 ---分配资源类

[FW-vsys-vsysa]assign interface GigabitEthernet 1/0/1 ---将接口划入虚拟系统

公共接口 — 勾选后,该接口发出的流量为出方向,即为公有接口。

一般而言,在虚拟系统中,只有存在多个物理接口时,才会配置公共接口,来替代Virtual-if接口。 — 资源类中的出接口带宽,只有接口为公共接口时才有效。

4、管理员配置

[FW]switch vsys vsysa ---切换到vsysa系统中

[FW-vsysa]aaa

[FW-vsysa-aaa]manager-user admin@@vsysa ---创建vsysa虚拟系统管理员,@@为固定,前为用户名,后为虚拟系统名称

[FW-vsysa-aaa-manager-user-admin@@vsysa]password --配置密码,需要输入两遍,密码没有回显

Enter Password:admin@123

Confirm Password:admin@123

[FW-vsysa-aaa-manager-user-admin@@vsysa]level 15 --设定权限 15最大

[FW-vsysa-aaa-manager-user-admin@@vsysa]service-type web telnet ssh ---设定登录服务,一般选择ssh和web即可

[FW-vsysa-aaa-manager-user-admin@@vsysa]quit

[FW-vsysa-aaa]bind manager-user admin@@vsysa role system-admin ---定义

admin@@vsysa用户为系统管理员

web界面可以切换虚拟系统

在根系统下的配置

划分区域 配置IP

配置缺省路由

路由器配置

配置安全策略

[FW]security-policy

[FW-policy-security]rule na

[FW-policy-security]rule name to_internet

[FW-policy-security-rule-to_internet]source-zone trust

[FW-policy-security-rule-to_internet]destination-zone untrust

[FW-policy-security-rule-to_internet]action permit

配置NAT策略

[FW]nat-policy

[FW-policy-nat]rule name nat1

[FW-policy-nat-rule-nat1]source-zone trust

[FW-policy-nat-rule-nat1]egress-interface GigabitEthernet 1/0/0

[FW-policy-nat-rule-nat1]source-address 10.3.0.0 16

[FW-policy-nat-rule-nat1]action source-nat easy-ip

[FW-policy-nat-rule-nat1]dis th

2025-03-07 03:09:25.270

#

rule name nat1

source-zone trust

egress-interface GigabitEthernet1/0/0

source-address 10.3.0.0 mask 255.255.0.0

action source-nat easy-ip

#

return

各个虚拟系统上的配置

vsysa

[FW]switch vsys

[FW]switch vsys vsysa

<FW-vsysa>sys

接口配置

[FW-vsysa]int g1/0/1

[FW-vsysa-GigabitEthernet1/0/1]ip add 10.3.0.254 24

[FW-vsysa-GigabitEthernet1/0/1]q

[FW-vsysa]int Virtual-if 1

[FW-vsysa-Virtual-if1]ip add 172.16.1.1 24

[FW-vsysa-Virtual-if1]q

[FW-vsysa]firewall zone trust

[FW-vsysa-zone-trust]add int g1/0/1

[FW-vsysa-zone-trust]q

[FW-vsysa]firewall zone untrust

[FW-vsysa-zone-untrust]add int Virtual-if 1

[FW-vsysa-zone-untrust]q

[FW-vsysa]

路由配置

[FW-vsysa]ip route-static 0.0.0.0 0 public ---缺省路由

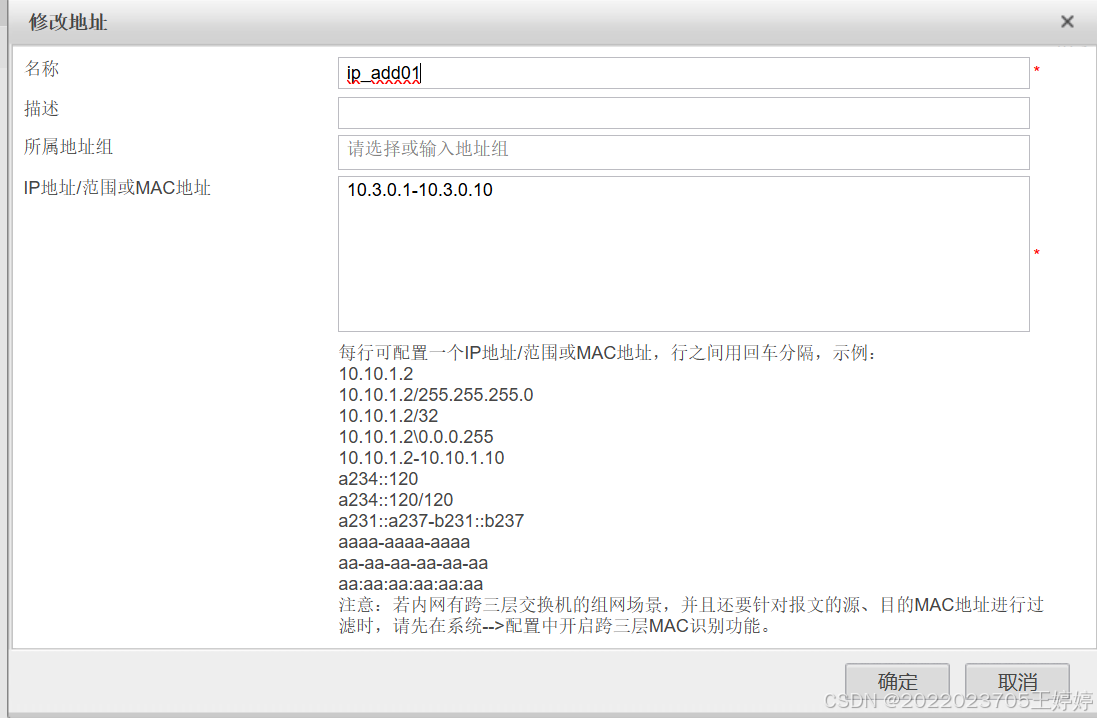

创建地址组 ---只有特定员工可以访问

[FW-vsysa]ip address-set ip_add01 type object

[FW-vsysa-object-address-set-ip_add01]add range 10.3.0.1 10.3.0.10

安全策略

[FW-vsysa]security-policy

[FW-vsysa-policy-security]rule name to_internet

[FW-vsysa-policy-security-rule-to_internet]source-zone trust

[FW-vsysa-policy-security-rule-to_internet]destination-zone untrust

[FW-vsysa-policy-security-rule-to_internet]source-address address-set ip_add01

[FW-vsysa-policy-security-rule-to_internet]action p

vsysb

[FW]switch vs

[FW]switch vsys vsysb

<FW-vsysb>sys

[FW-vsysb]int g1/0/2

[FW-vsysb-GigabitEthernet1/0/2]ip add 10.3.1.254 24

[FW-vsysb-GigabitEthernet1/0/2]q

[FW-vsysb]int Virtual-if 2

[FW-vsysb-Virtual-if2]ip add 172.16.2.1 24

[FW-vsysb-Virtual-if2]q

[FW-vsysb]firewall zone trust

[FW-vsysb-zone-trust]add int g1/0/2

[FW-vsysb-zone-trust]q

[FW-vsysb]firewall zone untrust

[FW-vsysb-zone-untrust]add int Virtual-if 2

去程路由

[FW-vsysb]ip route-static 0.0.0.0 0 public

财务部不被允许访问internet,不用配置安全策略,默认禁止

vsysc

[FW]switch v

[FW]switch vsys vsysc

<FW-vsysc>sys

[FW-vsysc]int g1/0/3

[FW-vsysc-GigabitEthernet1/0/3]ip add 10.3.2.254 24

[FW-vsysc-GigabitEthernet1/0/3]q

[FW-vsysc]int Virtual-if 3

[FW-vsysc-Virtual-if3]ip add 172.16.3.1 24

[FW-vsysc-Virtual-if3]q

[FW-vsysc]firewall zone trust

[FW-vsysc-zone-trust]add int g1/0/3

[FW-vsysc-zone-trust]q

[FW-vsysc]firewall zone untrust

[FW-vsysc-zone-untrust]add int Virtual-if 3

[FW-vsysc-zone-untrust]q

路由配置

[FW-vsysc]ip route-static 0.0.0.0 0 public

安全策略

[FW-vsysc]security-policy

[FW-vsysc-policy-security]rule name to_internet

[FW-vsysc-policy-security-rule-to_internet]source-zone trust

[FW-vsysc-policy-security-rule-to_internet]destination-zone untrust

[FW-vsysc-policy-security-rule-to_internet]source-address 10.3.2.0 24

[FW-vsysc-policy-security-rule-to_internet]action permit

测试

PC1

pc1 IP为10.3.0.1

更改pc1的IP

被限制访问 被虚拟系统阻挡

PC2

PC2不能访问

PC3

PC3可以访问

需求二

实现虚拟机之间的直接通讯--单向路由

vsysa

配置安全策略

[FW-vsysa]security-policy

[FW-vsysa-policy-security]rule name to_vsysb

[FW-vsysa-policy-security-rule-to_vsysb]source-zone trust

[FW-vsysa-policy-security-rule-to_vsysb]destination-zone untrust

[FW-vsysa-policy-security-rule-to_vsysb]source-address 10.3.0.0 24

[FW-vsysa-policy-security-rule-to_vsysb]destination-address 10.3.1.0 24

[FW-vsysa-policy-security-rule-to_vsysb]action p

[FW-vsysa-policy-security]rule move to_vsysb before to_internet ---更改安全策略的顺序

[FW-vsysa-policy-security]dis th

2025-03-07 05:33:21.030

#

security-policy

rule name to_vsysb

source-zone trust

destination-zone untrust

source-address 10.3.0.0 mask 255.255.255.0

destination-address 10.3.1.0 mask 255.255.255.0

action permit

rule name to_internet

source-zone trust

destination-zone untrust

source-address address-set ip_add01

action permit

#

return

vsysb

安全策略

[FW-vsysb]security-policy

[FW-vsysb-policy-security]rule name to_vsysa

[FW-vsysb-policy-security-rule-to_vsysa]source-zone untrust

[FW-vsysb-policy-security-rule-to_vsysa]destination-zone trust

[FW-vsysb-policy-security-rule-to_vsysa]source-address 10.3.0.0 24

[FW-vsysb-policy-security-rule-to_vsysa]destination-address 10.3.1.0 24

[FW-vsysb-policy-security-rule-to_vsysa]action permit

[FW-vsysb-policy-security-rule-to_vsysa]dis th

2025-03-07 05:40:02.830

#

rule name to_vsysa

source-zone untrust

destination-zone trust

source-address 10.3.0.0 mask 255.255.255.0

destination-address 10.3.1.0 mask 255.255.255.0

action permit

#

return

根系统

因为,虚拟系统之间无法感知到其他虚拟系统,只有根系统能够知晓所有的虚拟系统的存在

[FW]ip route-static vpn-instance vsysa 10.3.1.0 24 vpn-instance vsysb ---在根系统下,为vsysa配置一条路由指向vsysb

测试

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?