图片相关

基础操作

misc2

- 来源:CTF秀

- 考点:文件格式转换

- 工具:010Editor

- 难度:⭐

- 分析过程

- 拿到题目,是一个txt文件,打开之后发现是二进制内容;

- 用010Editor打开,发现RGB可以字符,猜测这是一张图片;

- 搜索png头(89 50 4E 47),没有找到,搜索png尾(AE 42 60 82),在末尾找到,将原文件改为png格式,看到flag;

- 用在线工具识别图片中的文字,提取到flag:ctfshow{6f66202f21ad22a2a19520cdd3f69e7b}

- 同类题目:CTF秀-misc4

misc3

- 来源:CTF秀

- 考点:打开特殊格式的图片

- 工具:HoneyView(任意格式的图片查看器)

- 难度:⭐

- 分析过程

- 难道题目,是一张bpg的图片,用HoneyView打开即可

信息附加

- 工具:能够查看文件二进制信息的工具,例如:010Editor、WinHex、kali(cat命令,strings命令)等;

- 关键信息:{、ctf、题目名称、可疑字符串(编码、不断重复的字符)等;

- 方式:将关键信息直接写在图片的元数据中(直接搜索关键词);将其他文件隐藏到图片中(用隐藏文件提取工具进行探测);

misc5

-

来源:CTF秀

-

考点:查看隐藏在元数据中的关键信息

-

工具:010Editor

-

难度:⭐

-

分析过程

- 拿到题目,是一张png图片,由图片可知,需要进一步分析;

- 用010Editor打开,头部没有异常,尾部发现(一般来说,附加的信息要么在头部,要么在尾部)flag:ctfshow{2a476b4011805f1a8e4b906c8f84083e}

misc6

- 来源:CTF秀

- 考点:查看隐藏在元数据中的关键信息

- 工具:010Editor

- 难度:⭐

- 分析过程

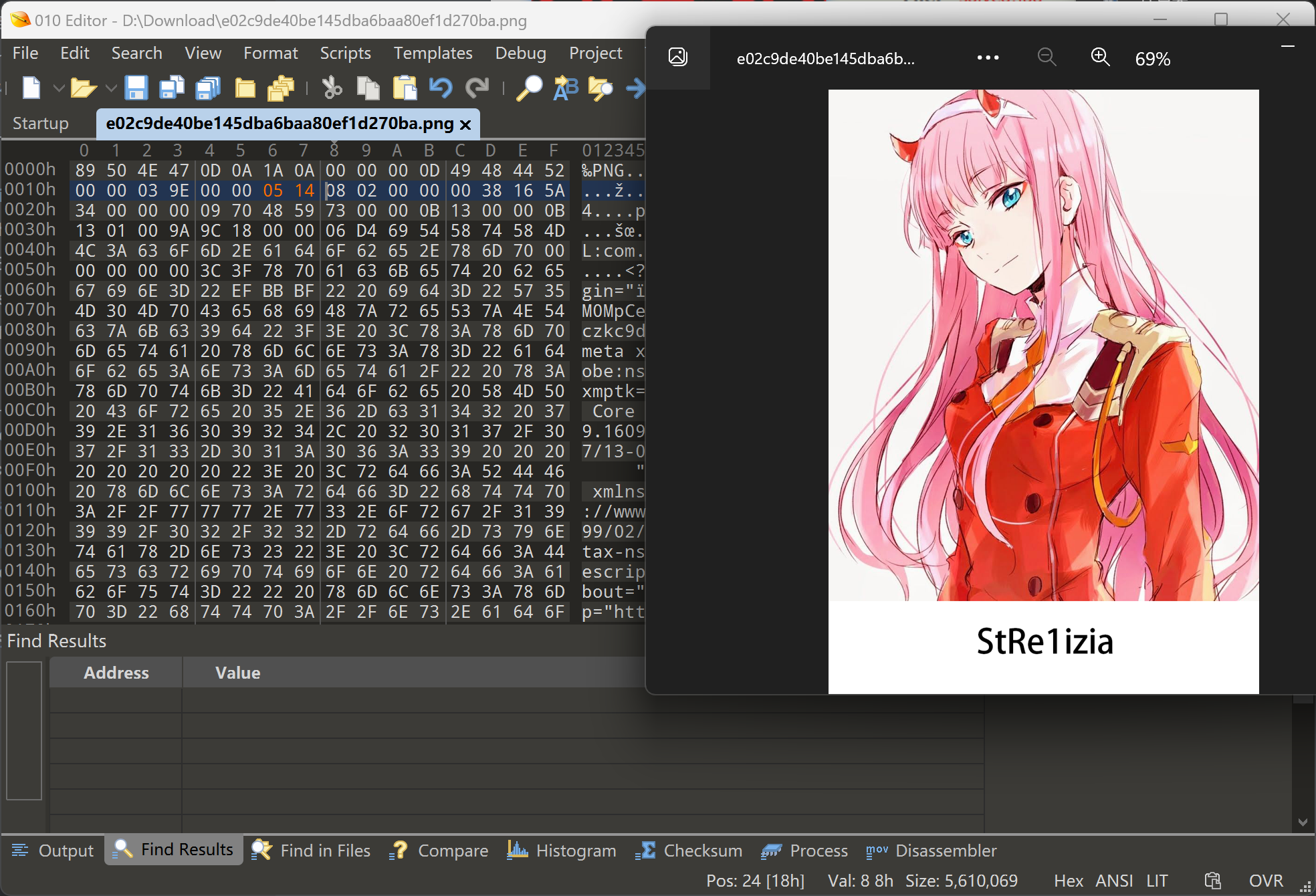

- 拿到题目,得到png图片,打开之后,提示我们需要对图片进行进一步分析;

- 用010Editor打开,查看头部和尾部,没有发现异常;

- 关键字搜索:搜ctf,获得flag(ctfshow{d5e937aefb091d38e70d927b80e1e2ea})

misc7

- 来源:CTF秀

- 考点:查看隐藏在元数据中的关键信息

- 工具:010Editor

- 难度:⭐

- 分析过程

- 拿到题目,得到png图片,打开之后,提示我们需要对图片进行进一步分析;

- 用010Editor打开,查看头部和尾部,没有发现异常;

- 关键字搜索:搜ctf,获得flag(ctfshow{c5e77c9c289275e3f307362e1ed86bb7})

misc9

- 来源:CTF秀

- 考点:查看隐藏在元数据中的关键信息

- 工具:010Editor

- 难度:⭐

- 分析过程

- 拿到题目,得到png图片,打开之后,提示我们需要对图片进行进一步分析;

- 用010Editor打开,查看头部和尾部,没有发现异常;

- 关键字搜索:搜ctf,获得flag(ctfshow{5c5e819508a3ab1fd823f11e83e93c75})

Training-Stegano-1

-

来源:攻防世界

-

考点:查看隐藏在元数据中的关键信息

-

工具:kali(strings命令)或二进制分析工具

-

难度:⭐

-

分析过程

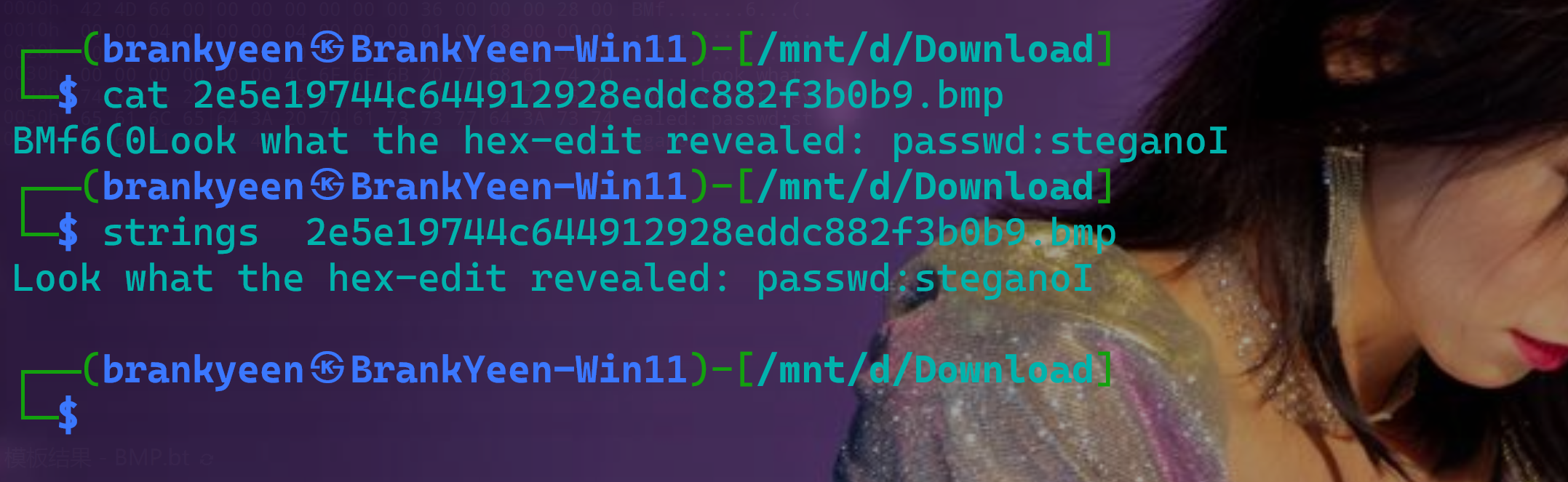

-

下载文件,得到“2e5e19744c644912928eddc882f3b0b9.bmp”;

-

使用kali(cat命令或strings命令)或WinHex查看图片的二进制数据

-

获得flag:steganoI;

-

提交flag(注意提交格式):flag{steganoI}

-

misc8

-

来源:CTF秀

-

考点:隐藏文件提取

-

工具:kali(foremost命令或binwalk命令)

-

难度:⭐

-

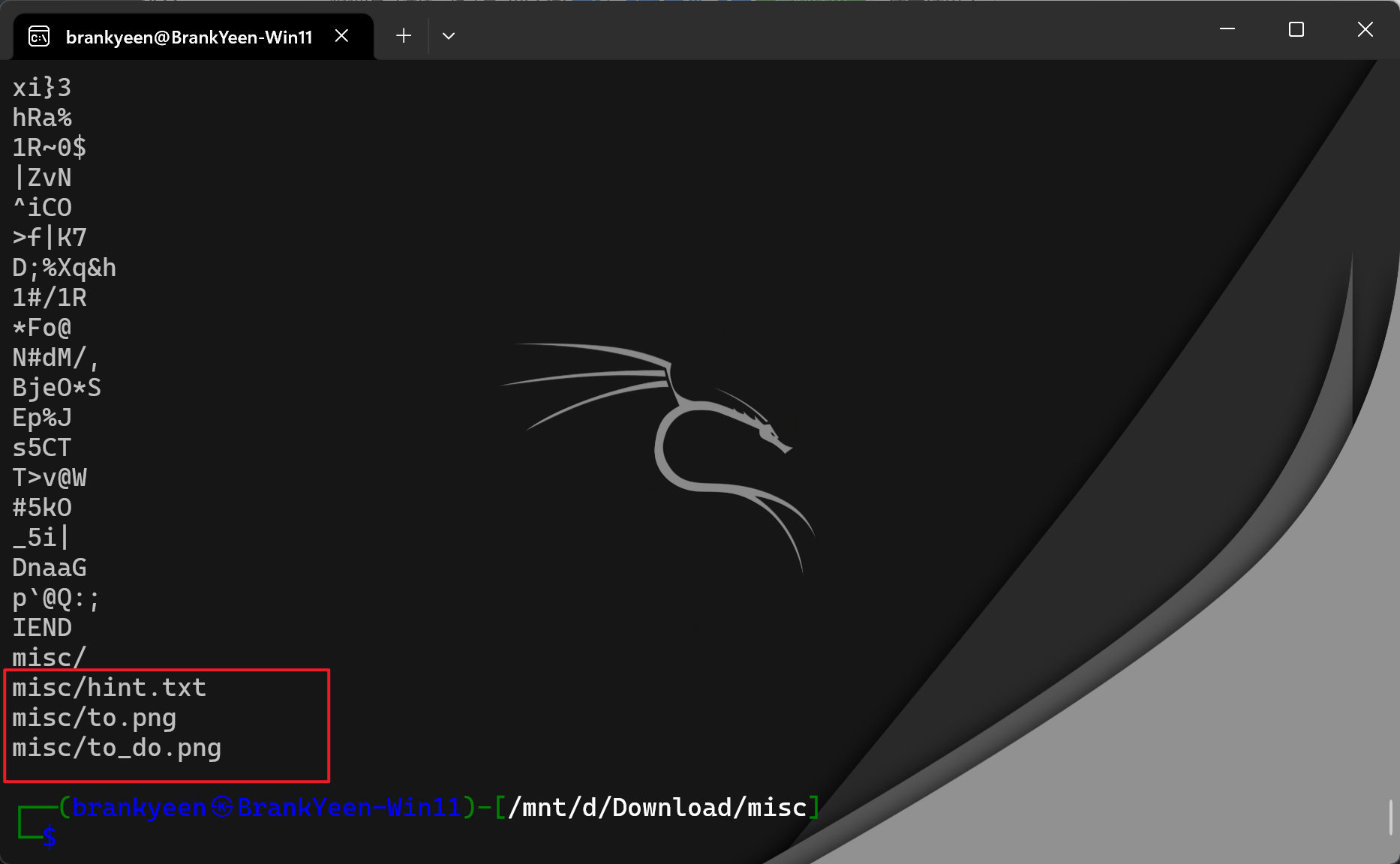

分析过程

-

拿到题目,获得png图片,根据提示,用010Editor粗略分析,没有发现关键信息;

-

进入kali,用foremost或binwalk探测隐藏文件,提取到一张隐藏到png图片,找到flag

-

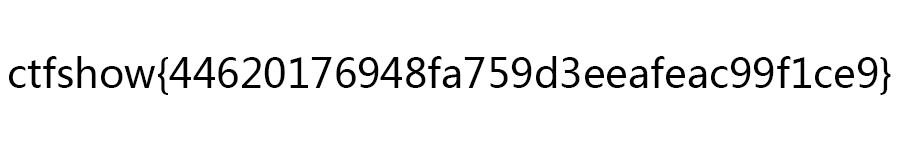

misc10

-

来源 :CTF秀

-

考点 :隐藏文件提取

-

工具:kali(binwalk 命令)

-

难度:⭐

-

分析过程

-

获取题目资源,得到png图片,根据提示,用010Editor粗略分析,没有发现关键信息;

-

进入kali,用binwalk探测隐藏文件(foremost无法提取),得到4个文件(10E5 10E5.zlib 566 566.zlib);

-

查看10E5的元数据,得到flag(ctfshow{353252424ac69cb64f643768851ac790})

-

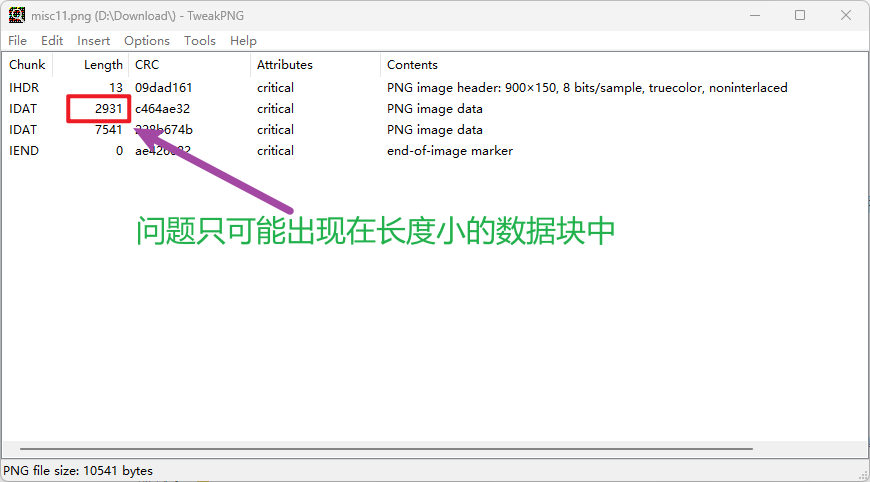

misc11

-

来源:CTF秀

-

考点:png文件格式、提取隐藏文件

-

工具:TweakPng

-

难度:⭐

-

知识点:https://ctf-wiki.org/misc/picture/png/

-

分析过程

-

获取资源,得到png图片,010Editor没有发现有用信息,foremost没有提取到隐藏文件;

-

分析png的图片格式,用TweakPng打开,有两个IDAT,第一个有问题,删除之后获得正常图片

-

Banmabanma

- 来源:攻防世界

- 考点:扫码工具的使用

- 工具:在线扫码工具(Barcode Reader. Free Online Web Application (inliteresearch.com))

- 难度:⭐

- 分析过程

- 下载文件,得到zip压缩包;

- 解压缩,得到“黑马斑马.png”;

- 查看图片,发现是条形码,用扫码工具扫描,得到flag:FLAG IS TENSHINE;

- 提交flag:flag{FLAG IS TENSHINE}

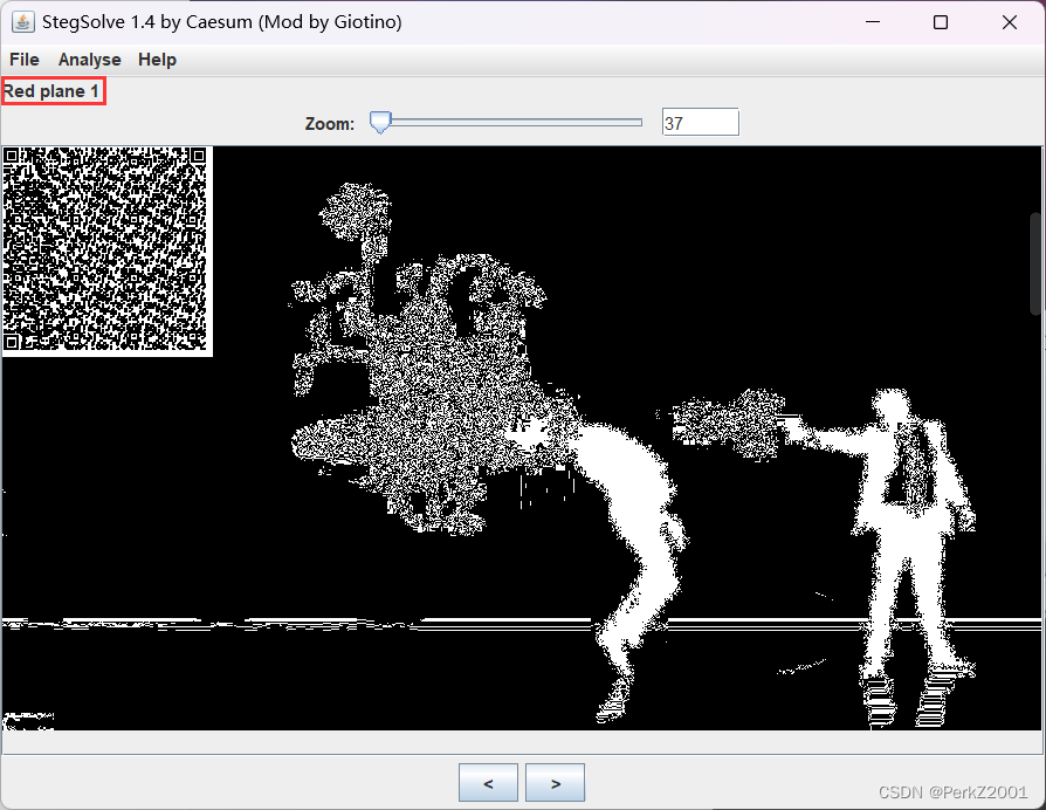

适合作为桌面

-

来源:攻防世界

-

考点:LSB隐写(查看图片的不同通道);扫码工具的使用;python反编译

-

工具:StegSolve.jar;EasyPythonDecompiler(pyc反编译工具)

-

难度:⭐

-

分析过程

-

下载文件,得到zip压缩包;

-

解压缩,得到“1.png”;

-

用StegSolve工具打开;

-

切换不同通道,在Red Plane 1 通道中,图片左上方出现二维码;

-

扫码工具扫描,得到一串16进制数据;

-

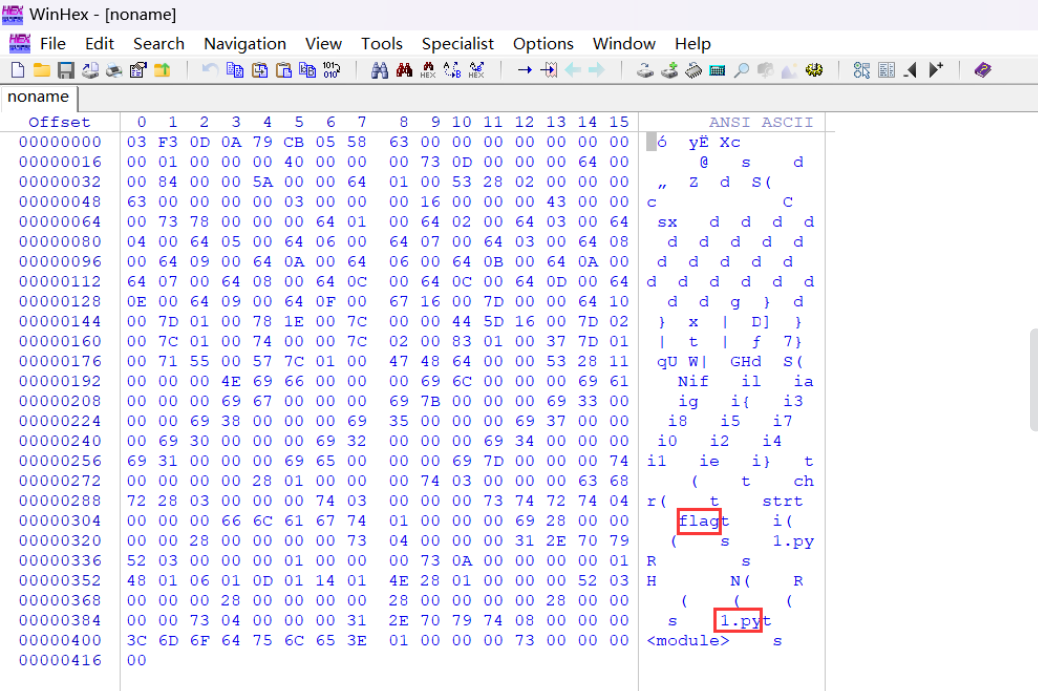

将16进制数据复制到winhex中,可看到"1.pyt"关键字

-

保存为pyc文件;

-

对pyc文件进行反编译,并调用其中的flag函数,获得flag:flag{38a57032085441e7}

-

pure_color

- 来源:攻防世界

- 考点:查看图片的各个通道

- 工具:StegSolve.jar

- 难度:⭐

- 分析过程

- 下载文件,得到zip压缩包;

- 解压缩,得到“1457ba9a15f944ae8520e024f72bf7a6.png”;

- 用StegSolve工具打开;

- 切换不同通道,在Blue Plane 0 通道中,看到flag:true_steganographers_doesnt_need_any_tools;

- 提交:flag{true_steganographers_doesnt_need_any_tools}

simple_transfer

-

来源:攻防世界

-

考点:探测图片中的隐藏信息

-

工具:binwalk(探测文件A中的隐藏文件B)、foremost(提取文件A中的隐藏文件B)

-

难度:⭐

-

分析过程

-

下载文件,得到zip压缩包;

-

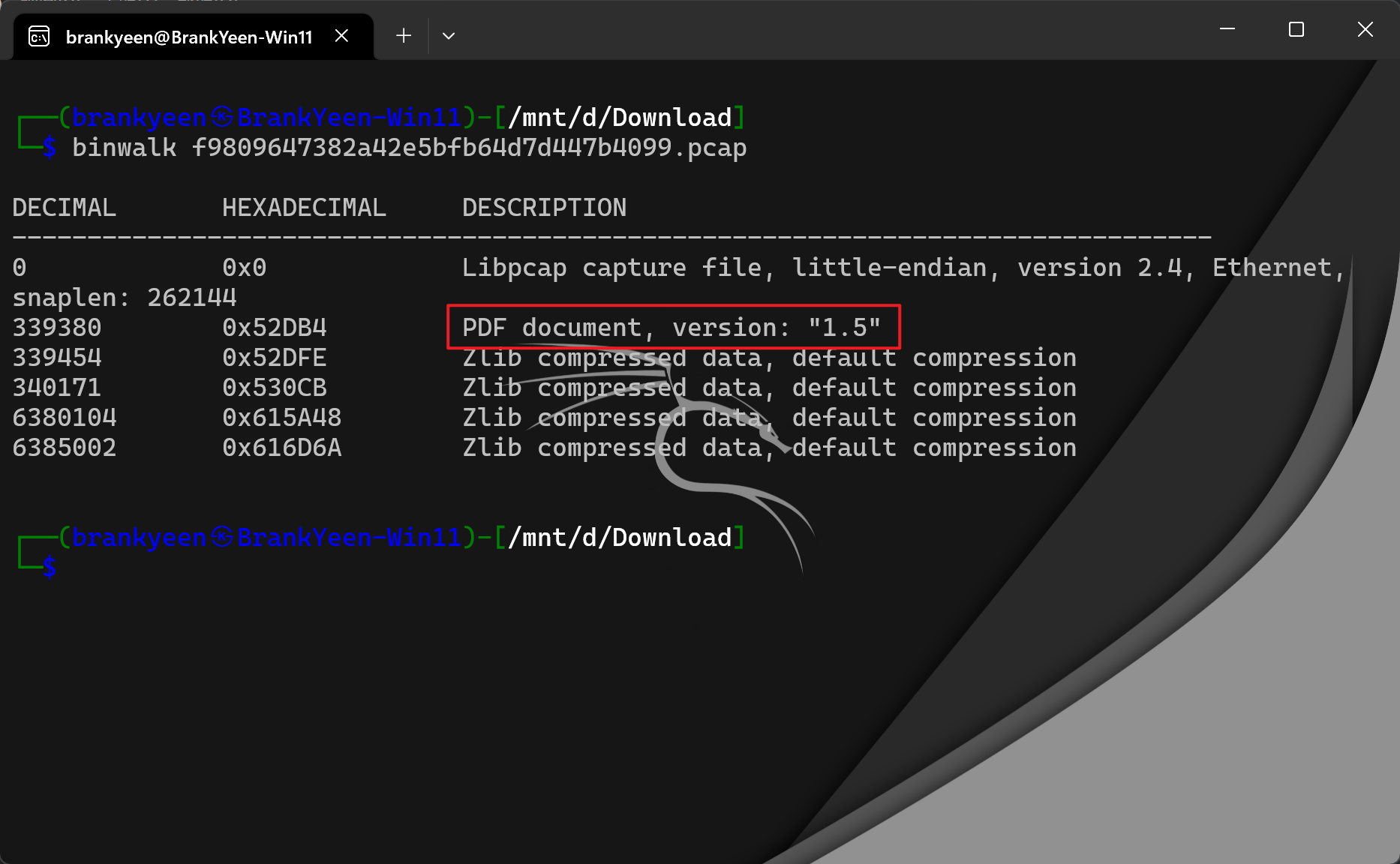

解压缩,得到“f9809647382a42e5bfb64d7d447b4099.pcap”;

-

探测隐藏文件:binwalk f9809647382a42e5bfb64d7d447b4099.pcap,发现有隐藏的pdf文件

-

提取隐藏文件:foremost -T f9809647382a42e5bfb64d7d447b4099.pcap

-

提交flag:HITB{b3d0e380e9c39352c667307d010775ca}

-

can_has_stdio

- 来源:攻防世界

- 考点:查看图片的数据、认识BrainFuck编码

- 工具:cat命令 或 strings 命令、BrainFuck解码工具(CTF在线工具-在线Brainfuck加密|在线Brainfuck解密|Brainfuck|Brainfuck原理|Brainfuck算法 (hiencode.com))

- 难度:⭐

- 分析过程

- 下载文件,获得“misc50”;

- 进入kali,cat misc50,获得BrainFuck编码;

- 利用工具进行BrainFuck解码,获得flag:flag{esolangs_for_fun_and_profit}

Erik-Baleog-and-Olaf

-

来源:攻防世界

-

考点:文件数据分析、图片对比

-

工具:StegSolve.jar

-

难度:⭐

-

分析过程

-

下载文件,得到zip压缩包;解压得到steg100文件;

-

使用StegSolve.jar打开,通过File Format Analysis分析,获得关键信息 “hint.http://i.imgur.com/22KUrzm.png”

-

打开连接,获得图片,与题目所给的图片进行Image Combiner分析,得到二维码

-

二维码扫描,得到flag:flag{#justdiffit}

-

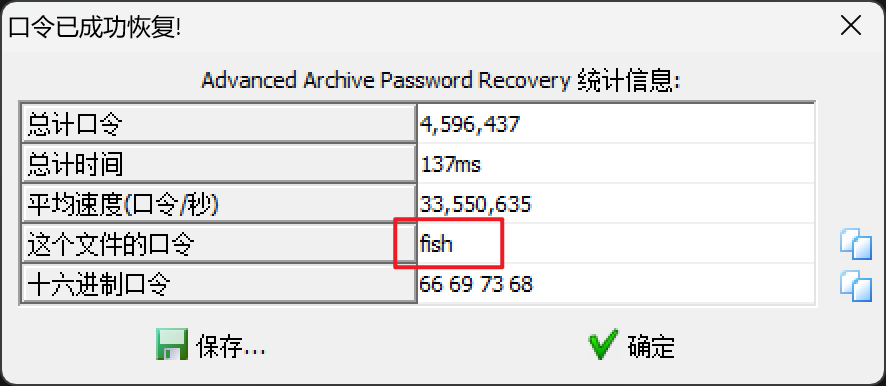

János-the-Ripper

-

来源:攻防世界

-

考点:隐藏文件提取、zip压缩包密码爆破

-

工具:StegSolve.jar、ARCHPR

-

难度:⭐

-

分析过程

-

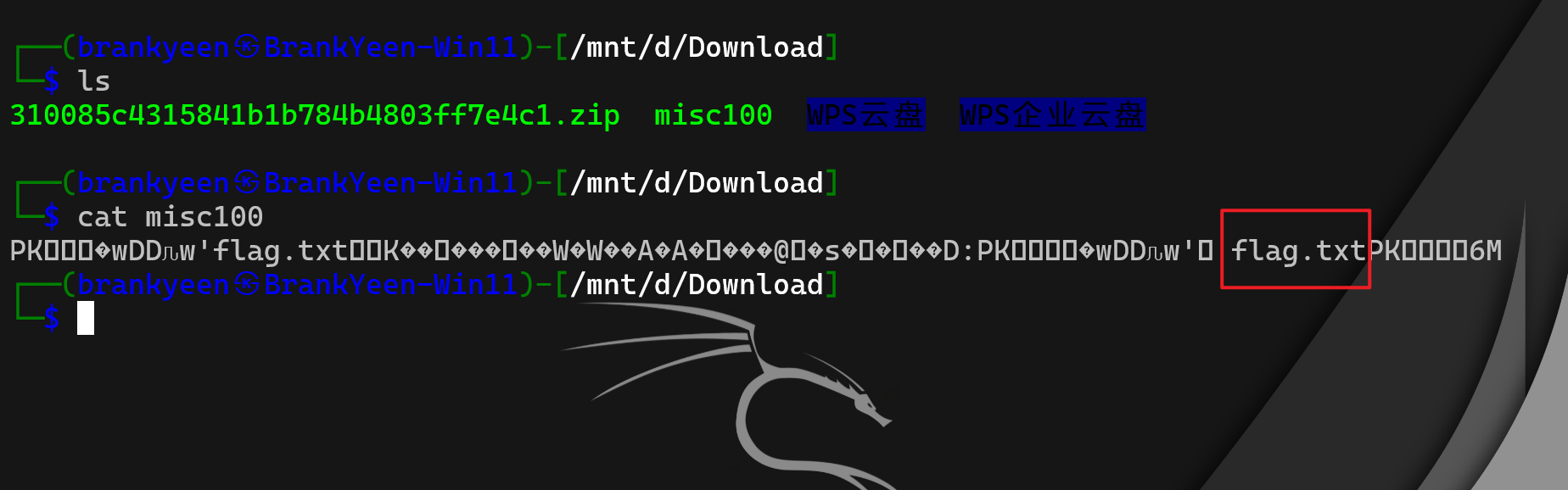

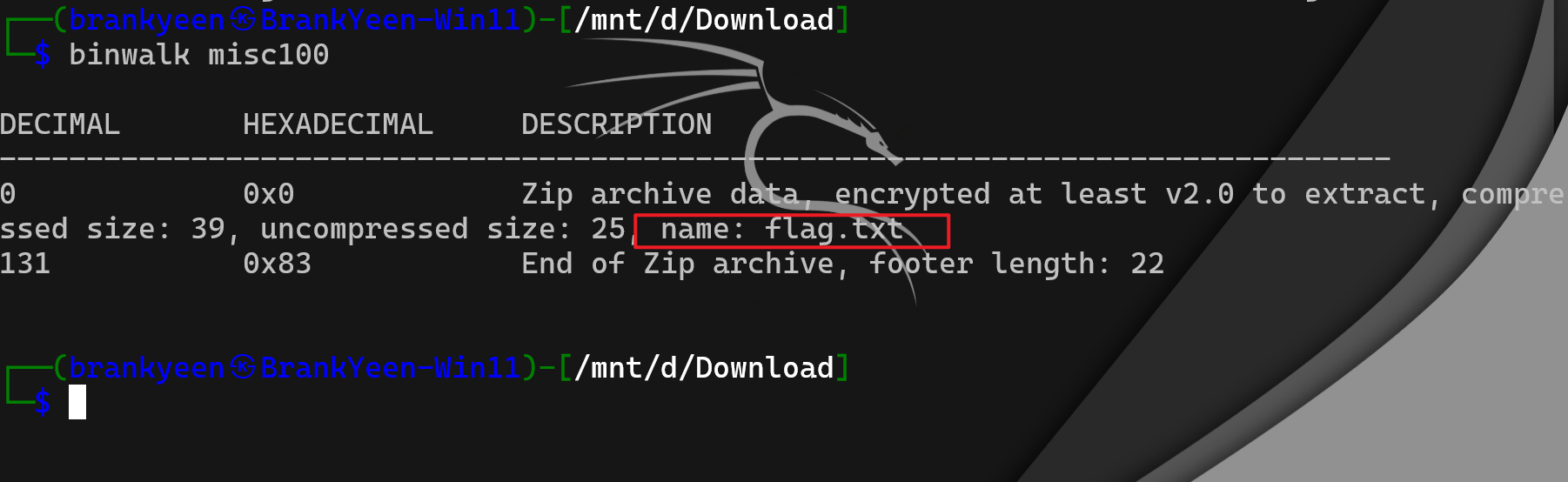

下载文件,得到zip压缩包;解压得到misc100文件;

-

查看图片数据,发现有flag.txt;

-

探测隐藏文件:binwalk misc100,发现确实存在flag.txt

-

提取隐藏文件:foremost -T misc100

-

尝试打开flag.txt,但解压需要密码,使用ARCHPR工具爆破

-

输入口令,打开flag.txt,获得flag:flag{ev3n::y0u::bru7us?!}

-

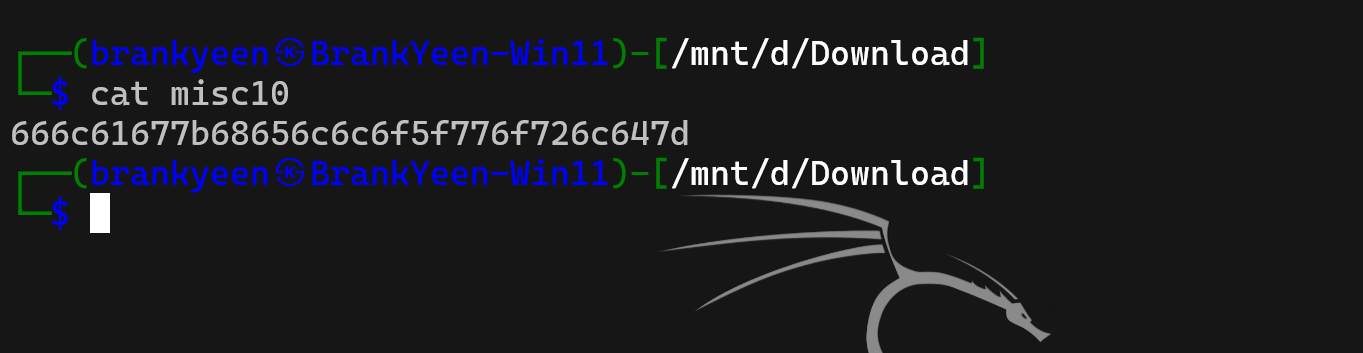

Test-flag-please-ignore

-

来源:攻防世界

-

考点:熟悉16进制数据

-

工具:小葵多功能转换工具

-

难度:⭐

-

分析过程

-

下载文件,得到zip压缩包,解压得到 “misc10”;

-

查看数据内容,获得密文 “666c61677b68656c6c6f5f776f726c647d”;

-

密文有数字和字母组成,且字母不超过f,猜测是hex数据,进行进制转换得到flag:flag{hello_world}

-

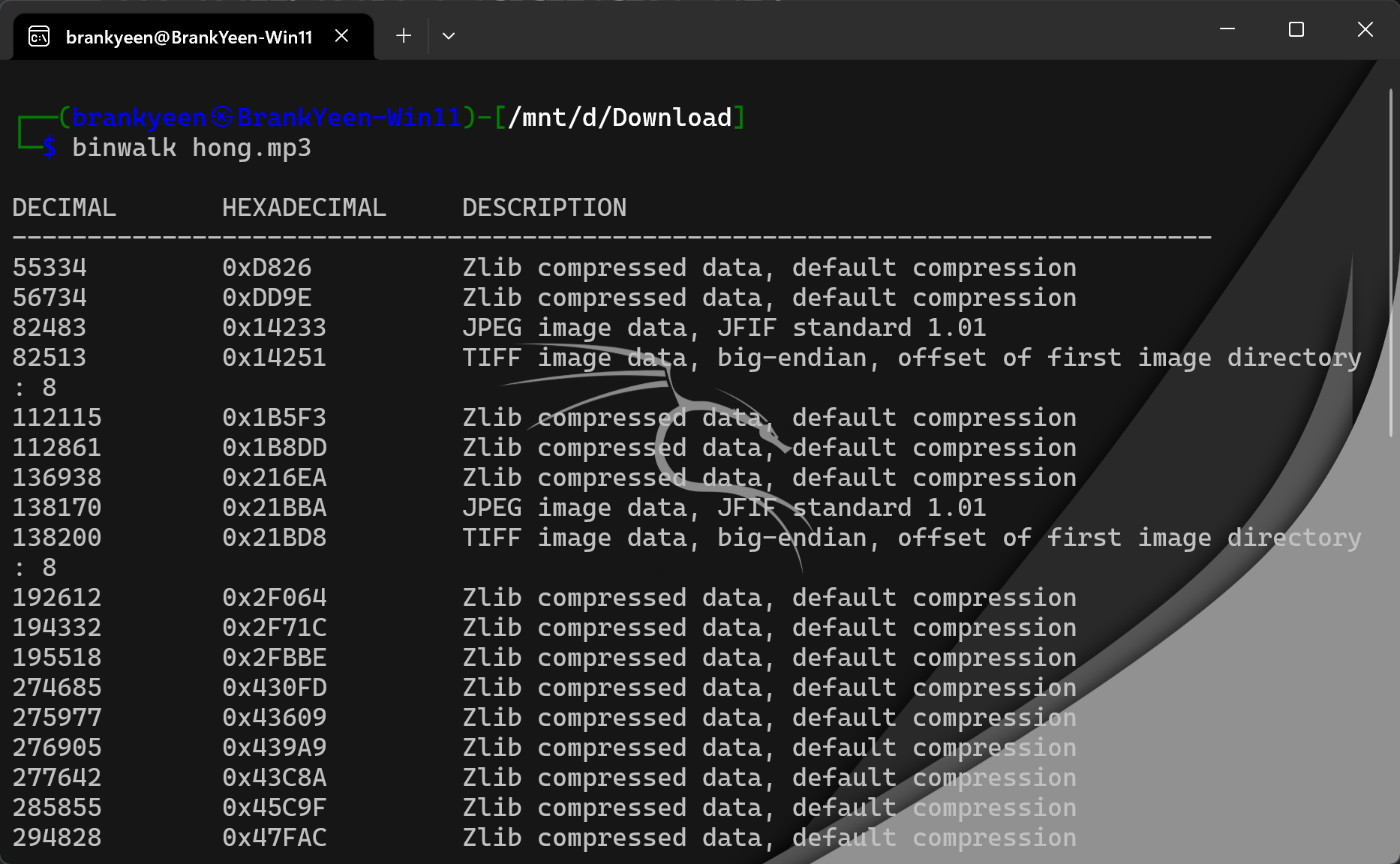

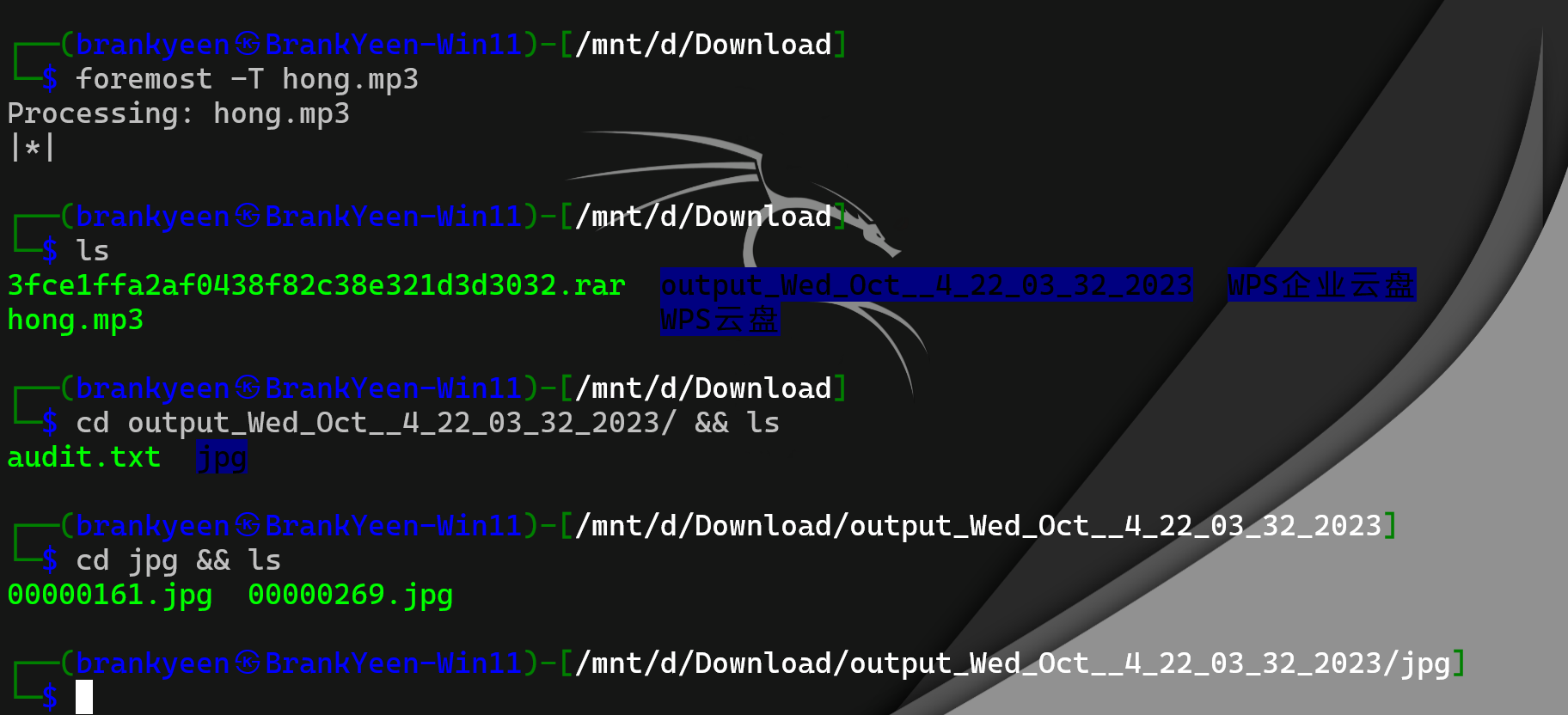

hong

-

来源:攻防世界

-

考点:隐藏文件提取

-

工具:binwalk、foremost

-

难度:⭐

-

分析过程

-

下载文件,得到zip压缩包,解压得到“hong.mp3”;

-

查看文件的数据,没有得到想要的结果(与flag相关的关键字);

-

binwalk探测隐藏文件:binwalk hong.mp3

-

foremost提取隐藏文件:foremost -T hong.mp3

-

查看图片,通过其中一张图片获得flag:BCTF{cute&fat_cats_does_not_like_drinking}

-

misc_pic_again

-

来源:攻防世界

-

考点:提取隐藏文件

-

工具:zsteg

-

难度:⭐

-

分析过程

-

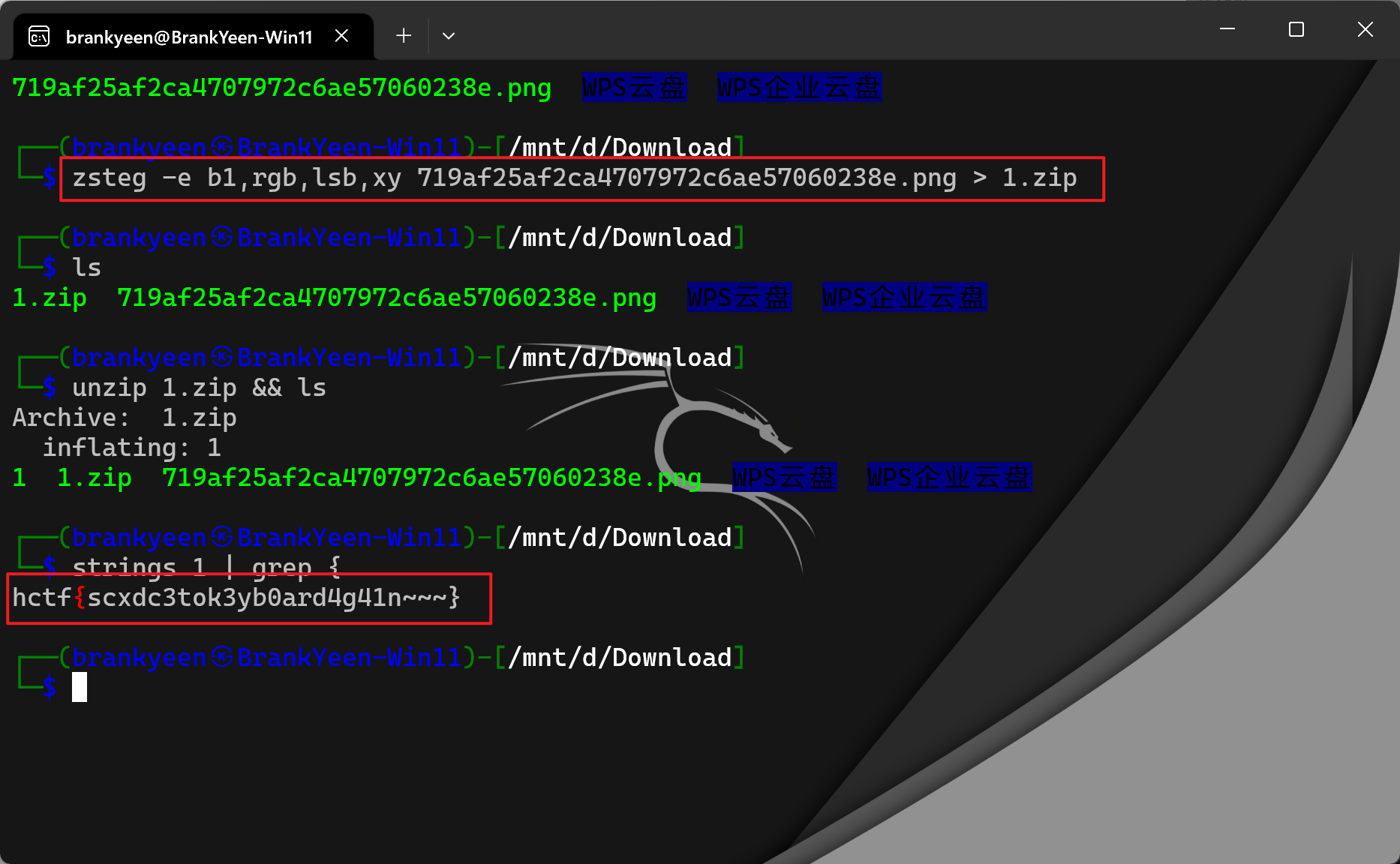

下载文件,得到 “719af25af2ca4707972c6ae57060238e.png”;

-

zsteg探测隐藏文件:发现有个zip隐藏压缩包

-

zsteg 提取隐藏文件,获得压缩包,并解压得到文件,使用strings命令查看文件,获得flag:hctf{scxdc3tok3yb0ard4g41n~~~}

-

hit-the-core

-

来源:攻防世界

-

考点:产看文件数据、编写脚本

-

工具:strings

-

难度:⭐

-

分析过程

-

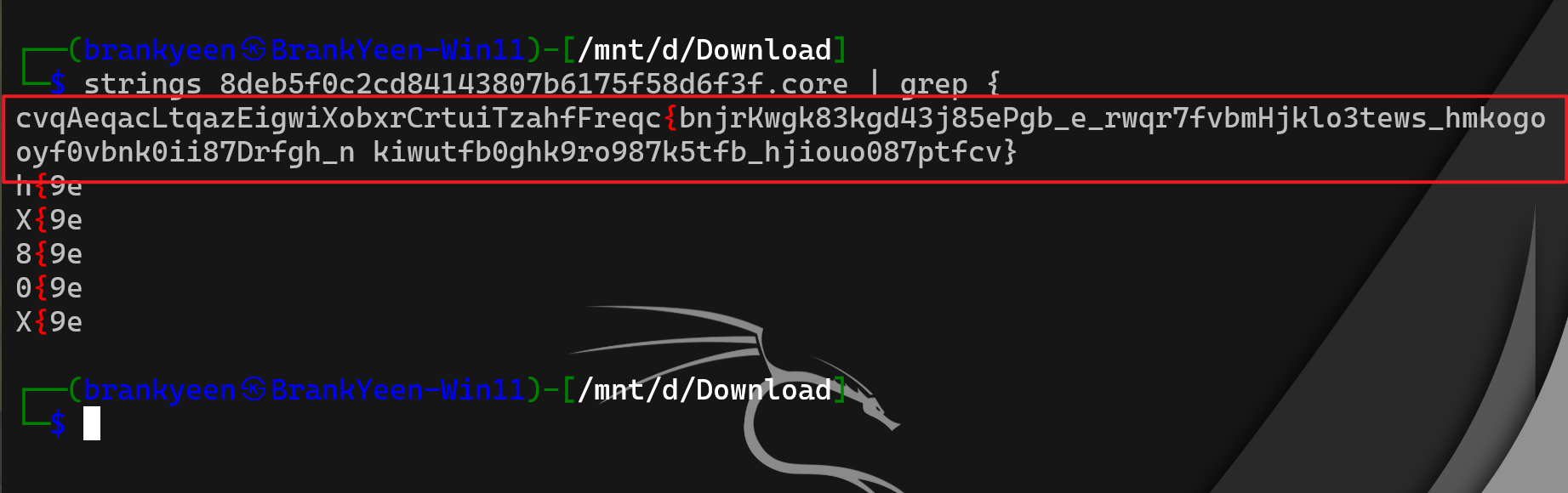

下载文件,得到文件

-

strings搜索关键词,发现特殊字符串

-

分析字符串可知,没四个字符都会出现大写字母,通过脚本进行提取

string = "cvqAeqacLtqazEigwiXobxrCrtuiTzahfFreqc{bnjrKwgk83kgd43j85ePgb_e_rwqr7fvbmHjklo3tews_hmkogooyf0vbnk0ii87Drfgh_n kiwutfb0ghk9ro987k5tfb_hjiouo087ptfcv}" #从string中的第四个字符开始,间隔五个字符输出其他字符 print(string[3::5]) #ALEXCTF{K33P_7H3_g00D_w0rk_up}

-

glance-50

-

来源:攻防世界

-

考点:gif图片分解

-

工具:在线分解GIF图(GIF动态图片分解,多帧动态图分解成多张静态图片_图片工具网页版 (sioe.cn))

-

难度:⭐

-

分析过程

-

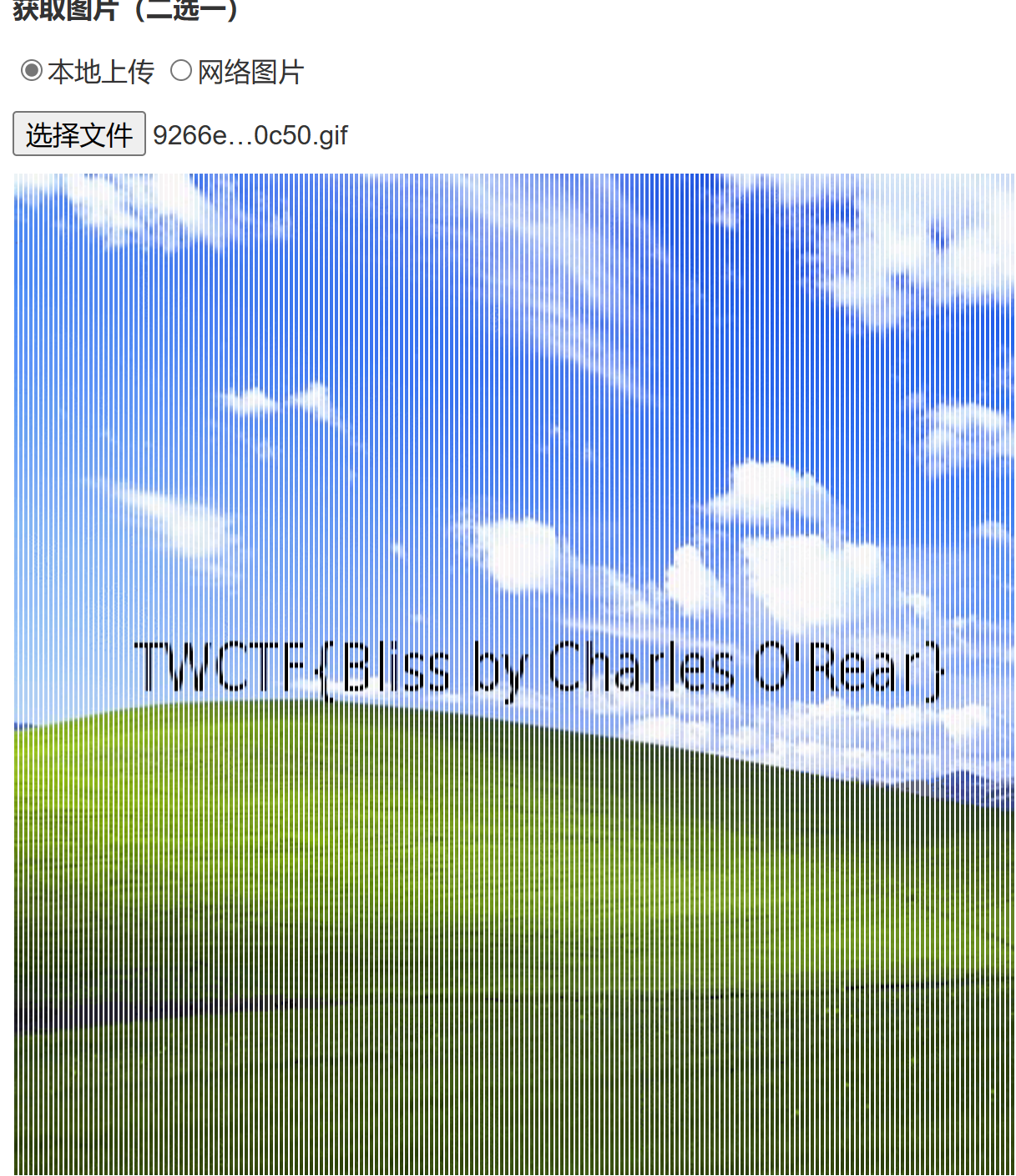

下载文件,得到gif图;

-

使用在线工具进行分解,获得flag

-

normal_png

-

来源:攻防世界

-

考点:修改图片宽高尺寸

-

工具:010Editor

-

难度:⭐

-

分析过程

-

下载文件,得到png

-

查看宽高属性:620x875

-

用010Editor打开,将高度修改为1000(03E8),获得flag{B8B68DD7007B1E406F3DF624440D31E0}

-

Aesop_secret

-

来源:攻防世界

-

考点:gif图分解

-

工具:在线分解GIF图(GIF动态图片分解,多帧动态图分解成多张静态图片_图片工具网页版 (sioe.cn)),AES在线解密(在线AES加密/解密工具 - 密码工具箱 - 脚本之家在线工具 (jb51.net))

-

难度:⭐

-

分析过程

-

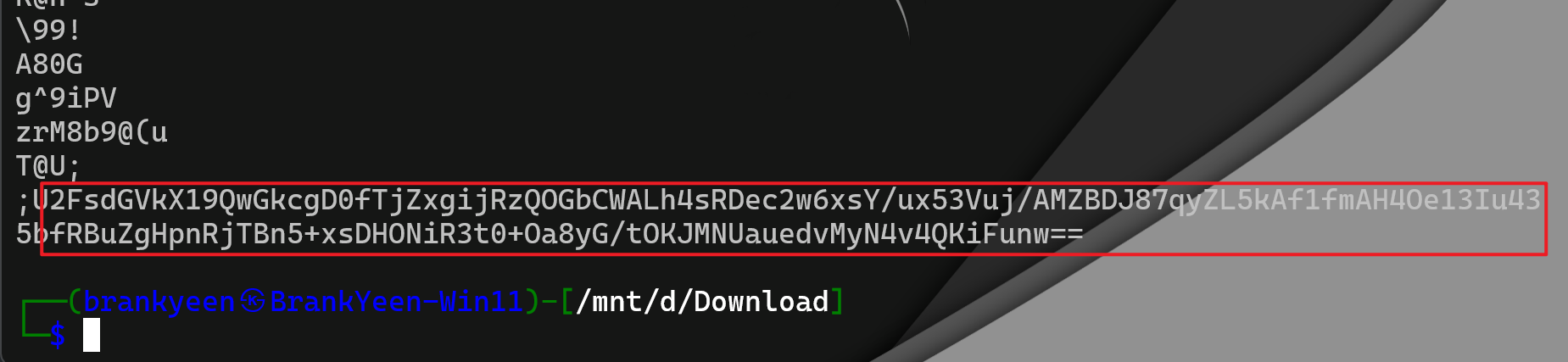

下载文件,获得压缩包,解压得到GIF图;

-

使用在线工具进行分解,获得关键字“ISCC”;

-

使用strings命令,查看gif图片原数据,得到神秘字符串;

-

根据字符串特征,猜测是AES加密,使用解密工具解密(经过两次加密,需要两次解密),最终得到flag{DugUpADiamondADeepDarkMine}

-

a_good_idea

-

来源:攻防世界

-

考点:隐藏文件提取,图片对比分析

-

工具:foremost、StegSolve.jar

-

难度:⭐

-

分析过程

-

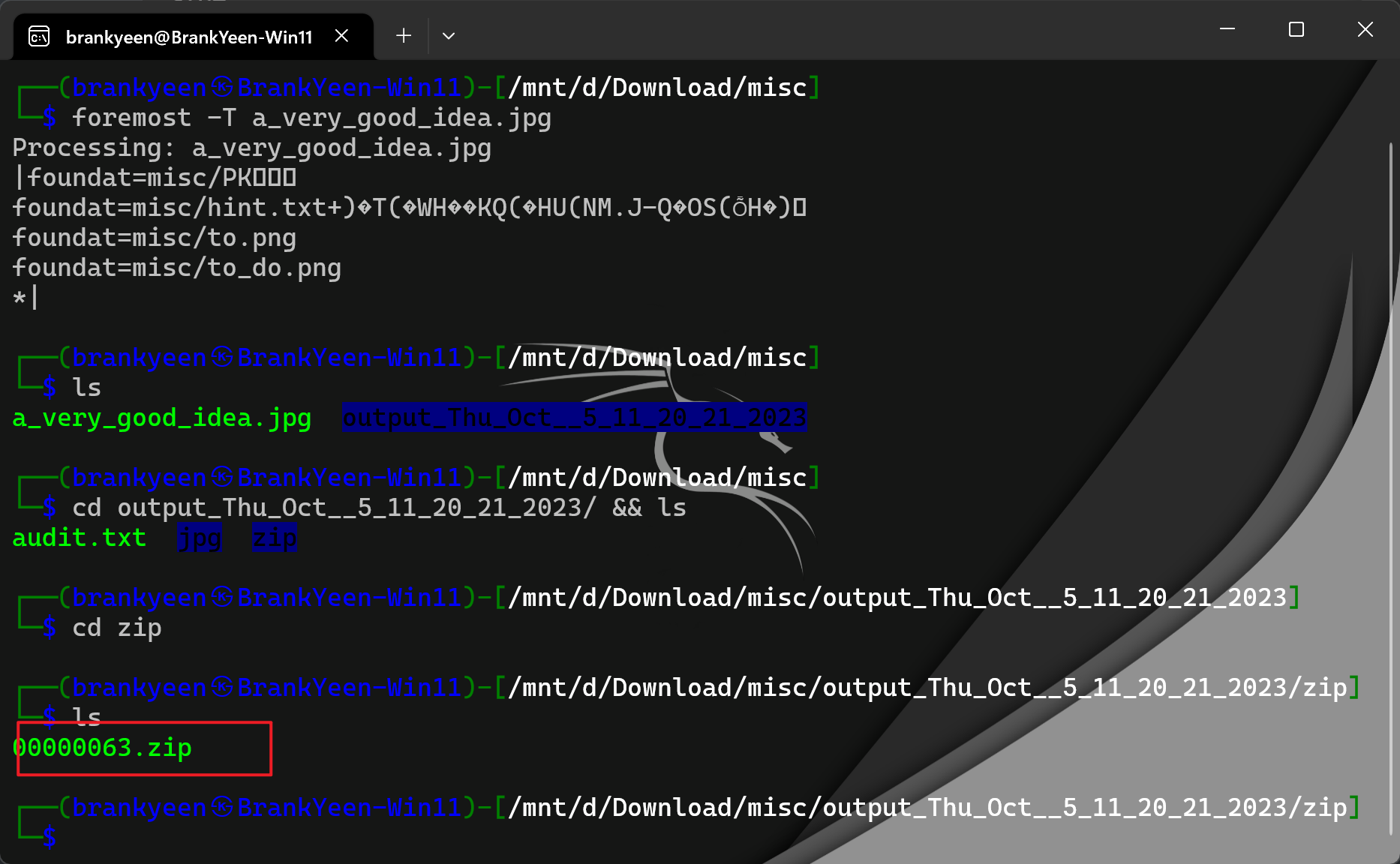

下载文件,得到zip压缩包,解压得到png图片;

-

strings查看图片原数据,发现关键字

-

直接foremost提取隐藏文件,得到zip压缩包

-

解压得到两张一样的图片

-

使用StegSolve进行Image Combiner对比分析,隐隐约约看到二维码

-

保存图片,调高曝光度和亮度,得到清晰的二维码,进行扫描得到flag

-

Ditf

-

来源:攻防世界

-

考点:修改图片尺寸

-

工具:010Editor

-

难度:⭐

-

分析过程

-

下载文件,得到png;

-

用010Editor打开,将高度修改为1300(0514),看到flag

-

简单的图片

-

来源:攻防世界

-

考点:LSB隐写、认识五进制

-

难度:⭐⭐

-

工具:StegSolve

-

分析过程

-

获取题目资源,得到png图片;

-

用StegSolve工具打开,查看不同通道,在BGR的0通道,发现可疑字符串;

['xxfxc', 'xxfst', 'xxtfc', 'xxfxt', ' xxfft', 'xxttc', 'xxffs', 'xxsft ', 'xxftc', 'xxtfx', 'xxtfc', 'xxfcf', 'xxfxs', 'xxtfx','xxctx' , 'xxfcx', 'xxtfx', 'xxsff', 'xxfsf', 'xxtfc', ' xxfxt', 'xxcxs', 'xxtfx', 'xxfsf ', 'xxtfc', 'xxftx', 'xxfts', 'xxfxs', 'xxfcf', 'xxsfc', 'xsxxx'] -

将x转为0、s转为1、c转为2、t转为3、f转为4,得到五进制数据

00402, 00413, 00342, 00403, 00443, 00332, 00441, 00143, 00432, 00340, 00342, 00424, 00401, 00340, 00230, 00420, 00340, 00144, 00414, 00342, 00403, 00201, 00340, 00414, 00342, 00430, 00431, 00401, 00424, 00142, 01000 -

将五进制数据转为十进制数据

102, 108, 97, 103, 123, 92, 121, 48, 117, 95, 97, 114, 101, 95, 65, 110, 95, 49, 109, 97, 103, 51, 95, 109, 97, 115, 116, 101, 114, 47, 125 -

将十进制数据转为ASCII码,得到flag

flag{\y0u_are_An_1mag3_master/}

-

流量分析

密码学

- http://hiencode.com

- http://tools.jb51.net/password/

- http://www.atoolbox.net/Category.php?Id=27

- https://www.wishingstarmoye.com/

- https://www.sojson.com/encrypt.html

- https://c.runoob.com/front-end/3602/

- https://tool.chinaz.com/

miss_01

-

来源:攻防世界

-

考点:压缩包伪密码爆破

-

工具:binwalk(binwalk可以直接无视伪密码直接解压)

-

难度:⭐

-

分析过程

-

下载文件,得到zip压缩包;

-

解压,发现被加密;

-

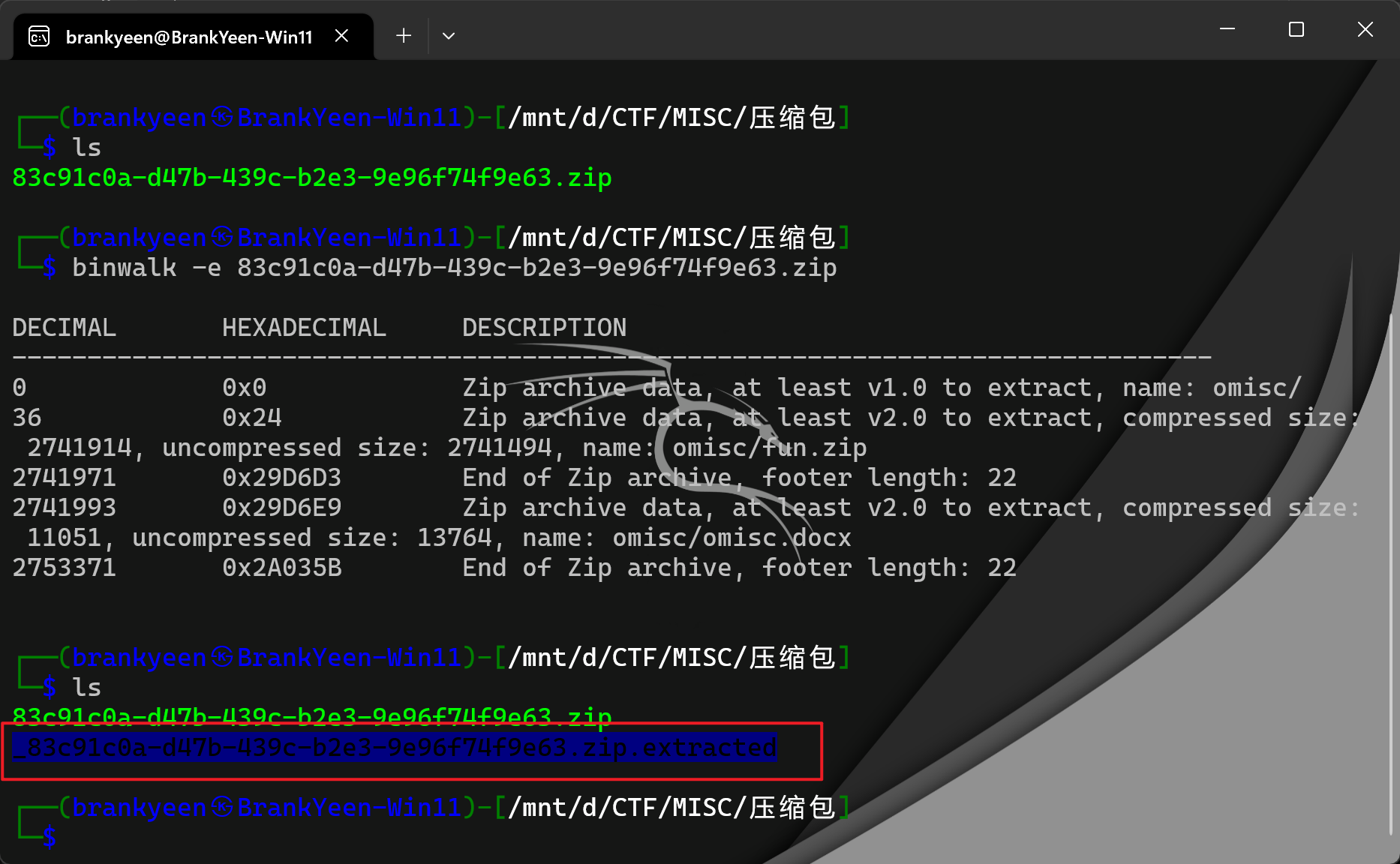

binwalk尝试直接解压,获得被压缩文件(fun.zip和onmisc.docx);

-

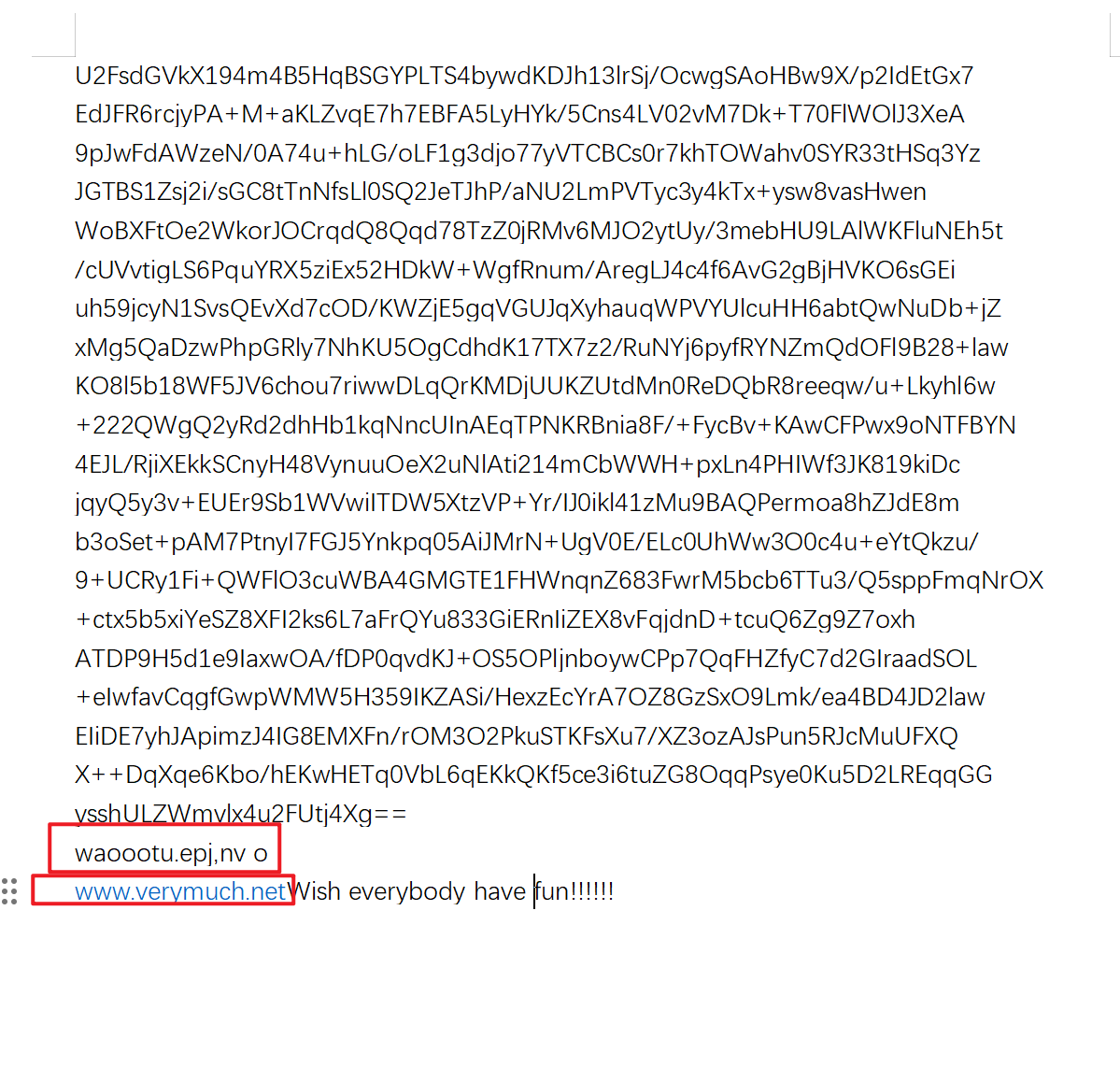

打开docx文件,发现rabbit密文,但缺少密钥,查看word隐藏文字,获得关键字

-

抵押给关键字为希尔加密的密文,第二个关键字为希尔加密的密钥,在线解密

-

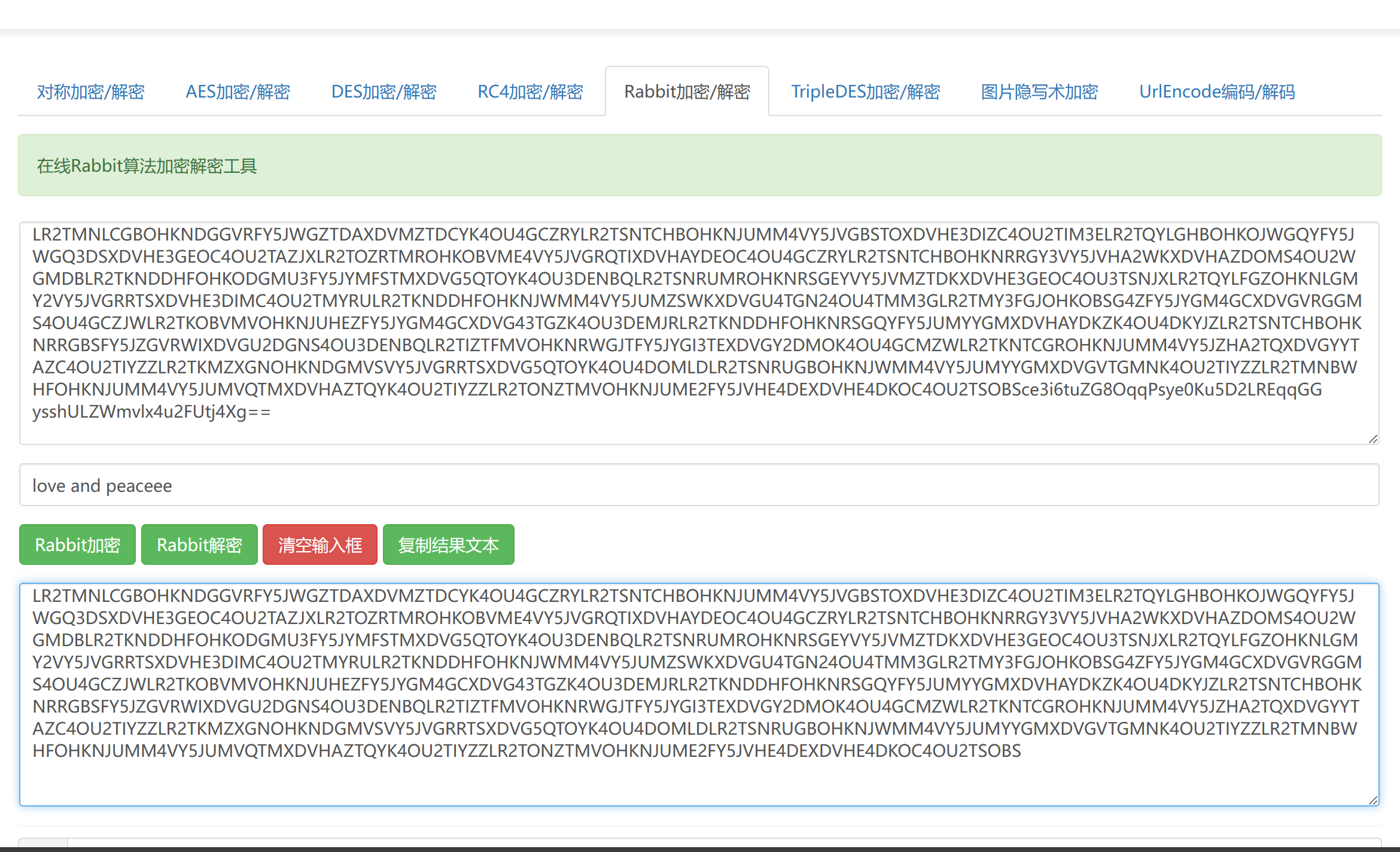

U2F为rabbit密文的头部,猜测上面解密的结果应该为rabbit密文的密钥

-

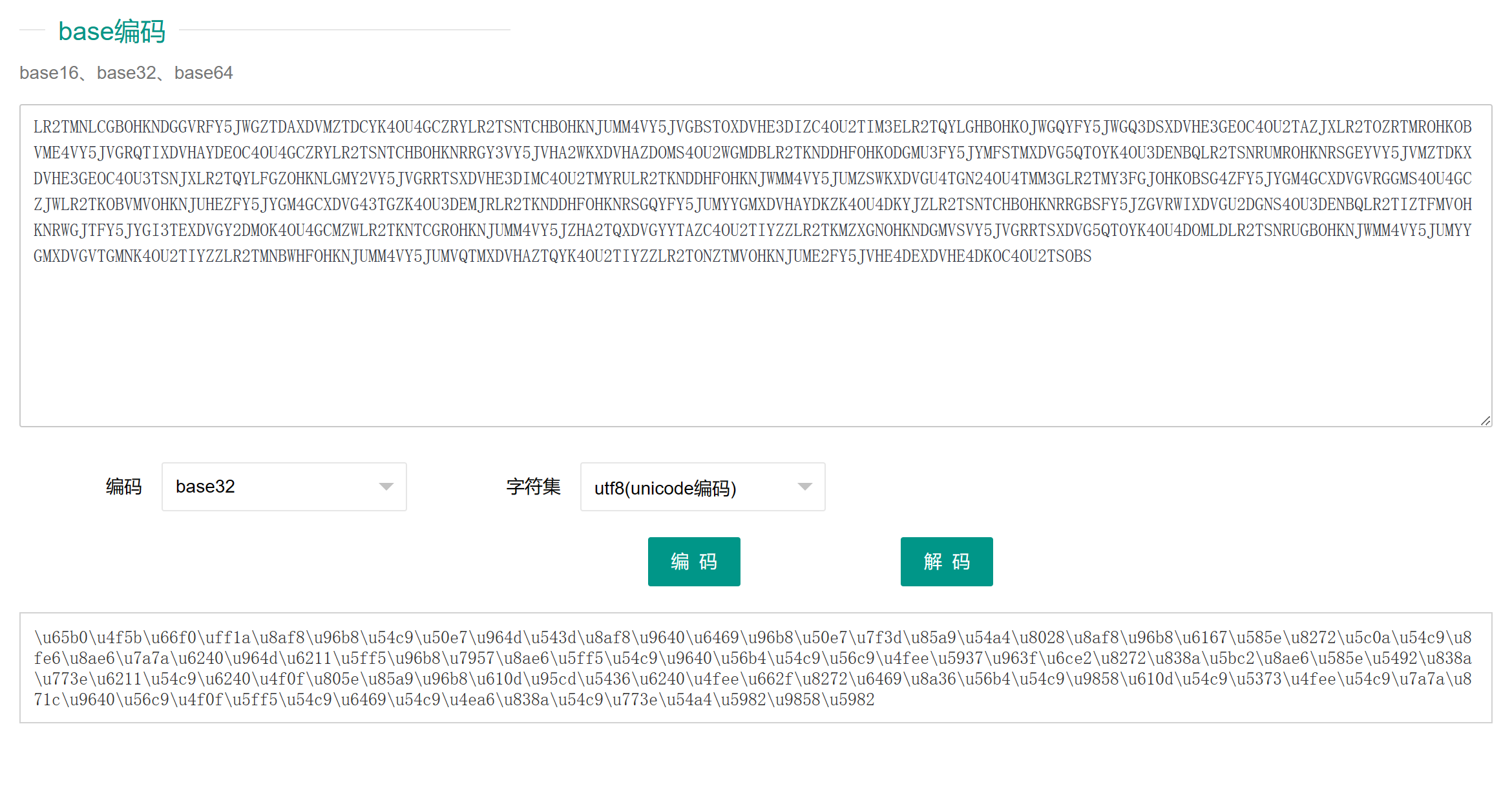

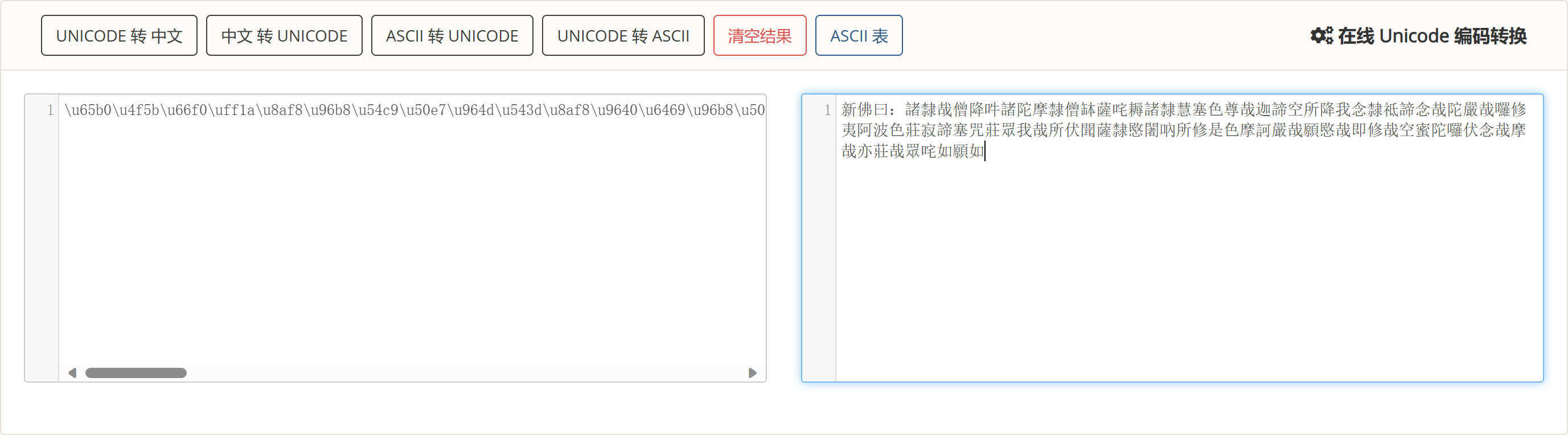

解密后得到Base32的密文,再次进行解密,得到unicode编码

-

将unicode转换为中文,得到佛曰密文

-

佛曰解密,得到密码

-

pcap1

-

来源:攻防世界

-

考点:脚本分析

-

工具:wireshark、python

-

难度:⭐

-

分析过程

-

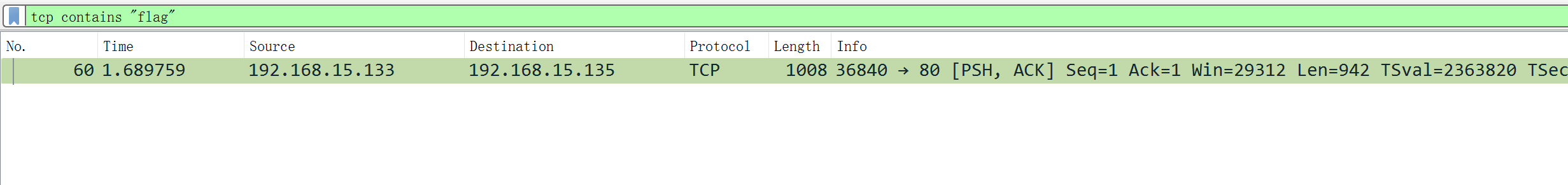

下载文件,得到pcap文件;

-

用wireshark打开,筛选特殊文件:tcp contains “flag”

-

追踪TCP流,查看原数据,得到python代码

-

分析代码可知:

-

隐藏文件

running

- 来源:攻防世界

- 考点:隐藏文件提取

- 工具:foremost、python

- 难度:⭐

- 分析过程

- 获取资源,得到exe文件;

- 无法运行,用010Editor分析,得到提示"This program cannnot be run in DOS";

- 长诗用foremost提取文件,得到

594

594

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?