一. 应用介绍

相比被动扫描,主动扫描的范围要小很多。主动扫描一般都是先针对目标发送特制的数据包,然后根据目标的 反应来获得一些消息。这些消息主要包括=目标设备是否在线,目标设备端口是否开放,目标设备所使用的操作系统,目标设备上所运行的服务等。

二. 实验

注意:

1、保证所有主机(Kali2和靶机)都接到NAT,是在同一个网段,比如192.168.169.0/24

2、所有主机设置为自动获取IP参数,即DHCP模式。

3、靶机关闭防火墙,否则有些端口无法扫描。

4、假设VMware的NAT所在网段为192.168.169.0/24,各个主机/设备的IP地址如下:

| 功能 | 类型(系统) | IP地址(自动获取) |

| Kali2渗透主机 | Kali Linux 2 | 192.168.169.130 |

| 靶机 | win64位靶机 | 192.168.169.131 |

| windows32位靶机 | 192.168.169.132 | |

| Metasploitable2-Linux | 192.168.169.133 | |

| WinXPenSP3 | 192.168.169.134 | |

| 其他(VMware自带) | VMware的VMnet8网卡 | 192.168.169.1 |

| VMware的NAT网段网关 | 192.168.169.2 | |

| VMware的DHCP服务器 | 192.168.169.254 |

(如果NAT网段是其它192.168.xxx.0/24 ,各个主机IP是其它地址,做为类似)

4.1 Nmap的基本用法

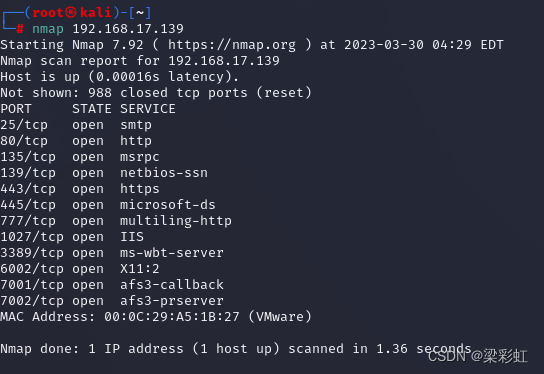

1、对单台设备进行扫描,结果截图并作必要的说明。

扫描nmap目标地址IP。

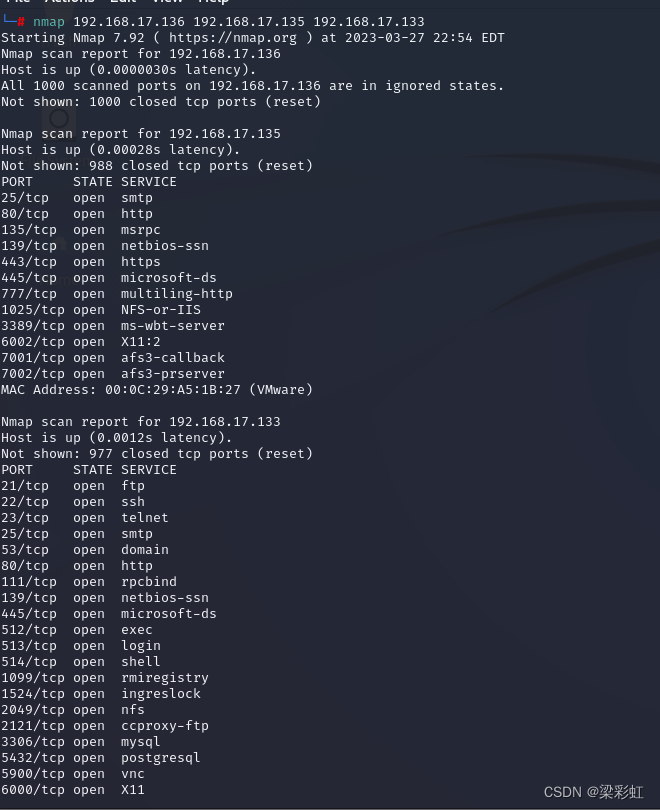

.2、对IP地址不连续的多台设备进行扫描,结果截图并作必要的说明。

对nmap IP地址不连续的多台设备进行扫描显示的端口。

3、对IP地址在连续范围内的多台设备进行扫描,结果截图并作必要的说明。

对nmapIP地址在连续范围内的多台设备进行扫描所显示的端口。

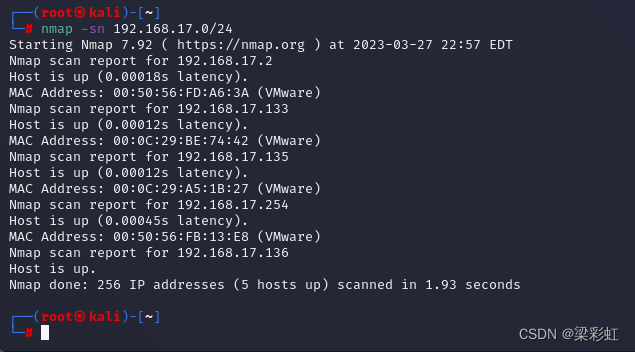

4、对整个子网的设备进行扫描,结果截图并作必要的说明。

对整个子网的设备进行扫描所显示的端口结果。

4.2 使用Nmap进行设备发现

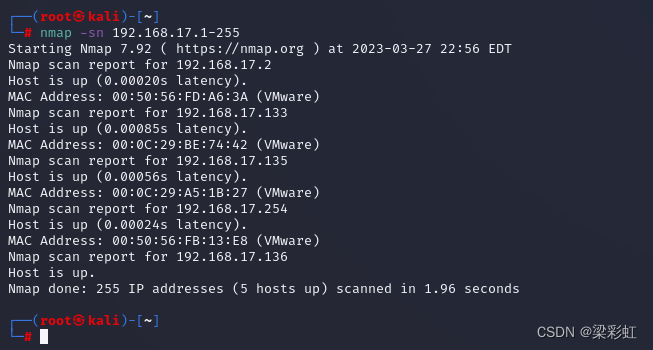

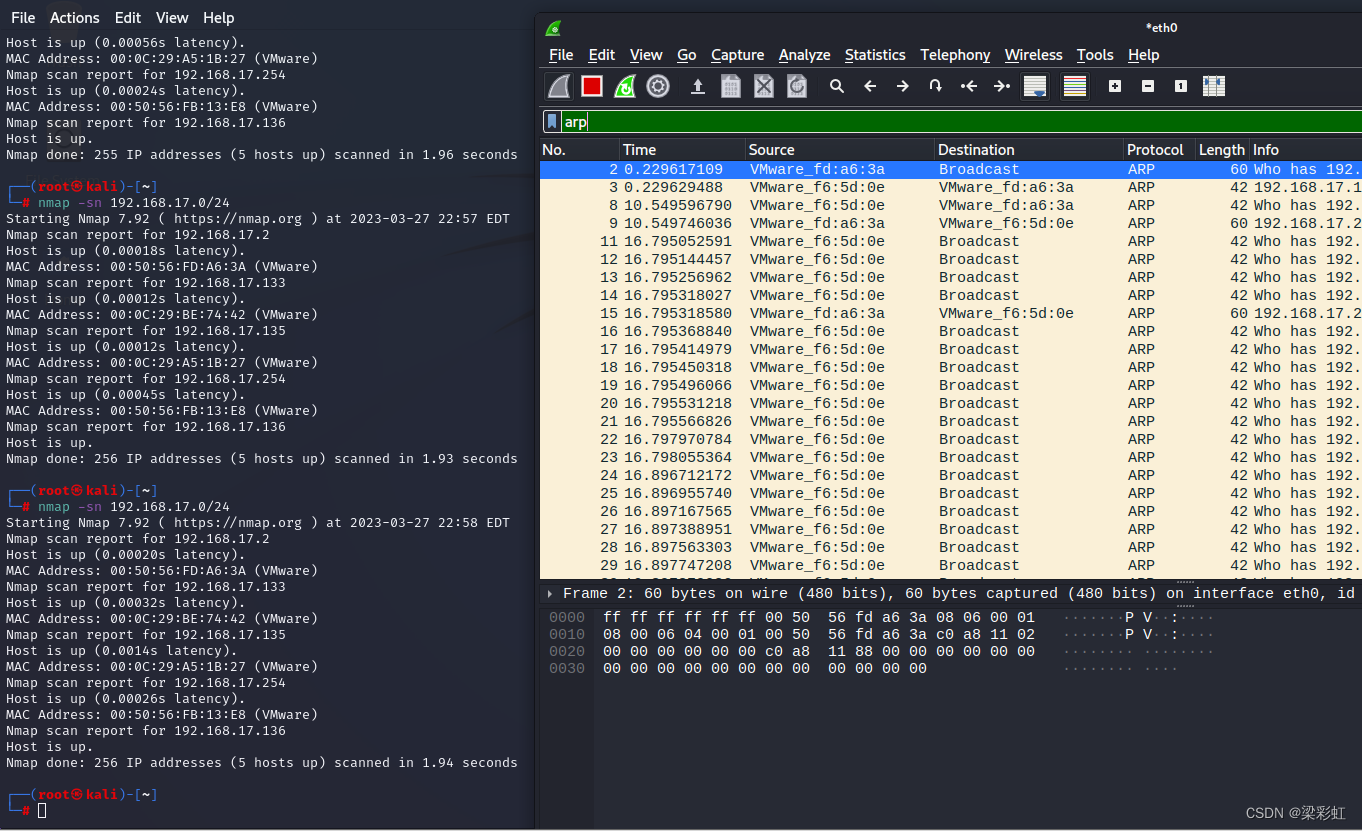

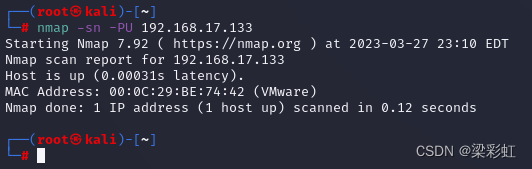

1、使用ARP进行设备发现,结果截图并作必要的说明。

使用ARP进行设备发现后所显示端口的结果页面。

2、使用ICMP进行设备发现,结果截图并作必要的说明。

使用ICMP进行设备发现后所显示端口的结果页面。

3、使用TCP进行设备发现,结果截图并作必要的说明。

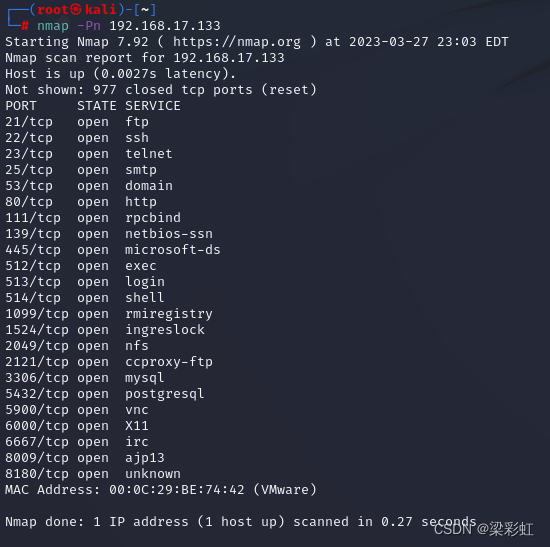

(1) TCP SYN扫描,结果截图并作必要的说明。

上述图片使用TCP SYN扫描所显示端口的结果页面。

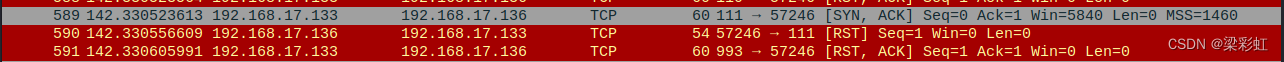

(2)TCP ACK扫描,结果截图并作必要的说明。

使用TCP ACK扫描所显示端口的结果页面。

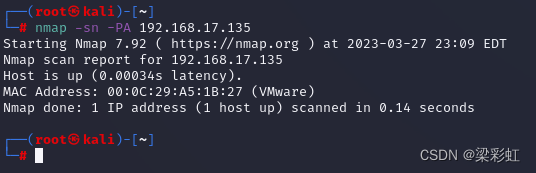

4、使用UDP进行设备发现,结果截图并作必要的说明。

使用UDP进行设备发现所显示的端口结果页面

4.3使用Nmap进行端口扫描

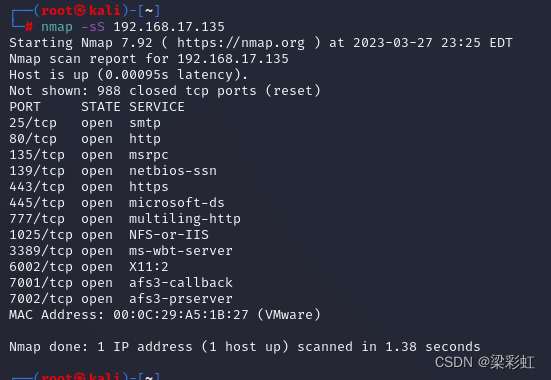

1、SYN扫描,结果截图并作必要的说明。

使用SYN扫描所显示的端口结果页面。

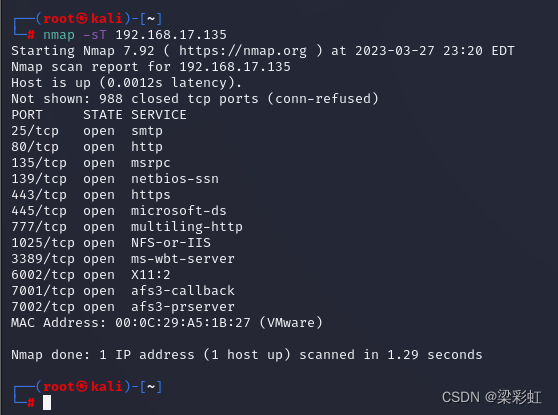

2、Connect扫描,结果截图并作必要的说明。

图片使用Connect扫描所显示的端口结果页面。

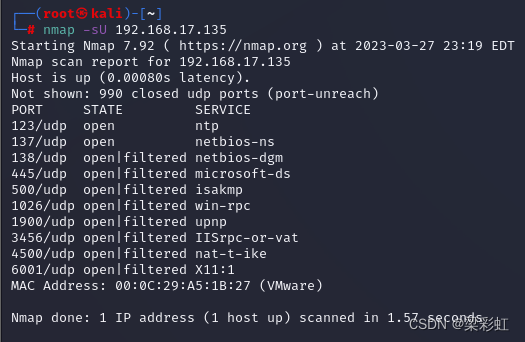

3、UDP扫描,结果截图并作必要的说明。

图片使用UDP扫描所显示的端口结果页面。

4、端口扫描范围的确定:

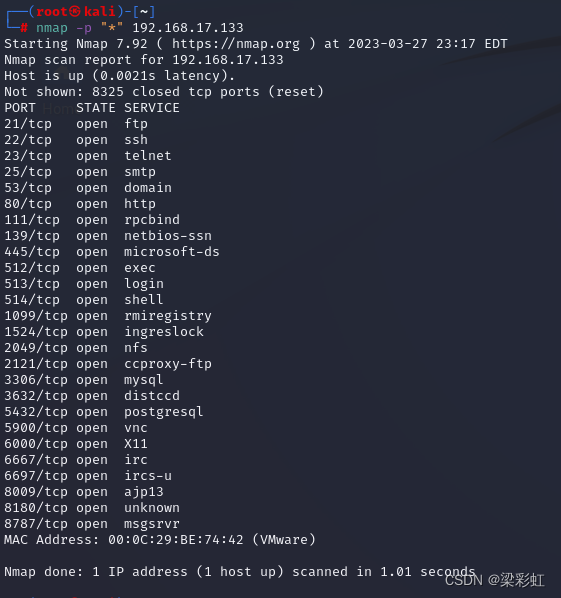

(1)扫描全部端口,结果截图并作必要的说明。

图片使用命令nmap -p “*”, 加扫描靶机IP所显示的端口结果页面

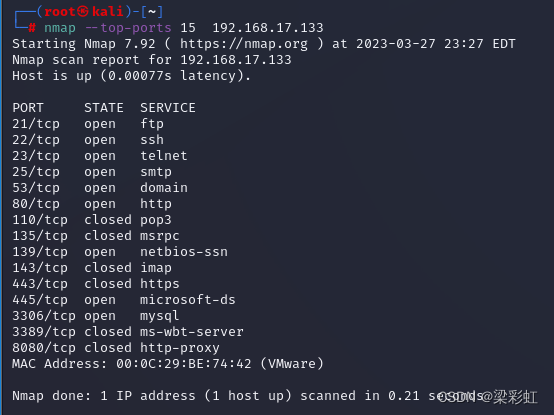

(2)扫描使用频率最高的n个端口,结果截图并作必要的说明。

图片使用命令nmap –top-ports ,加扫描靶机IP所显示的端口结果页面。

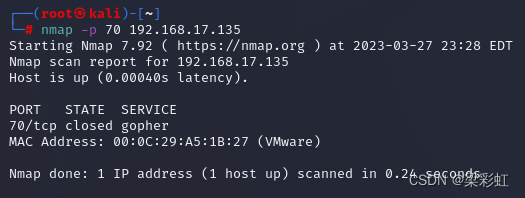

(3)扫描指定端口,结果截图并作必要的说明。

图片使用命令nmap –p, 加扫描靶机IP所显示的端口结果页面。

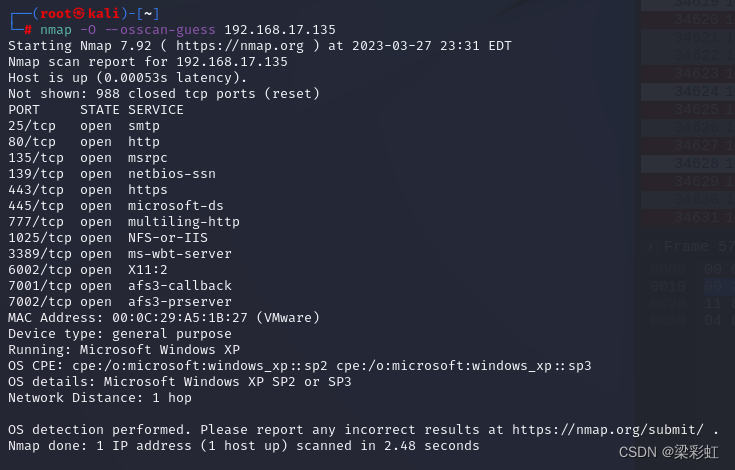

4.4 使用Nmap扫描目标操作系统

结果截图并作必要的说明

图片使用命令nmap –0 –osscan-guess,加扫描靶机IP所显示的扫描目标操作系统结果页 面。

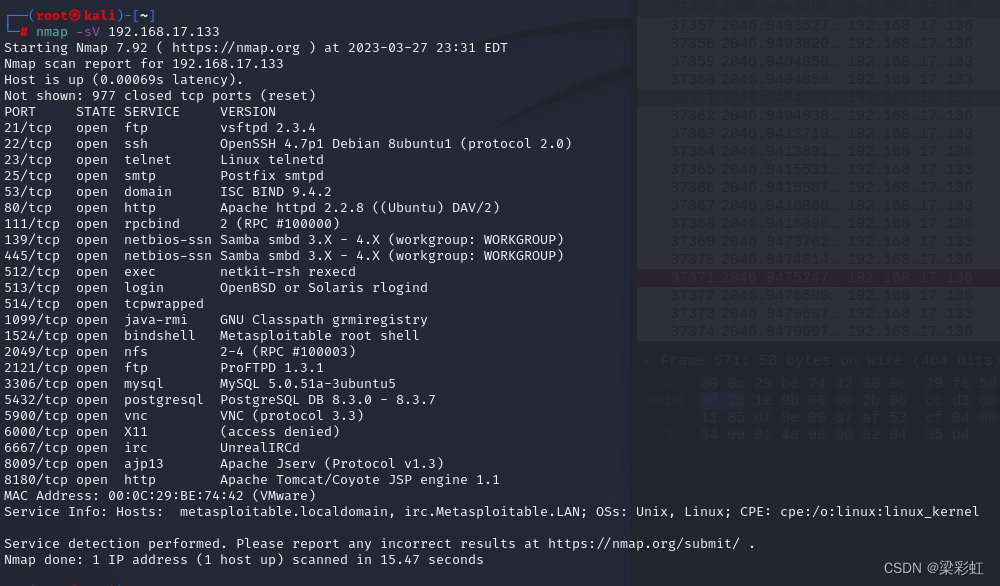

4.5 使用Nmap扫描目标服务

结果截图并作必要的说明。

图片使用命令nmap -Sv 加扫描靶机IP所显示的目标服务结果页面。

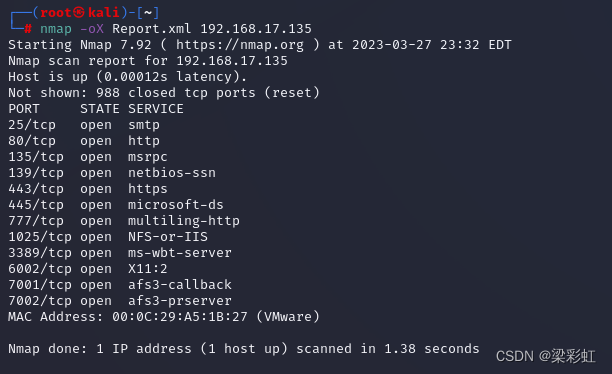

4.6 将Nmap的扫描结果保存为XML文件

结果截图并作必要的说明。

图片使用命令nmap -oX 加扫描靶机IP所显示的扫描结果页面。

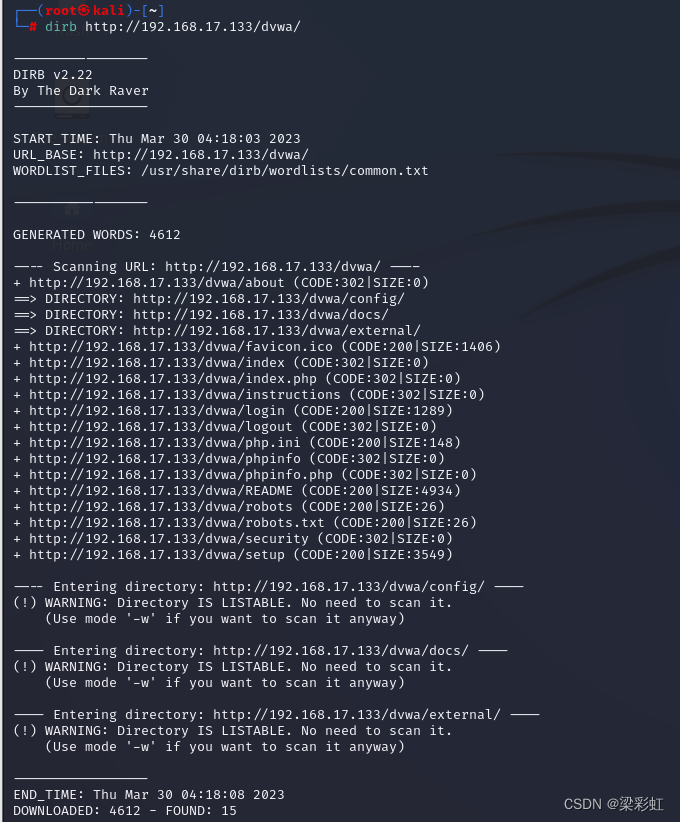

4.7 对Web服务进行扫描

1、使用dirb扫描工具,结果截图并作必要的说明。

图片dierb扫描工具,所显示的端口结果页面。

2、使用whatweb工具,结果截图并作必要的说明。

上述图片使用whatweb扫描工具,所显示端口的结果页面。

三、总结

信息安全技术(一)主要是信息安全主要研究信息系统、信息安全与保密、网络安全等方面的基本知识和技术,采取各种防护措施,对信息、网络、服务器等进行安全保护等。

通过本次实验,我认识到nmap是一款强大的网络扫描和主机扫描工具。nmap不仅仅可以收集信息和枚举,同时可以作为一个漏洞扫描探测器或安全扫描器。它适用于windows,linux,mac等操作系统。

主动扫描一般都是针对目标发送特制的数据包,根据目标的反应来获得一些信息。这些信息主要包括目标主机是否在线,目标主机的指定端口是否开放,目标主机的操作系统,目标主机上运行的服务等等。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?