Windows应急响应--网站被入侵后的排查

网站被入侵该怎么办

一般的网站被入侵分为三种类型

1.web入侵

具体事件体现为:

-

网页挂马 -

主页篡改 -

2.系统入侵webshell (一般网页被webshell入侵后会留下webshell.php文件) (写CTF的签到题会有用)

具体事件体现为: -

病毒木马 -

勒索软件 -

3.网络攻击远控后门 -

DDos -

DNS劫持 -

ARP欺骗

以Windows系统为例

系统入侵的排查思路

1.检查服务器上是否被创建了可疑的用户账号

-

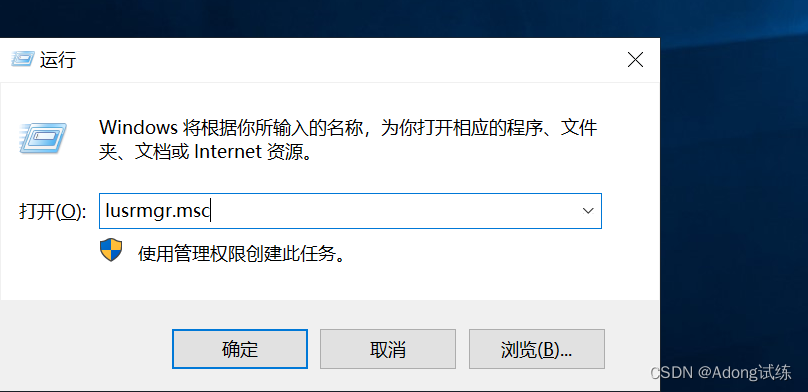

win+r 运行命令提示符 -

输入lusrmgr.msc打开用户管理器[^1]

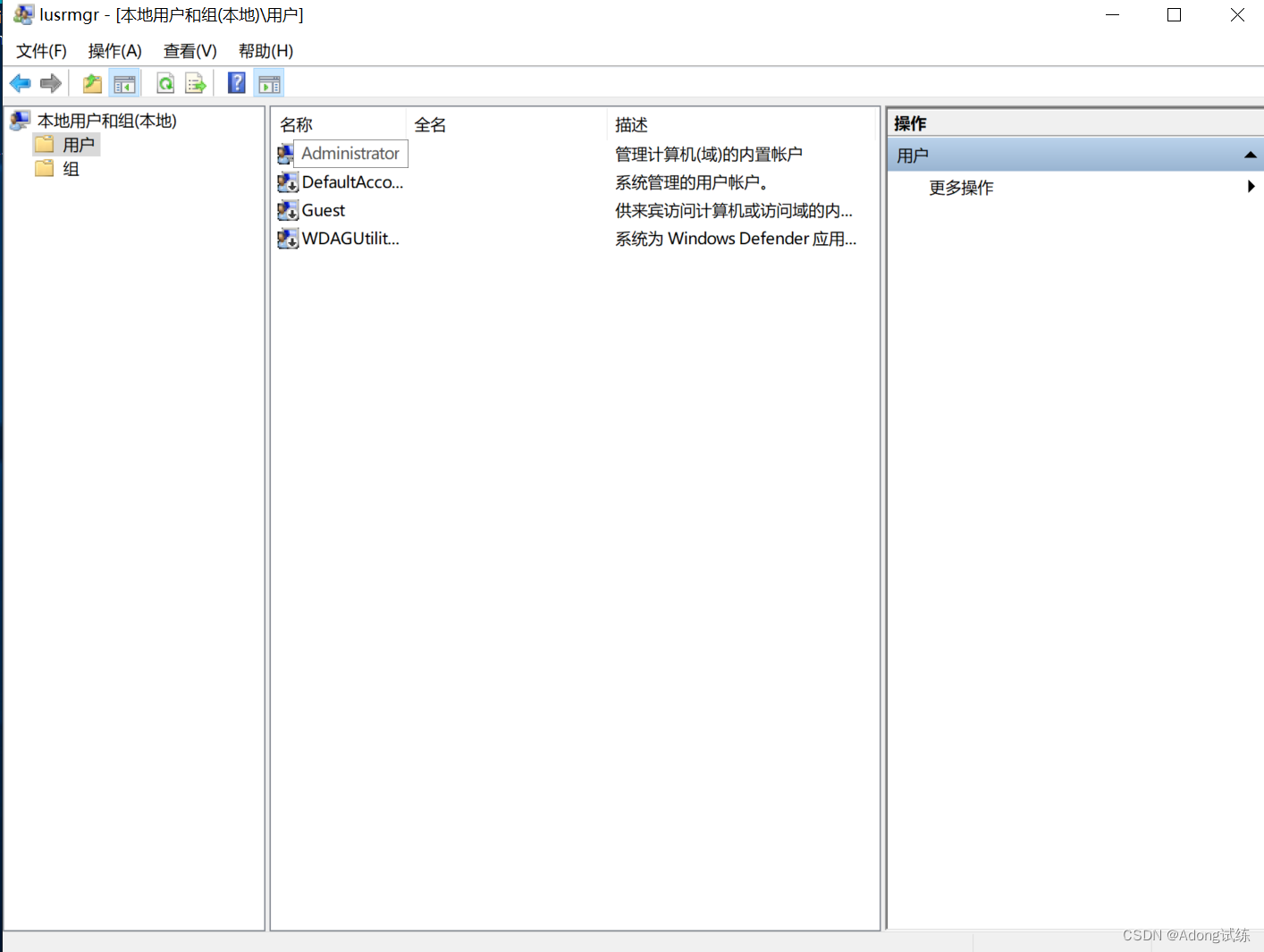

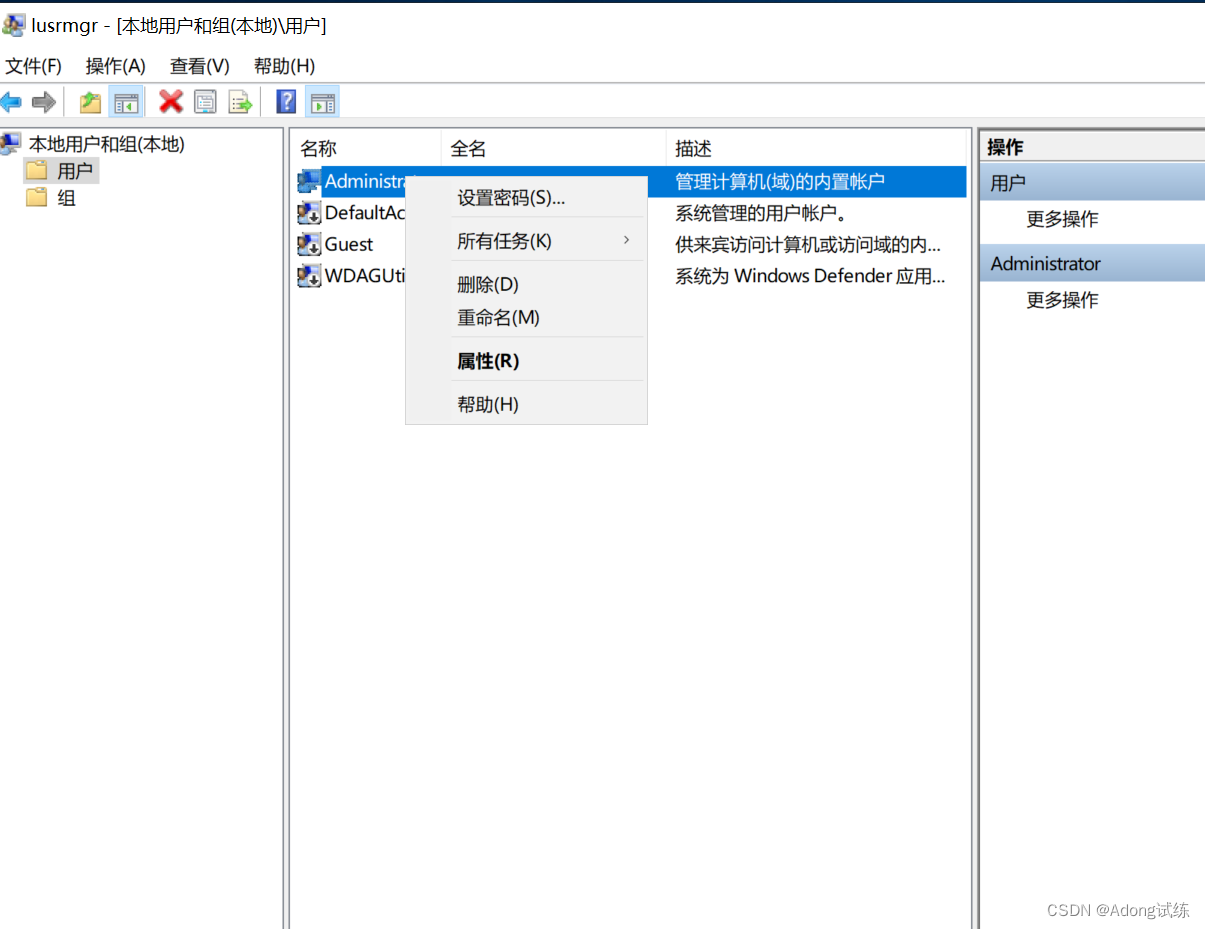

-

在其中发现非法的用户,可以右键禁用或者删除

2.日志排查

-

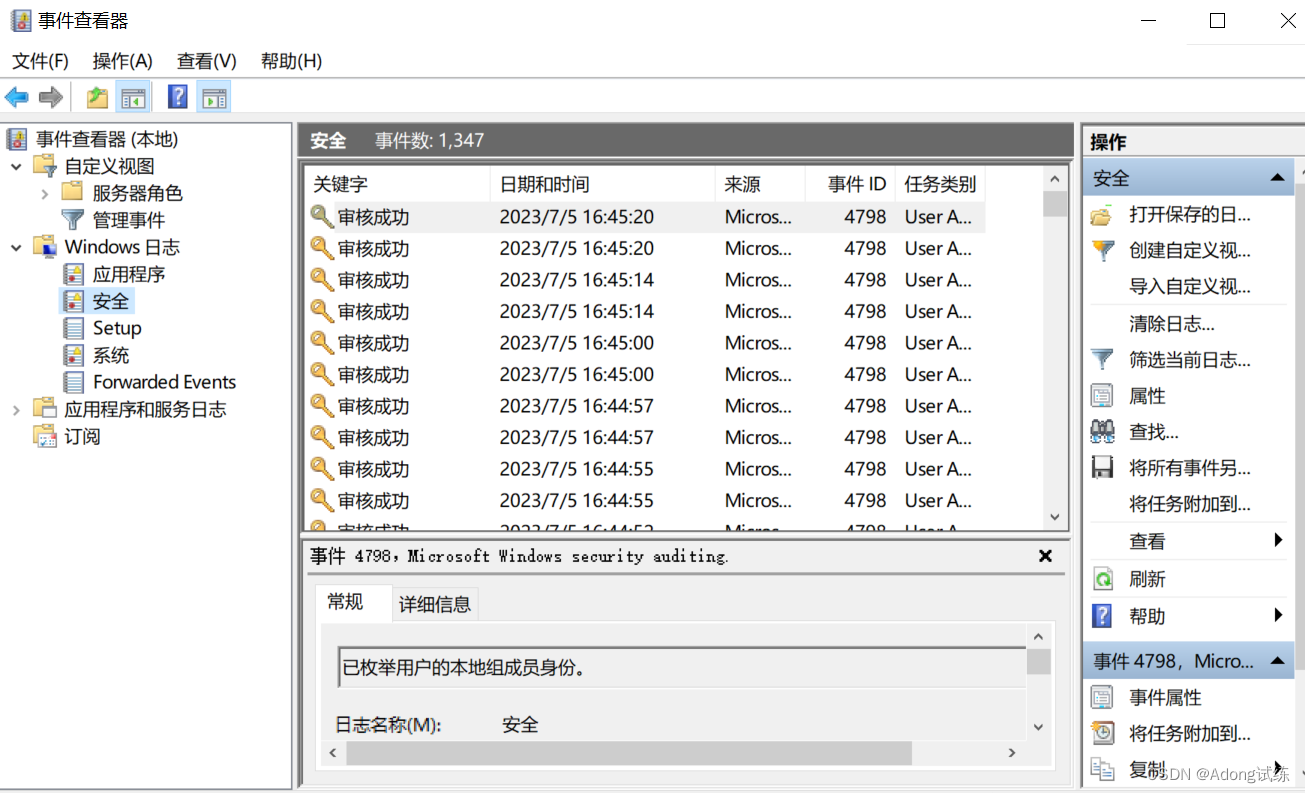

依旧打开cmd,输入eventvwr.msc(Event Viwer事件查看器) -

打开日志-Windows安全-安全

-

可以看到用户登录以及用户对该主机做出的一些操作,结合登陆时间、系统反馈、用户异常来进行日志的检查

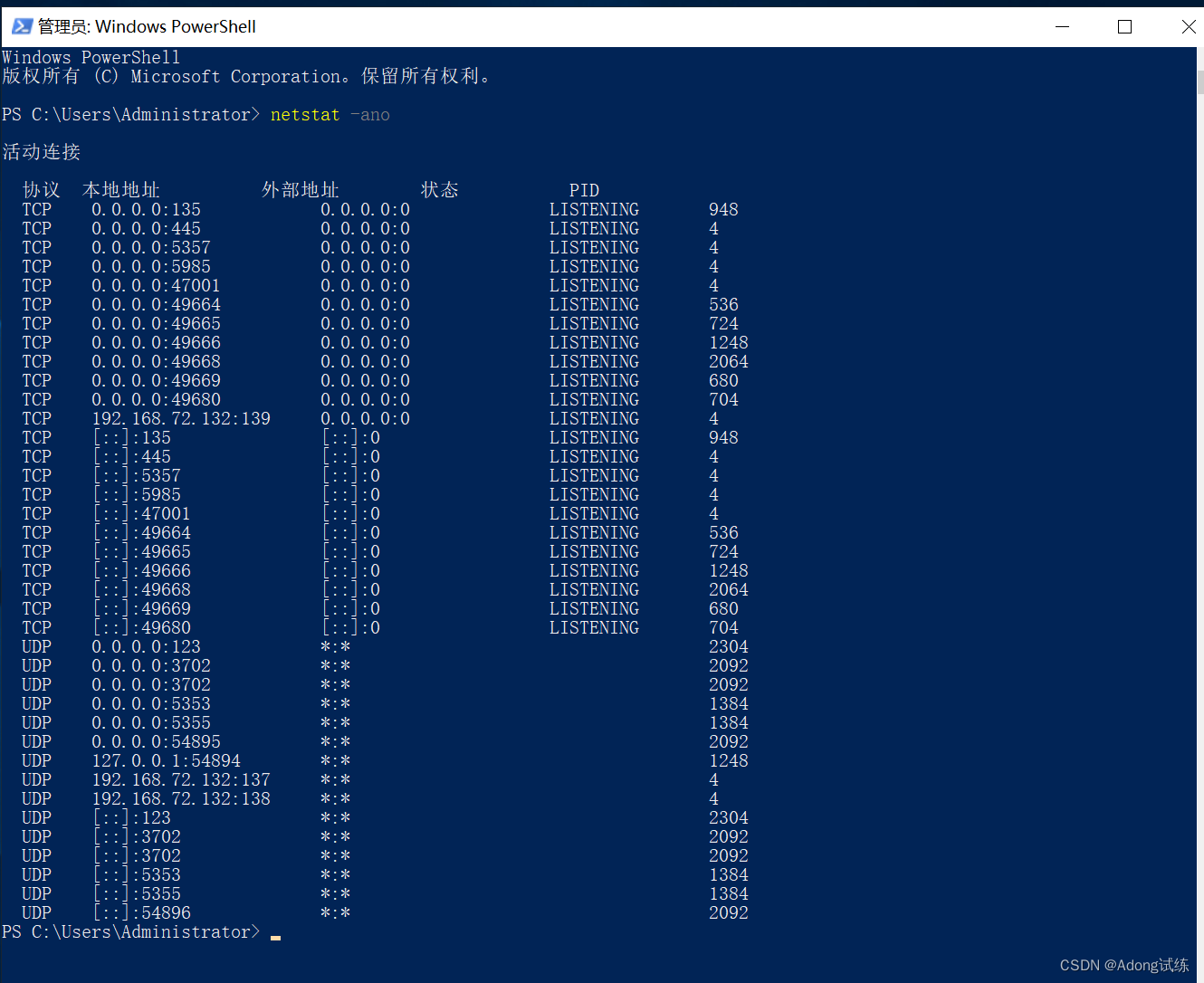

3.检查端口和进程的异常

-

打开PowerShell -

输入netstat -ano显示系统端口使用情况查看有无异常

-

检查PID有无Established处于通信状态的端口

4.检查进程管理

-

通过Power Shell,输入tasklist打开进程管理

-

通过此命令查看当前运行的应用以及端口

3-4二者都是多加留意自己不熟知的端口号、应用进程名字

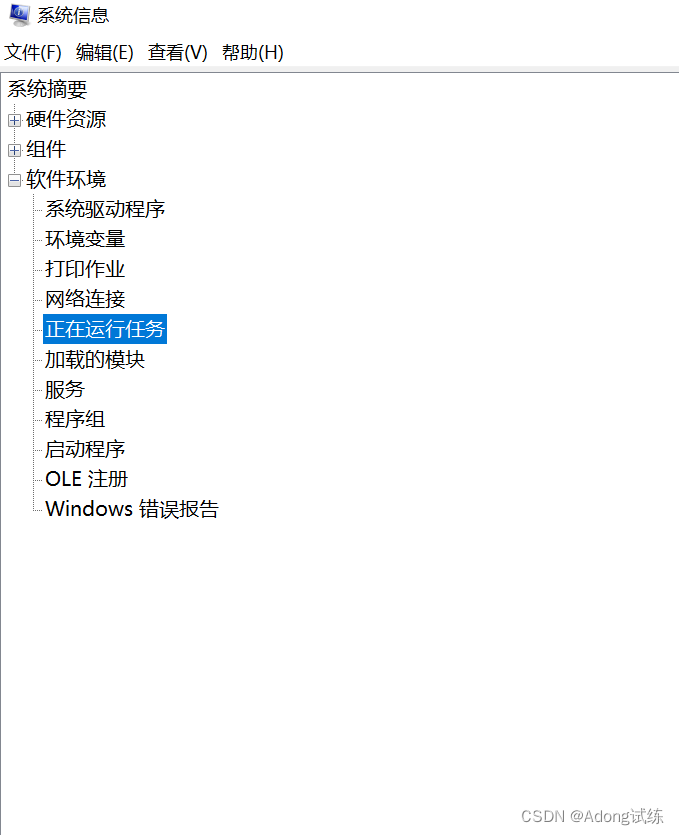

5.查看系统信息

-

打开cmd输入msinfo32检查系统信息 -

点开软件环境-正在运行的任务

这一步就是将第四步图形化展开,在这里,我们重点观察:

1.没有签名的进程

2.没有描述信息的进程

3.进程的属主

4.进程的路径是否合法

5.CPU 或者 内存 占用过高时间过长的进程

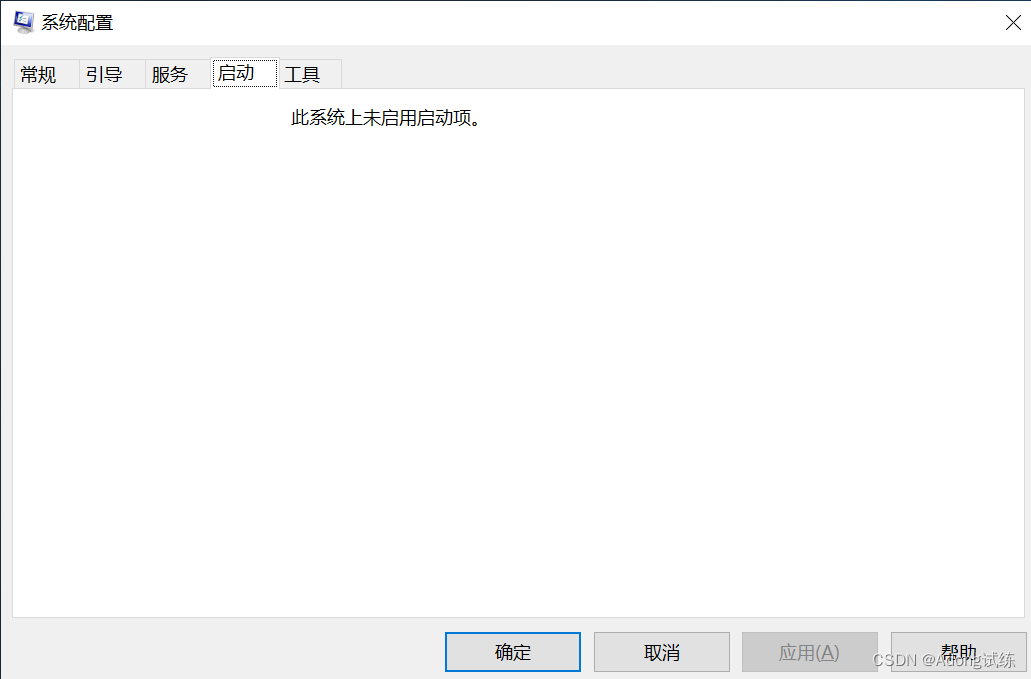

6.检查启动项和检查目录

-

打开cmd输入msconfig

-

检查是否有奇怪的启动项或服务

同时检查启动项还有第二种方式:检查注册表

-

打开cmd输入regedit进入到注册表中 -

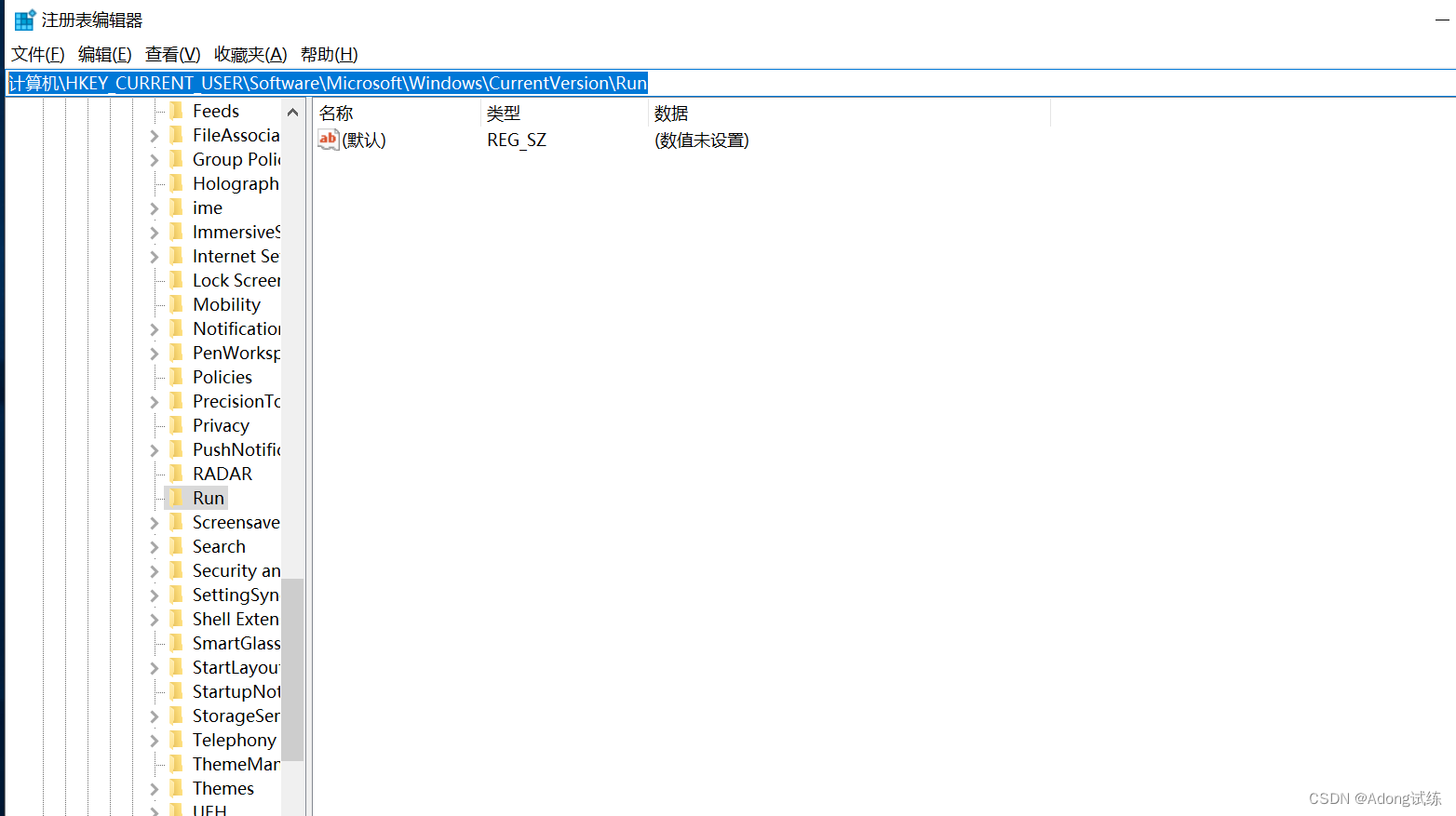

找到目录为:计算机\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

-

默认情况下只有一个默认

还有一个目录是

-

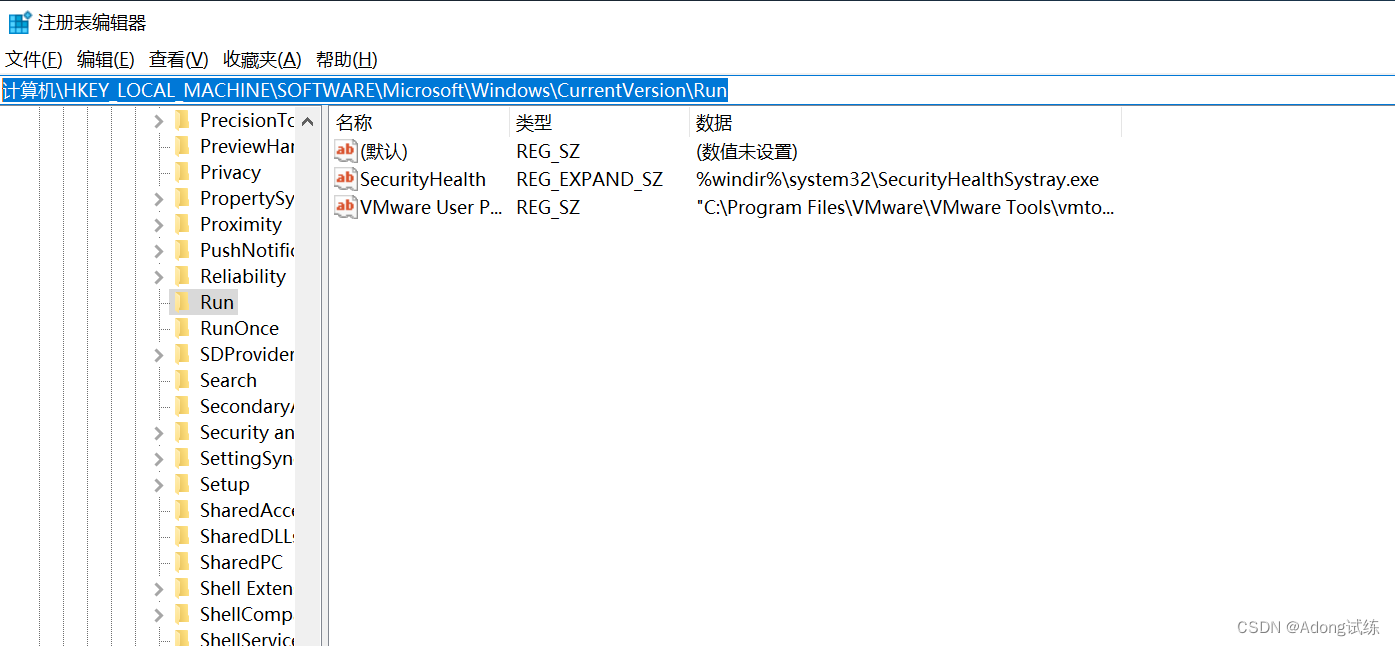

计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

-

默认初始只有这三个选项,如果有其他的要留意一下 - 再打开该路径下的Runonce注册表,同理只有一个默认项如有其他的多加留意

7.检查网站日志

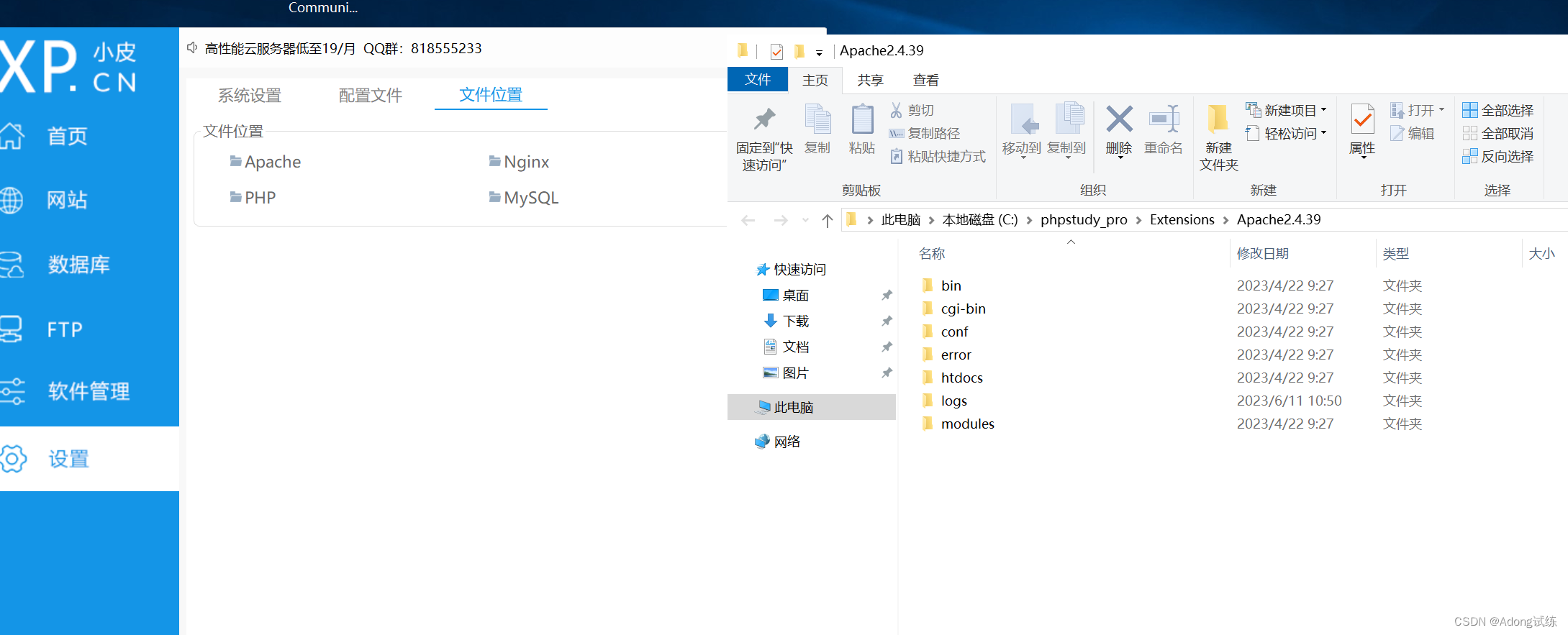

如果被网站入侵要去检查中间件日志,以Apache服务器为例:

-

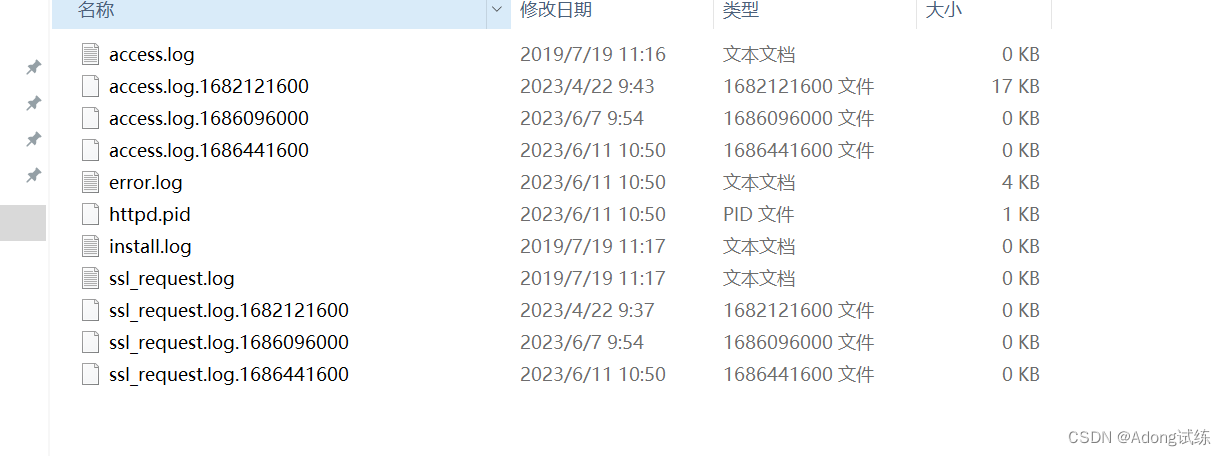

点开logs

-

可以查看到一些错误日志和账号日志,点开查看可以看到一些具有例如sql注入、web注入的特征的报错语句

793

793

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?