反射型XSS(get)

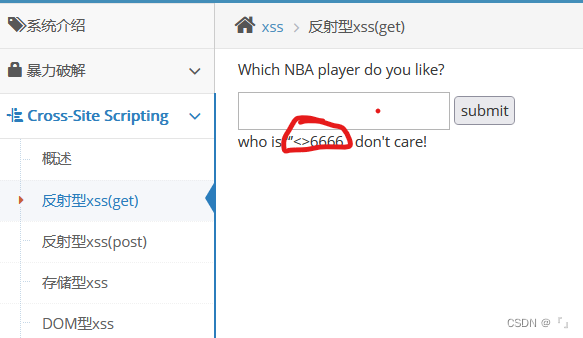

随便输入几个字符

查看页面源码,ctrl+F输入6666查找刚才输入的内容

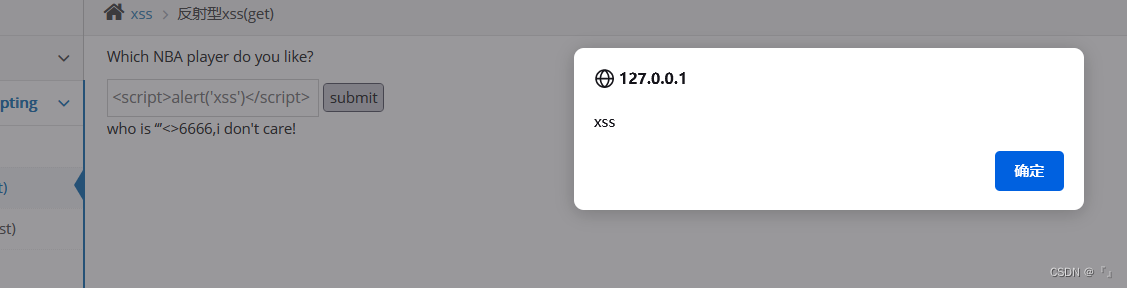

修改输入栏限制的长度,输入一段JS代码,这段代码在输入输出之后成功的在浏览器中被执行了

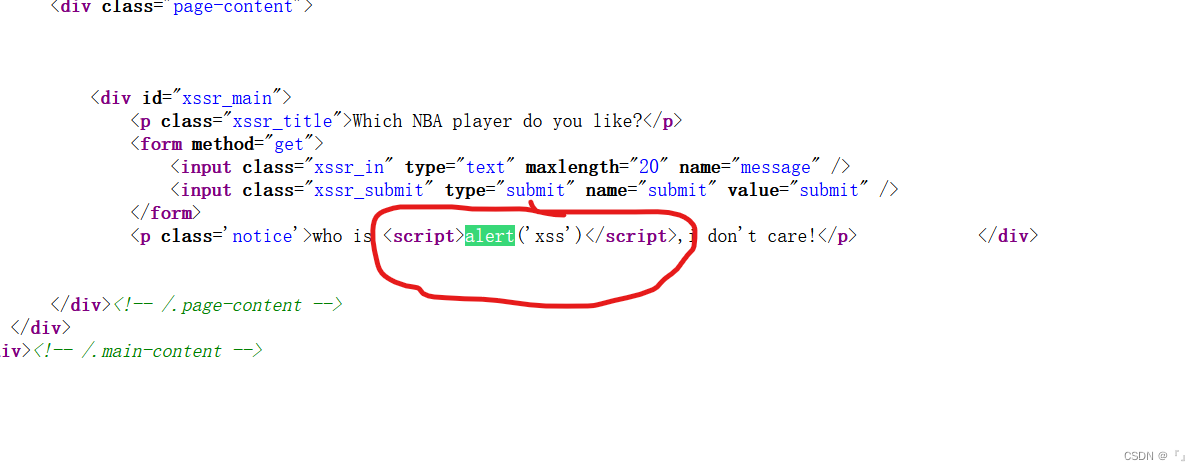

查看页面源码

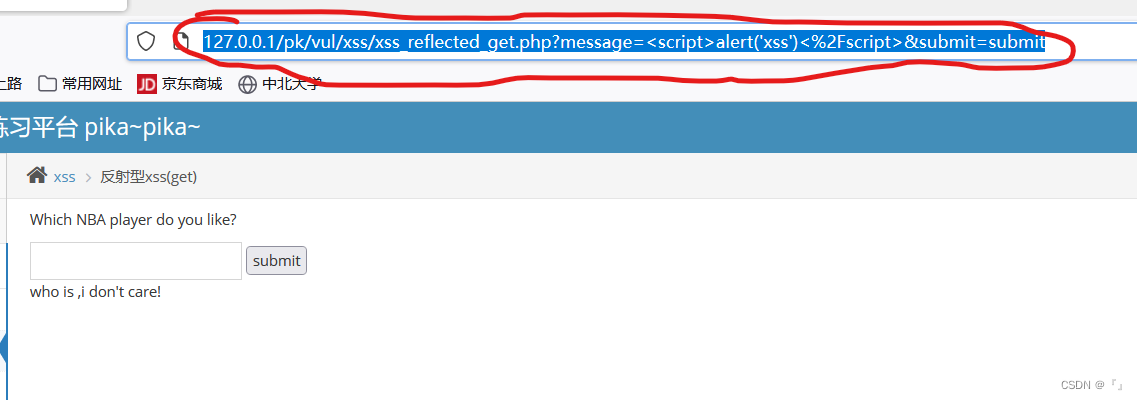

url,复制此处,打开新页面,输入此内容,就能得到与刚才相同的页面

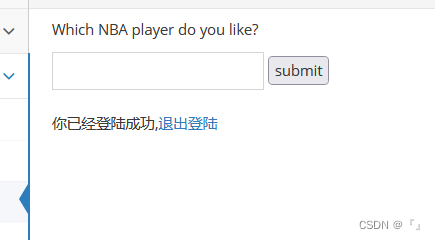

反射型XSS(post)

输入正确的用户名和密码,出现新页面

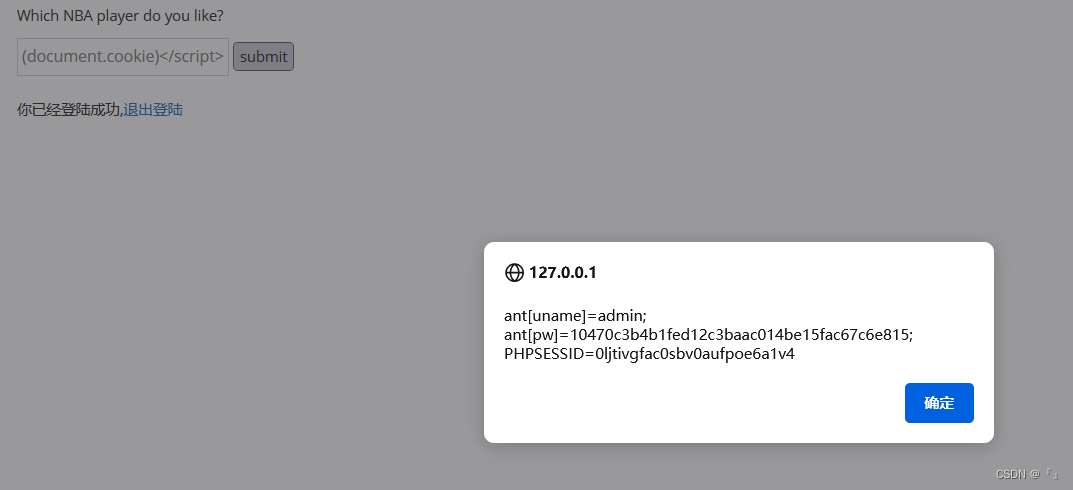

(输入Payload:<script>alert(document.cookie)</script>

成功获取admin的cookie

不懂

)

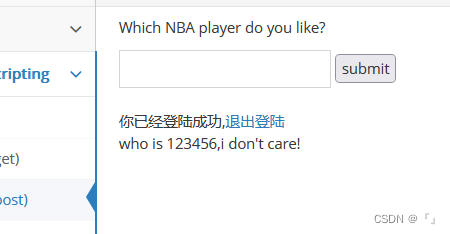

输入12346,回显到了页面当中(那么我们去输入一个对应的JS类脚本,来测试一下JS类脚本在回显到页面的时候是否可以成功执行)

输入这个

提交,执行了,说明存在XSS漏洞

未完待续

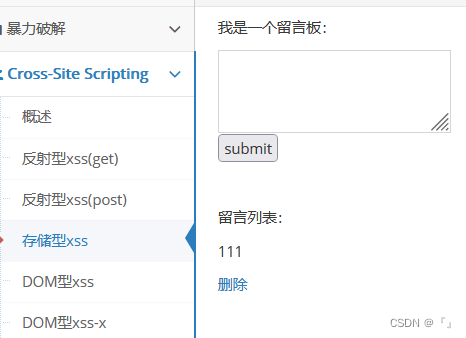

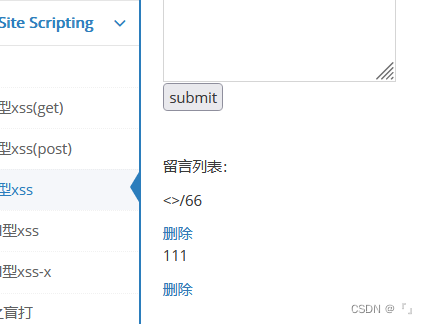

存储型XSS

(存储型xss顾名思义也就是我们输入的内容会被存储到数据库中,当用户访问时页面会将数据库的查询结果显示到页面上)

提交一个留言,发现留言会被存储在页面上,刷新页面,留言会一直在这里,所以说我们提交的留言被后台存下来了

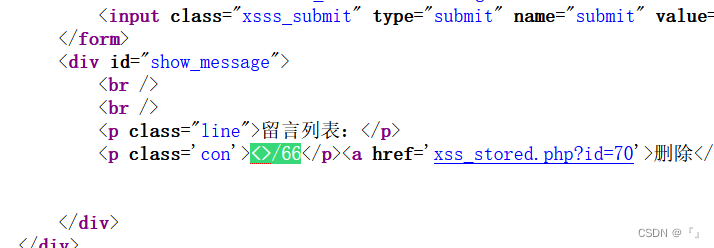

查看页面源码

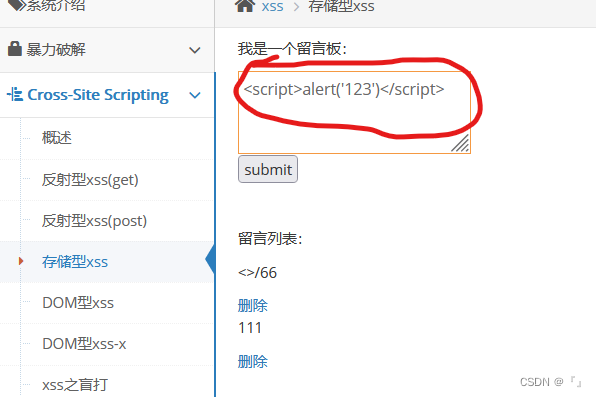

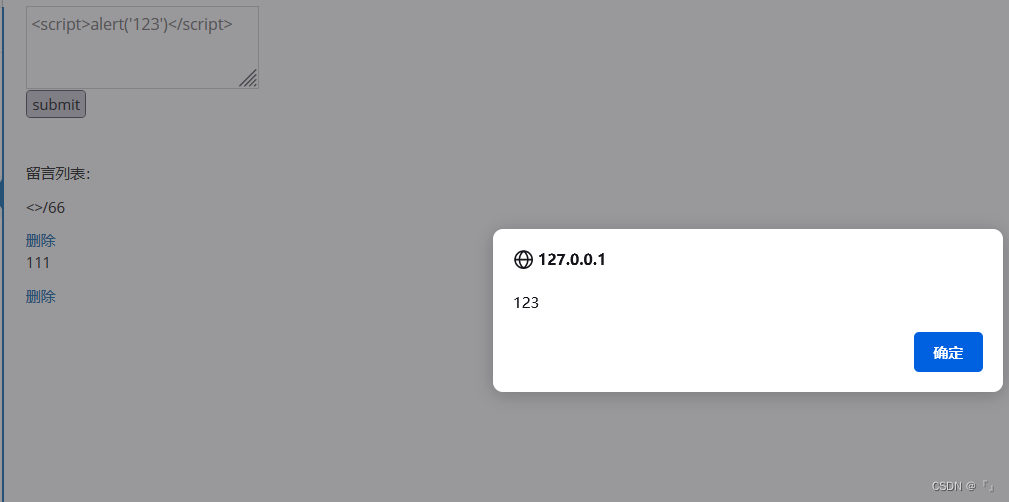

输入一个js的简单的脚本

提交,被前端浏览器执行

每次去访问这个页面时,都会从数据库中把留言加载出来,触发这个脚本的运行

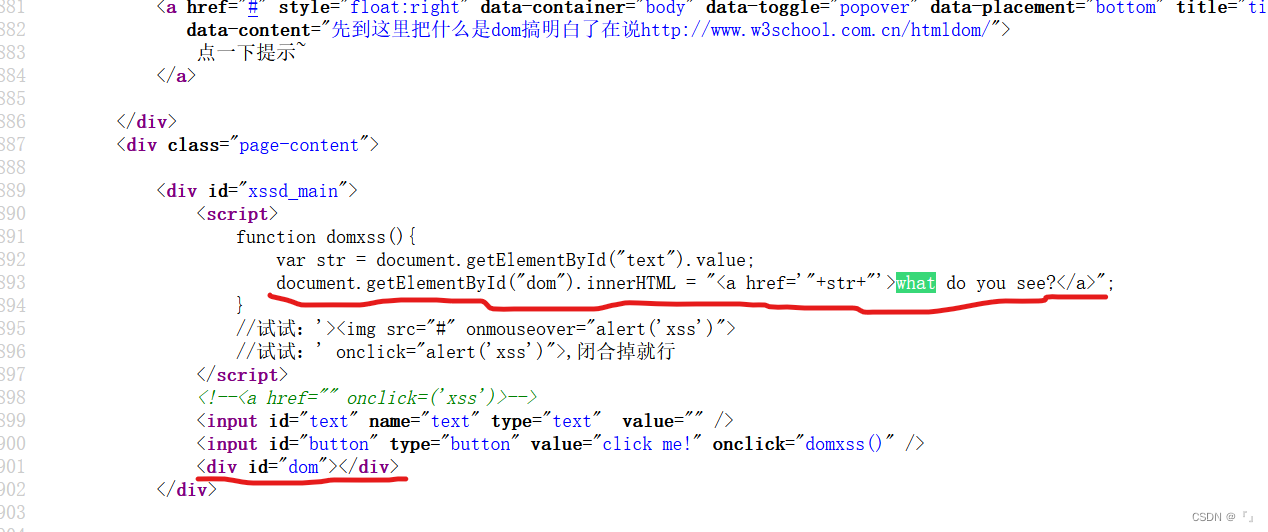

DOM型XSS:

DOM是纯前端的操作

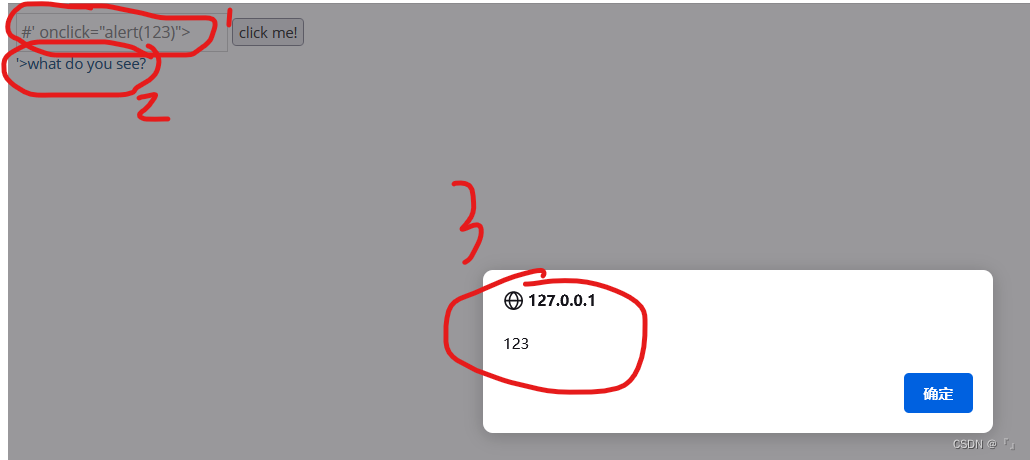

随便输入

查看页面源代码

点击what那句话,出现弹窗

产生原因:前端的输入被DOM获取到了,也就是被DOM进行了操作,通过DOM又在前端输出了,不经过后台进行交互

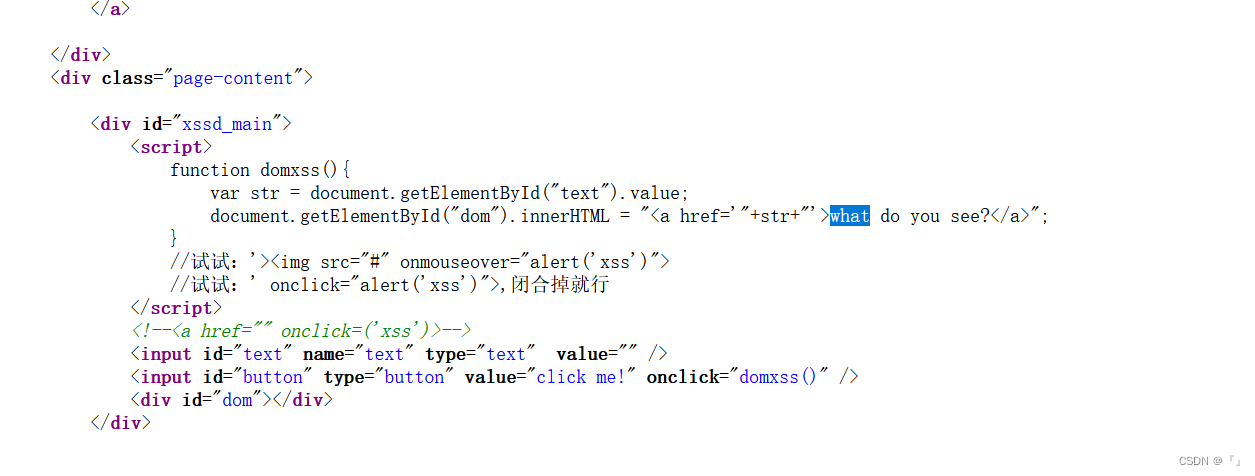

DOM型XSS-X

查看源码,dom的输入是从浏览器的url中获取的,把这段url发送给需要攻击的用户,这个用户只需要打开这个链接,我们构造的这一段恶意的JS代码就会被插入到用户的页面里面去(和反射型的xss一样)

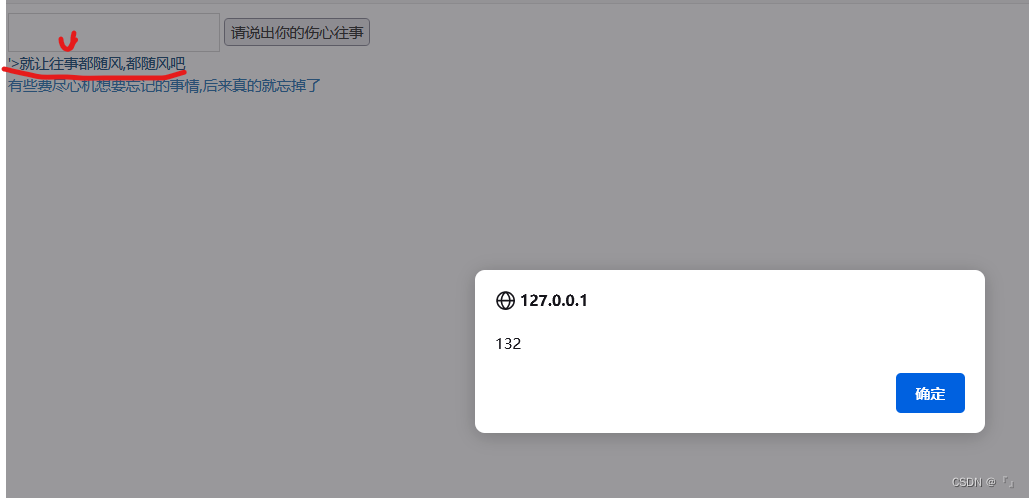

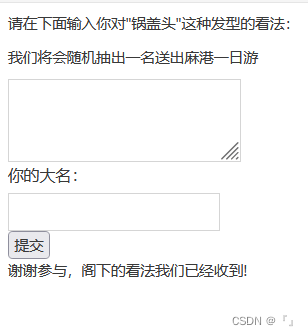

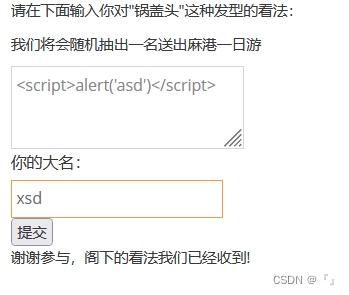

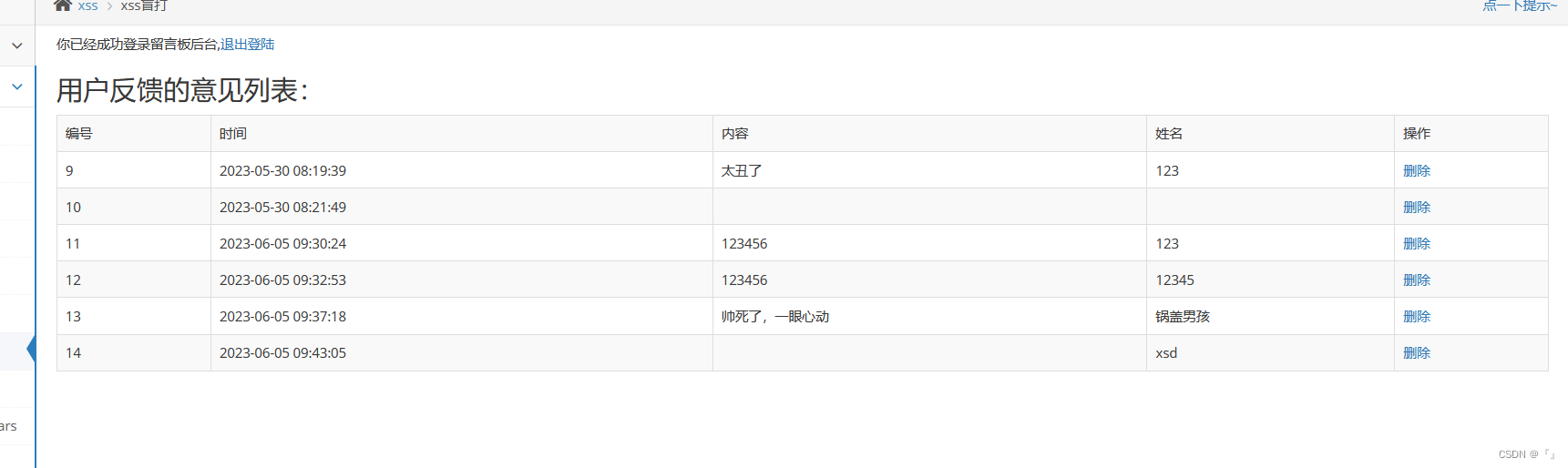

xss盲打(一种xss的攻击场景)

输入内容,提交后,输入的内容并不会再前端输出

管理员可能会去看

输入跨站脚本内容

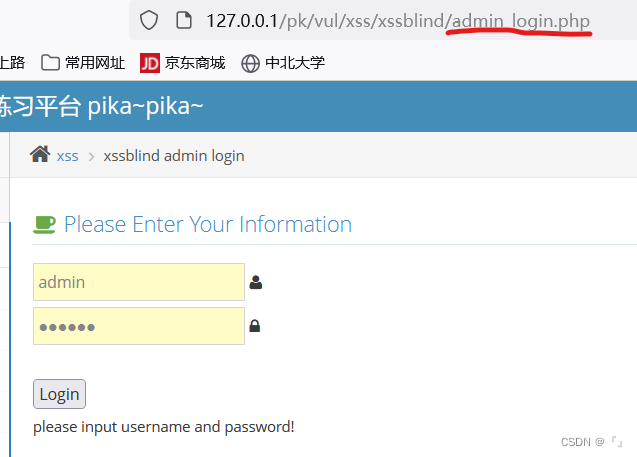

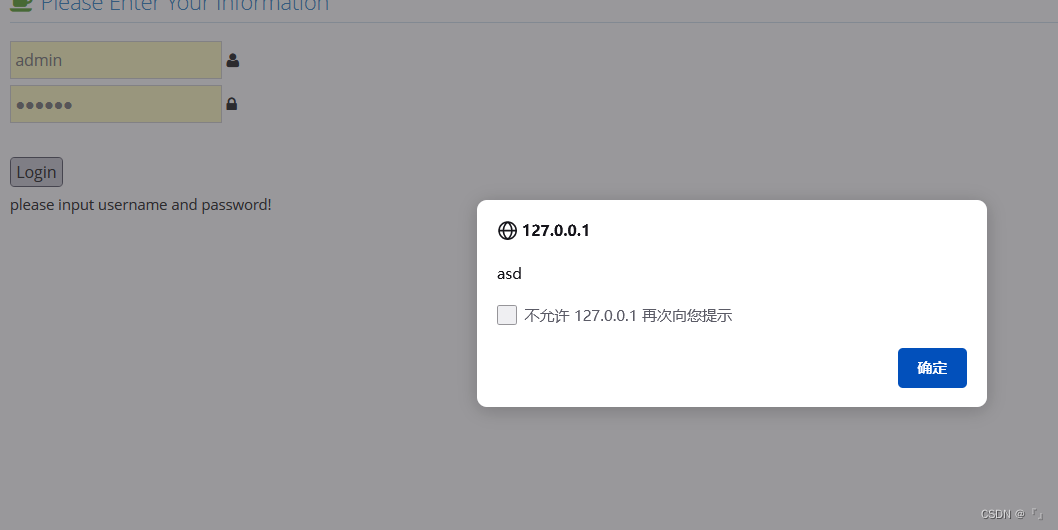

登录后台

被执行了

本质存储型

2586

2586

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?