目录

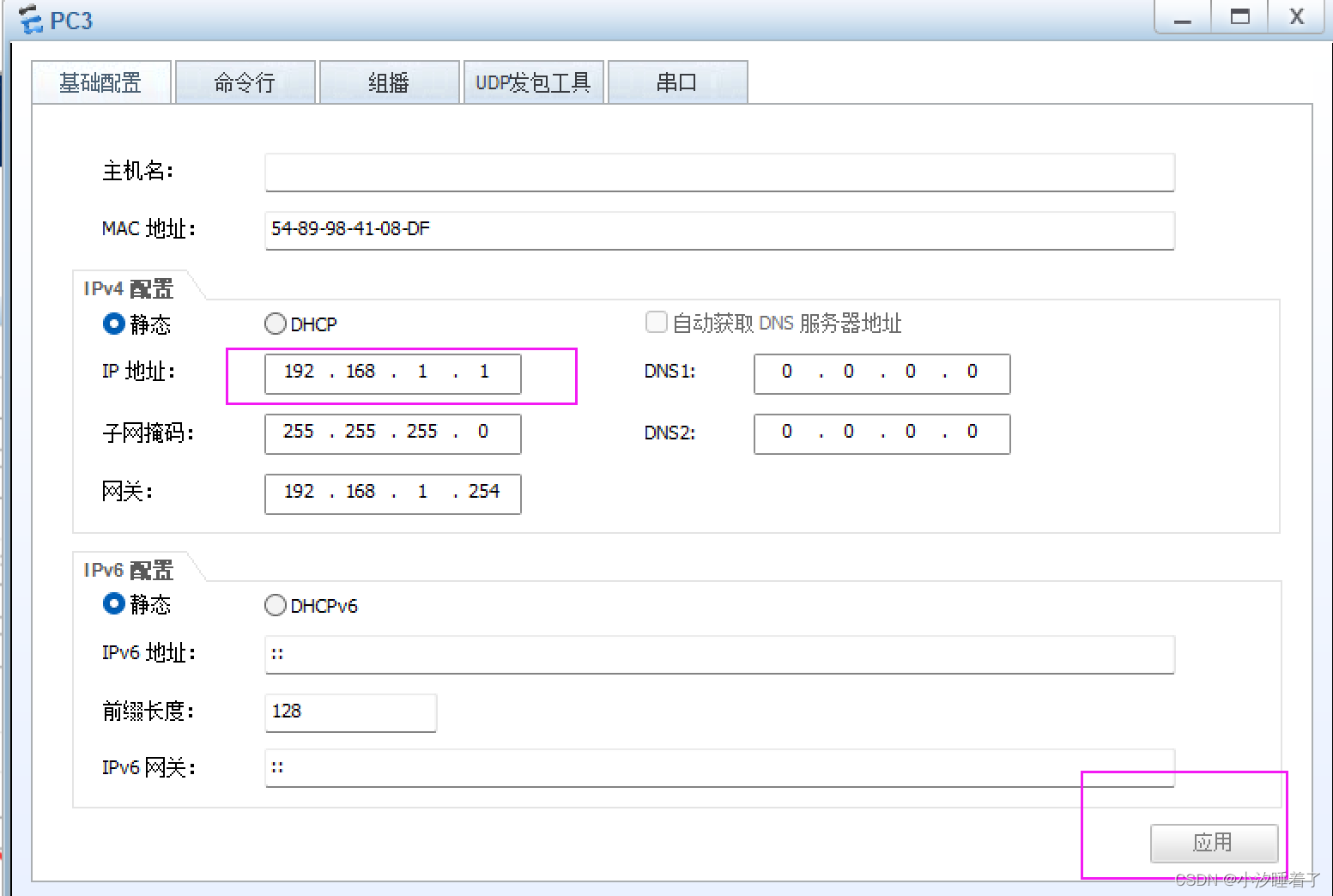

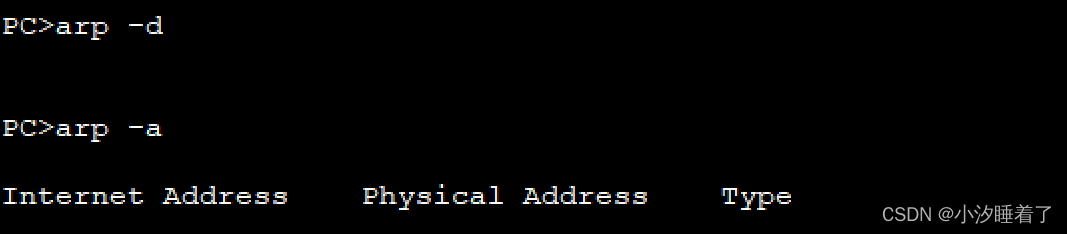

1、修改PC3 IP地址为PC1 IP地址,并查看PC3 arp信息,清除PC3 arp

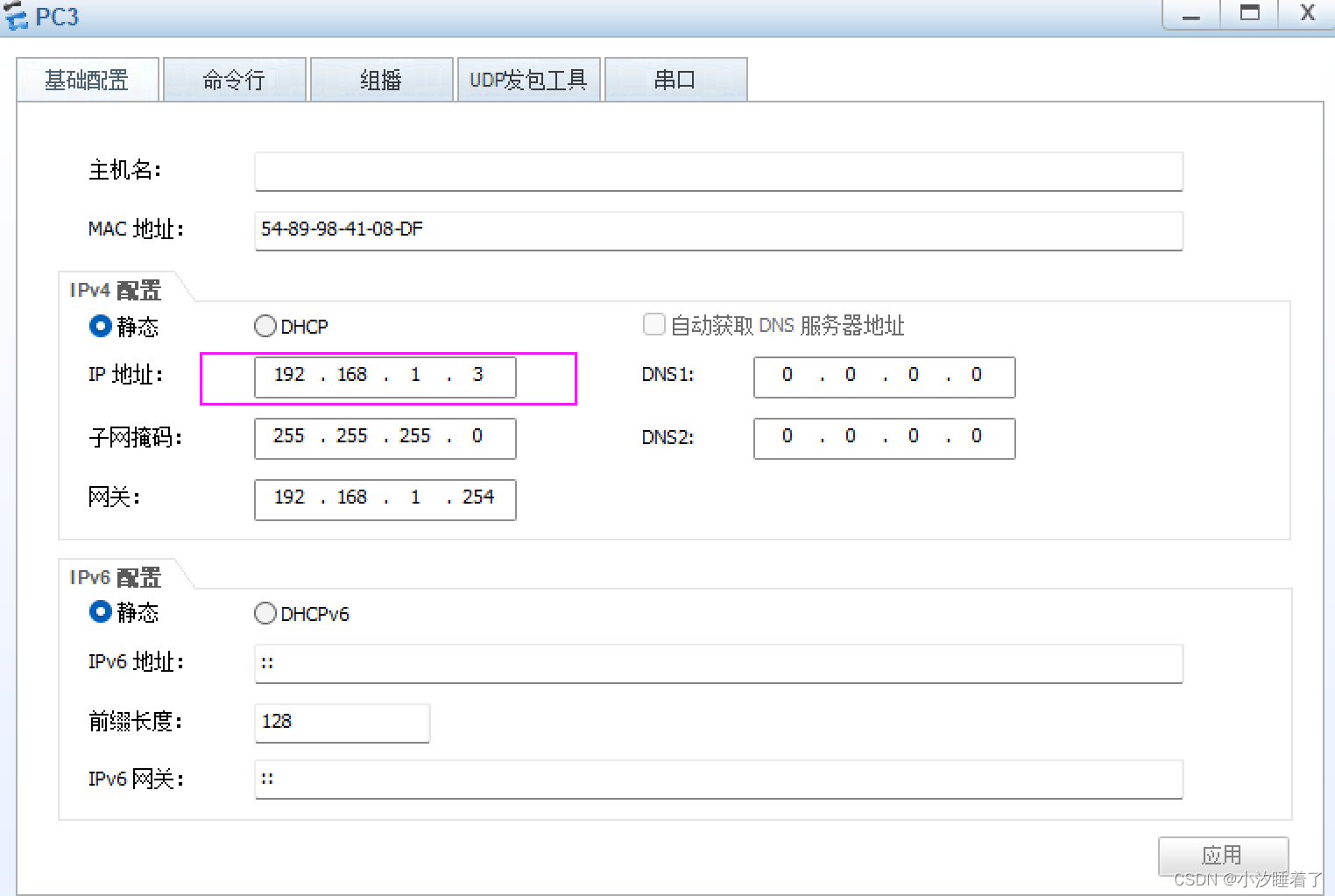

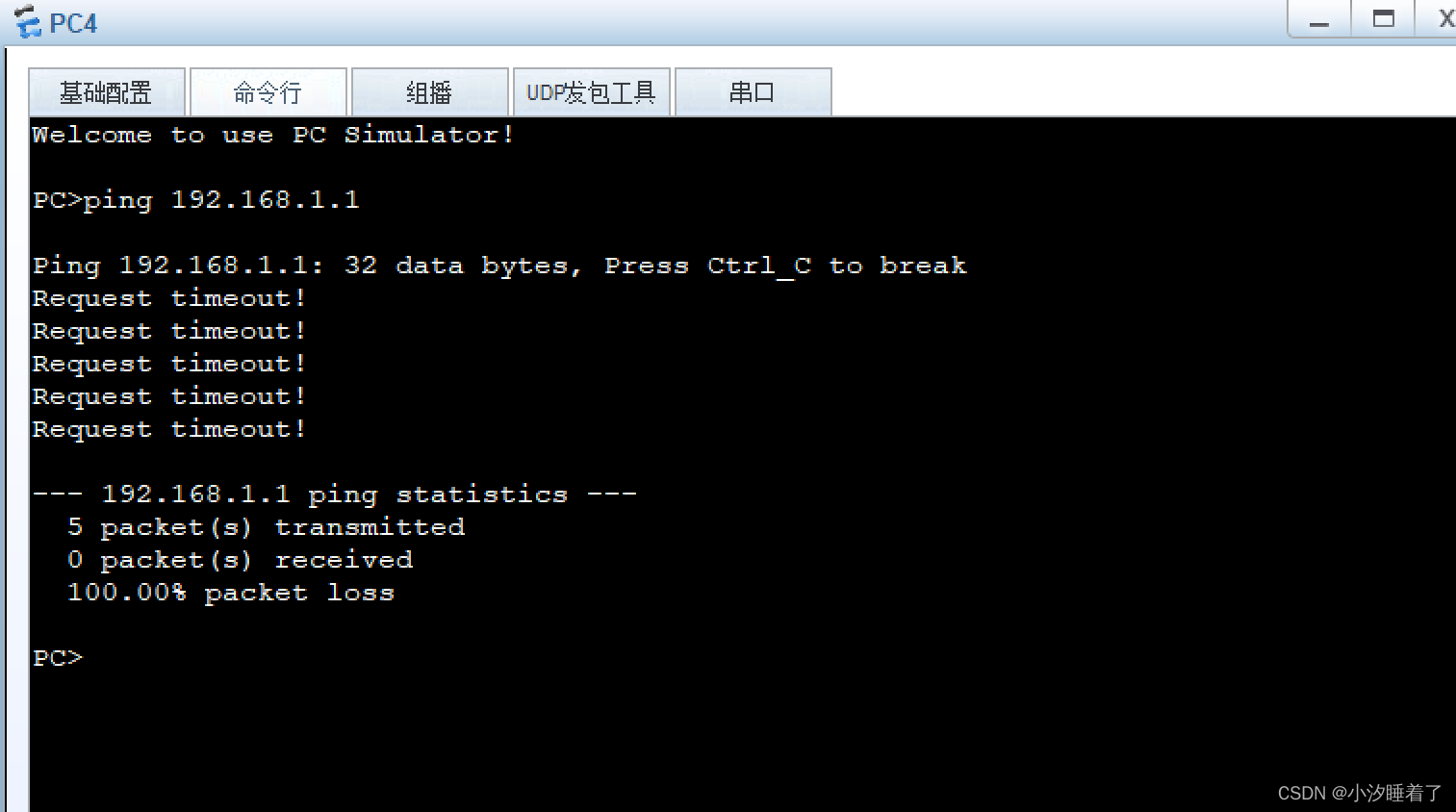

3、PC3将IP地址重新修改为192.168.1.3,然后让PC4 ping 192.168.1.1

2、 修改PC3 IP地址为192.168.1.1,还是能ping通PC4

6、ARP欺骗劫持不属于病毒木马,不能通过安装防病毒软件达到防范效果。

目的

理解交换式局域网监听原理,掌握ARP欺骗过程和动态ARP检测(DAI)配置。

器材

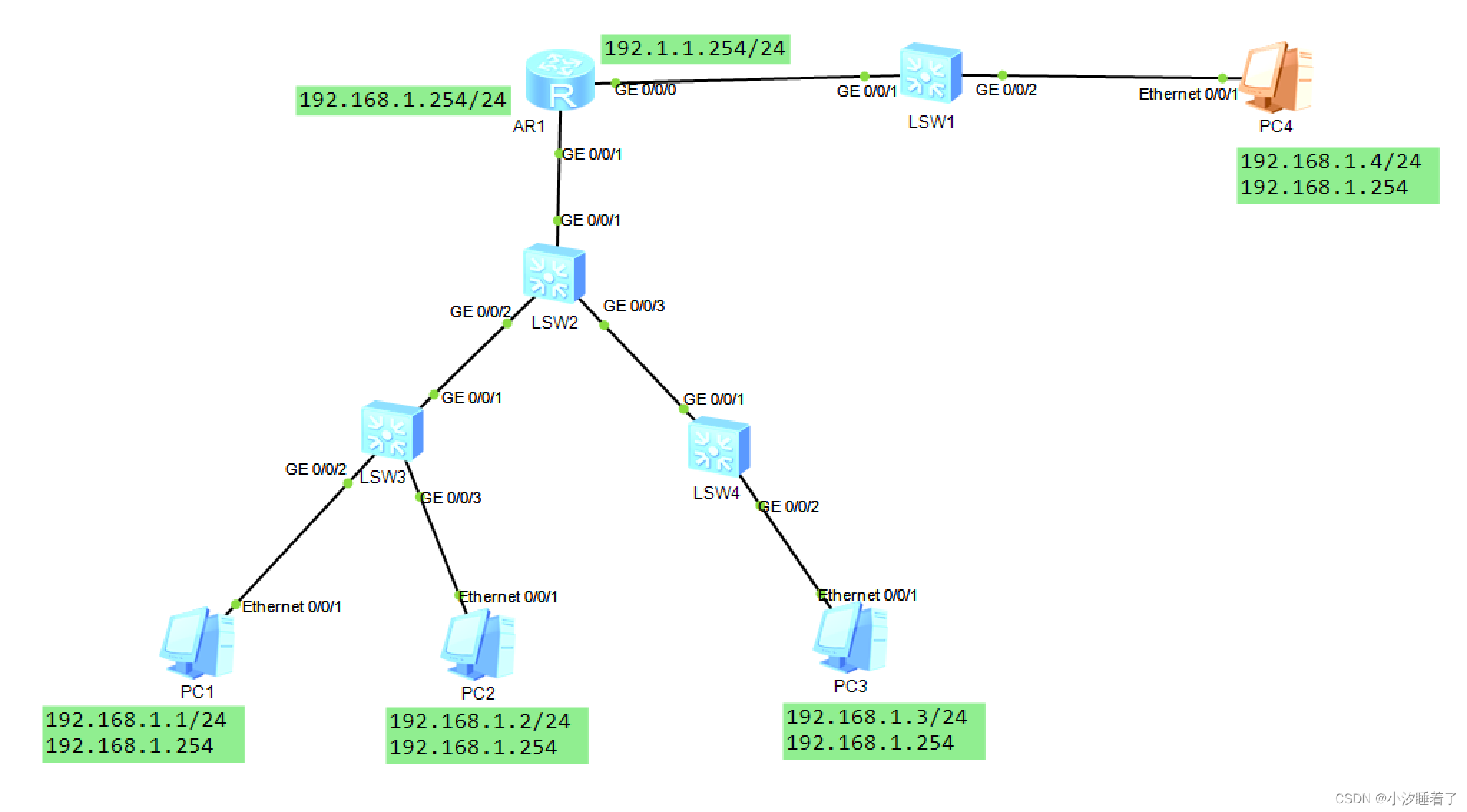

三层交换机(S5700):4台

路由器(AR2220):1台

主机:4台

拓扑

步骤

一、基本配置

配置各PC机的IP地址【省略】

1、路由器接口IP配置

<Huawei>sy

Enter system view, return user view with Ctrl+Z.

[Huawei]sy AR1

[AR1]int g0/0/0

[AR1-GigabitEthernet0/0/0]ip ad 192.1.1.254 24

[AR1-GigabitEthernet0/0/0]

Oct 18 2023 10:50:12-08:00 AR1 %%01IFNET/4/LINK_STATE(l)[0]:The line protocol IP

on the interface GigabitEthernet0/0/0 has entered the UP state.

[AR1-GigabitEthernet0/0/0]q

[AR1]int g0/0/1

[AR1-GigabitEthernet0/0/1]ip ad 192.168.1.254 24

Oct 18 2023 10:50:26-08:00 AR1 %%01IFNET/4/LINK_STATE(l)[1]:The line protocol IP

on the interface GigabitEthernet0/0/1 has entered the UP state.

[AR1-GigabitEthernet0/0/1]q

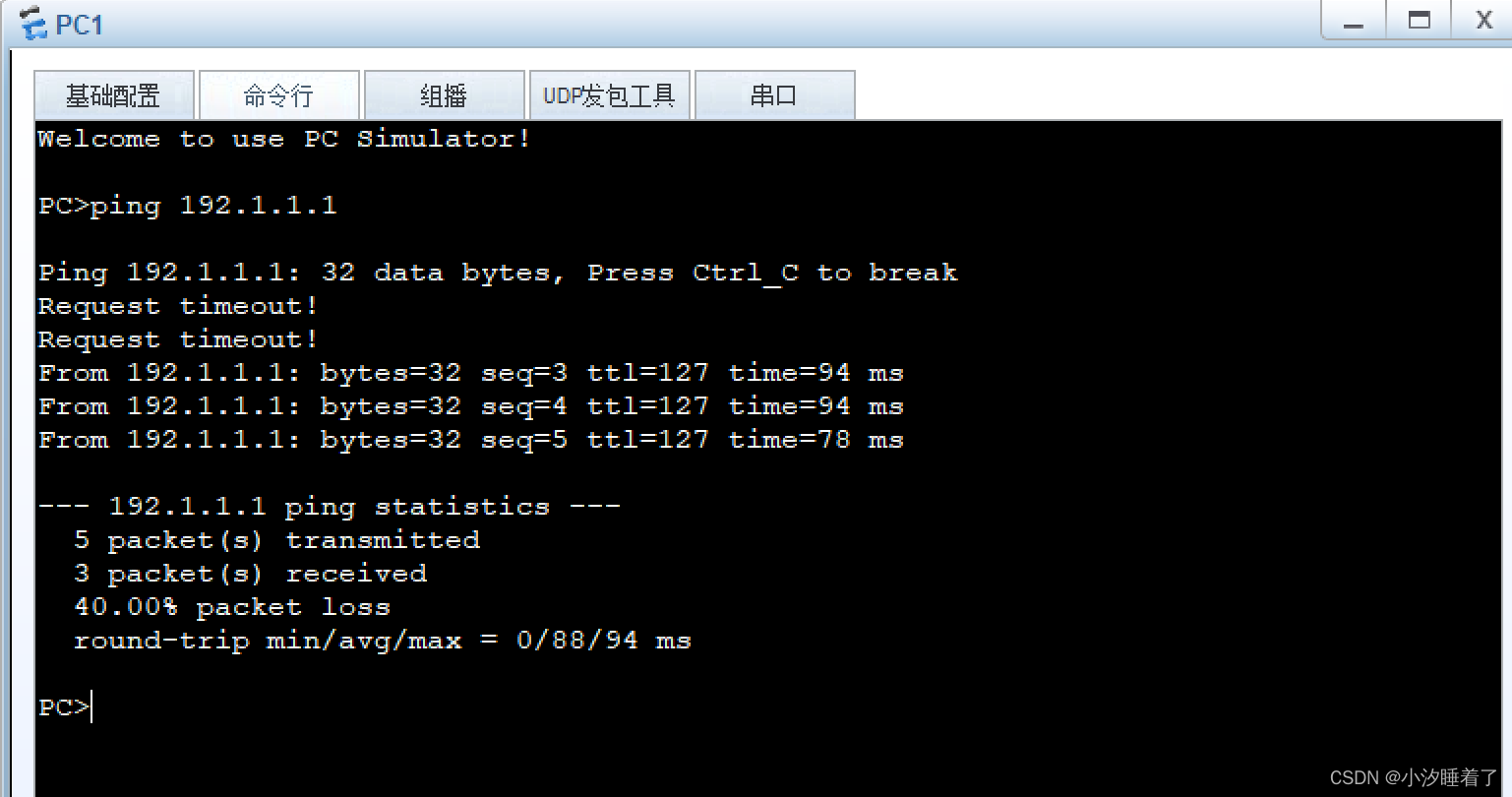

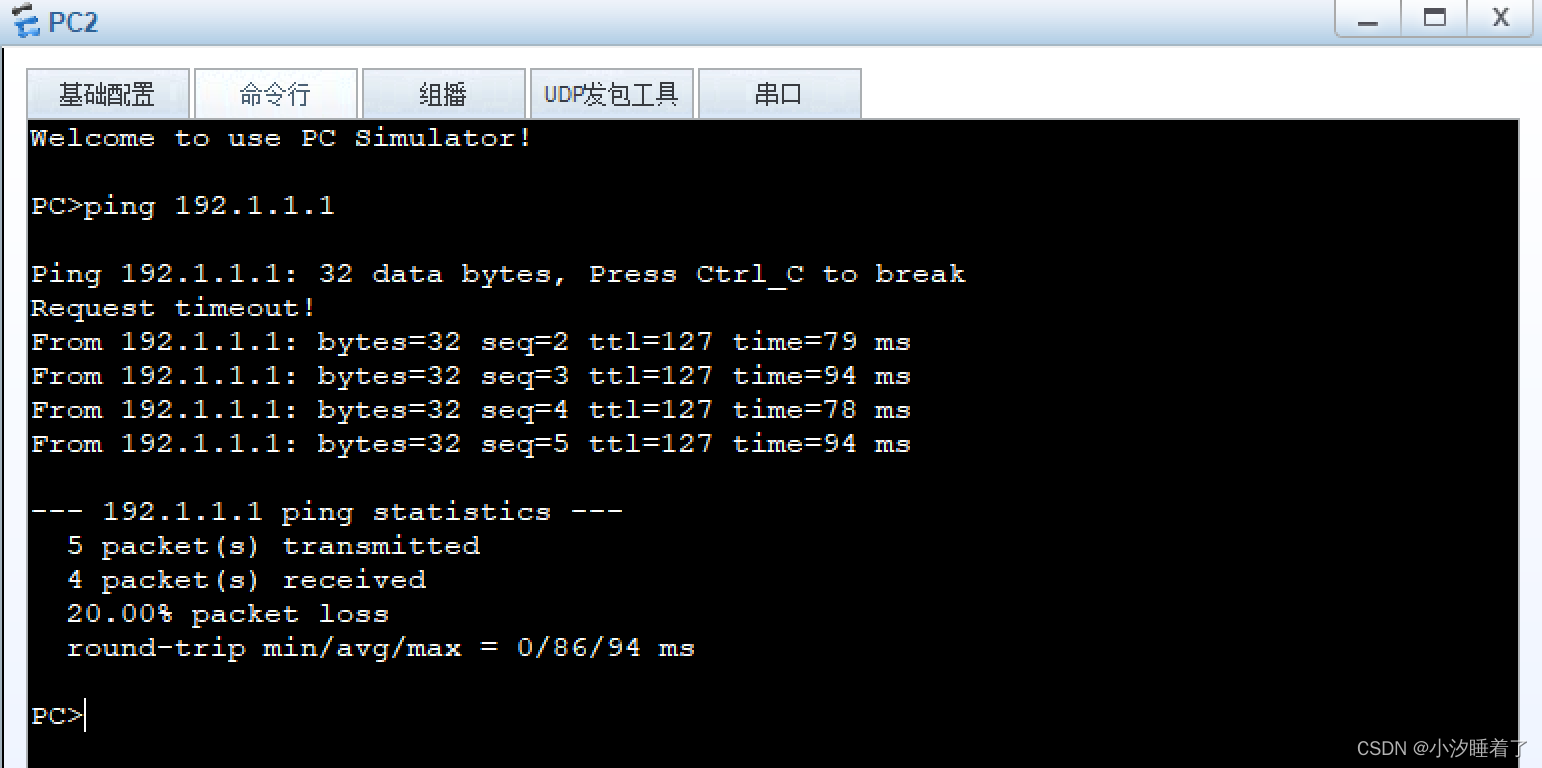

2、ping各PC间的通信情况

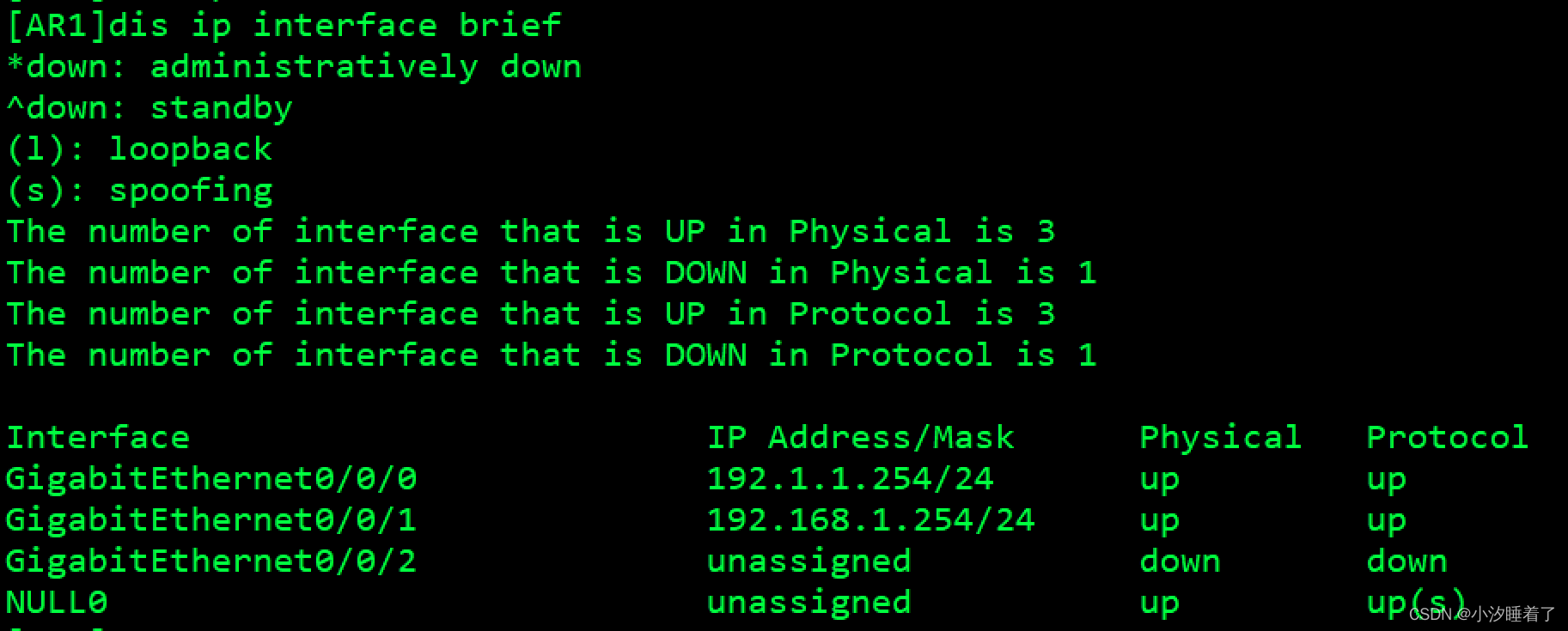

3、查看端口IP简要状态信息

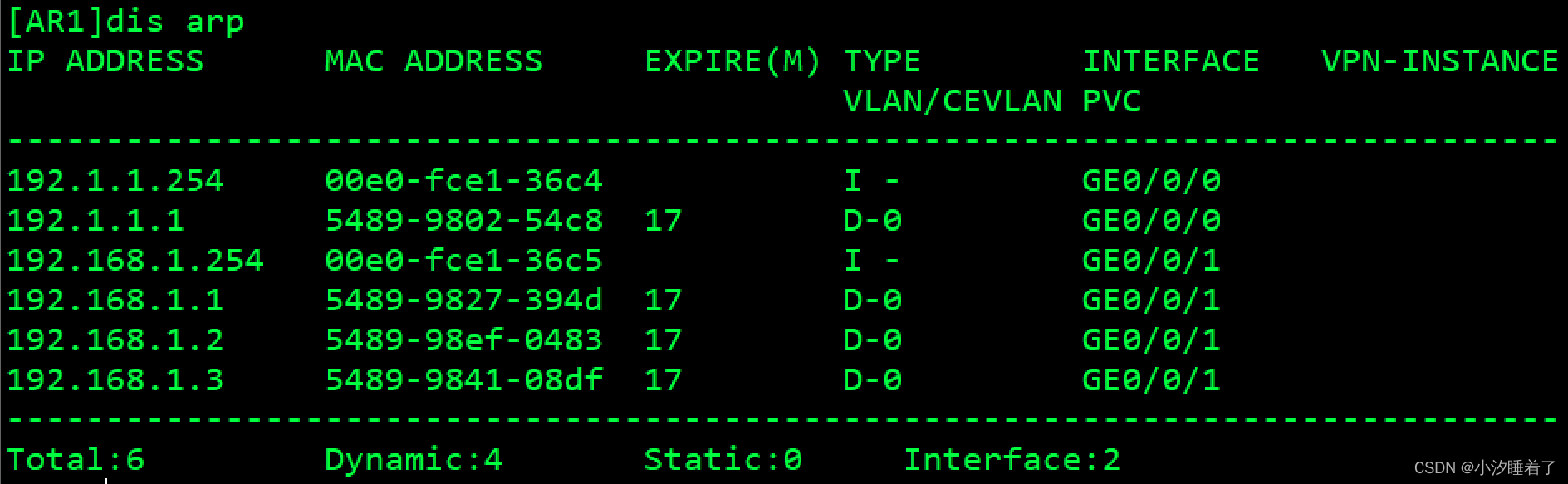

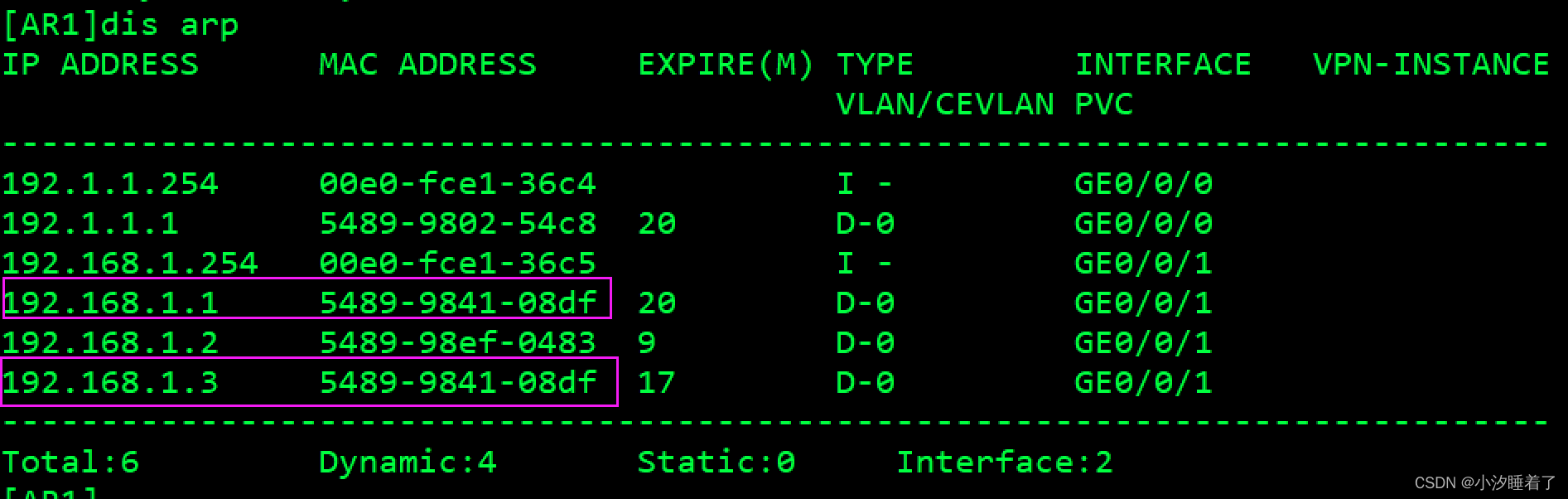

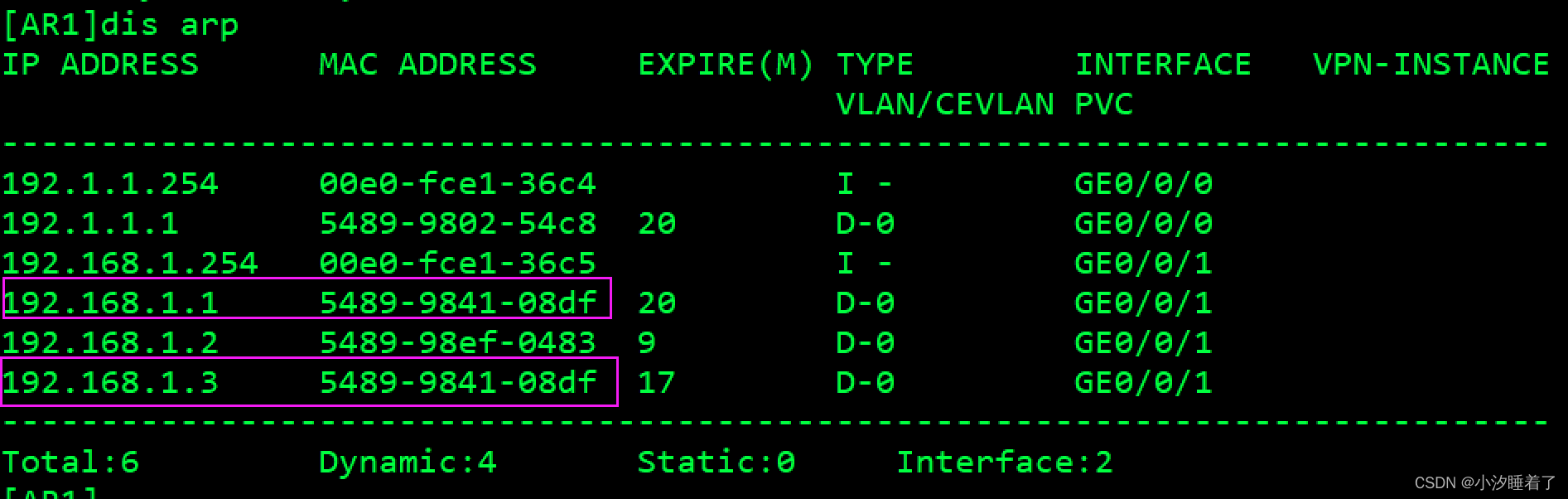

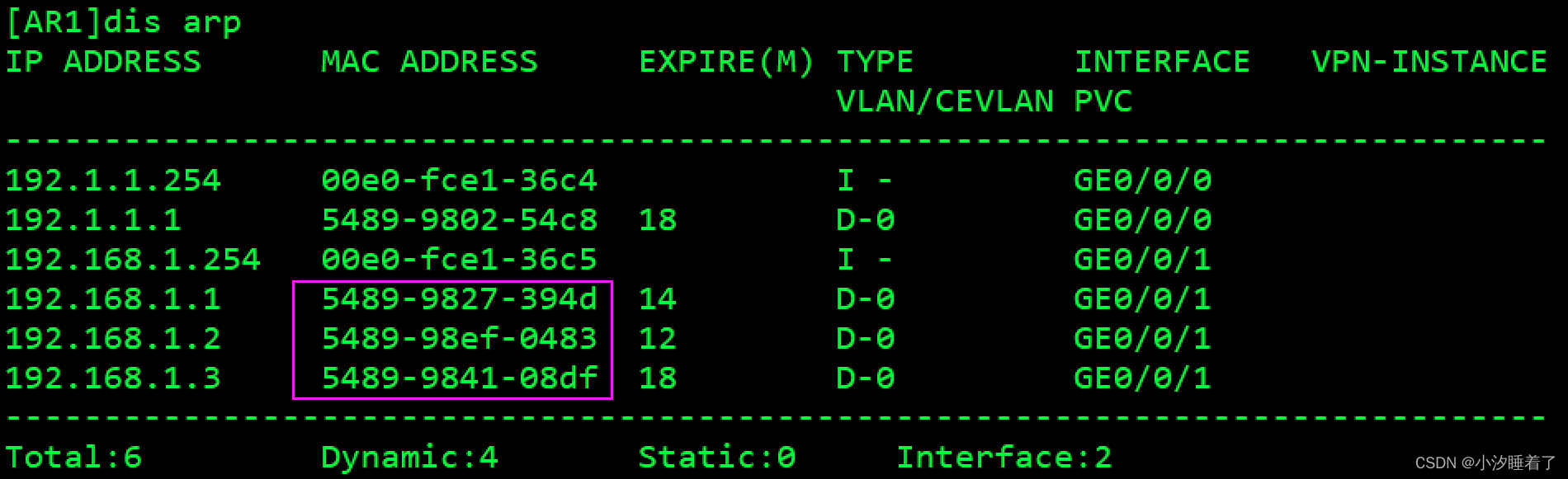

4、查看路由器的MAC与IP地址绑定情况(arp表项)

二、入侵实战

1、修改PC3 IP地址为PC1 IP地址,并查看PC3 arp信息,清除PC3 arp

查看:

清除:

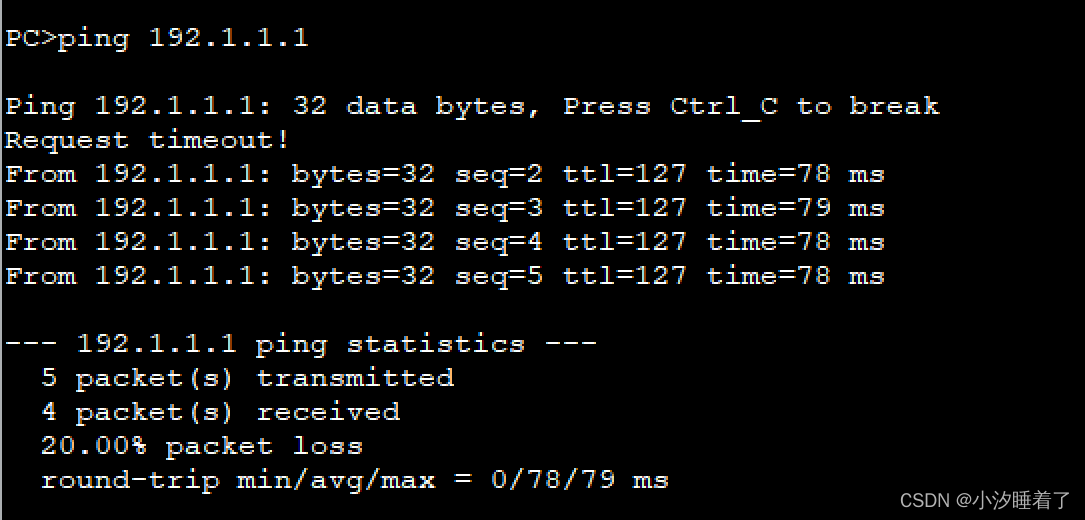

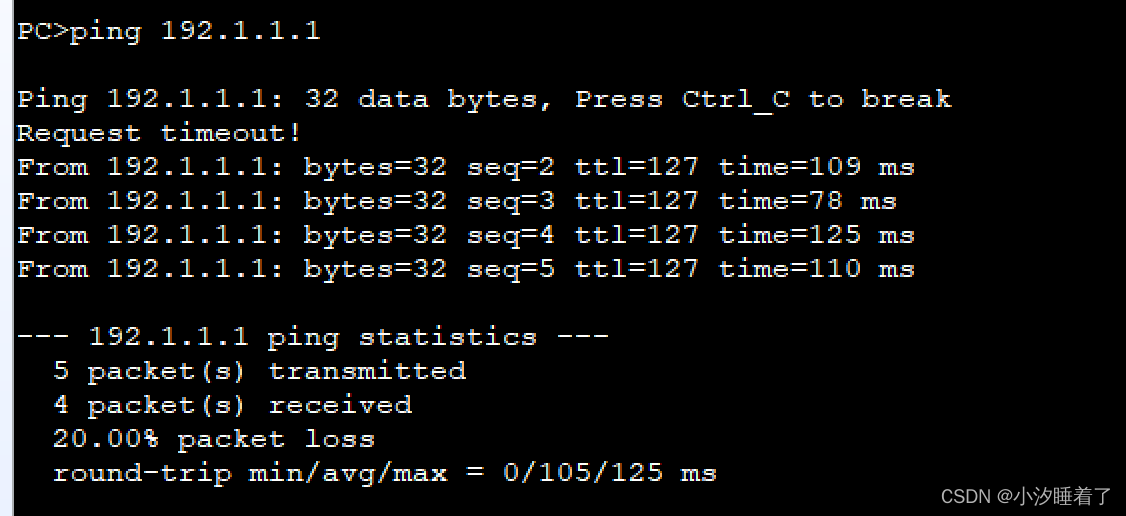

2、使用PC3 ping PC4,查看AR1 arp表项

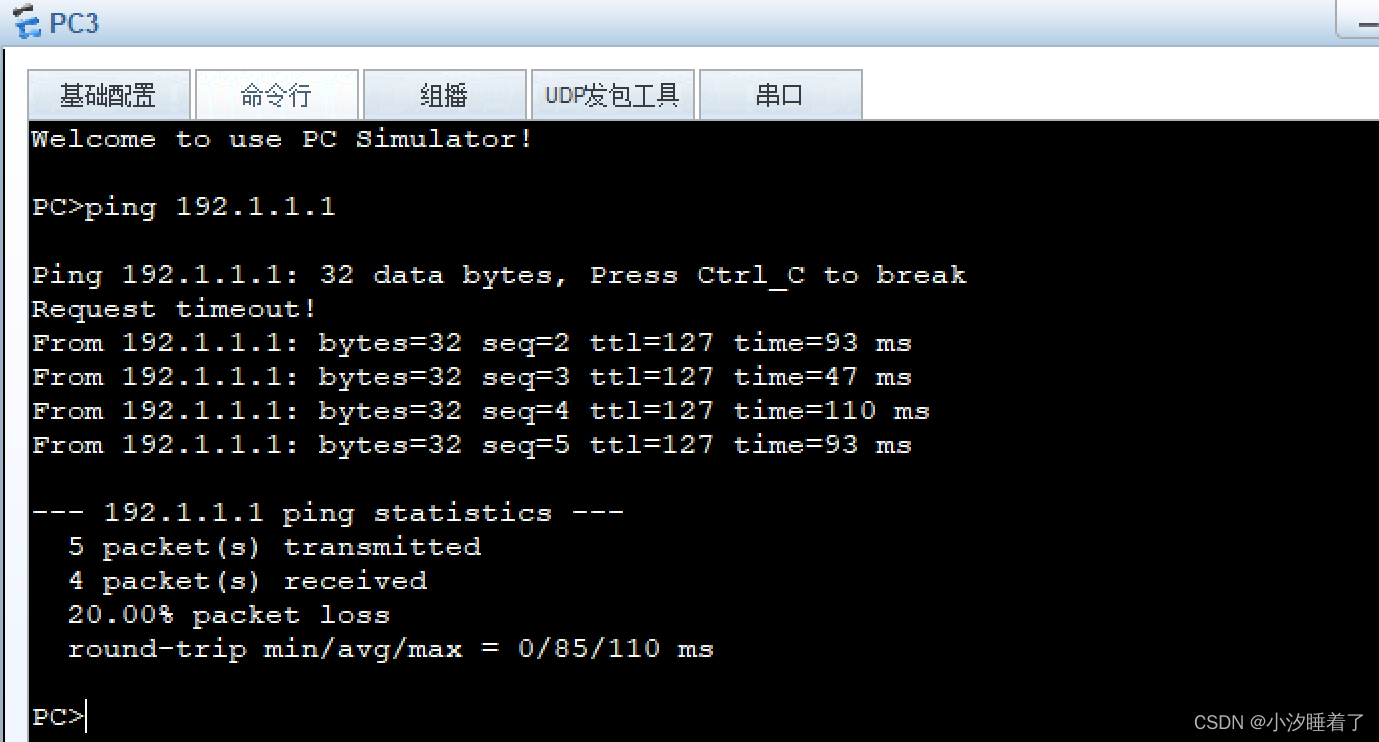

3、PC3将IP地址重新修改为192.168.1.3,然后让PC4 ping 192.168.1.1

原因:缓存表还未进行修改

三、防范策略

1、在AR1绑定网关与MAC地址映射关系

[AR1]user-bind static ip-address 192.168.1.1 mac-address 5489-9827-394D

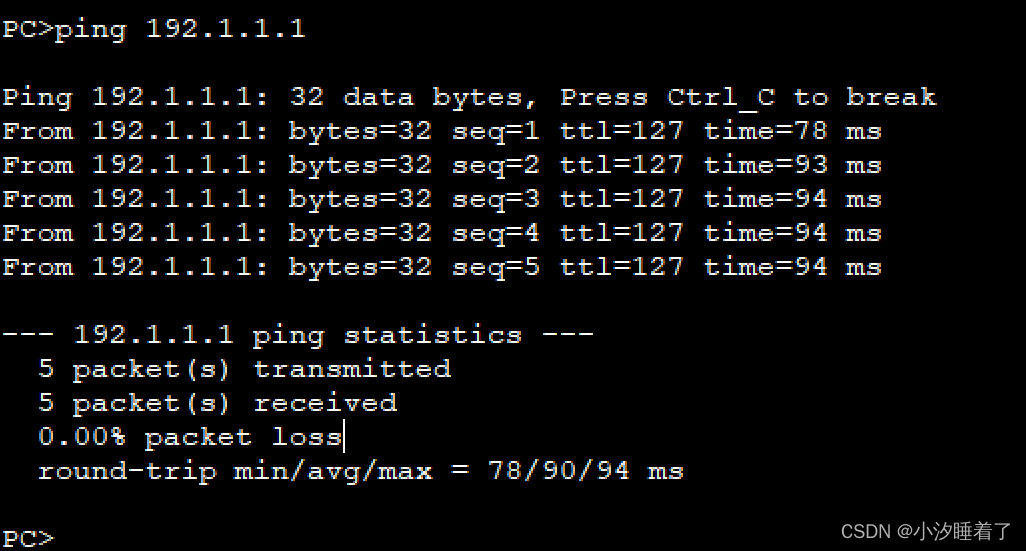

2、 修改PC3 IP地址为192.168.1.1,还是能ping通PC4

3、启动DAI检测

[AR1]arp anti-attack rate-limit enable

4、 PC1 ping PC4

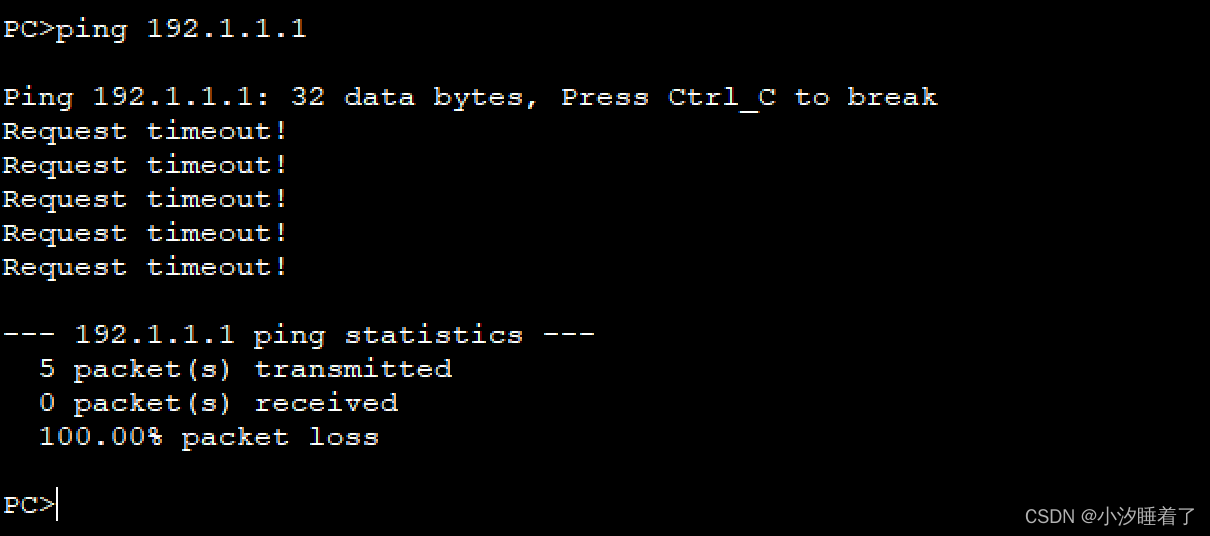

5、PC3【192.168.1.1】 ping PC4不通

6、 查看ARP表项:

最后将PC3的IP地址修改为192.168.1.3,ping通PC4

总结

1、ARP

【Address Resolution Protocol,地址解析协议】用于将目标IP地址转换为物理地址。通常局域网内部主机之间基于MAC地址通信,源主机发送信息时将包含目标IP地址的ARP请求广播至网络中所有主机,并接收返回消息,以此来确定目的主机物理地址;收到返回消息后将目的IP地址和物理地址存入本机ARP缓存表中保留一定时间,下次请求时直接查询ARP缓存以节省查询时长。

2、DAI

【Dynamic ARP Inspection,动态ARP检测】通过检查ARP报文的合法性,发现并防止ARP欺骗攻击。DAI根据DHCP监听绑定表(表中含有DHCP分配IP地址与主机MAC地址映射信息)或管理员手工配置的IP-MAC绑定关系对ARP报文进行检测,当交换机收到的ARP报文中源MAC地址与发送端MAC地址不一致时,则认为该报文无效,将其丢弃,以避免用户设备建立错误的ARP缓存表。

3、Cain4.9【自学】

一款局域网嗅探和密码分析破解工具,自带ARP欺骗功能,可根据指定协议发送和过滤数据包,基于关键字(如username、user、password、pwd等)并自动捕获账号名和口令,包括FTP、HTTP、POP3、TELNET等密码。

4、交换机可以只绑定IP与MAC地址关系,即执行如下操作:

[SW1]user-bind static ip-address 192.168.1.1 MAC-address 00e0-fc88-2376

5、防范ARP攻击

假如管理员没有开启动态ARP检测【DAI】功能,在客户机上也可以自己手动绑定网关IP与MAC地址关系以避免遭受攻击。输入“arp -s 192.168.1.1 00-e0-fc-88-23-76”,将动态映射关系改为静态映射关系。

6、ARP欺骗劫持不属于病毒木马,不能通过安装防病毒软件达到防范效果。

简单实验说明原理。若有错误还请大佬多多请教!

实验二拓扑如下【省略】

686

686

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?