ARP地址解析协议

1.概述:

通过DNS将域名解析到对应的IP地址,但是IP是逻辑地址,必须转换为MAC地址之后,将分组封装成帧,才能够在具体的物理网络中传输。

这时候就需要ARP地址解析协议了。工作于网络层和数据链路层之间。

2.ARP缓存表

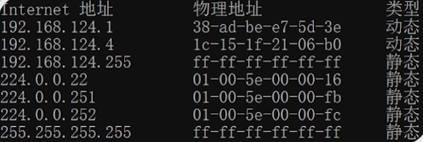

存在于每台已启动计算机的内存之中,记录了IP与MAC之间的对应关系以及生成类型(动态/静态)

arp -a

这条指令可以显示本机的ARP缓存表

计算机就是基于ARP缓存表来实现IP与MAC映射的。

静态设置或动态学习

3.动态学习过程

如果A知道B的MAC地址

如果A不知道B的MAC地址

如果A不知道B的MAC地址

4.ARP欺骗

IP.B——MAC.B更新成了IP.B——MAC.C

IP.B——MAC.B更新成了IP.B——MAC.C

这就形成了错误的映射

原因:ARP协议的缺陷:主动发送ARP请求和响应报文,源IP与MAC均可以伪造,但是ARP协议无法检查应答包中地址信息的正确性

因为这个缺陷出现了多种ARP欺骗攻击

5.ARP欺骗方式

-

欺骗内网主机

-

欺骗网关

-

中间人攻击(1.2的结合)

-

针对交换机的ARP欺骗

交换机的工作原理:通过主动学习下联设备的MAC地址,建立和维护MAC地址表。

在进行欺骗时,攻击者利用工具产生欺骗MAC,并且快速填满交换机的 MAC地址表,MAC地址表被填满以后,交换机便以广播方式处理到达交换机的数据帧,攻击者就可以利用各种嗅探攻击方式来获取网络信息。

而大量的ARP欺骗流量会使交换机流量过载,过载以后就可能使得下连主机的网速变慢、数据包丢失、甚至网络瘫痪。

6.ARP防范

-

针对主机的ARP欺骗的防范

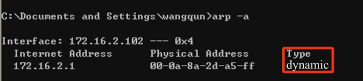

方法:静态绑定IP + MAC

因为静态的ARP记录在计算机重启以后就会消失,所以

因为静态的ARP记录在计算机重启以后就会消失,所以

编写一个批处理文件(如arp.bat) , 添加到Windows操作系统的“启动”栏中,这样每次开机系统就会自动开始绑定。

@echo off

arp -d

arp-s 172.16.2.1 00-0a-8a-2d-a5-ff -

使用ARP防火墙

因为它可以自动获取网关IP和MAC信息、拦截非法的ARP数据包 -

针对交换机的ARP欺骗的防范

(1)静态绑定下联设备的MAC与交换机端口

(1)静态绑定下联设备的MAC与交换机端口

(2)使用交换机的端口安全功能

(3)使用带有防范ARP欺骗功能的交换机

总结:

TCP/IP体系协议安全包含的内容很多,这里仅仅从地址转换的角度对DNS和ARP协议安全问题说了一下。

TCP/IP体系协议安全包含的内容很多,这里仅仅从地址转换的角度对DNS和ARP协议安全问题说了一下。

1864

1864

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?